本文包含以下思维导图:

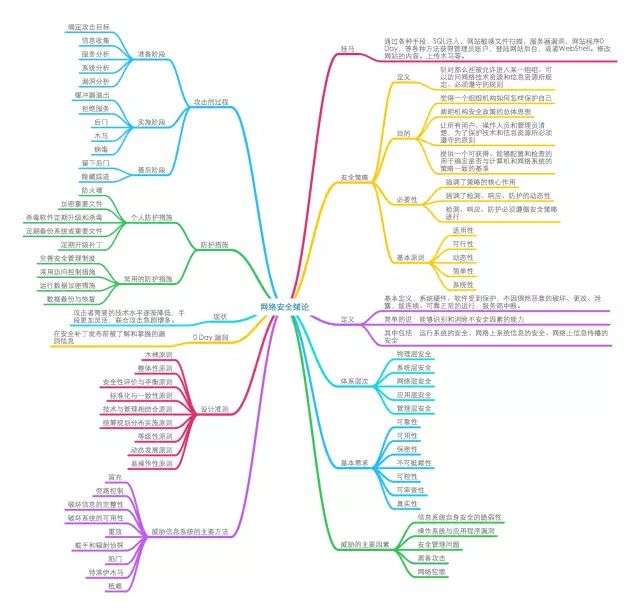

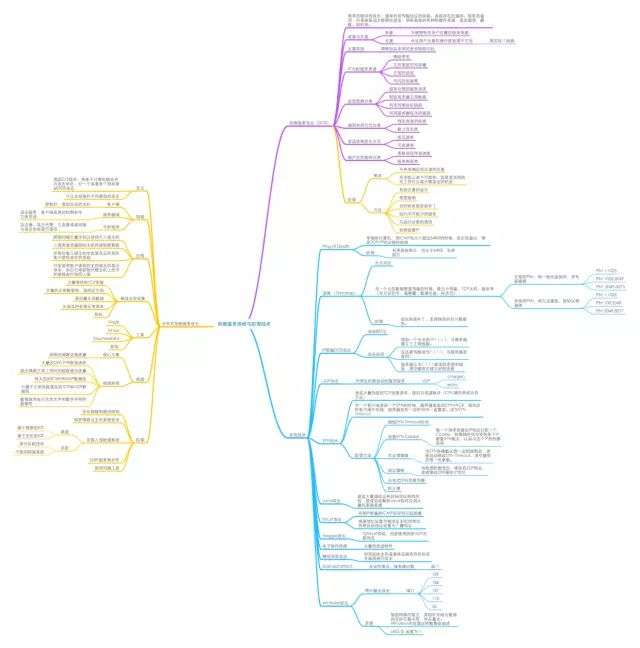

● 网络安全绪论

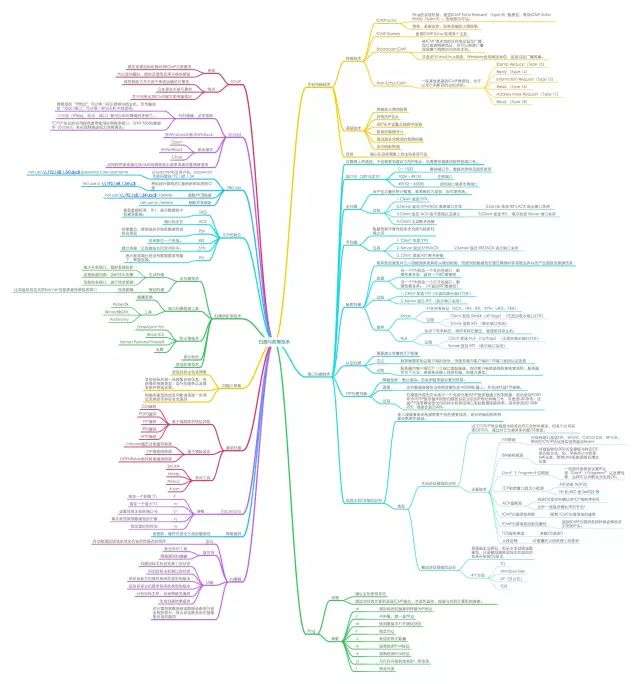

● 扫描与防御技术

● 网络监听及防御技术

● 口令破解及防御技术

● 欺骗攻击及防御技术

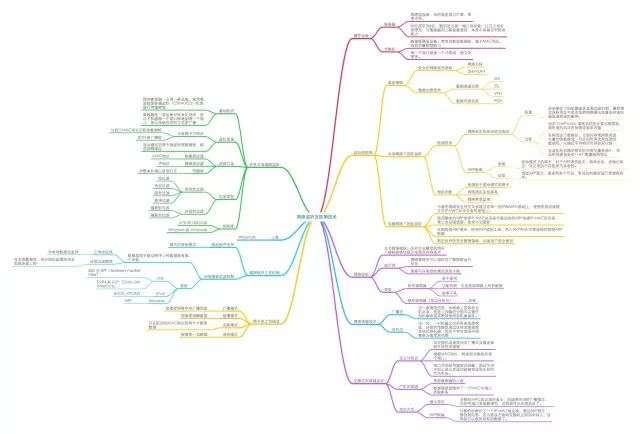

● 拒绝服务供给与防御技术

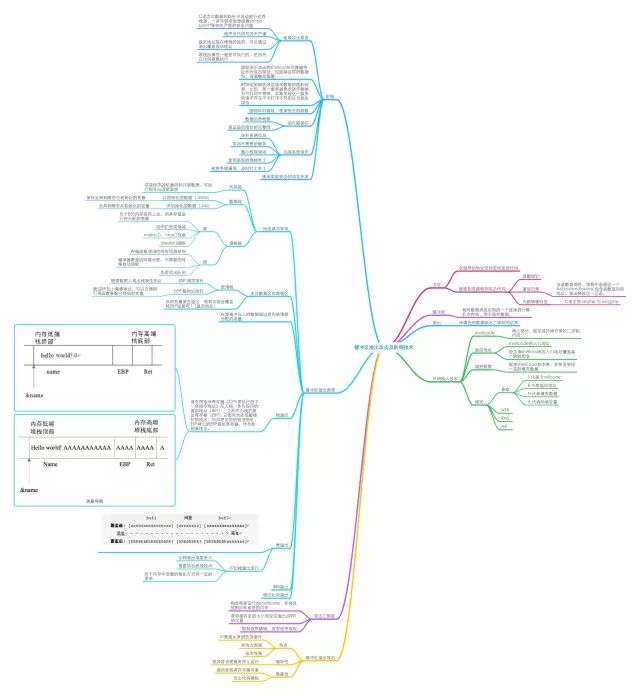

● 缓冲区溢出攻击及防御技术

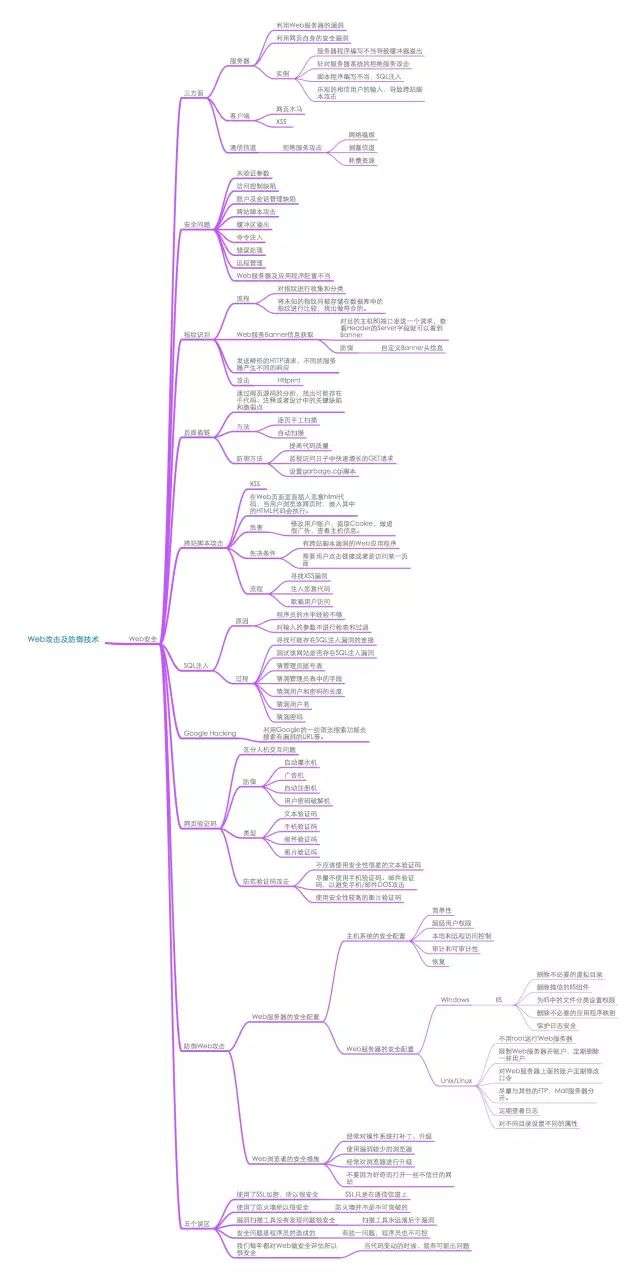

● Web攻击及防御技术

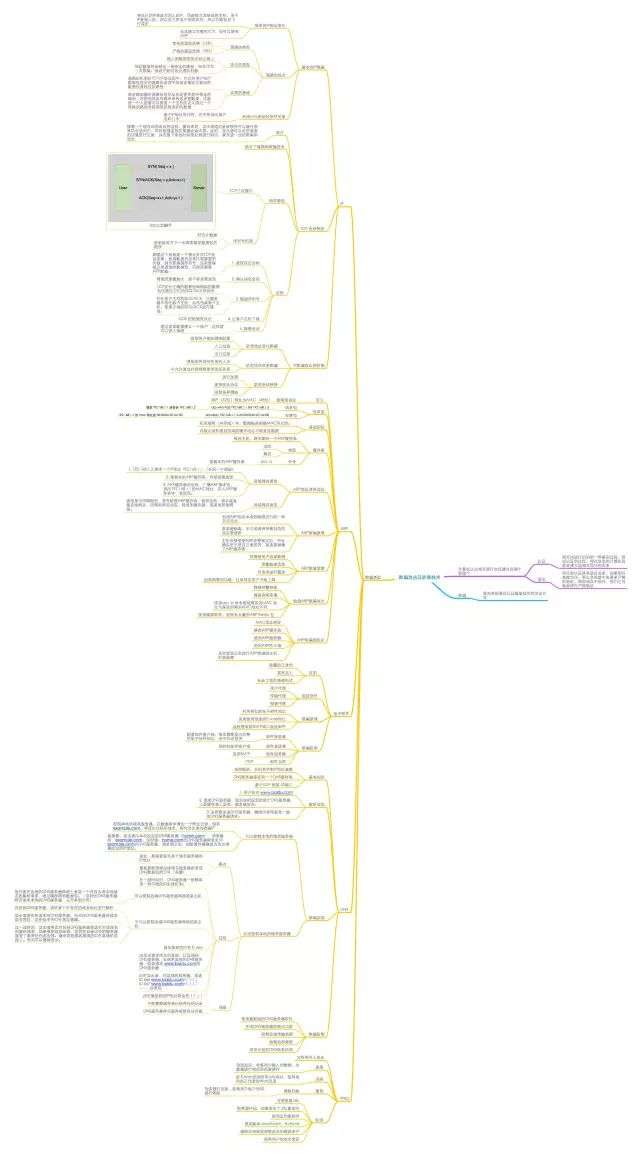

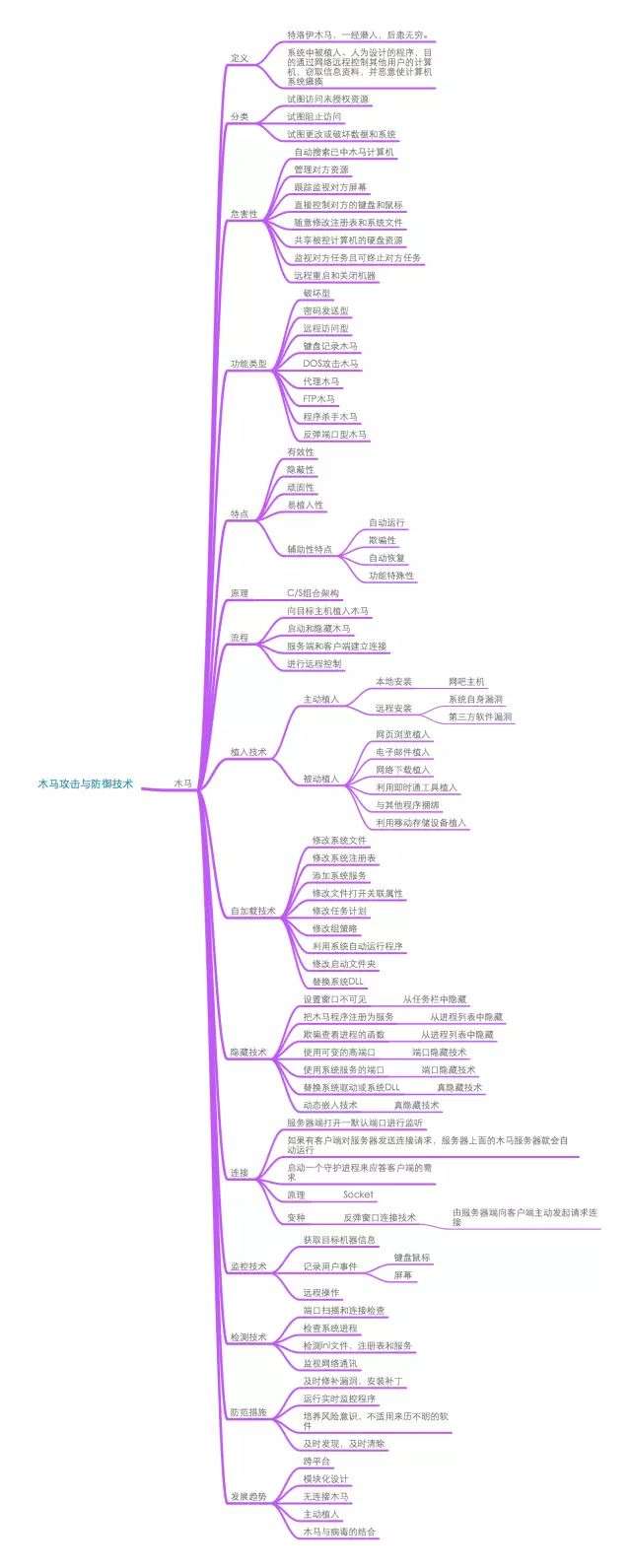

● 木马攻击与防御技术

● 计算机病毒

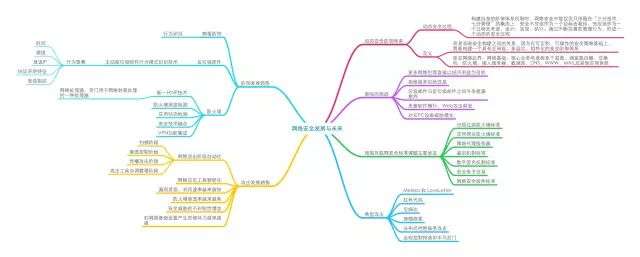

● 网络安全发展与未来

● 网络安全绪论

● 扫描与防御技术

● 网络监听及防御技术

● 口令破解及防御技术

● 欺骗攻击及防御技术

● 拒绝服务供给与防御技术

● 缓冲区溢出攻击及防御技术

● Web攻击及防御技术

● 木马攻击与防御技术

● 计算机病毒

● 网络安全发展与未来

作者:懒小米 来源:http://lanxiaomi.blog.51cto.com/4554767/1964958(侵删)

本文链接:http://www.yunweipai.com/41856.html