什么是Secret

通过Secret可以将敏感信息注入到Pod中的容器,一般用于存储访问私有仓库的账号密码、TLS证书、Token等。Secret可以做为容器依附在Pod中使用,或者可以通过环境变量引入。这是比直接使用ConfigMap更加安全的方式,降低敏感数据直接暴露给未授权用户的风险。

Secret 基本操作

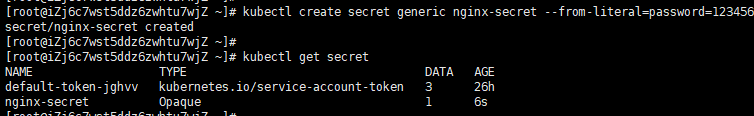

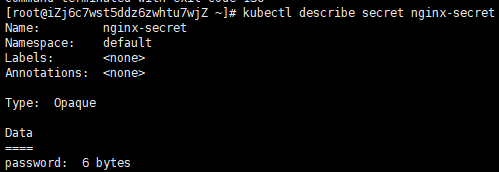

通过kubectl create secret

kubectl create secret generic nginx-secret --from-literal=password=123456

通过yaml资源配置清单

先转换为Base64编码

echo -n "123456" |base64 输出 MTIzNDU2

kubectl apply -f nginx-secret.yaml

apiVersion: v1

kind: Secret

metadata:

name: nginx-secret

type: Opaque

data:

password: MTIzNDU2

- 1

- 2

- 3

- 4

- 5

- 6

- 7

Secret 类型

generic 从文件、目录或命令行参数中创建Secret。

docker-registry 创建针对与Docker Registory身份验证的账号密码。

tls 从输入的密钥对中创建TLS Secret,密钥对必须提前申请好,公钥需要采用.PEM编码并匹配对应的私钥。

参数说明

–from-file 或 --from-env-file 指定包含一个或多个配置文件的目录的路径

–from-literal 指定一对从命令行输入的键值对

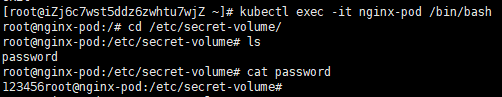

Secret作为数据卷被Pod挂载使用

kubectl apply -f nginx-pod-secret.yaml

apiVersion: v1

kind: Secret

metadata:

name: nginx-secret

type: Opaque

data:

password: MTIzNDU2

- 1

- 2

- 3

- 4

- 5

- 6

- 7

apiVersion: v1

kind: Pod

metadata:

name: nginx-pod

labels: app: nginx

spec:

volumes:

- name: secret-volume secret: secretName: nginx-secret

containers:

- name: nginx image: nginx:1.16 volumeMounts: - name: secret-volume readOnly: true mountPath: "/etc/secret-volume"

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

Secret作为TLS证书被Ingress调用

kubectl create secret tls ingress-certificate --key tls.key --cert tls.crt

Ingress的YAML资源定义清单

tls: - hosts: - nginx.com secretName: ingress-certificate

- 1

- 2

- 3

- 4

使用技巧

对于安全保密等级较高的数据建议使用Secret进行存储及被其他资源所调用。

文章来源: yekangming.blog.csdn.net,作者:叶康铭,版权归原作者所有,如需转载,请联系作者。

原文链接:yekangming.blog.csdn.net/article/details/104495814