翻译:360代码卫士

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

前言

来自移动安全公司Zimperium的研究员Adam Donenfeld公布了zIVA内核漏洞利用程序的PoC代码。zIVA影响iOS 10.3.1及之前版本,攻击者能够通过zIVA利用代码获取任意读写和根权限。

苹果公司5月份修复漏洞

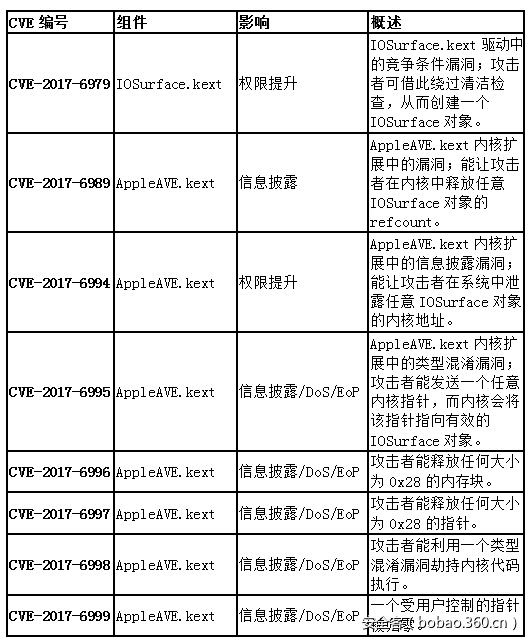

苹果公司于5月份修复了zIVA漏洞利用程序中的8个核心漏洞,其中1个影响IOSurface内核扩展,其它7个影响AppleAVE Driver内核扩展。

即使苹果公司发布了安全补丁,但仍然要求Donenfeld延迟公布这个利用代码以便让用户有更多的时间更新设备。Donenfeld在说到研究缘由时表示,他“尝试调查之前未曾被彻底研究过的内核领域”。他的研究最终让他发现了AppleAVE中的问题。他指出,AppleAVE忽略了基本的安全要素,导致利用某些漏洞就能攻破内核并获取任意读写和根权限。

利用代码在GitHub发布

Donenfeld将在新加坡举行的Hack In The Box安全大会上详细说明这八个漏洞的情况。Donenfeld所就职的Zimperium公司曾发现安卓操作系统中臭名昭著的Stagefright漏洞。

2017年2月,Zimperium公司曾公布一项名为N-Days的计划,旨在购买“用过的”且停止起作用的0day漏洞,并在补丁发布前阻止这些0day漏洞被公开披露。

zIVA漏洞利用程序的PoC代码可从GitHub下载。下表列出了Donenfeld今年年初报告给苹果公司的8个漏洞情况。