0x01 主要发现

近期,360烽火实验室发现一起针对巴以地区攻击活动,攻击者使用了多种商业间谍软件,同时也基于开源代码构建了独有的间谍软件。通过分析,我们发现该攻击活动自2018年开始,并持续至今。根据攻击者使用的伪装对象,我们推测攻击目标可能为巴以地区。

0x02 伪装对象

攻击者通过将合法的应用打包进间谍软件进行伪装,伪装对象为各种社交应用、阿克萨电台、阿克萨清真寺、耶路撒冷指南、PDF查看器等应用。

图1 伪装对象图标

0x03 载荷投递

社交工具

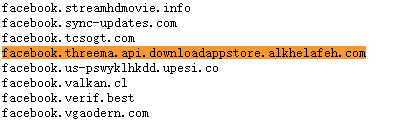

Threema是一款付费的开源端到端加密即时通讯应用程序,我们发现攻击者会将间谍软件伪装成Threema应用进行攻击活动。通过伪装对象的CC信息,我们发现了疑似攻击者使用的钓鱼链接,该钓鱼链接伪装成Facebook网站。我们推测攻击者可能使用了Facebook进行传播钓鱼网站。下图为开源项目pihole-blocklists中记录的疑似攻击者使用的钓鱼网站。

图2 pihole-blocklists部分内容

另外,在部分受害者手机中,样本出现在WhatsApp文档路径中,进一步说明攻击者使用社交工具进行载荷投递。

图3 文件路径

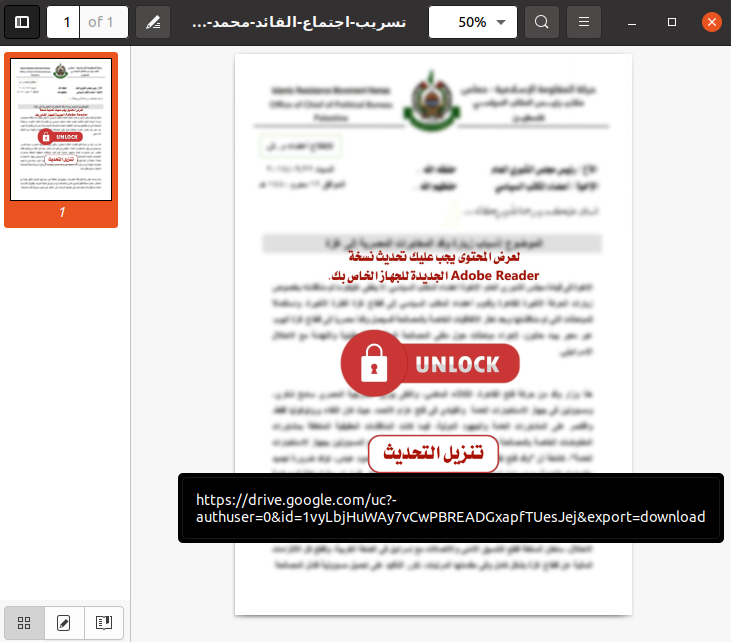

Google Drive

在关联溯源中,我们发现一个名为“تسريب-اجتماع-القائد-محمد-دحلان-و-المخابرات-المصريه.pdf(Mohammed Dahlan 指挥官和埃及情报会议 (MoM) 泄漏.pdf)”的文档,该文档内容模糊不清,并包含一个阿拉伯语段落,旨在引诱受害者点击Google Drive链接下载Adobe Reader更新。其中Google Drive 链接指向一个名为”com.adobe.reader.apk”的恶意APK文件。文档内容如下图所示。

图4 文档内容

0x04 样本分析

攻击者使用了多个商业间谍软件进行攻击活动,包括SpyNote、Mobihok、WH-RAT、888RAT。除此之外还用了开源渗透测试框架Metasploit。

我们还发现攻击者自研的间谍软件EsecretRAT,EsecretRAT是攻击者开发的一款间谍软件,由于该间谍软件伪装成secret chat应用,并且APK包名中包含 Esecret 字符串,我们将该间谍软件命名为EsecretRAT。

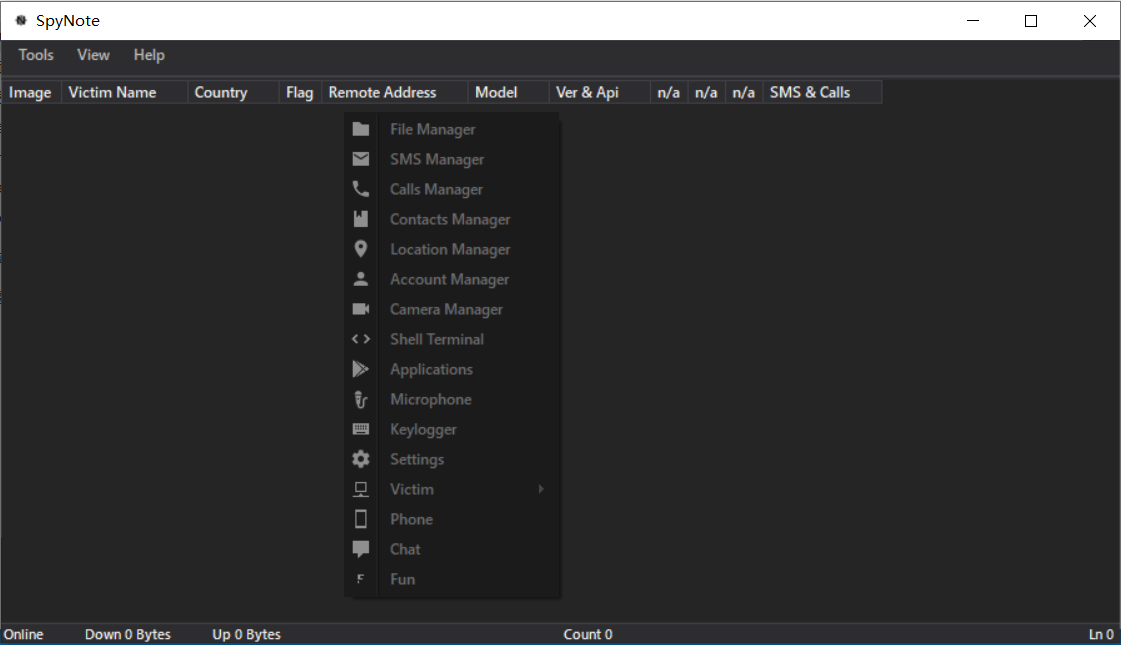

SpyNote

SpyNote 是一款功能强大的商业间谍软件,具有强大的的功能,以及管理平台。其主要功能为:

– 文件管理

– 短信管理

– 通话记录管理

– 联系人管理

– 位置管理

– 账号管理

– 键盘记录

– 手机设置

– 拨打电话

– 拍照、录音、录像

– 实时录音

– 实时录像

– 获取应用列表

– 执行 shell 命令

– 聊天功能

SpyNote控制端界面如下图所示:

图5 SpyNote控制端

Mobihok

Mobihok是一款基于SpyNote源码修改的商业间谍软件,除了具备SpyNote强大的功能外,还进行了一些免杀处理。其主要功能与SpyNote类似,控制端界面如下图所示:

图6 Mobihok控制端

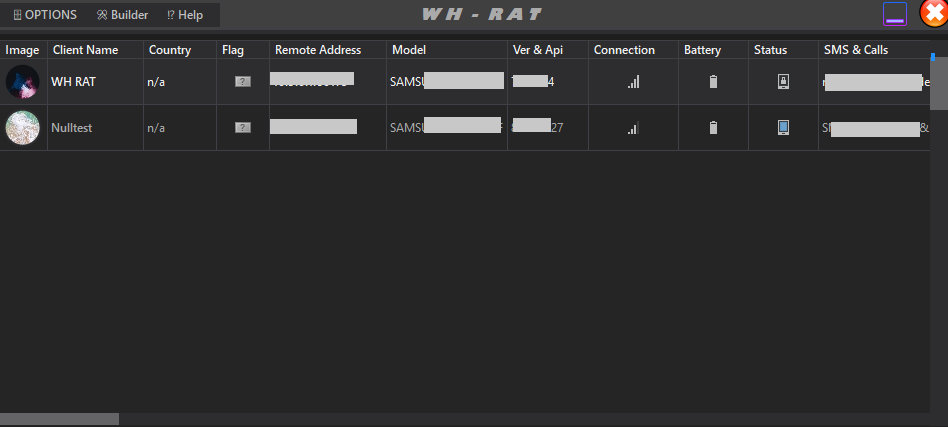

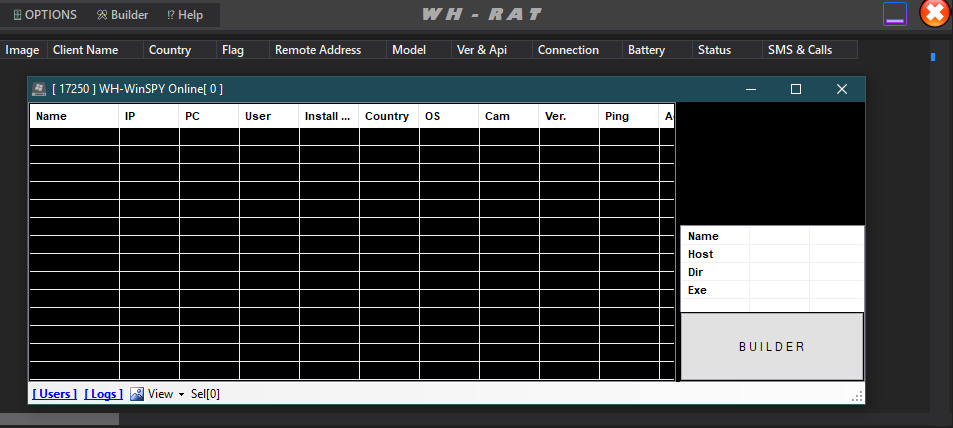

WH-RAT

WH-RAT是一款包含Android和Windows的远控工具,Android平台远控工具基于SpyNote源码二次开发,Windows平台远控基于NjRAT源码二次开发,其Android远控主要功能与SpyNote基本一致。控制端界面如下图所示:

图7 WH-RAT Android 控制端

图8 WH-RAT Windows 控制端

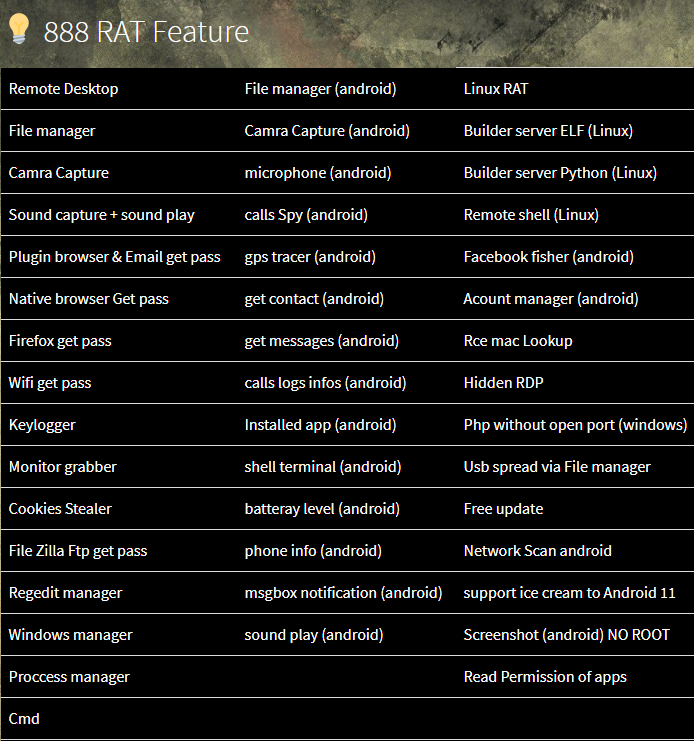

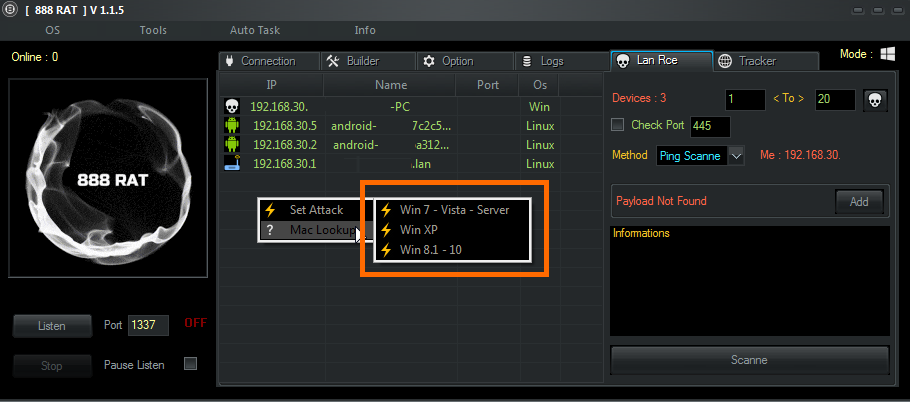

888RAT

888RAT是一款支持Windows、Android和Linux平台的商业远控工具,其Android 远控主要有以下功能:

– 文件管理

– 拍照、录音、录像

– GPS位置跟踪

– 获取联系人

– 获取短信

– 获取通话记录

– 获取已安装应用

– 电量监控

– 执行shell命令

– 获取设备信息

– 弹出通知消息

– 播放音频

– Facebook钓鱼

– 账号管理

– 非ROOT权限截图

下图为其官网的部分功能介绍:

图9 888RAT功能介绍

控制端界面如下图所示:

图10 888RAT控制端

Metasploit

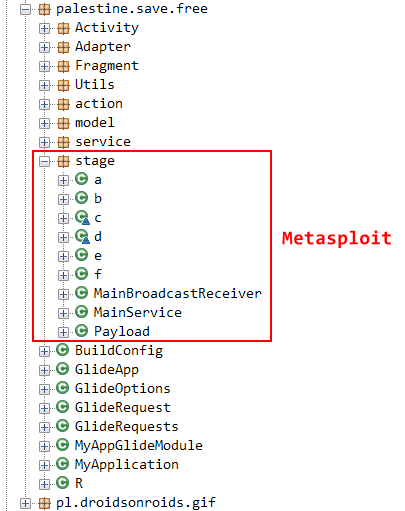

Metasploit是一个开源的渗透测试框架,它本身附带数百个已知软件漏洞的专业级漏洞攻击工具,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。Metasploit Android payload 则是Metasploit框架针对Android 系统的一个有效负载,可以针对Android设备的渗透工具。攻击者将Metasploit打包进正常的APK中进行攻击活动,其包结构如下图所示。

图11 插入Metasploit的包结构

该APK通过动态加载恶意模块实现隐私窃取功能,其主要功能有:

– 获取通话记录

– 获取联系人

– 获取短信

– 隐藏图标

– 获取位置

– 设置壁纸

– 获取已安装应用列表

– 启动应用

– 卸载应用(API的方式)

– 剪切板管理

– 文件管理

– 录音、录像、拍照

– 实时录音

– 实时录像

– 获取设备信息

– 获取网络信息

– 截图

– 检测ROOT权限

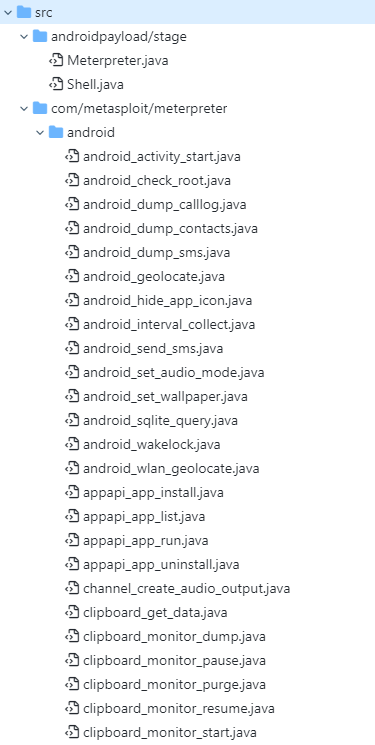

恶意模块源码结构如下图所示:

图12 Metasploit payload源码结构

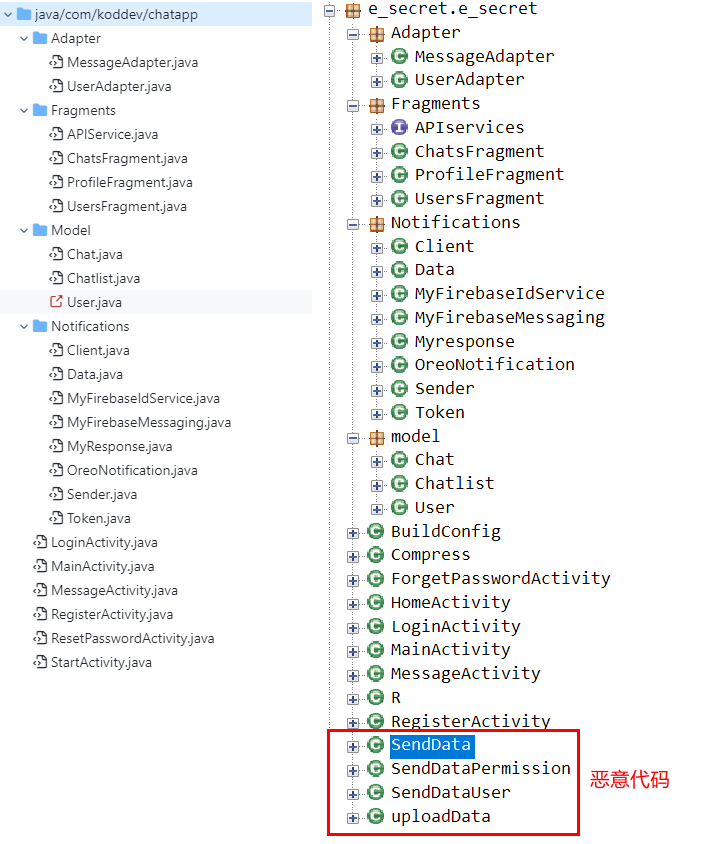

EsecretRAT

EsecretRAT是基于开源的ChatAppTutorial开发的间谍软件,攻击者在ChatAppTutorial原有的代码的基础上添加了部分恶意代码,实现了间谍软件功能。下图为ChatAppTutorial 和 EsecretRAT 的包结构:

图13 左边为ChatAppTutorial,右边为EsecretRAT

EsecretRAT主要恶意功能为:

– 获取联系人

– 获取短信

– 获取设备IMEI

– 获取位置信息

– 获取IP

– 获取DCIM目录中所有的照片

0x05 溯源关联

在载荷投递章节中我们提到一个文件“تسريب-اجتماع-القائد-محمد-دحلان-و-المخابرات-المصريه.pdf(Mohammed Dahlan 指挥官和埃及情报会议 (MoM) 泄漏.pdf)”,该文件创建时间为2018年9月,并且于2018年10月上传至VT平台。文件名中的Mohammed Dahlan是巴勒斯坦政治家,曾担任巴勒斯坦权力机构在加沙的预防性安全部队的负责人。作为法塔赫领导人时,他在加沙残酷镇压哈马斯。2018年6月哈马斯与以色列因为禁运发生武装冲突,彼时攻击者用该文件作为诱饵进行攻击,可能与此有关,通过网络攻击进行情报获取。

0x06 总结

由于宗教信仰、地缘政治、历史原因等因素,巴以地区冲突不断,各方都在试图通过网络情报和网络攻击活动占领先机,此前我们就发现并揭露了该地区的APT组织双尾蝎(APT-C-23)的多次攻击活动。此次攻击活动虽然没有判断攻击者的身份有利证据,但是我们相信,随着我们的持续挖掘,隐藏于背后的攻击者终将浮出水面。

0x07 IOC

MD5

– e8c58ef7416592ff41624e8308cd6288

– cb7cb6e9473012d74e826b1177c68934

– 0ed27d29fcb0e4914be7b2104e36c4a6

– 1b9773f6ff6e3f16fb40160f42f037cc

– 60e392f90c4aa67c26cff92b167cf8b3

– 85721410f4761db6d19ee501debbe869

– 33188e34b486e3505471d9bbcbf02353

– 24a6955c9126a7306e0a749c17f16196

– 3d8f7e4b5e73c5ef79c0a02412a0fbb8

– 3a9d66fe2ce6357e3395fa6fc8f9db04

– d03da3b1833964998fbcbba4d06e98eb

– e610b9329f0541763ffbc951bb67993e

– d258c0de8d0337874e95e5d7915faadd

– f9161d0d3829be60872989874a97e2c7

– e81134efafbb73b628410b5025714f90

– ae9aa8ecfa96277ba39262629a443867

– 5d2f54aeec481c54c55dc0686a468ea8

– 1dcf5da15cceb97198d10bcf44d55e6a

– 1bba055fc730940f6cb36345daf9f1b9

– 3f5ceaa0417119f7707da38fc5e60b3d

– 0dc47d791ad9ecbab3aedd914cb22a81

– d947323c3c6070c748670d7cb49ca752

– 28b96f5cd113ca1d498fcfc2dcc0a632

– 4fa36fe5d8bb346339ef01030a95ea46

– d22e3f20b96b7d85b52b16959b76d9ca

– 2f14c65ac74f72c3498f49aab0257193

– c1160f53542d65faa446f7a44c8c3208

– 03839f333467a5eff5cfd2c4138c4bcb

– 2a6cb0f6f02761732c190dd3398a3cf6

– b923ba46fffd3f79d5118f6357bee654

– 501d8f38e0112581b2d526a089a2fa01

– b5c88cd72006094581cce12eec24781d

– 20fc48f6f258cfc66d366cba38167c2a

– 111bb02c6a7c071dde184ba5a16c9ce2

– 0d7173ac47bf8c8baf60c8b684af4613

– a021c35bd7a1b657ddc50017f59984bb

– 658c03b62554ef152fe6b60a6aedc7fb

– 5a5f7aefbaf36e0e3bcc5f9945f98b63

– b76ff92cc58ef7d8a70b6642519a1bdd

– ca126e58f704854ea208acca0dd23a69

– 2e09ad268706cb4503cc46c78a63c149

– 59b2f3788b7c44b169193e8de4aa51eb

– 455bca7b306436c9a94d3d8aa10f4a5a

– 4c7b1be35440aab2fe99efeb980773d0

– 2776223ef47c52fbb3c4975789ceb5fc

– 4489b0fd8ff8647e0539c19a583d4e51

– f88d2074a80cca7ba8e97aeb24668305

– 9c790563783b54d4266cc87ae5b7ad7e

– 7d0554892c9f8a261402e3afa73f072f

– 349ed536e635dc56b507e292eb30d6b4

C&C

– cy.alhaneny.com:1150

– abood123.ddns.net:1145

– agent47.dvrcam.info:1196

– quds20212020pal.ddns.net:1199

– aldaet.dvrcam.info:1196

– states.mysecuritycamera.com:1196

– spynote6.ddns.net:1338

– netbot.no-ip.info:1337

– mobihok.ddns.net:1337

– firas20199.ddns.net:1197

– alaahamayil96.ddns.net:1177

– scream.ddns.net:1993

– 213.244.123.150:1150

– aldaet.ddns.net:1150

– scr.selfip.net:1166

– tcp:213.244.123.150:1150

– firas2020.ddns.net:1196

– ffaabb.ddns.net:1188

– firas2019.ddns.net:1196

– 213.244.123.150:4444

– take123.hopto.org:4444

– kh.njrat.info:1302

– hadra5.ddns.net:1123

– agentra3.dvrcam.info:6666

– hacked-2018.ddns.net:2222

– is54sa.ddns.net:1188

– http://alkhelafeh.com/cc.php

– https://threemasecure.info/cc.php

0x08 产品侧解决方案

若想了解更多产品信息或有相关业务需求,可移步至http://360.net。

0x09 时间线

2021-10-25 360烽火实验室发布通告

0x0a 参考链接

1、 https://en.wikipedia.org/wiki/Mohammed_Dahlan

2、 https://jcpa.org/hamas-will-go-for-broke-in-gaza/

3、 https://github.com/KODDevYouTube/ChatAppTutorial

4、 https://888-tools.com/product/888-rat/