当地时间10月30日,印度核电公司(Nuclear Power Corporation)证实,库丹库拉姆核电站(Kudankulam)确实感染了朝鲜政府资助的黑客组织创建的恶意软件。以针对“核电站”的国家级网络攻击,再次将我们的视线引导到网络战,同时它以“核”级别的高危性事件,加剧了维护关键信息系统国防大安全的紧迫性。

库丹库拉姆核电厂:或Koodankulam NPP或KKNPP,是位于印度泰米尔纳德邦Kudankulam的最大核电站,该厂建设于2002年。

这一次,它成为国家级网络攻击“风暴”的核心。

一波三折的故事线,Kudankulam核电站确认被国家级黑客攻击

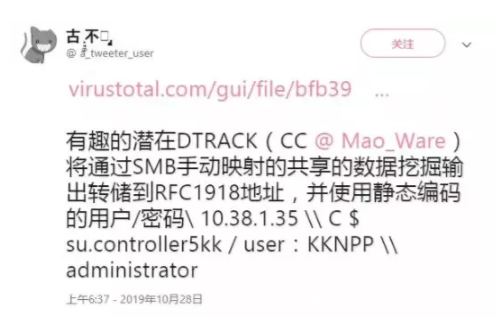

10月28日,也就是本周一就有人在Twitter上发文称:Kudankulam核电站(KNPP)可能已经感染了危险的恶意软件。

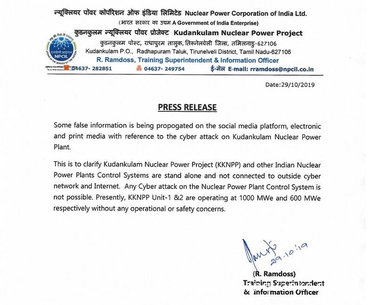

但当时,KNPP的官员否认他们遭受了任何恶意软件感染,并于周二(10月29日)发表声明将这些推文描述为“虚假信息”,并称“对发电厂进行网络攻击是‘不可能的‘ ”。

图片来源:ZDNet

然而,仅一天时间,这一被官方称之为“虚假消息”的事件却被自己推翻。10月30日,KNPP的母公司NPCIL 在另一份声明中承认Kudankulam核电站确实感染了朝鲜政府资助的黑客组织创建的恶意软件。

不仅官方证实,印度国家技术研究组织(NTRO)的前安全分析师Pukhraj Singh也给出了实证,他指出最近在VirusTotal上传的样本实际上与KNPP上的恶意软件感染有关。同时,他还表示:特定的恶意软件样本,包括KNPP内部网络的硬编码凭据,这表明该恶意软件经过专门编译以在电厂的IT网络内部传播和运行。

攻击并非偶然?Dtrack恶意软件9月时就已瞄准核电工厂

在进一步研究中,几位安全研究人员将该恶意软件识别为Dtrack的一种版本,Dtrack是由朝鲜精英黑客组织Lazarus Group开发的后门木马。

值得注意的是,该恶意软件在今年9月4日前就已被发现其针对印度核电厂的网络攻击活动。当时名印度的威胁情报分析师Singh曾在Twitter上告知此事。

随即在9月23日,卡巴斯基发布了一则关于Dtrack的恶意代码报告,报告将DTrackmalware描述为可用于监视受害者和窃取感兴趣的数据,并称该恶意软件支持通常在远程访问木马(RAT)中实现的功能,有效负载可执行文件支持的一些功能列表如下:

- 键盘记录

- 检索浏览器历史记录,

- 收集主机IP地址,有关可用网络和活动连接的信息,

- 列出所有正在运行的进程,

- 列出所有可用磁盘卷上的所有文件。

从其功能可以明显看出,Dtrack通常用于侦察目的,并用作其他恶意软件有效载荷的投递器。

从数字货币到能源工业领域,拉撒路攻击目标再扩大

Dtrack隶属于拉撒路集团(Lazarus Group)。这是一家受朝鲜政府追捧的知名网络间谍组织。

拉撒路(Lazarus)小组又名APT-C-26,是从2009年以来一直处于活跃的APT组织。从历史上看,该小组主要以经济利益为目的,攻击金融等行业,并逐步对多个大型数字货币交易进行攻击渗透。如:

- 2014年,索尼影视娱乐公司遭到黑客袭击,美国政府出面谴责Lazarus的行为;

- 2016年2月,一个未知的攻击者试图从孟加拉国中央银行窃取8100万美金,事后多篇分析报道称该事件与Lazarus组织有关;

- 2016年5月,BAE公司遭到袭击,公布了一份有关攻击者使用的擦除程序的代码分析,事后Anomali实验室确认这一工具与Lazarus组织的擦除工具代码极为相似;

- 2017年2月份,波兰媒体的一篇报道打破了关于一次银行攻击事件的平静,赛门铁克从波兰受攻击的金融部门提取到Lazarus组织惯用的擦除工具(根据字符串重用的线索)。

- 2019年3月,360安全大脑率先追踪溯源发现该组织针对OKEX等多家知名数字货币交易所发起的攻击行动。

如今,这个有着国家级背景的黑客组织攻击对象再扩大从金融数字货币,转向能源和工业领域的目标。在网络战甚嚣尘上的当下,在国家能源基础设施成为网络战重点攻击目标的局势里,此次该组织将攻击矛盾指向印度最大的核电站,这仅仅只是如外文报道所说的追求专有知识产权么?

本文为【国际安全智库】原创作品。如需转发,请标注来源。

外文参考资料:

https://www.zdnet.com/article/confirmed-north-korean-malware-found-on-indian-nuclear-plants-network/