翻译:360代码卫士

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

前言

“涂鸦”项目即“斯诺登阻止器”是一款用于声称将“web beacon(网络信标)”标签嵌入机密文档中的软件,以便监控机构追踪泄密者和外国间谍。自3月份开始,维基解密已公布Vault 7系列中的数千份文档和其它声称来自CIA的机密信息。

CIA称“涂鸦”是“一款批量处理工具,用于处理预生成水印并将这些水印插入由外国情报官员窃取的文档中”。

涂鸦工具如何运作?

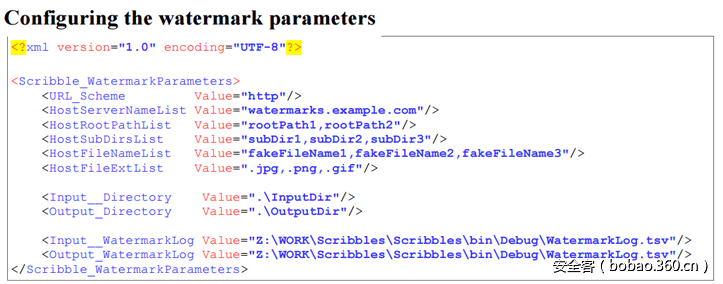

涂鸦的编程语言是C#,它为每个文档都生成随机水印,并将水印插入文档、将所有经处理的文档保存在导出目录中,并创建一个日志文件识别插入每个文档中的水印。

这种技术跟“追踪像素”的运作方式一致,后者就是将微小的像素图像内嵌到邮件中,这样影响人员和活动人员就能追踪有多说明用户查看了广告。而CIA通过将微小的唯一生成的文件插入“可能被盗”的机密文档中,而文件托管在由CIA控制的服务器上。这样,每次有人查看水印文档时包括泄密者,它都会秘密在后台加载一个嵌入式文件,在CIA服务器上创建一个条目包括访问这些文件的人员信息如时间戳及其IP地址。

仅在微软Office产品中起作用

用户手册还指出这款工具旨在针对Office离线文档,因此如果打水印的文档在OpenOffice或者LibreOffice中打开的话,水印和URL会被暴露给用户。它在微软Office 2013(Windows 8.1×64)文档,Office 97至2016 (Windows 95上不起作用)文档,以及表单未被锁定、未加密或不受密码保护的文档中起作用。

然而,由于隐藏的水印是从远程服务器加载的,因此这种技术应该只有在访问水印文档的用户联网的情况下才起作用。

维基解密指出,最新的涂鸦版本(v1.0 RC1)是在2016年3月1日发布,这说明至少在去年还在使用而且本来应该在2066年才解密。更多技术详情可访问《用户手册》。

截至目前,维基解密发布了CIA针对流行硬件和软件的入侵利用代码“Year Zero”文档、针对iPhone和Mac的利用代码“Dark Matter”、“Marble”文档、以及披露了能入侵微软Windows并绕过杀毒保护措施的能轻易创建自定义恶意软件的一个框架即“Grasshopper”文档。