全球最大管理咨询公司埃森哲大量敏感数据泄露

E安全10月12日讯 网络安全公司UpGuard网络风险小组发现,全球最大管理咨询公司埃森哲(Accenture)因亚马逊S3存储服务器配置不当导致大量敏感数据暴露在网上,至少有4台云存储服务器中的数据可供公开下载。

暴露的数据包括API数据、身份验证凭证、证书、加密密钥、客户信息,以及能被攻击者用来攻击埃森哲及其客户的其它更多数据。

这4台存在安全问题的服务器的数据似乎属于埃森哲企业云服务“埃森哲云平台”(Accenture Cloud Platform)——埃森哲客户使用的“多云管理平台”。

埃森哲客户包含94家《财富》世界100强企业和超过四分之三的《财富》世界500强企业。如果泄露的数据有效,攻击者可能会利用这些数据对这些客户发起攻击。CSTAR(UpGuard的专有网络风险评分系统)对这起泄露事件的网络风险评分为790(总分950)。这起数据泄露表明,即使最先进、安全的企业也可能会将重要数据暴露在网上,造成严重后果。

事件经过及暴露的数据分析

2017年9月17日,UpGuard网络风险研究主管Chris Vickery(克里斯·维克里)发现不安全的亚马逊S3存储桶,任何人将存储桶网页地址输入浏览器就能公开访问、下载。

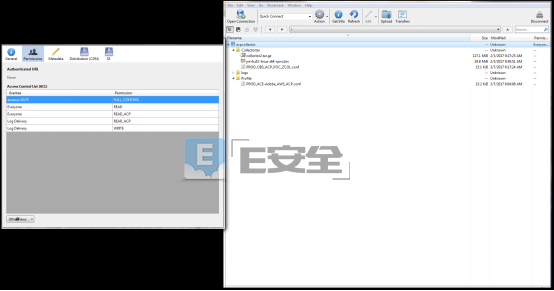

9月18日研究人员粗略分析后发现,4个存储桶(acp-deployment、acpcollector、acp-software和acp-ssl)暴露了埃森哲的内部重要数据,包括云平台凭证和配置文件。Vickery通知了埃森哲,问题第二天得以解决。

4台服务器包含“埃森哲云平台”的高度敏感数据,平台内部运作以及使用该平台的客户。服务器账号名为“awsacp0175”,这可能说明存储桶的来源。

acp-deployment

“acp-deployment”的大部分存储内容为 “身份API”(Identity API)使用的内部访问密钥和凭证。服务器内名为“Secure Store”的文件夹不仅包含Identity API的配置文件,还包含埃森哲AWS密钥管理服务账号的主访问密钥,以及数量不明的登录凭证。此外服务器还包含大量“client.jks”文件,有些数据可能是解密文件必需的明文密码。目前尚不清楚“clients.jks”中哪些密钥能用来访问数据。除此之外,这些文件还暴露了私人签名密钥。

acpcollector

“acpcollector”服务器似乎包含访问及维护埃森哲云存储的必要数据。此服务器包含埃森哲专用网络使用的VPN密钥,潜在暴露了埃森哲云生态系统的概况。该服务器还包含罗列每个云实例中的事件日志,恶意攻击者借此可洞察埃森哲的运营。

acp-software

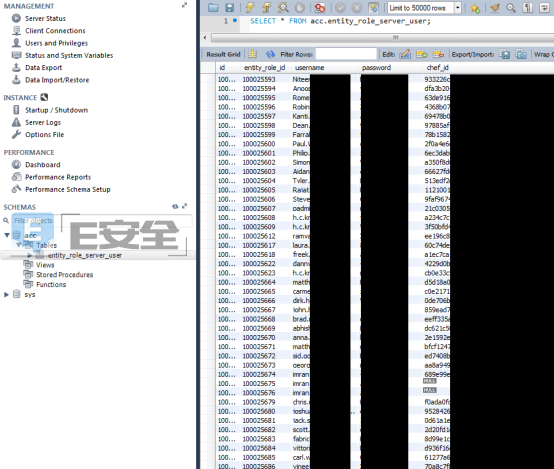

“acp-software”是最大的服务器,包含多达137 GB的数据。大型数据库中包含登录凭证,其中一些数据库似乎包含某些客户的信息。虽然其中包含的许多密码经过哈希处理,但Vicky还发现一个备份数据库包含近4万个明文密码。云基础设施管理平台Enstratus的访问密钥也被暴露,潜在泄露了Enstratus协调其它工具的数据。埃森哲ASGARD数据库和埃森哲内部电子邮件信息也包含在这个服务器之中。该服务器还包含埃森哲使用的Zenoss事件追踪器,暴露了新用户加入时的事件、IP地址记录和JSession ID。

服务器文件夹中还包含埃森哲Google和 Azure账号凭证,这说明能用来获取进一步的访问权并控制埃森哲资产。

acp-ssl

“acp-ssl”服务器包含文件夹“acp.aws.accenture.com.”,其中包含更多密钥—似乎是用来访问各种埃森哲环境的密钥,例如其中一个名称为“云文件存储密钥”。从理论上讲,大量私钥和凭证可用来解密埃森哲与客户之间的流量,潜在收集敏感信息。

埃森哲发言人表示数据泄露可能并不严重

这些数据一旦落入威胁攻击者之手,这些云服务器可能会将埃森哲及其数千个知名企业客户置于恶意攻击的风险之中,可能会造成不可估量的经济损失。

恶意攻击者可能已使用暴露的密钥冒充埃森哲,悄悄进入公司IT环境收集更多信息。黑客也可能会发起“撞库攻击”。

埃森哲向外媒表示,泄露的数据不到公司云服务的0.5%,客户信息未遭到泄露,并提到公司方面设置了多层安全模式。

目前事件仍在调查之中。

首次报告AWS服务器泄露之后,埃森哲公司立即做了处理。发言人称公司会继续进行取证审查,但数据库中包含的电子邮件和密码是超过两年半的信息,其中的信息是埃森哲废弃系统的用户。

今年,多起数据泄露事件与亚马逊 AWS S3有关,相关阅读:

亚马逊 AWS S3又中招!50多万台汽车跟踪设备的登录凭证泄露

全球第六大传媒公司Viacom因亚马逊AWS云服务器配置不当致大量敏感数据被泄

美国TigerSwan因第三方AWS安全疏忽泄露 9400份敏感简历,或含美驻印尼大使、中情局前员工信息