一、概述

Android平台作为目前最大的流量来源,暴露在各种恶意软件、系统漏洞的威胁之中,成为各大黑产份子眼中的香饽饽,各种手机病毒和恶意应用纷至而来,系统级病毒(植入安卓系统底层的ELF文件格式病毒)采用各种各样的攻击技术来突破系统的防御。

系统级病毒与应用层病毒相比而言主要有三个特点

一、功能强大,破坏力强:系统病毒由于获取了Root权限,它以感染、注入系统文件和进程等方式来实现强大的功能;

二、隐藏系统底层,难以完全清除:系统级病毒具有极强的防御和与杀软对抗的能力;

三、主要的收益:系统级病毒由于其难以清除的特点,通过恶意推广、恶意扣费、窃取隐私数据获得巨额收益。

近几个月爆发的Android系统级病毒,其技术手段更加高明,攻击面更广,恶意扣费、恶意推广、窃取数据,对Android系统具有极强的破坏性,此外,部分系统级病毒还会窃取用户通信软件中的隐私信息。同时由于Android系统碎片化严重,系统级病毒的查杀和防御难度也很大。

二、近期底层病毒态势

从7月份感染量级来看,系统级病毒新增感染量40万次,系统级病毒日新增感染用户量超过1万。

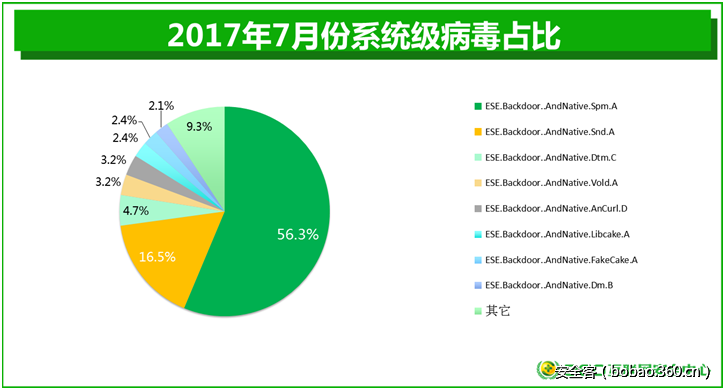

从7月份系统级病毒占比分布来看,本月主要还是以已曝光的病毒为主,占比排名靠前的病毒家族如下:

“寄生灵”家族(ESE.Backdoor..AndNative.Spm和ESE.Backdoor..AndNative.Dtm)持续高度活跃,占比接近60%。该家族主要通过广告SDK等方式进行传播,用户一旦不慎运行含有此SDK的恶意应用,该病毒立即下载提权文件来获取Root提权,频繁推送广告,私自发送扣费短信,下载并静默安装恶意子包到系统底层,注入大量恶意文件到系统底层用于守护病毒,防止病毒被卸载。

“地狱火”家族(ESE.Backdoor..AndNative.Vold和ESE.Backdoor..AnCurl)已进入衰减期,但其庞大的感染基数,感染占比接近7%。该家族主要靠色情诱惑类应用和捆绑一些正规应用进行传播,该病毒会动态修改系统boot分区,拷贝病毒核心文件vold到/sbin,修改init.rc添加自启动,绕过系统安全防护,防止病毒被查杀。

“蜥蜴之尾”家族(ESE.Backdoor..AndNative.Libcake和ESE.Backdoor..FakeCake)从2015年发现至今依旧活跃,占比接近5%。该病毒采用了静态感染技术,感染系统运行依赖的liblog.so库文件,并通过文件路径随机、样本MD5自变化等手段提升了查杀难度。

图一 底层流行病毒占比

三、 偷梁换柱的Dvmap

近期,国际知名反病毒厂商卡巴斯基(Kaspersky)发布名为《Dvmap:第一种具备代码注入能力的安卓恶意软件》的分析报告,360应急响应中心对该报告中涉及到的系统级恶意病毒进行了跟踪分析,及时支持对该病毒专项的查杀。

该病毒伪装成一个小游戏,先提交正常的应用到Google Play商店,然后一段时间内更新为恶意程序,从而绕过Google Play安全检测。用户在Google Play上安装应用后,该病毒使用多个提权exp尝试获取Root权限,提权成功后,安装自己的debuggerd、ddexe、myip等文件到系统目录,替换原有文件,并静默安装恶意应用com.qualcmm.timeservices,接着myip会尝试静默修改系统设置,授予恶意应用设备管理器权限,并伪装成高通TimeServices服务,执行云端服务器下发的指令。

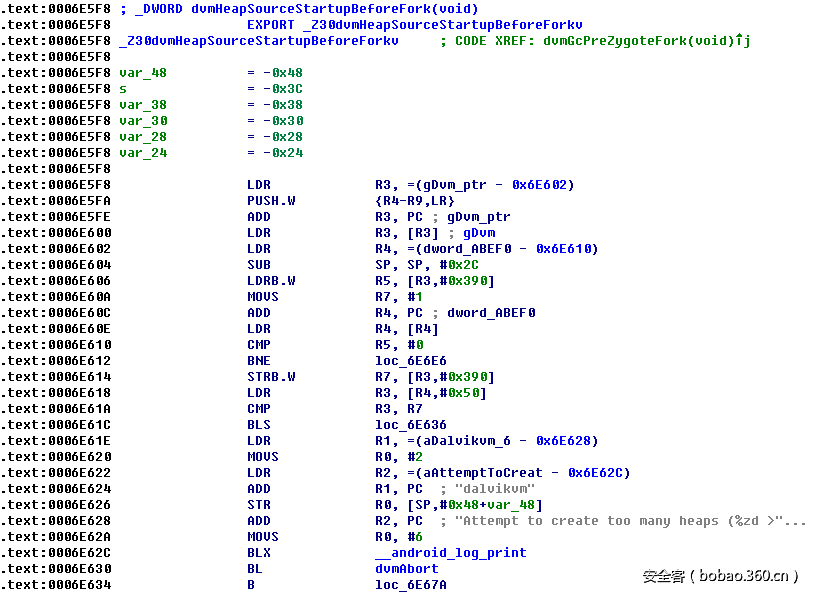

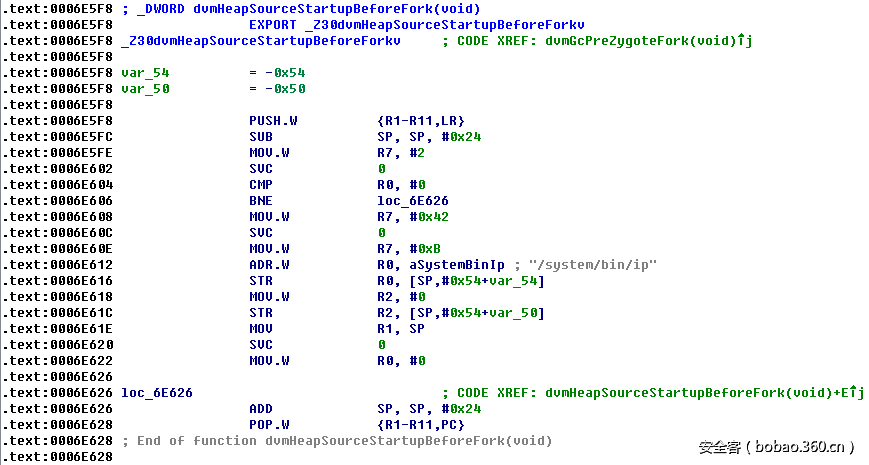

病毒运行后会根据不同系统版本选择注入恶意代码到系统/system/lib/libandroid_runtime.so的nativeForkAndSpecialize方法(Android>=5.0),或者/system/lib/libdvm.so的_Z30dvmHeapSourceStartupBeforeForkv方法(Android>=4.4),两者均为与Dalvik和ART运行时环境相关的运行库。注入前后的对比图如下。

图二 注入系统libdvm.so库前后对比

四、 肆意妄为的CopyCat

近期,据国外媒体报道,恶意软件CopyCat的一个新变种已经导致全球范围内的1400多万台Android设备受到感染,该病毒可ROOT手机和劫持应用,借此牟取欺诈性广告收入。360应急响应中心分析发现CopyCat的代码中,会使用多种手段(比如手机语言设置和时区设置)来检测用户是否位于中国,如果是,就会跳过很多恶意行为,避免感染中国用户。故CopyCat对国内用户影响极其有限。早在2015年12月,360急救箱就率先支持对该病毒的查杀。

该病毒使用开源Root方案,提升权限,将一系列文件拷贝到/system/bin、/system/app、/data/app,实现静默安装,将恶意功能模块注入到Zygote和system_server中,劫持应用,在应用中插入一个广告栏,欺诈诱导用户点击。CopyCat使用的开源Root方案如下表。

表一 CopyCat使用的Root方案

五、 总结

从攻击手法来看,系统级病毒依旧是以Root提权、替换系统文件、多进程守护为主,首次发现动态注入系统库的病毒,这类型病毒隐蔽手段更强,查杀难度更大;系统级病毒仍以恶意扣费、流氓广告、恶意推广为主。需要大家引起注意的是,系统级病毒已经瞄准用户通信软件中的隐私信息。

目前Android应用市场混乱,APP要在手机应用市场下载安装。为了您的个人隐私安全,强烈建议安装手机杀毒软件保持定期查杀。