概述

奇安信安全能力中心移动安全分析团队在日常的恶意活动监控过程中,发现了一种黑产基于僵尸网络的新型变现方式,该变现方式实现了黑客宣称的“能发送任意内容的营销短信“。黑客通过用户手机构建的僵尸网络,冒充“短信通道商”向广告主骗取短信营销费用,用户手机被控制,手机会在黑客的控制下,读取远程虚假短信内容,插入到短信收件箱,导致手机莫名奇妙收到很多“广告短信”的现象。

以下是奇安信病毒响应中心对上述黑产变现方式的技术分析,希望安全业界对此类威胁引起必要的重视。

技术背景

短信营销的基础设施

短信营销已经变成线上推广的必备武器,短信营销有其独特的优势,短信营销范围没有地域范围限制,传送方便,并且可以针对不同的用户进行不同产品的推广,避免资源浪费,短信营销也更直接,相比线上广告,客户对短信营销的厌恶感较低,而且能在最短的时间,将信息传播出去,提升了营销效率。然而,如果一家企业采用短信营销的方式,免不了要与短信通道商进行接触。

短信通道指的是由中国移动、联通、电信等运营商直接提供的短信发送接口,从而实现与目标号码进行大批量短信发送的通道。国内的短信通道主要以中国移动为主,目前占据65%–70%的市场份额。

短信通道分为:106通道、电信虚拟短信通道:电话区号(类似021)的、1069三网合一企业实名制通道。

三网合一可以群发三网的手机短信(移动、联通、电信),一般针对企业使用,通道商对企业进行实名制登记备案,可以通过短信通道向指定的号码发送验证码、活动、宣传、祝福等营销短信。在正规的短信通道发短信需要付费,发短信时通道代理商也会遵守相关法律法规,审核企业所属行业及提交的短信内容是否为敏感内容。

目前发送正规内容短信的价格据了解,验证码在0.05元一条,营销短信大约在0.06~0.1元钱一条。按行业不同,一般通道商一次接受短信发送量最低10000条起。

正规短信通道发短信逻辑

基于短信营销的巨大优势,市面上存在很多正规短信通道代理商,共同为企业短信线上营销提供服务。

广告主向短信通道代理商提出发送短信营销的需求,并提交短信相关资料,如企业营业执照、企业所属行业、短信内容、用户手机号码包、短信签名、营销费用等。

通道代理商会仔细审核企业资质,短信内容是否敏感或违规,并在正常的时间点(不能深夜)对用户发送营销短信。

通道代理商会的审核规则是动态的,会根据日期、国家政策、监管力度、短信内容是否含有敏感信息等维度进行调整,也会对企业发送营销短信的频率进行控制。

虚假短信通道的实现原理

由于短信通道对贷款、电商、黑五类等敏感内容审核严格,需要各种资质登记备案,这种趋势会持续延续下去,在此情形下,敏感行业需要寻求其它推广渠道。黑客推广在推广行业是一种隐秘的存在,他们宣称能推广任意内容的短信,包括贷款、黑五类等内容。

图1:宣称能推广任意内容业务人员

图2:收到的广告“营销短信”

通过这种方式黑客构建了一条虚假的“短信通道”,然后黑客通过冒充正规短信通道,对外承接业务,无论是正规的短信通道,还是虚假的短信通道,都能实现短信内容到达用户手机的目的。

黑产执行细节

整体黑产链条

奇安信移动安全团队对虚假短信通道黑产产业链总结图示如下:

图3:虚假短信通道诈骗过程图

隐蔽的虚假短信通道

由于虚假短信通道大多为黑灰产提供违规短信内容传播服务,实现逃避监管的情况下,违规内容到达用户手机,还能控制短信到达用户手机的频率,广告主只能通过转化率、点击率来判断是否继续投放,已经投放的也不会退款。

黑客通过恶意软件构建的手机僵尸网络,但这些手机一般都为真实用户,并且黑灰产比较喜欢这类不用审核内容,还能让自己的广告到达用户手机的推广渠道,这样就导致虚假通道对黑灰产的效果能让双方都满意,这样的推广方式也就更加隐蔽。

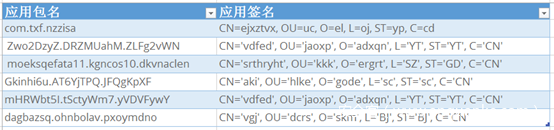

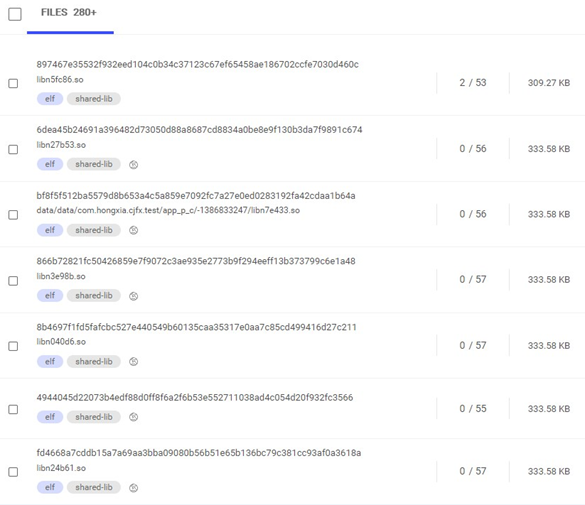

通过对该类构建虚假通道APP的批量分析,发现使用独立的包插入色情APP中,这些色情APP通过包名、签名随机化的方式,加上代码的高强度混淆,导致杀毒软件的检测存在一定的滞后性。

图4:随机化应用包名与签名对抗安全检测

恶意APP传播方式

我们发现该类行为的APP均是通过色情软件的形式诱导用户安装,根据包名和签名信息可以看出,属机器自动修改生成,通过高强度混淆来对抗传统安全软件的查杀。

图5:恶意APP的图标

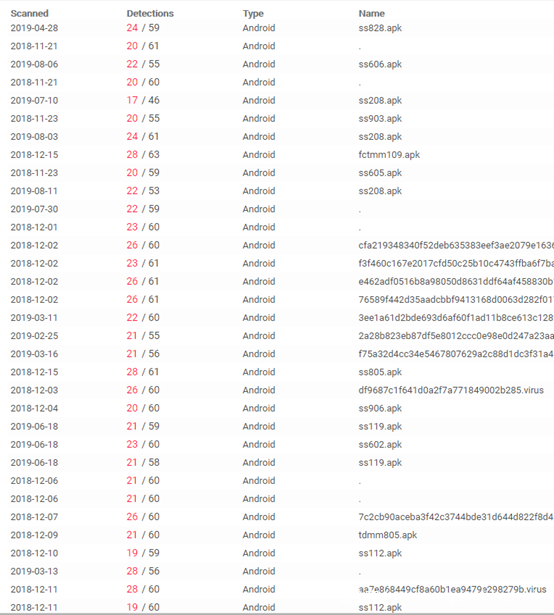

通过恶意APP出现的时间判断,该类型APP还在不断更新,时间跨度在一年,可以断定,该虚假短信通道已运营一年之久。

图6:APP爆发时间

虚假短信通道技术分析

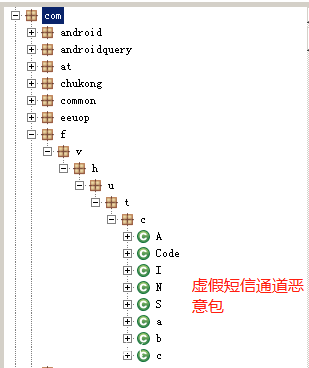

在对该APP进一步分析中,我们发现该APP通常以一个独立的包存在,以独立包存在的好处是方便通过重打包的方式插入其它应用中,更有利于批量制作恶意APP。

图7:实现虚假短信通道的恶意包

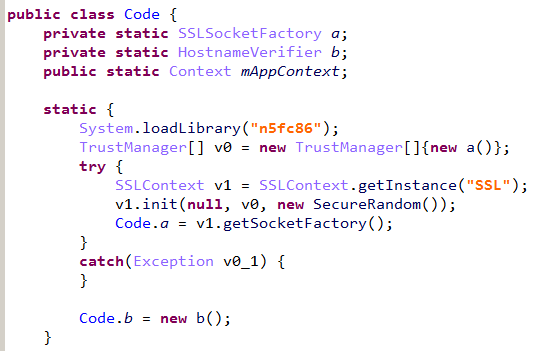

首先恶意包会加载一个so文件,所有功能均在该so中,该文件目前大部分安全软件均未报毒。

图8:各家杀软不报毒

图9:加载恶意so

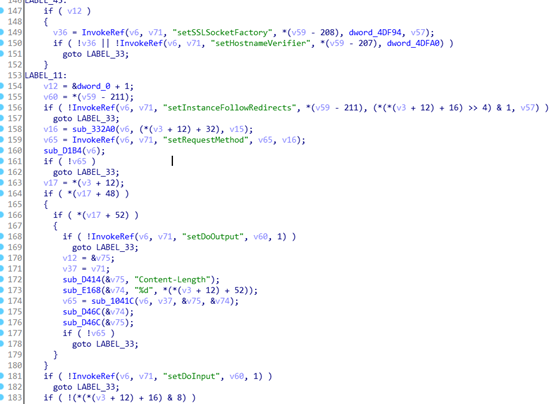

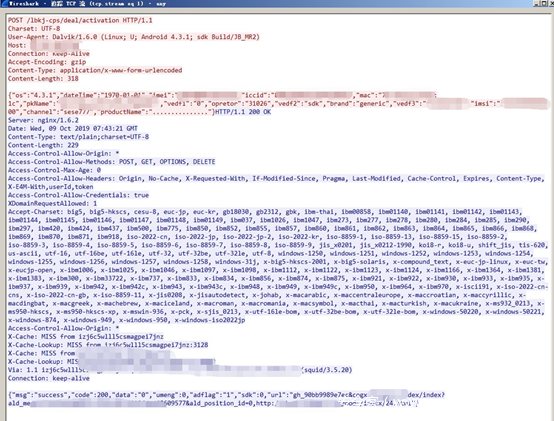

该恶意包与远程服务器建立内容传输通道,与远程服务器持续建立链接,感染越多则会构成手机僵尸网络。

图10:与远程服务器建立连接

图11:持续与远程服务器通讯,随时接收内容

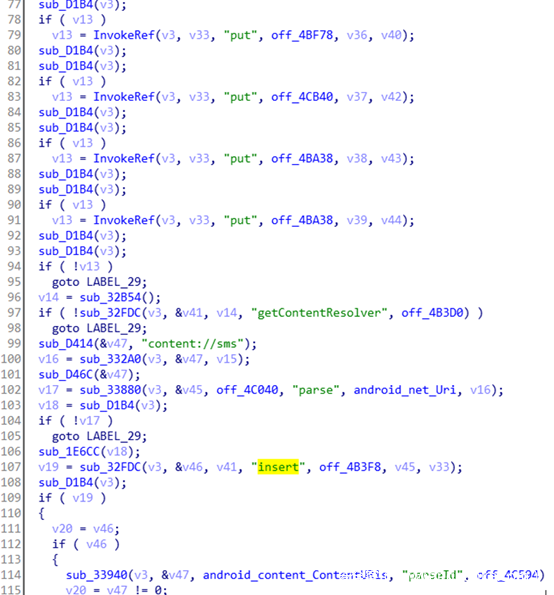

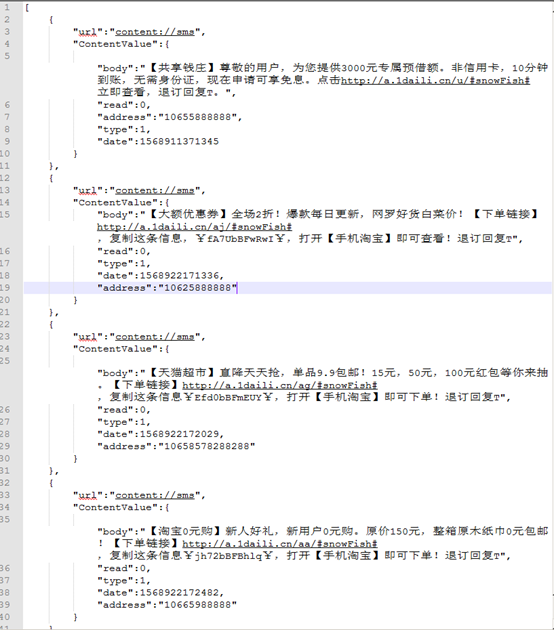

通过反射调用Java代码,向短信数据库中插入远程服务器下发的违规内容,该方法可能使一些垃圾短信拦截软件失效。

图12:往手机插入短信,实现短信到达用户手机

经过奇安信安全分析团队监测发现该APP插入的违规内容短信如下:

图13:远程服务器下发的短信

虚假短信通道溯源

该APP推广的方式包含常见的强制弹框推广,并推广保健类产品。

图14:恶意APP推广流量图

图15:APP推广的保健类产品

图16:推广保健类产品的APP推广公司

经奇安信移动安全分析团队研究发现,色情APP在遇到未Root的手机时,都会尝试先使用漏洞获取用户手机Root权限,在此前提下,可以对短信数据库文件进行增删改查操作,以此类推,市面上用到的本地数据库而加密强度不高,并且用来存储的第三方即时通讯软件、社交软件聊天记录的APP均会受此手法攻击,目的是增加发送的“短信”曝光率、点击率,曝光率、点击率高则广告主更满意。

总结

目前来看,市面上使用该方法骗取广告主营销费用的案例并不多,经过测试,我们发现,使用本地数据库作为存储的均存在被恶意添加内容的风险。奇安信移动安全分析团队在此提醒,对本地数据库存储的信息有较高安全性要求的APP,加入校验逻辑,校验一致性可降低被攻击的风险,同时提醒企业短信营销人员,在寻找短信通道商时,仔细甄别资质,详细测试短信相关数据,以免被骗。奇安信病毒响应中心,将持续对最新的恶意安卓APK攻击活动进行及时分析与更新,目前奇安信全系产品均可对此攻击活动进行告警。

IOC

e.angshuwl.com

d.angshuwl.com