北京时间4月14号晚,TheShadowBrokers在steemit.com博客上放出第二波方程式组织Equation Group(为NSA提供服务专门对国外进行间谍活动的组织)的黑客工具包,这是继上周4月8号第一波放出EQGRP-Auction-Files 文件解密密码(http://bobao.360.cn/news/detail/4107.html )之后,又一次的大规模公开的放出解密密码,现在任何感兴趣的人员都可以直接下载解密。

原文件下载地址:

https://yadi.sk/d/NJqzpqo_3GxZA4

解密密码:

Reeeeeeeeeeeeeee

sha256 hashes

原文件:

7c19a67d728bc700d18d2ed389a80de495681b7097222d9b8f1d696f0986f9a2 odd.tar.xz.gpg

78b89b2c4b129400150c7b60a426ff469aaea31da1588d2abc4180feaa9c41d3 swift.tar.xz.gpg

c28d5c10ec78bc66d3868e4862c7f801ffd561e2116b529e0782bf78f3ef3255 windows.tar.xz.gpg

解密后的文件

85e03866ae7eaaedd9462054b62a10f2180983bdfd086b29631173ae4422f524 odd.tar.xz

df468f01e65f3f1bc18f844d7f7bac8f8eec3664a131e2fb67ae3a55f8523004 swift.tar.xz

5bb9ddfbcefb75d017a9e745b83729390617b16f4079356579ef00e5e6b5fbd0 windows.tar.xz

事件时间轴

1. 在2016 年 8 月有一个 “Shadow Brokers” 的黑客组织号称入侵了方程式组织窃取了大量机密文件,并将部分文件公开到了互联网上,方程式(Equation Group)据称是 NSA(美国国家安全局)下属的黑客组织,有着极高的技术手段。这部分被公开的文件包括不少隐蔽的地下的黑客工具。另外 “Shadow Brokers” 还保留了部分文件,打算以公开拍卖的形式出售给出价最高的竞价者,“Shadow Brokers” 预期的价格是 100 万比特币(价值接近5亿美元)。而“Shadow Brokers” 的工具一直没卖出去。

2. 北京时间 2017 年 4 月 8 日,“Shadow Brokers” 公布了保留部分的解压缩密码,有人将其解压缩后的上传到Github网站提供下载。

3. 北京时间 2017 年 4 月 14 日晚,继上一次公开解压密码后,“Shadow Brokers” ,在推特上放出了第二波保留的部分文件,下载地址为https://yadi.sk/d/NJqzpqo_3GxZA4,解压密码是 “Reeeeeeeeeeeeeee”。 此次发现其中包括新的23个黑客工具。具体请参考:https://github.com/misterch0c/shadowbroker/blob/master/file-listing

这些黑客工具被命名为OddJob,EasyBee,EternalRomance,FuzzBunch,EducatedScholar,EskimoRoll,EclipsedWing,EsteemAudit,EnglishMansDentist,MofConfig,ErraticGopher,EmphasisMine,EmeraldThread,EternalSynergy,EwokFrenzy,ZippyBeer,ExplodingCan,DoublePulsar等。

简要分析

有网友在github上传了相关的解密后的文件,通过简单的分析所有的解密后的文件,发现其中包括新的23个黑客工具。具体请参考:https://github.com/misterch0c/shadowbroker/blob/master/file-listing

这些黑客工具被命名为OddJob,EasyBee,EternalRomance,FuzzBunch,EducatedScholar,EskimoRoll,EclipsedWing,EsteemAudit,EnglishMansDentist,MofConfig,ErraticGopher,EmphasisMine,EmeraldThread,EternalSynergy,EwokFrenzy,ZippyBeer,ExplodingCan,DoublePulsar等

第二波解密的黑客工具包内容包括odd.tar.xz.gpg, swift.tar.xz.gpg and windows.tar.xz.gpg

windows: 包括 Windows利用工具, 植入式的恶意软件 和一些攻击代码

swift: 包括 银行攻击的一些内容

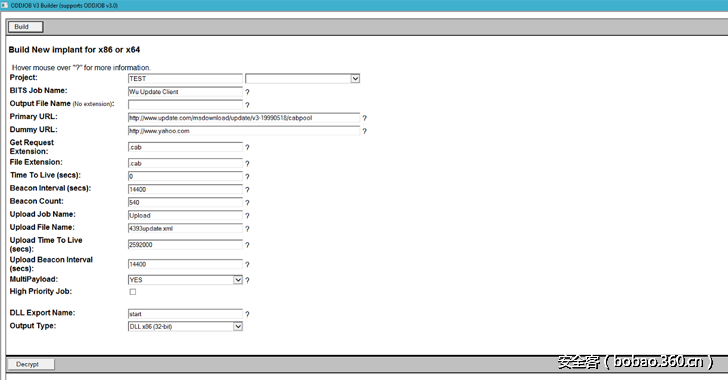

oddjob: 包括与ODDJOB 后门相关的doc

据相关研究人员称:

Windows文件夹包含对Windows操作系统的许多黑客工具,但主要针对的是较旧版本的Windows(Windows XP中)和Server 2003。

其中“ETERNALBLUE是一个0day RCE漏洞利用,影响最新和更新的Windows 2008 R2 SERVER VIA SMB和NBT!”一位名叫Hacker Fantastic在推特上称。

OddJob文件夹包含基于Windows的植入软件,并包括所指定的配置文件和有效载荷。虽然目前这种植入软件的细节很少,但OddJob适用于Windows Server 2003 Enterprise(甚至Windows XP Professional)。

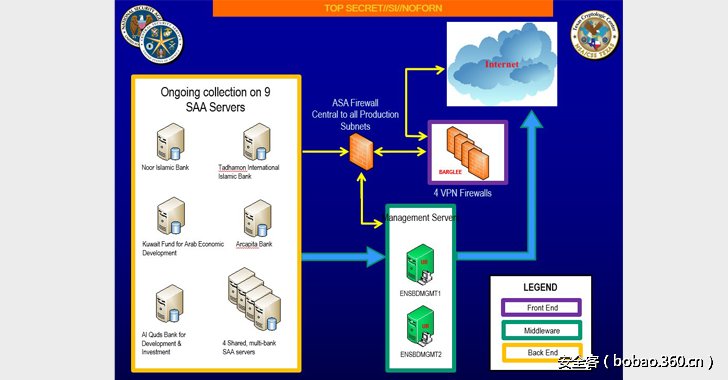

SWIFT文件夹包含PowerPoint演示文稿,证据,凭证和EastNets的内部架构,EastNets是中东最大的SWIFT服务商之一。

SWIFT(全球银行间电信协会)是一个全球性的金融信息系统,全球数千家银行和组织每天都在转移数十亿美元。

该文件夹包括从Oracle数据库查询信息的SQL脚本,如查询数据库用户列表和SWIFT消息。

此外,该文件夹还包含Excel文件,表明国安队的精英网络攻击单位方程组织已经入侵,并获得了世界各地许多银行的访问权,其中大多数位于中东,如阿联酋,科威特,卡塔尔,巴勒斯坦,也门。

漏洞影响

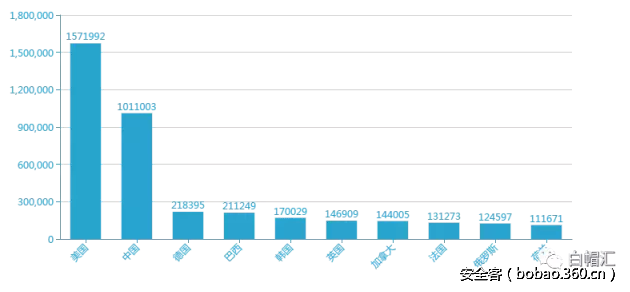

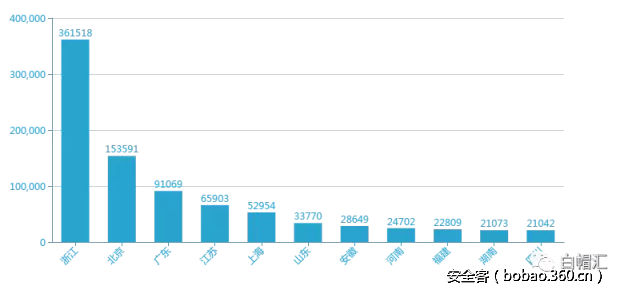

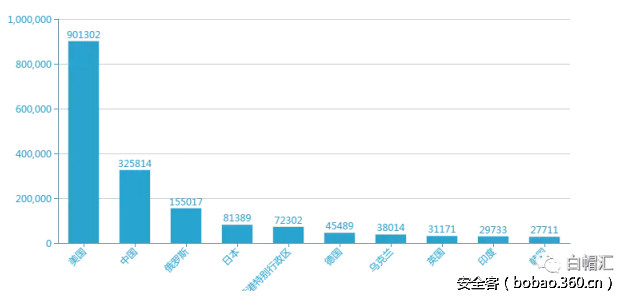

根据FOFA系统统计显示,全球对外可能受到影响的超过750万台,中国可能有超过133万受到影响。其中全球约有542万的RDP服务和约有208万的SMB协议服务运行在windows上(仅为分布情况,非实际漏洞影响),其中,中国地区超过101万RDP服务对外开放,SMB协议超过32万。根据白帽汇测试,从windows 2000到Windows2008都受到这工具包中影响,成功率非常之高。另外,内部网络中也大多开启445端口和139端口,也将会成为黑客渗透内网的大杀器。

RDP服务全球分布情况(仅为分布情况,非实际漏洞影响)

RDP服务中国地区分布情况(仅为分布情况,非实际漏洞影响)

Windows系统上SMB服务全球分布情况(仅为分布情况,非实际漏洞影响)

Windows系统上SMB服务中国分布情况(仅为分布情况,非实际漏洞影响)

漏洞利用

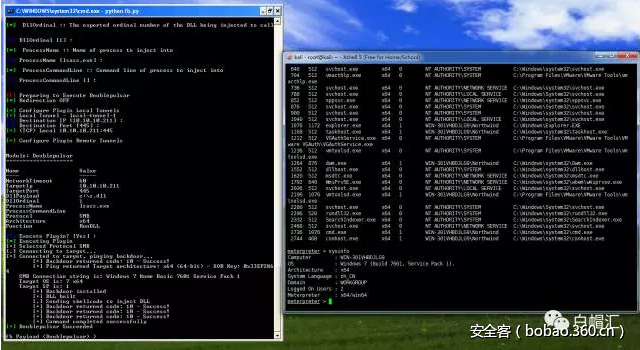

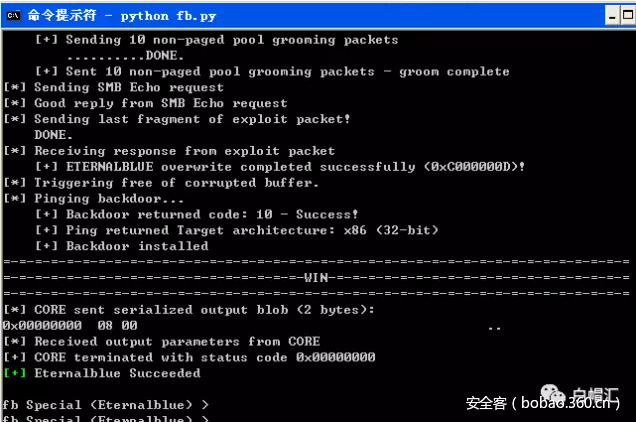

ETERNALBLUE漏洞利用模块,windows7 sp1 64位版本和windows 2003 sp2 32版本测试成功截图。

Windows 7 利用成功并反弹shell

修复建议

1.升级到微软提供支持的Windows版本,并安装补丁:https://blogs.technet.microsoft.com/msrc/2017/04/14/protecting-customers-and-evaluating-risk/

2.安装相关的防护措施,如缓冲区溢出防御软件,杀毒软件。

3.无补丁的Windows版本,临时关闭135、137、445端口和3389远程登录。

更新: EastNets否认SWIFT受黑客影响

在今天发表的官方声明中,EastNets否认其SWIFT受到影响,并表示黑客的报道是“完全虚假和毫无根据的”。

“所谓的黑客入侵的EastNets服务商(ENSB)网络的报告是完全虚假的,毫无根据的,EastNets网络内部安全部门对其服务器进行了全面检查,发现没有黑客的足迹或任何漏洞。

参考

https://steemit.com/shadowbrokers/@theshadowbrokers/lost-in-translation

https://github.com/misterch0c/

https://github.com/x0rz/EQGRP_Lost_in_Translation/

http://thehackernews.com/2017/04/swift-banking-hacking-tool.html

https://nosec.org/my/threats/1495

https://www.theregister.co.uk/2017/04/14/latest_shadow_brokers_data_dump/

https://github.com/x0rz/EQGRP_Lost_in_Translation

部分图文信息来源于 白帽汇:http://mp.weixin.qq.com/s/DK97WVs-4PmtgL3U_O1f1w