你好呀~欢迎来到“安全头条”!如果你是第一次光顾,可以先阅读站内公告了解我们哦。

欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

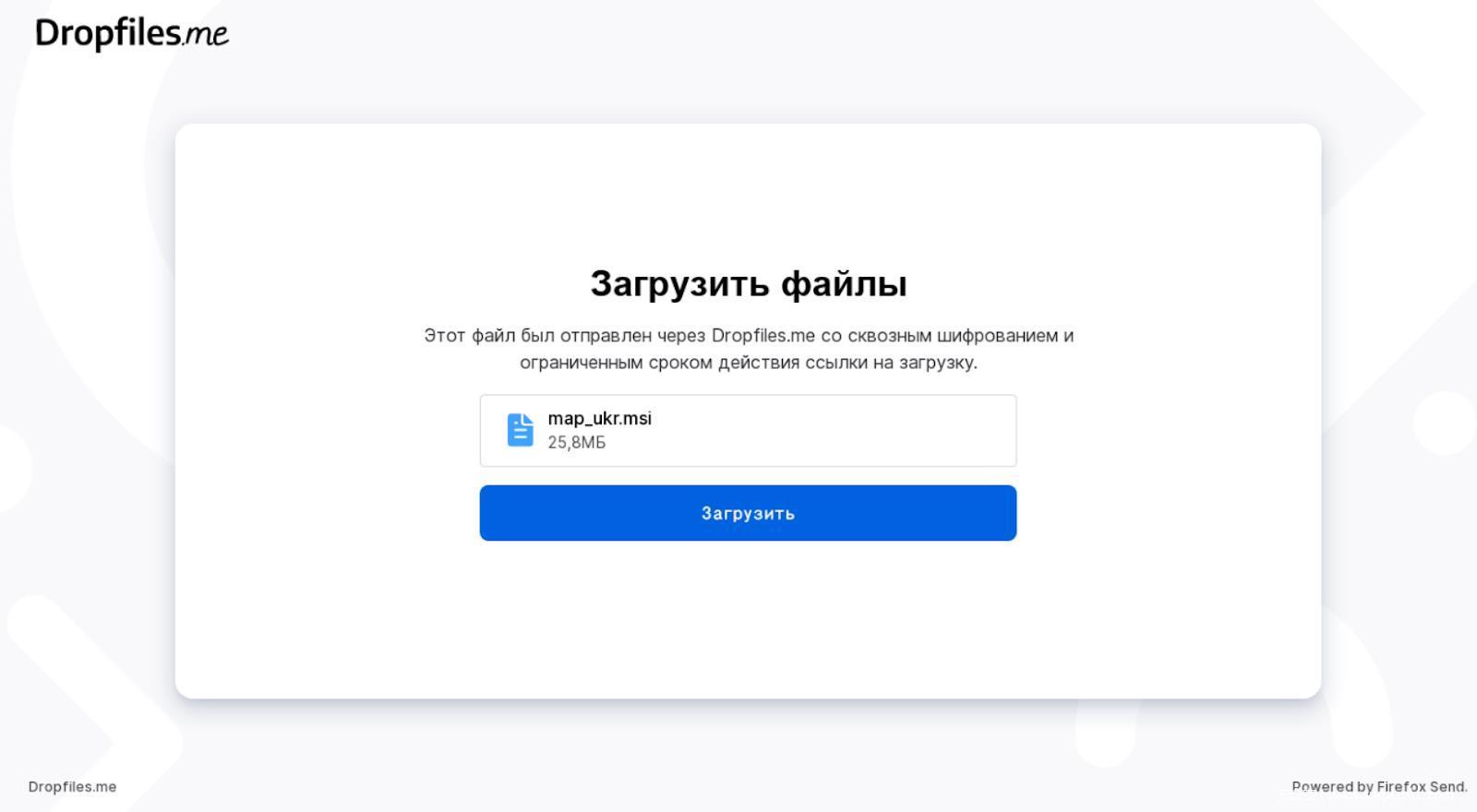

1、前Conti勒索软件成员组团攻击乌克兰

关停风波后,谷歌披露称发现前Conti 网络犯罪团伙成员以乌克兰组织和欧洲非政府组织 (NGO)为目标,进行一系列网络攻击活动。

谷歌披露信息显示,此次追踪大成员系UAC-0098黑客组织的一部分。据悉, UAC-0098 是一个初始访问代理,以使用 IcedID 银行木马投放勒索软件而闻名。此次发现 UAC-0098 在针对乌克兰组织和欧洲非政府组织的网络钓鱼攻击中投递了 IcedID 和 Cobalt Strike 恶意软件。谷歌安全团队称,一直以来UAC-0098、Trickbot 和 Conti 网络犯罪组织之间存在多次重叠。[阅读原文]

2、因遭伊朗网络攻击,阿尔巴尼亚宣布与伊朗断绝外交关系

据新华社电综合新华社驻外记者报道:阿尔巴尼亚总理拉马 9 月 7 日宣布,因遭到伊朗的网络攻击,阿方决定与伊朗断绝外交关系,伊朗驻阿使馆外交官和其他工作人员必须在 24 小时内离境。截至目前,伊朗官方尚未对阿方决定做出回应。

拉马在一份声明中说,伊朗在 7 月 15 日对阿政府网络实施攻击,以瘫痪阿政府机构提供的公共服务,窃取阿政府系统的数据和电子通信内容并制造混乱。阿部长会议决定与伊朗断绝外交关系并立即生效。

拉马说,伊朗发起的网络攻击并没有达到其目标。

伊朗媒体报道称,阿尔巴尼亚收容了伊朗境外反政府组织 ” 伊朗人民圣战者组织 ” 的数千名成员。伊朗迈赫尔通讯社在报道断交消息时称,” 伊朗人民圣战者组织 ” 此前从阿尔巴尼亚对伊朗的基础设施和网络发动了多次网络攻击。[阅读原文]

3、乌克兰黑客设局,获俄军阵地位置引导军方轰炸

据英国《金融时报》报道,在俄罗斯于2月打击乌克兰后,来自乌克兰哈尔科夫(Kharkiv)的30岁电脑专家柯尼什(Nikita Knysh)就决定用他的黑客技术来报效国家。

柯尼什成立了一个黑客组织,并招募来自乌克兰各地的黑客。目前这个组织共有30人。柯尼什表示,他们最近在社交媒体上开设账号,并伪装成迷人的女性,以引诱在乌克兰梅利托波尔(Melitopol)附近的俄军士兵。这些黑客先与俄军士兵在网上交谈,最终说服对方提供他们在前线拍摄的照片。

柯尼什提到,这些俄军士兵寄给他们很多照片。他们从照片中辨识出这些俄军士兵所在的军事基地的位置,并将相关讯息传给乌克兰军方。柯尼什称,该组织也从事其他的黑客任务,其中包括:在俄罗斯电视台插播乌克兰民众伤亡的画面;击垮俄罗斯网站;窃取俄罗斯军事外包商的资料库等。[阅读原文]

4、伊朗黑客组织APT42部署新型定制间谍软件

近日,有安全公司追踪到一个名为APT42的黑客组织,据悉该组织疑似拥有伊朗背景,在最新追踪到的攻击活动中,该组织使用定制Android 恶意软件监视目标。

该安全公司报告中指出,APT42 最早的活动迹象可以追溯到七年前,其主要围绕针对政府官员、政策制定者、记者、全球学者和伊朗持不同政见者,进行长期的鱼叉式网络钓鱼活动。从攻击目的来看,该黑客组织以窃取账号凭据为主,为此他们专门部署了一个定制的Android 恶意软件,以达到跟踪目标、访问设备存储和提取通信数据的目的。

从分析报告来看,自2015 年以来,APT42 已在14个国家/地区进行了至少 30 次操作。[阅读原文]

5、因向黑客提供信息,以色列防长家清洁工获刑3年

近日,以色列一家地方法院裁决,曾为国防部长本尼·甘茨私人住宅做保洁的一名男子因向与伊朗有关联的黑客组织提供甘茨家信息而获刑3年。

去年11月,以色列检方指控奥姆里·戈伦·格罗霍夫斯基利用工作之便从事间谍活动,向据信与伊朗有关联的黑客组织“黑影”提供甘茨住所的信息。根据以色列司法部公布的起诉书,格罗霍夫斯基现年38岁,来自以色列中部城市洛德。去年10月下旬,“黑影”对一家以色列网络服务供应商发动网络攻击。事发后,格罗霍夫斯基使用化名,通过社交媒体联系“黑影”,称自己在以色列国防部长家中工作,能够“以多种方式协助该组织”。

起诉书详细说明了格罗霍夫斯基如何在甘茨家中拍摄多张照片,涉及办公桌、电脑、手机、平板电脑、保险箱、碎纸机、市政税单副本,以及甘茨家人的照片。格罗霍夫斯基告诉“黑影”,他打算通过在甘茨电脑中植入恶意软件来获取并传送信息,要求7000美元作为回报。以色列国家安全总局在声明中说,格罗霍夫斯基在实施计划前被发现,未能获取和传送机密文件。[阅读原文]

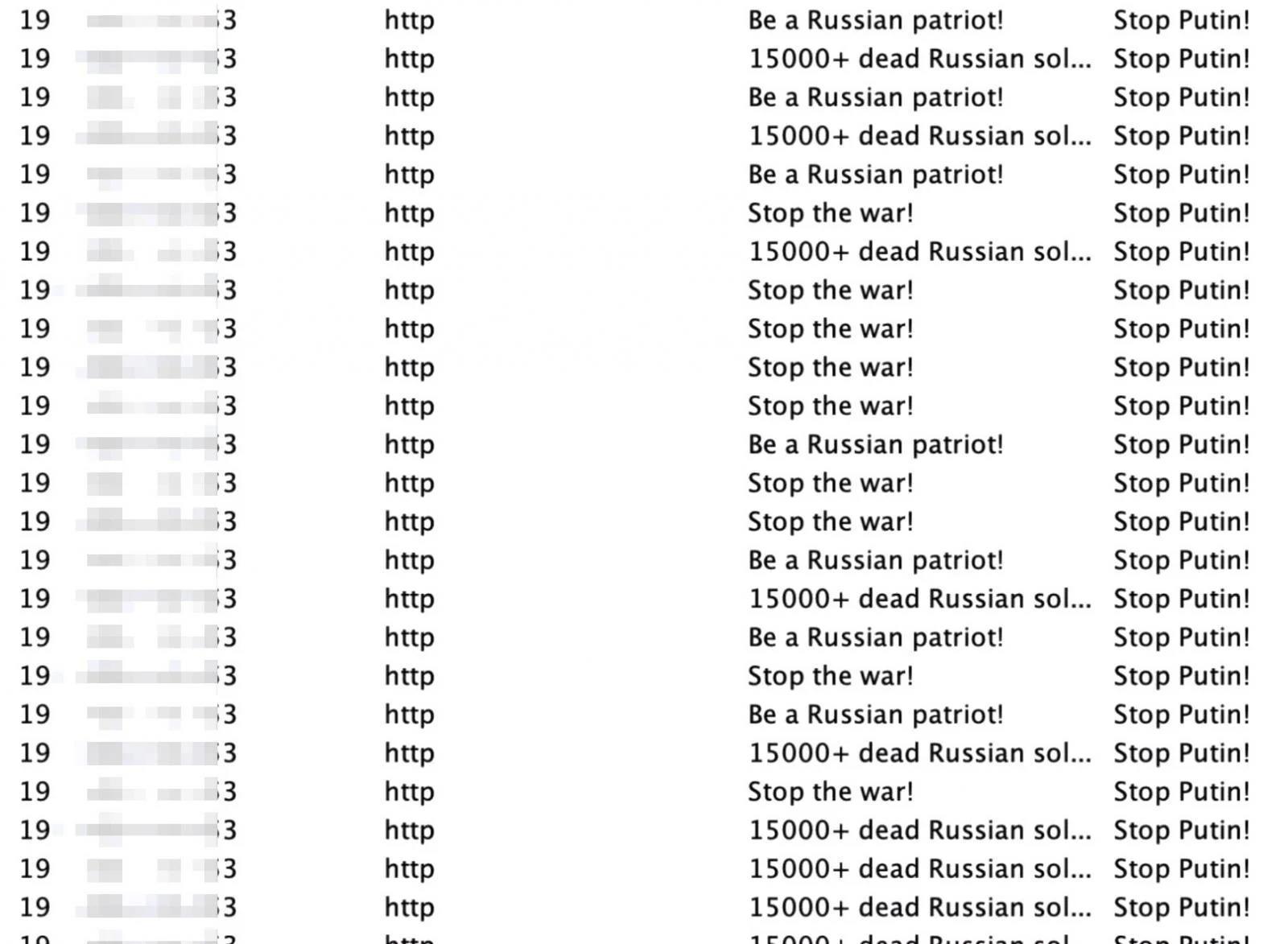

6、勒索软件团伙Cobalt Strike服务器涌现反俄内容

又是Conti 勒索软件团伙前成员!近日,有不明身份的个人或组织,正向Conti 勒索软件团伙前成员运营的 Cobalt Strike 服务器充斥反俄信息,以此扰乱该团伙的攻击活动。

据悉,在Conti勒索软件的运营商停止运营后,其团伙成员逐步分散到其他勒索软件团伙继续作乱。而Cobalt Strike 作为Conti 勒索软件团伙前成员运营的服务器,此次成为被“攻击”的目标。研究人员称,这些消息正以大约每秒两条的高速度涌入服务器,而短时间大量涌入的信息,直接导致TeamServer 的 Java 应用程序超载,达到了类似于拒绝服务 (DoS)攻击的效果。

目前,尚不清楚此次行为背后的幕后黑手。[阅读原文]

7、国家网安周发布首部《网络安全人才实战能力白皮书》

9月6日下午,2022年国家网络安全宣传周主题分论坛——“长三角网络安全协同发展”论坛在合肥滨湖会展中心举办。由教育部指导,中国科学技术大学等多家单位参与编写的《网络安全人才实战能力白皮书》在现场发布。

《白皮书》基于420场不同领域的专业网络安全赛事中超过85000条实战数据以及889份调研问卷形成的大数据,进行科学统计分析。数据覆盖全国31个省(自治区、直辖市)及新疆生产建设兵团、17个重点行业。

《白皮书》首次明确了网络安全人才实战能力的定义与分类,首次明确了网络安全实战能力的评价标准,首次从供需两侧对我国网络安全人才实战能力全面摸底,致力于为党政机关、央企机构、企事业单位及高校等单位的人才战略制定提供详实参考。

数据显示,到2027年,我国网络安全人员缺口将达327万人,而高校人才培养规模仅为3万人/年。在我国,真正具有实战能力,了解攻击手段和攻击路径的网络安全人才严重缺乏。一方面,网络安全实战能力欠缺的企业达92%;另一方面,我国高校人才培养最为现实的问题就是“实习实践”。网络安全人才实战能力建设已经成为亟需解决的时代新命题。[阅读原文]