近日,瑞士软件工程师蒂尔·科特曼( Tillie Kottmann )在推特上发布了一条消息称,英特尔内部大量机密文件遭到泄露,已知的第一个 20GB 的版本这只是一系列大型数据泄露中的一部分。 根据科特曼在推特上发布的内容,黑客将这些窃取到的机密文件发布在了 Telegram 上,并详细说明了泄漏的内容,且在底部附加了 Mega 文件。英特尔已就此事件展开了调查。

科特曼在Telegram 上管理着一个颇受欢迎的频道,他会定期发布从主要技术公司在线意外泄露出来的数据。这些数据通常由错误配置的Git存储库,云服务器和在线Web门户泄露出来。

已泄露的材料里包含了英特尔客户所需的用于设计主板、BIOS 或其他与英特尔 CPU 和其他芯片兼容的机密材料。有媒体在泄露的内容中发现了 2018 年第四季度到几个月之前这段时间的设计和测试文档、源代码和演示文稿。

一些曾在工作中分析过Intel CPU的安全人员审查了这批泄露文件的内容 ,证实了被泄漏的是真实文件。

以下为这 20GB 泄露文件中的部分内容:

-英特尔 ME Bringup 指南 +(闪存)工具 + 各平台上的示例

-Kabylake(Purley 平台)BIOS 参考代码和示例代码 + 初始化代码(其中一些是具有完整历史记录的导出 git 存储库)

-英特尔 CEDFK(消费电子固件开发套件)SOURCES

-适用于各种平台的芯片 / FSP 源代码包

-各种英特尔开发和调试工具

-针对 Rocket Lake S 和其他潜在平台的 Simics Simulation

-各种路线图和其他文件

-英特尔为 SpaceX 制造的相机驱动程序的二进制文件

-未发布的 Tiger Lake 平台的原理图、文档、工具 + 固件

-Kabylake FDK 培训视频

-适用于各种 Intel ME 版本的 Intel Trace Hub + 解码器文件

-Elkhart Lake Silicon 参考和平台示例代码

-一些适用于各 Xeon 平台的 Verilog 之类的东西,不确定到底是什么

-用于各种平台的调试 BIOS/TXE 构建

-Bootguard SDK(加密的 zip)

-英特尔 Snowridge / Snowfish 过程模拟器 ADK

-各种原理图

-英特尔营销材料模板(InDesign 格式)

-其他

到目前为止,没有迹象表明这些数据中包含任何客户或个人信息。但我们无法得知,黑客在窃取和释放英特尔的机密文件之前还可以访问到什么。

在本文发表后,英特尔在通过电子邮件发送的声明中否认遭到“黑客攻击”,对科特曼的主张提出了异议。

英特尔解释,此次信息泄露可能是因为有权访问其资源和设计中心(英特尔提供非公开技术资料的门户网站 )的个人未经授权下载了机密数据,并把它们共享给了瑞士研究人员。ZDNet审核的许多文档都包含有指向资源和设计中心的链接,这证实了英特尔当前的解释。

英特尔的完整声明如下:

“我们正在调查此次数据泄露事件。这些信息似乎来自于英特尔资源与设计中心 ,该中心托管着供我们的客户、合作伙伴和其他已注册访问权限的外部方使用的信息。我们认为具有访问权限的个人也可以下载并共享这些数据。”

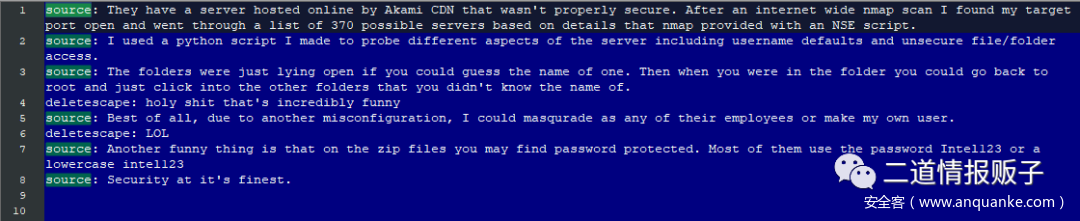

不过,记者还收到了科特曼和该匿名人士之间的对话副本。这位黑客声称,自己是通过Akamai CDN上托管的不安全服务器获取的数据,并非通过英特尔资源和设计中心。