传送门

上篇《【知识库】勒索软件 | 上篇:勒索软件是什么?》简要描述了勒索软件的历史和发生时候的怪现象。

如果你还能坚持看完下篇,那么我相信,你一定会感觉到一丝绝望。

3. 被勒索后

3.1 如果你足够幸运的话……

上篇曾经提到过,勒索软件加密算法都采取主流的安全加密方式,并且秘钥的强度都非常高,想依赖于破解的方式获取密码几乎是不可能的。这也是为什么勒索软件成为安全界的首要难题。

为此,荷兰技术犯罪调查组、欧洲网络犯罪调查中心(翻译的并不太准确,具体看下面截图),以及两家安全实验室 —— 卡巴斯基实验室和 Intel Security 一起搞了一个叫做“No More Ransom”的网站,专门提供那些已经可以解密的勒索软件的修复程序下载 —— 多说一句,这里的Intel Security就是Intel买来McAfee后成立的安全部门,后来在去年又被Intel搞成独立公司,转手卖掉其中的大部分股份。然后接盘者又把名字改回成了 McAfee。

访问NOMORERANSOM :https://www.nomoreransom.org/

在网站的解密工具中可以看到不少已经可以解密的勒索软件,这里都为受害者提供了对应的解密程序下载,程序使用都不复杂,不再详述。

解密工具下载页面:https://www.nomoreransom.org/decryption-tools.html

3.2 如果你不幸的话……

不幸的话,就只能支付赎金,然后并祈祷,对方是个讲究的勒索者,不会拿到赎金后不给你解密 ……

最后,无论你是通过什么样的方式获得了解密,在解密后,最好都断网并在独立存储中备份数据,然后重新安装系统。

4. 如何预防?

在网络侧和终端安全防护软件上,各个厂商都在一直努力识别勒索软件。而同时,对个人来说,可以做的事情其实还是很多的。

首先,邮件附件要小心。

多数勒索软件或各种乱七八糟的病毒都是通过邮件附件的形式传播的,而且邮件附件不一定非要是exe或其他可执行文件才会感染到电脑,由于adobe、微软等公司的漏洞,像pdf、doc、docx这样的文档也可能内嵌了后门,在点击后会自动执行或是下载恶意后门后执行。

对于附件中的可执行文件,如果必须执行的话,则需要使用杀毒软件检查,如果文件本身不涉及到敏感信息可以上传到https://www.virustotal.com检测一下, 这个网站提供了多种杀毒引擎的交叉检测。

而对于pdf、word这样的文档,一方面要保证软件的自动升级已经打开并升级到了最新版本,另一方还是要根据邮件源头判断邮件本身是否可靠。

对于日常需要大量处理来自陌生邮件的文档的人来说 —— 如,收到大量简历 —— 可以使用Web版的邮件客户端,使用在线的文档查阅功能,可以相对安全的打开文档(记住,只是相对,并非绝对)。

其次,网上下载的文件更要小心。

从处置原则上来说,下载的文件与邮件附件的处置原则并没有什么太多不同。

值得注意的是,并非所有来自权威网站的下载就都是安全的 —— 历史无数次证明,很多非常权威的网站都曾被黑客入侵并将其中的下载文件替换为恶意程序。

还有,开启安全机制。

不管是Windows还是Mac,都有自动升级和防火墙这样的保护机制,一定要开启。另外,装个杀毒软件。

另外,勤备份。

重要文件经常备份,备份要离线保存。

而且,不要把D盘的东西copy到E盘就认为是完成了一次备份。

最后,多做善事。

这样厄运降临到头上的概率就会减少一些。也许吧 ……

5. 延伸阅读:现在与未来

5.1 正在泛滥的RaaS

相信不少人都接收过仿冒银行的诈骗短信:通过诱骗点击假银行网站在手机上完成银行卡和密码的提交,而黑客则在假银行的页面后台静静的看你被钓 ……

如果多次受到过类似短信,并点进去仔细观察过钓鱼页面的话,这时候若是足够幸运,就能发现这些页面实际上在布局甚至是在代码框架上都存在极大的相似性 —— 在这个产业里,有不少团伙专门提供一条龙服务,只要购买他的服务,提供你想要诈骗的目标群体、仿冒的银行,他们就会将搭建假银行网站、网站上线甚至是域名注册和发送诈骗短信这些任务都帮你完成。

所以,你看到的不管是中国银行还是建设银行,有一定概率都是出自同一个团伙的手笔,而他们为了快速搭建网站,也有一套自动化程序完成快速自动部署,那么这些框架自然就是看起来完全一致的了。

而目前勒索软件也正在经历这样的过程。

有团伙搭建好一个RaaS(Ransomware-as-a-Service)平台,只要上去提交一些材料,就会得到一套生成好的材料拿去钓鱼勒索,而甚至一些信誉良好的RaaS服务商还会帮你收款、洗钱等等。

Ransomware已经开始出现云化的趋势,其规模就可以想象了。

5.2 新勒索对象会不断涌现

上篇提过,被勒索盯上的不只是硬盘上的文件,还能是MongoDB、ES、智能电视、Android和iOS,甚至之前还出现过针对Oracle、Redis的勒索。更令人感到惊悚的就是,之前还有过工控设备被勒索的案例。

原则上来讲一切能被入侵的,都可以被用来勒索。所以勒索软件绝对是一个千亿容量的市场 —— 而且我说的还是美金。

其实,我们很多人在勒索对象这方面都应该很早就有过经历和教训。

回想早些年,可能很多人都经历身边有人QQ被盗,需要支付一定数量的QB后才能赎回,否则就删除好友,这也是一种勒索。

所以,勒索软件的对象可能也不仅仅会局限在那些你能摸得到的智能设备上,你正在享用的互联网服务,也会成为勒索对象 —— 想象一下,当你回家打开电脑,点击Evernote,看着同步按钮在疯狂的转动着,转身去泡一杯热茶,回来发现 …… 笔记被清空了,只留下一条笔记:你的内容已被我清除,请联系 xxx@mail.com,一杯滚烫的茶水就砸到了脚上 ……

此时,好消息就是,我们的保险福利可以帮你解决脚上的问题。

但是,坏消息就是,如果你没有其他电脑同步过笔记到本地的话,就只能支付赎金了。

5.3 新姿势会不断出现

未来一定会出现内网横向传播能力的勒索软件。

当前场景的勒索软件多是针对单一个体为主,无论通过何种方式传播到个人,勒索软件就只会在当前电脑上加密、等待赎金。

而未来,我们坚信一定会有具备内网传播能力的勒索软件出现 —— 软件会像蠕虫一样,一旦感染一个人并完成了加密工作,就会立刻向同网段内其他机器展开扫描,并试图入侵、加密、勒索,如此循环。

现在这种势头已经展现,一些勒索软件在勒索信息中会提示被害者:如果你穷,没关系,把我传播给三个高富帅,只要他们付款了,我一样可以帮你解密。

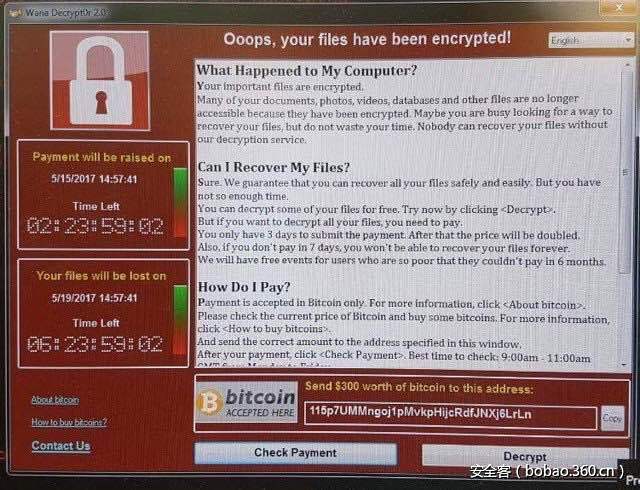

(注:至本文截稿时,尚无大规模蠕虫式勒索软件出现,而就在5月12日,出现了利用SMB漏洞传播的蠕虫,并在高校肆虐 ……)

还可能会出现如同APT攻击一样的定向深度勒索。

(如果不知道APT,可以先略过该词,后面会发此类科普文。)

与内网横向相似,定向勒索不过是更精深的一种思路。

这种方式不一定会在短期内出现,但如果在勒索软件的治理和防护水平达到一定高度、一般勒索软件难以再得手的情况下,这种手段可能就会出现。

定向深度勒索就如同传统的持续型的定向渗透一样。

勒索者寻找的不是一个个体,而是一个群体,在群体中找到共性并找到其中的突破点。利用突破点突破进去后,利用共性完整更大规模的传播以进行打包式的勒索。

比如,勒索者看中了一家高富帅的公司,成功的拿下管理员,利用管理员的终端管理能力直接给所有电脑推送勒索软件,这种姿势下,分分钟全面沦陷 —— 然后再谈个打包价格来解密,相信对公司层面来说,是难以拒绝的 —— 没错,这种条件下,勒索的支付对象有所转变,支付会变得更容易,而且还会有更大的收益。

而这种情况还没出现的原因有很多。

除了上面提到的,当前环境下勒索软件治理困难,所以去勒索个体还相对容易,没必要去转向这样精耕细作的勒索方式。

还有一个很重要的原因就是,勒索者需要较强的黑客技能 —— 反过来说,其实现在很多勒索软件的制造者并不具备很强的黑客技能,让他们制造一个有加密能力的软件并不难,但让他们定向黑进一个公司可能并不是所有人都能做到。

传送门