于是,我们(PegasusTeam)决定本着客观、严肃的态度来聊聊这次的事件及Wi-Fi探针。

Wi-Fi广告路由器与Wi-Fi探针

Wi-Fi广告路由器

Wi-Fi探针

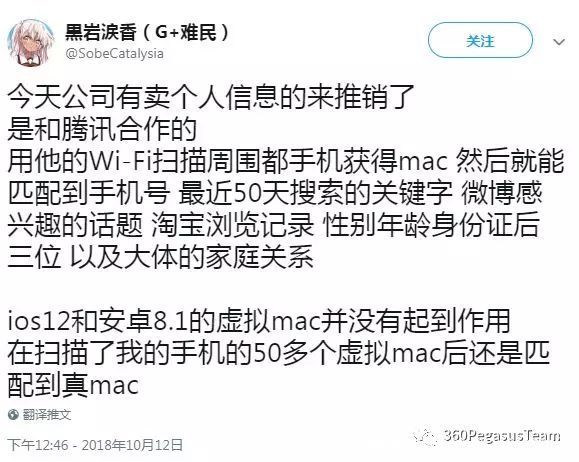

目前主打精准营销概念的厂商主要利用人脸识别及Wi-Fi探针技术实现,精准营销通过采集到的MAC地址与第三方数据,如支付数据、会员数据、线上数据、地理位置等信息相融合,得出用户的完整画像,用于销售过程中的信息支撑。这种技术也是未来新零售的突破,目前实现的公司主要有京东之家、中科爱讯、友盟等等。

通过MAC地址关联用户个人信息

这些从事数据买卖交易的第三方数据公司,它们数据的来源都是秘密,根本不敢说,大部分都是非法买卖数据:

1.从小公司买APP的注册数据。APP注册时会收集到用户的MAC地址、手机号码、手机版本等信息。

2.从黑产从业人员购买。比如许多网站因为漏洞导致数据库泄露,这些数据很可能会被黑产广泛贩卖,其中就可能包含了用户的手机号、MAC地址、身份证号码等信息,甚至还可能有开房记录、密码等。

MAC地址随机化

- 2014年,苹果在iOS 8中加入了一个旨在保护用户隐私的新功能“MAC地址随机化”;

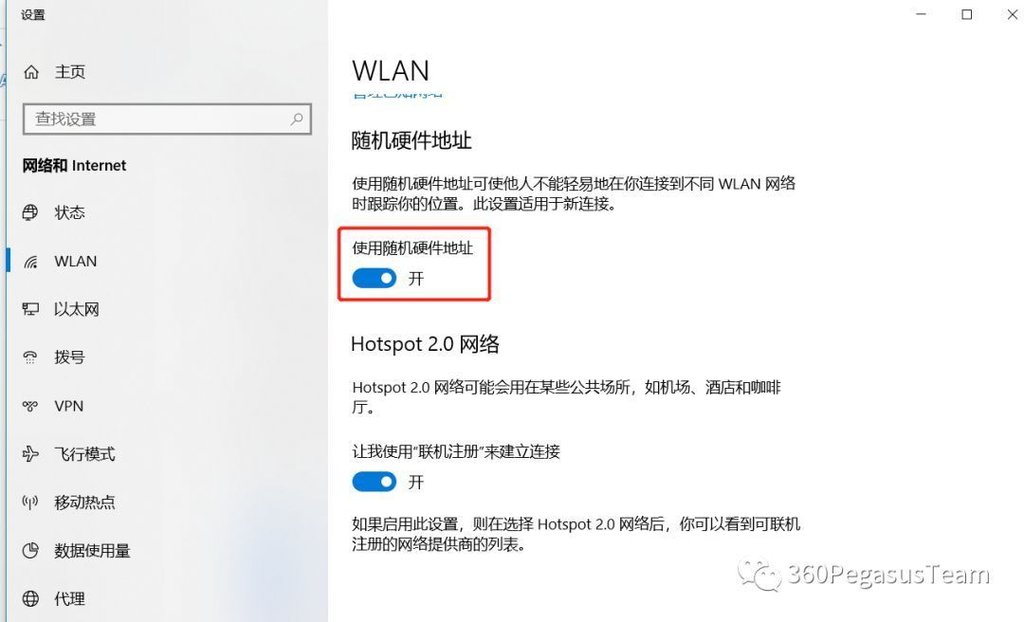

- 2016年,微软在Windows 10系统也加入了该功能,从而帮助保护用户隐私,防止基于通过设备MAC地址进行用户追踪;

- Android对于MAC随机化比较特殊,在Android 5.0 Lollipop中也新增了这项新特性,但由于存在缺陷被大多数设备禁用。在Android P新版系统当中添加了此功能,但处于实验性功能,用户可以在开发者选项当中启用。

其实iOS、Android和Windows 10系统实现的MAC地址随机化技术有一些区别。iOS、Android系统终端设备只会在搜索附近可用的无线网络时才会使用随机生成的MAC地址,而当终端设备已经连接到无线网络后,终端设备会使用其原始的MAC地址。为了方便在本文中我们统称”半随机化”。

而Windows系统终端设备在连接到无线网络后,将继续使用MAC地址随机化技术。为了方便在本文中我们统称”全随机化”。

这样看起来Windows10提供的MAC地址随机化技术比iOS、Android更好。下面我来讨论为何有这两种实现方式:

很多企业都通过MAC地址对终端设备进行管理(类似于家庭路由器MAC地址白名单)。如果终端设备全随机化,会造成每次连接Wi-Fi的MAC地址都不相同,不具有唯一性的,企业就不方便进行统一管理了。

而iOS、Android采用了半随机化的方案,不用任何配置即可应对企业通过MAC地址管理终端设备的业务需求。

在Windows 10中,虽然采用了全程随机化的方案,但是针对特定的网络环境也可以手动禁用随机化功能。禁用之后,Windows操作系统将会使用设备原始的MAC地址来连接目标网络。你可以通过下图所示的操作步骤来对特定的网络进行相应的配置:

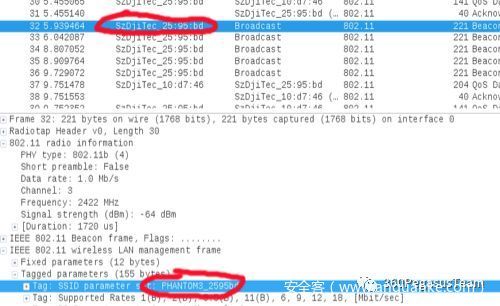

2.漏洞攻击:RTS 帧攻击。2017年一份研究报告指出,可以利用 Wi-Fi 芯片处理低级控制消息的缺陷来获取设备真实MAC地址:通过向无线客户端发送RTS帧,其将会返回带有真实MAC地址的CTS回复信息。

Windows 10:

漏洞攻击:比如之前出现过一个设计缺陷,当设备的随机MAC地址改变时,Wi-Fi数据帧中的序列计数器并没有被重置。利用这些序列号信息,我们就能跟踪设备MAC地址,绕过MAC地址随机化的保护了。

追根述源

1.Wi-Fi探针技术采用的是被动嗅探的方式。

这种被动嗅探的方式导致了Wi-Fi探针设备基本是不可被检测到的,用对付恶意Wi-Fi热点的解决方案是无法解决这个问题的。同时MAC地址随机化等防御措施的效果也并不理想。

2.Wi-Fi探针主要利用的是协议上的缺陷。

从MAC地址随机化等技术可以看到,主流操作系统的厂商都已经做了许多努力来尝试减少MAC地址追踪带来的危害。但这归根结底是由于Wi-Fi协议上的缺陷导致的,想要彻底解决依然得靠相关标准的更新。遗憾的是在WPA3的更新说明中并没有提到抵御设备跟踪的相关信息,我们将持续关注最新进展,并向Wi-Fi联盟提供相关建议。同时360作为路由器厂商之一,在新标准发布后迅速更新支持。

3.关闭Wi-Fi功能并不一定有效。

理论上关闭Wi-Fi后就可以避免遭受Wi-Fi探针设备的攻击,但实际上有的手机根本无法关闭Wi-Fi功能,虽然显示关闭了,依然会定时发送Wi-Fi广播包。

奇技淫巧

Wi-Fi生命探测仪

无人机监测