背景

疑似俄国的黑客组织 MoneyTaker 偷偷针对位于美国、英国和俄罗斯的银行、金融机构、律所发动攻击。发现该组织的安全公司 Group-IB 指出它至少在2016年5月之前就开始运营。18个月以来,MoneyTaker 黑客组织针对多种金融组织机构发动20多次攻击,偷盗1100多万美元以及可用于后续攻击的敏感文档。

Group-IB 公司指出,MoneyTaker 黑客组织主要针对的是卡处理系统,包括 AWS CBR(俄罗斯银行间系统)和SWIFT 国际银行通讯服务(美国)。Group-IB 发布了一份长达36页的报告,指出该组织“窃取了OceanSystems 的FedLink 卡处理系统的敏感文档,而这个系统用于拉美国家和美国的200家银行。”同时该公司警告称,黑客组织针对金融机构的攻击似乎还在进行当中,拉美国家的银行可能是下一个目标。

MoneyTaker:一年半的沉默运作期

自从2016年5月实施成功攻击以来,MoneyTaker 黑客组织就针对位于美国加州、伊利诺伊州、犹他州、俄克拉荷马州、科罗拉州、南卡罗来纳州、密西里州、北卡罗来纳州、弗吉尼亚州和佛罗里达州的银行发动攻击,主要攻击的是网络防御措施有限的小型社区银行。

即使针对如此多的目标发动大规模攻击,但MoneyTaker 黑客组织还是设法隐藏了自己的行踪,并通过多种公开可获取的渗透测试和黑客工具如Metasploit、NirCmd、psexec、Mimikatz、Powershell Empire以及在2016年俄罗斯的一次黑客大会上演示的 PoC 代码成功避开被怀疑的可能。

除了使用开源工具外,MoneyTaker 黑客组织还大量使用 Citadel 和Kronos 银行木马来传播 PoS 恶意软件 ScanPOS。另外,MoneyTaker 黑客组织还使用通过由著名品牌如微软、雅虎、联邦储备银行、美洲银行等生成的 SSL 证书来隐藏恶意流量。

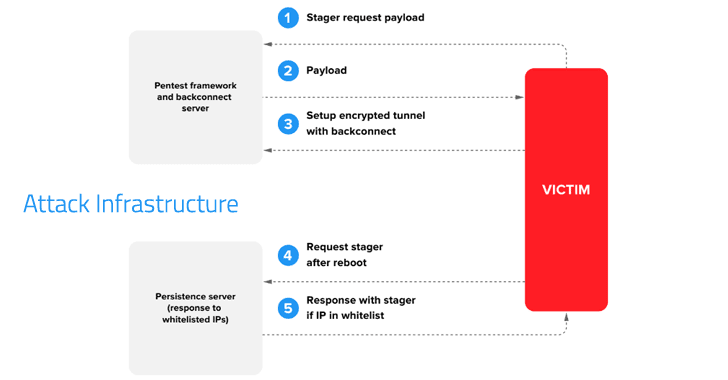

MoneyTaker 黑客组织还配置了服务器,恶意 payload 只能传播给预先决定的属于目标公司的 IP 地址列表。另外,它还通过 PowerShell 和 VBS 脚本确保在目标系统中的持续性。MoneyTaker 在2016年5月发动的首次攻击中,设法获得美国最大的银行转账通讯系统 (First Data 公司) STAR 的访问权限并盗取钱财。在2017年1月份,黑客组织又发动了针对另外一家银行的类似攻击。

攻击运作方式

Group-IB 公司在报告中指出,MoneyTaker 黑客组织攻击手法及其简单。控制银行网络后,攻击者查看网络是否跟卡处理系统连接。如果是,他们会通过合法方式开设或购买所在银行IT系统已被黑的银行卡。整个犯罪流程,犯罪分子带上此前激活的银行卡到国外等待操作开始。进入卡处理系统后,攻击者删除或增加所持卡的现金取款限额,随后删除透支额度,这样他们即使仅持有储蓄卡也能取出现金。

报告还详细说明了针对一家俄罗斯银行的攻击。黑客组织使用一款模块化恶意软件程序针对类似于 SWIFT 的 AWS CBR 银行间转账系统发动攻击。这个模块化工具能够搜索支付订单并进行修改,用欺诈支付详情替代原始详情,并在任务执行完后仔细擦除恶意软件痕迹。虽然目前尚不知晓 MoneyTaker 组织如何设法黑进企业网络,不过在一个案例中显示,银行内网的攻陷进入点就是银行系统管理员的家庭电脑。

Group-IB 认为黑客目前正在寻找攻陷 SWIFT 银行间通信系统的方法,尽管目前尚未发现该组织针对 SWIFT 系统发动的网络攻击。