翻译:360代码卫士

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

Chrome扩展SafeBrowse存在挖矿行为

Chrome扩展SafeBrowse拥有14万用户,其作者在扩展中的代码中嵌入了一个JavaScript库,在未经用户同意的情况下利用用户电脑挖掘门罗币。

这些额外代码耗尽用户CPU,让用户电脑变慢难以使用。

SafeBrowse使用经“海盗湾”验证的技术

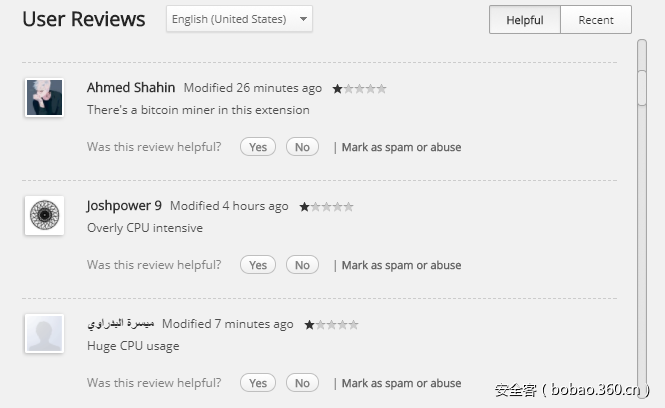

这种侵入性且损害极大的行为几乎马上就可以察觉,因为这个扩展的Web Store页面上在前几个小时内充斥着CPU资源使用骤升的负面评论。

查看SafeBrowse扩展的源代码后,任何人都可轻易看出扩展的作者内嵌了一个Coinhive JavaScript Miner,它是一款CryptoNight挖矿算法的浏览器内执行,由多种基于CryptoNote的密币使用,如门罗币、Dashcoin、DarkNetCoin等。

截止本文发稿时,Coinhive JavaScript Miner网站指出它仅支持门罗币挖掘。

以上代码会开启一个在浏览器后台一直运行并使用用户资源挖掘门罗币的进程,不过所得利益归属SafeBrowse作者。

受影响用户包括所有安装了SafeBrowse扩展的用户。该版本上的Coinhive矿机版本是3.2.25。Chrome扩展使用自动更新系统,因此多数SafeBrowse用户会在未来几小时或几天内更新至这个版本。

SafeBrowse添加Coinhive JavaScript Miner发生在“海盗湾 (The Pirate Bay)”使用同样技术替代在网站上显示广告之后。上周六访问了“海盗湾”的用户并未在网站上发现广告,但该网站实际上在浏览器中加载了一个JavaScript文件用于挖掘种子门户所有者的门罗币。

SafeBrowse扩展降低用户计算机的性能

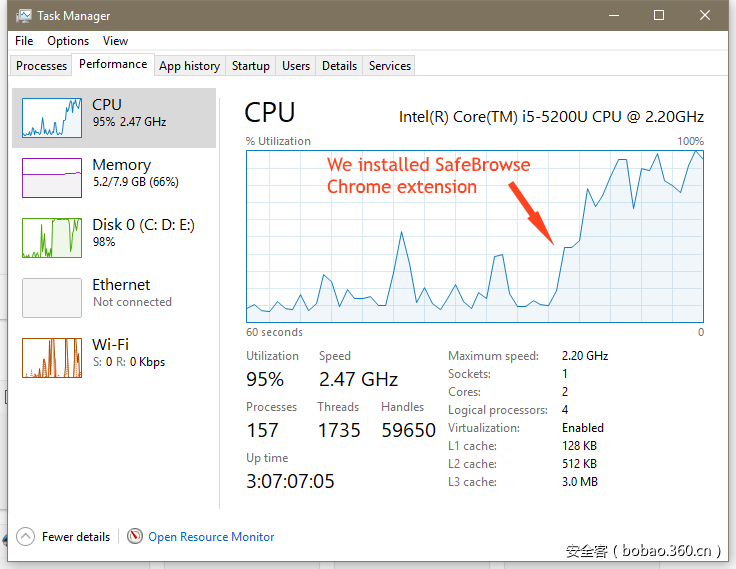

对这个扩展测试后发现,门罗币挖掘操作在Windows任务管理器和资源监控应用程序中清晰可见,安装后马上拉高CPU资源使用。

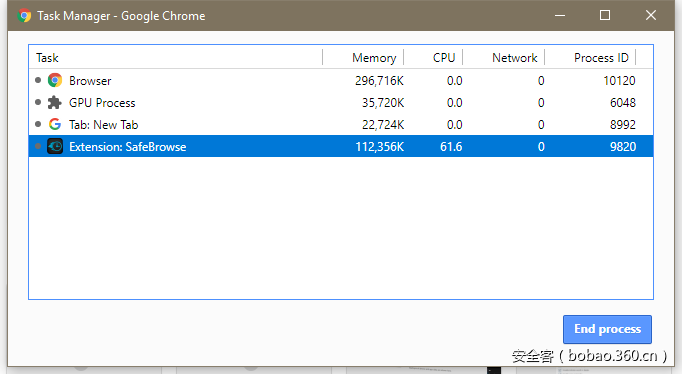

在Chrome的内置任务管理器中也可看到这种CPU使用骤升的情况,结果显示扩展进程占用60%的CPU资源。

测试机马上感受到了影响。任务管理器本身停止并在安装这个扩展后进入“未响应”状态。测试机变得缓慢,而当Chrome浏览器恢复运行后,这个扩展继续挖掘门罗币。

难怪扩展留言部分充斥负面评论。一名Reddit网站用户目前正在说服其他用户一同向Chrome Web Store管理员将SafeBrowse扩展报告为恶意软件。

并非首次暗藏猫腻

在本文成稿之时,用户仍可从Web Store下载SafeBrowse扩展,而其隐私策略或官网均只字未提更新版和Coinhive代码。

这并非SafeBrowse扩展首次被曝暗藏猫腻。2015年11月,来自Detectify实验室的研究人员就发现SafeBrowse以及其他Chrome扩展在未经用户同意的情况下加载分析代码以跟踪用户活动。

针对门罗币挖掘功能,SafeBrowse团队回应称,“很遗憾我们对此事并不知情,很显然这是一次黑客事件。目前我正在开展研究,我已经联系谷歌团队。这个扩展已有数月未更新,因此我对所发生的事情并不知情。”