前言

在外界人士看来,Azimuth Security就像是一个普通的初创企业一样。大家可以在推特上看到这家公司联合创始人发布的照片,一位穿着T恤的员工正在一间有玻璃幕墙的会议室,桌上还摆放着一套当下流行的国际象棋。但大家有所不知的是,这一家澳大利亚的小型企业,在协助警方工作和协助进行谍报活动中发挥了至关重要的作用。

正是这样鲜为人知的企业,在不断执行着秘密监视服务,他们的身份可以是军方承包商、个体研究员,或者是Azimuth这样的企业。尽管这一行业通常被认为比较混乱,大量雇佣临时技术人员,按照一定的价格售卖黑客工具。但是,充分的情报向我们描述了一个被忽视的团体——专注于向民主政府提供服务的黑客企业。

这些企业会保持低调,他们不会在任何展出上宣传自己公司的产品,也不会将这些信息发布到公开的网站上。但是,他们始终在向警方和情报机构出售黑客软件。

由于涉及到敏感的行业细节,本文中不会体现这些消息来源透露者的姓名。

客户清单

在漏洞利用行业,除了技术过硬之外,Azimuth能领先于其他企业的一大重要原因就是他们所拥有的客户。这一点得到了多个消息来源的证实。

有三位熟悉该企业的消息人士表示,Azimuth通过其合作伙伴,向所谓的Five Eyes成员提供漏洞利用方式。Five Eyes是一个由美国、英国、加拿大、澳大利亚和新西兰共同组成的全球情报分享组织,而Azimuth的合作伙伴Linchpin Labs是一家由前Five Eyes高层创立的软件企业。

熟悉该企业的消息人士特别提到了澳大利亚信号局(Australian Signals Directorate),他指出,Azimuth为该局提供了澳大利亚定制版本的NSA漏洞利用工具,使得澳大利亚政府也拥有了和美国相同的网络攻击能力。此外,还有消息源声称英国和加拿大政府同样也是Azimuth的客户。

此外,Azimuth还掌握苹果和安卓设备的0-Day远程攻击漏洞。

有关这一消息,澳大利亚信号局不予回应,英国政府通讯总部(GCHQ)表示“不会向外界披露业务运作方式或合作关系”,加拿大通讯安全机构(CSE)称“没有权限评论他们所拥有的能力和运营方式”,但加拿大强调他们的运营方式是完全合法的。

有两名消息人士称,Azimuth也与美国联邦调查局进行合作。同时声称,一名Azimuth专家已经向联邦调查局提供了一个Tor浏览器的漏洞利用方式,他们拥有一个修改后的火狐浏览器可以直接连到暗网之中。由于Tor的工作原理,用户的流量会经由世界各地的多台计算机,然后才连接到用户试图访问的站点或服务,这样一来执法机构就难以确定目标所在的位置。但借助这样的漏洞利用方式,执法机构就能够绕过Tor的保护,轻松追踪嫌犯。美国司法部的一位高级官员曾经抱怨过Tor浏览器和加密算法直接创造了一个“无法无天的地带”,但假如拥有这样的工具,美国政府便可以对这些地带进行管控。

我们向联邦调查局进行了求证,他们的答复是:“联邦调查局不会向外界披露刑事调查中所使用的具体工具或技术”。

针对iOS和安卓的0-Day漏洞

根据六位消息人士的共同证实,Azimuth还提供苹果和谷歌0-Day漏洞的利用方式。

举例来说,其中的一个漏洞是利用特殊设计过的短信来攻破iPhone,还有一个漏洞是利用Google Chrome浏览器中的漏洞借助恶意网站感染设备。其中的一些攻击根本不需要用户交互,这就意味着政府完全可以在无声无息中接管目标对象手机的权限,还有一些仅需要用户点击一个链接。如果厂商发现他们的产品存在安全漏洞,他们可能会立即对漏洞进行修复,从而使漏洞利用效率下降。因此对攻击者来说,0-Day漏洞的价值是无可比拟的。因此,一些黑客(包括一些政府雇佣的黑客)的目标就是将漏洞尽可能久地维持在0-Day。

Azimuth的漏洞利用方式可能会被用于破获恐怖主义案件,也可能会用于破获绑架或儿童色情案件。

一位熟悉该企业的消息人士说:“执法机构通常认为他们是友好的,如果执法机构在破获案件中遇到了瓶颈,在法律支持的前提下,就会请该企业来帮忙”。

同时,还有两位消息人士表示,Azimuth也有用来远程窃听iPhone和Android设备的0-Day漏洞。

事实上,Azimuth雇佣了一群全世界最厉害的iPhone黑客。在2016年的Black Hat大会上,Azimuth的研究人员展示了他们针对Secure Enclave Processor(苹果设备上保护用户数据安全的机制)的破解成果,这一机制会用来处理加密密钥和用户的指纹数据。其中的一位演讲者是著名的iPhone越狱研究人员,他近十多年来始终在研究iOS系统。

在这个高层次的漏洞利用开发领域中,Azimuth、情报机构和硅谷之间始终有着千丝万缕的联系,而这三个组织都希望能将可以破解最新设备的黑客招至麾下。

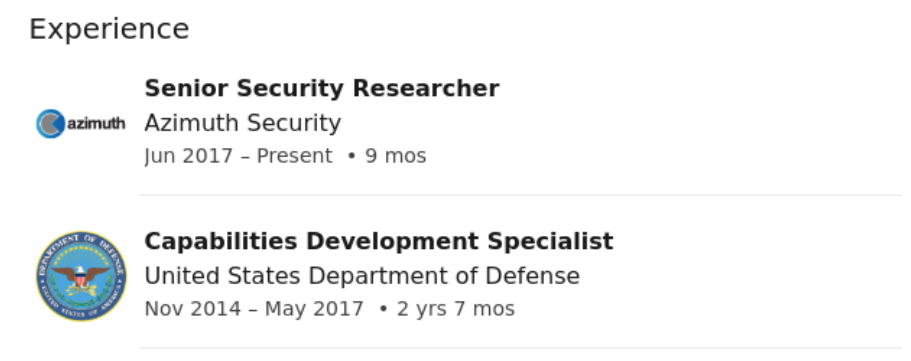

据消息人士透露,在去年,Azimuth雇佣了许多NSA的漏洞研究人员。根据这些人员的LinkedIn个人资料,至少有一名Azimuth员工曾在美国国防部担任“能力开发专家”。

另一位Azimuth员工的上一家就职企业是苹果公司,在那里他并不负责攻击系统,而是负责让系统变得更安全。

从Azimuth的研究团队到管理层,这样的专业素质都得到了延伸。最为Azimuth的联合创始人之一,Mark Dowd是漏洞利用开发界的重量级人物。同另一位联合创始人John McDonald一起,Dowd写了一本关于如何发现计算机漏洞的1200页著作,其中涉及的技术内容非常高深。2015年,Dowd在Silent Text中发现了一个安全问题,该软件是企业付费购买的加密消息程序,根据我们通过美国《信息自由法》获取到的信息,海军特种作战司令部也在使用这一软件。

我们试图采访Dowd,但他拒绝讨论在Azimuth从事的工作,后续也没有回复我们的电子邮件。

连接客户的桥梁

Azimuth的Five Eyes客户名单也让其他同类企业羡慕不已。正如我们之前所报道的那样,以色列NSO集团正在试图收购美国的承包商,以拥有更好的政府间关系。0-Day漏洞中间商Zerodium最近也在试图打入美国市场,有许多类似公司的前在代理商客户会在高端展会上展示并炫耀自己的产品。

Azimuth他们根本不需要为自己打广告,因为他们与情报机构之间有一座连接的桥梁。三名消息人士披露,这座桥梁正是Azimuth的分销商,由前间谍经营的一家更隐蔽的公司Linchpin Labs。根据公开的商业记录,Daniel Brooks、Matthew Holland和Morgan前任负责人现在担任Linchpin各个分支机构的负责人。我们共拥有五个消息来源,能够证明Azimuth与Linchpin之间的关系。

Linchpin Labs没有回应我们的采访请求。

目前网络上几乎没有关于Linchpin的公开信息。2007年,有少数科技媒体在新闻报道中提到过Linchpin曾经发布过一个Windows工具,它允许用户将未经授权的软件安装在一台主机上,这被视为是一个黑客工具,并招致了微软的反对。根据网上查找到的一些合同,Linchpin为澳大利亚联邦警察局(AFP)和澳大利亚国防部提供了“培训”。

根据《信息自由法案》,我们向美国联邦调查局和国家安全局提出了公开信息请求,但都遭到驳回。我们还和新西兰情报机构时任主管、政府通信保安局的Una Jagose进行了沟通,他表示:“我既不确认也不否认你所询问的信息是存在或是不存在”。

根据LinkedIn上体现的信息,Linchpin许多员工和开发人员都位于渥太华。当我们通过社交媒体尝试联系Linchpin的开发人员时,他们看起来十分惊慌,随后从自己的社交网络档案中删除了自己的公司信息。

Linchpin告诉自己的客户,不要在代理商之间共享工具,他们还会在某些情况下帮助客户调整或修复他们的Payload。他们所提供的恶意软件会满足客户一切的需要:远程打开手机的麦克风或相机、收集存储在计算机上的文件、阅读消息。恶意软件对于绕过Telegram或WhatsApp等应用的消息加密特别有帮助,它可以在应用程序进行加密之前就获取并记录到相应消息。

Azimuth的共同创始人Dowd非常关心他们的客户是谁,因此这些漏洞只会卖给相对较少的客户。在这一领域的其他厂商往往并不关心客户,只关注利润,而Dowd与他们相反。有两位消息人士证实了Dowd的这一决策方式。

行业情况

Azimuth和Linchpin在0-Day和相关软件交易领域产生了广泛影响,但它们仍然只是跨行业的一部分。

研究和开发0-Day漏洞一开始主要是在地下黑市,然后发展成为了一种商业,但时至今日,它已经发展成为一个竞争激烈的专业化市场。

Kevin Finisterre是一位在21世纪初非常有名的漏洞利用开发者,他表示,他最一开始开发漏洞是为了好玩,直到有人告诉他他可以借此牟利。多年来,Finisterr一直在开发并售卖漏洞,但他在10年之前突然意识到这一问题,然后金盆洗手。

Finisterre向我们表示:“当时的一切都是以研究为中心的,而我们的研究成果恰好是有价值的。现在,人们都知道这个东西是有价值的,所以价格也水涨船高。”

独立安全研究员Sergio Alvarez曾经是一名自由职业者,也是一名0-Day漏洞销售商COSEINC的员工,他表示“在以前很容易开发漏洞”。一些像Alvarez这样的安全研究人员可以自行开发,然后出售给代理机构或向政府提供这些漏洞的公司。

但随着主流计算机和软件开发者不断加强自身产品的安全性,黑客行为变得越来越困难。现在,开发Chrome等现代浏览器或者像iOS这样的移动操作系统的漏洞,可能需要一组研究人员来完成,每个研究人员必须具有独特的技能来利用漏洞,一些攻击可能需要几个月才能完成。

网络安全公司Exodus Intelligence的总裁Logan Brown告诉我们:“由于许多漏洞都具有缓解方式,现在可能需要多个漏洞才能成功攻破目标。Exodus向客户出售有关0-Day的信息,以便他们可以保护自己的网络,但也向执法机构出售了攻击方式的细节。

随着软件和硬件的安全性越来越高,0-Day的价格也飞速上涨。据一位消息人士透露,iOS11设备(目前最新的iPhone操作系统)无需目标交互即可获取权限的完整远程利用链能够获得超过200万美元的利润,并且这一价格还在不断上涨。

相比之下,Firefox的远程利用漏洞可以卖到20万美元,Tor浏览器的相关漏洞可以达到15万美元或25万美元,Chrome浏览器一个用于让攻击者逃离该程序沙箱的漏洞价值在50万到100万美元之间。上述数据来源于熟悉市场的消息人士。

由于目前,许多用户都会将加密作为自己的默认选项,这使得截取消息和破解硬盘比以前更加困难,因此0-Day交易就变得更加重要。苹果和谷歌默认开始加密他们的iOS和Android操作系统,Apple、Facebook以及像Signal、Telegram、Surespot这样的应用程序都提供了加密的消息服务。

约翰·霍普金斯大学战略研究教授Thomas Rid告诉我们:“使用WhatsApp和iMessage完成的数十亿用户的默认端到端加密对攻击者来说是一个极大的挑战。他们无法通过拦截网络上的通信来窃听消息,需要在加密之前找到可靠的消息来源,也就是通过直接攻破手机、计算机设备的方式。

联邦调查局已经拨款数千万美元,来打击这个所谓的“黑暗”问题。司法部反复建议技术公司部署后门,从而使机构更有保障地访问加密消息或硬盘驱动器。

英国政界人士也在抱怨同样的问题,尽管他们不承认自己确实拥有并使用黑客能力。 GCHQ发言人说,该机构对加密的立场是明确的:“加密对计算机安全非常重要,GCHQ主张在英国使用加密,作为良好网络安全实践的一部分。”

以出售坦克、喷气式飞机或其他武器为主要业务的传统军事承包商,也已经进入黑客的领域。这些大公司与政府机构签订长期合同,而不是像许多小型的0-Day开发商一样,按照每个漏洞利用方式来付费。

现在,有许多企业只专注于向全球的情报和执法机构提供漏洞攻击方式和黑客工具,通常会通过客户支持和附加产品的方式,从目标设备提取信息。他们提供了一种黑客攻击的服务,而不是产品。其中最著名的是意大利黑客团队、德国FinFisher和以色列NSO集团,但市场上也出现了一些低质量的产品,如德里的Aglaya和Wolf Intelligence。其中还有一些产品,可以让使用者连接到间谍软件市场,普通人可以从中购买基本的恶意软件。其中许多公司的客户名单存在争议,他们会服务于包括苏丹、埃塞俄比亚和俄罗斯等人权纪录严重的国家。

以色列公司Cellebrite会为警察提供用于解锁加密iOS设备的工具,从而协助警方破获案件。一位消息人士在谈到这个漏洞利用行业时,对我们说:“这些企业正在向有权使用这些软件的人们销售软件产品,他们并没有将其卖给恶意行为者。”

除了Azimuth之外,另一家该领域同样比较知名的公司是Immunity Inc.,这是一家由NSA前职员Dave Aitel创立的公司。这一级的公司只会与美国政府合作,而其他公司只与Five Eyes机构合作。公司可能会公开声称他们从事安全顾问的相关工作,为如何阻止黑客提供建议,同时为政府开发工具,而不会或很少公开地谈论公司的其他秘密。

一位消息人士说:“几乎所有的小企业都为他们的漏洞利用工作提供了某种掩护。

Azimuth的网站向客户宣传“安全评估”和“渗透测试”,并表示这是一家“信息安全咨询公司,专注于为客户提供最佳技术服务”。

Linchpin的网站没有明确提及公司的客户类型或其销售的产品。它表明,该公司在澳大利亚、加拿大、英国和美国设有办事处,并表示Linchpin提供“软件领域的专业知识和能力,通常涉及到复杂的问题”。英国商业数据库记录公司之家称,Linchpin进行“商业和家庭软件开发”。