你好呀~欢迎来到“安全头条”!如果你是第一次光顾,可以先阅读站内公告了解我们哦。

欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

1、美国追回逾3000万美元被朝鲜黑客窃取的加密货币

华尔街日报消息,美国当局已经查获了与朝鲜有关的黑客今年从一个网络游戏中窃取的价值3000多万美元的加密货币,这是从平壤方面夺回数字收入的最大成功案例之一。

虽然只是追回了被盗的数亿枚加密货币中的一小部分,但金额远高于此前已知的数额。分析师说,这既反映了美国联邦调查局(FBI)和其他机构日益增强的能力,也反映了美国对挫败朝鲜黑客的重视。朝鲜黑客盗取的资金被用来支持该国的核野心。

加密货币情报公司Chainalysis的高级调查主管Erin Plante周四在巴塞罗那的一次会议上宣布了查获的金额。Plante表示,这是美国执法部门规模最大的查获行动之一,也加大了朝鲜黑客组织Lazarus Group获取资金的难度。[阅读原文]

2、黑客攻击后,荷兰当局调查光伏逆变器网络安全问题

荷兰气候和能源部长Rob Jetten表示,国有机构——荷兰无线电通信局已就光伏逆变器是否对荷兰电力系统的网络安全构成威胁展开了调查。

在荷兰议会网站上公布的一份文件中,Jetten说,光伏逆变器等物联网设备会对电网构成风险。

他说:“为减轻这些设备风险,我们把重点放在预防、识别以及增设法规上,使产品更能抵御数字攻击。无线电通信局将与相关制造商就如何提高网络安全进行讨论。”

据荷兰媒体Tweakers报道,一名叫做“Jelle Ursem”的荷兰黑客最近黑进了光伏系统。

据Tweakers报道,“该黑客能查看荷兰客户的个人资料,创建新客户并删除现有用户。他还可以通过GPS坐标了解客户的太阳能电池板发出多少电力,并下载、调整和上传逆变器固件。”

Solarman的发言人说,这个问题已经解决,对受影响的光伏系统没有产生任何实际影响。

该发言人告诉《光伏》杂志:“我们联系了同样参与此事的荷兰漏洞披露研究所(DIVD)并说明了一些事实,但可惜只在披露前最后几分钟进行了沟通,所以双方没有足够时间一起回顾整个事件。我们赞赏DIVD为减少安全漏洞和帮助解决任何可能的风险所做的努力,并将与之沟通以改善能源部门的网络安全。”[阅读原文]

3、勒索软件DeadBolt以QNAP NAS设备为攻击目标

NAS 设备制造商 QNAP 发布安全警告,督促客户立即更新他们的联网存储设备,以防御勒索软件 DeadBolt 的攻击。DeadBolt 利用 QNAP NAS 设备上 Photo Station 软件的漏洞感染设备破坏用户储存的数以 TB 的数据。QNAP 督促客户禁用端口转发功能并更新固件修复漏洞。

受影响的版本为:QTS 5.0.1: Photo Station 6.1.2 及以上版本;QTS 5.0.0/4.5.x: Photo Station 6.0.22 及以上版本;QTS 4.3.6: Photo Station 5.7.18 及以上版本;QTS 4.3.3: Photo Station 5.4.15 及以上版本;QTS 4.2.6: Photo Station 5.2.14 及以上版本。[阅读原文]

4、北约机密文件从葡萄牙被盗后流入暗网

据葡萄牙英文媒体《葡萄牙居民》8日援引《新闻日报》(Diario de Noticias)报道,葡萄牙武装力量总参谋部遭到史无前例地黑客攻击,导致几百份北约机密文件被放到暗网售卖。

报道称,泄露事实之所以被发现,是因为美国情报部门确定了由北约转交给葡萄牙的“几百份机密文件”在暗网上出售的事实。美情报部门2021年8月通过美驻葡大使馆向葡政府通报了相关信息。在美国发出通知之前,葡萄牙政府甚至不知道这次袭击,葡政府已将其列为“极其严重事件”。

北约目前正要求葡萄牙政府做出解释并给出担保。葡萄牙国家安全局将确定遭黑客攻击的受损失程度。[阅读原文]

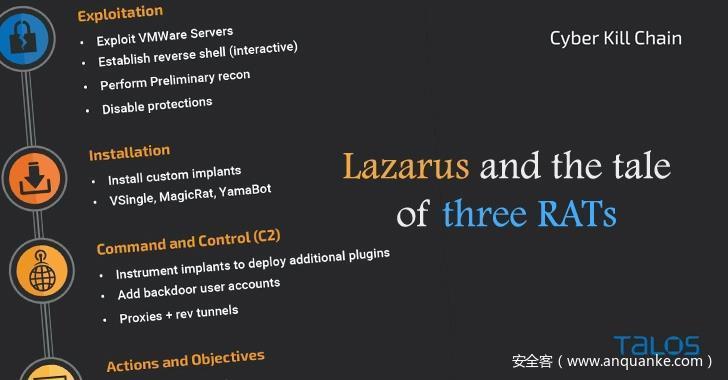

5、Lazarus APT组织盯上全球能源供应商

与朝鲜有关的 Lazarus APT 集团的目标是世界各地的能源供应商,包括美国、加拿大和日本的组织。

Talos 研究人员追踪了一场由与朝鲜有关的 Lazarus APT 组织精心策划的活动,该活动针对世界各地的能源供应商,包括美国、加拿大和日本的组织。该活动于 2022 年 2 月至 2022 年 7 月期间进行。这些攻击旨在渗透世界各地的组织,以维护长期访问权限并从受害者那里窃取数据。

“目标组织包括来自世界各地的能源供应商,包括总部位于美国、加拿大和日本的能源供应商。” 阅读Talos 发布的分析。“该活动旨在渗透世界各地的组织,以建立长期访问权限,并随后将感兴趣的数据泄露给对手的民族国家。”

专家观察到的攻击链从利用VMWare产品中的漏洞(即Log4j漏洞)开始,以初步立足于企业网络。一旦获得对网络的访问权限,威胁参与者就会部署自定义植入程序,这些植入程序被跟踪为 VSingle 和 YamaBot。

VSingle是一个从远程网络执行任意代码的 HTTP 机器人。它还下载和执行插件。该机器人被用于执行各种恶意活动,包括侦察、恶意软件部署和数据泄露。[阅读原文]

6、数万人“误入”油管直播间 库克采访视频被编造用于加密货币欺诈

随着苹果秋季发布会的临近,一些被恶意劫持的油管直播频道也打起了擦边球 —— 甚至直接套上了“Apple Event Live”之类看似正经的标题,然后利用断章取义、或深度伪造视频来假冒苹果 CEO 蒂姆·库克在那推销加密代币

据悉,本次被挂羊头卖狗肉的油管直播,利用了库克 2018 年接受 CNN 采访时的一段视频、并附上了“Apple Event Live”的奇怪标题。

通过在原始视频内容上添加 BTC / ETH 的 Logo、用“苹果加密大会 2022”(Apple Crypto Event 2022)的字样来覆盖 CNN Money 台标、以及在底部写上粗体的“紧急新闻”(URGENT NEWS),幕后黑手显然深谙诈骗之道。

如果你真的出于好奇而点进去,那迎接你的将是一个所谓的“苹果直播”页面 —— 尽管其网址(URL)与 Apple 官方没有任何关系。

外媒推测,网络诈骗团伙总能紧跟时事,在不同时段套上相应的主题来引诱受害者上当。

万幸的是,事件曝光后不久,该直播就因违反社区服务条款而被删除 —— 但期间已有数以万计的人“误入”该直播间。

截止发稿时,YouTube 官方都没有回应外媒的置评请求。[阅读原文]