潜伏在大国政治与军事博弈对垒间,它们作为网络攻击的“最高武士”,长期枕戈待旦,只待一声军令下,便要踏平一国山与河。

【导读】岁末之际,360安全大脑公布了一份《南亚地区APT组织2019年度攻击活动总结》,报告显示:2019年间,南亚次大陆的APT组织不仅处在十分活跃的状态,同时,它还呈现出强烈的地缘政治倾向、明显的网络谍报特征、有计划有预谋的全链条攻击以及“攻心为上”的乔装战术。值得注意是,军工军贸、政府机关、外交机构、基础设施企业,这等重磅级单位企业成其火力全开地攻击目标,而目目标所属国度是:中国、巴基斯坦、孟加拉国和斯里兰卡等。此外,本次报告还聚焦于五大“热门”APT组织,并披露了这些APT以往从未公开的具体攻击细节。

南亚——喜马拉雅山中、西段以南及印度洋之间的广大地区,印度、巴基斯坦、孟加拉、斯里兰卡等国均位于此。由于政治及宗教等原因,这片大陆的局势一直不太稳定。

最为典型的便是印度和巴基斯坦。1947年,印巴分治后,两国关系一直处于复杂且敌对的状态。2019年,印巴双方爆发的一系列军事冲突将双方的关系推至冰点。

在军事行动前,网络战这一前锋早已先行,国家级APT是它们的第一强军。

然而,侦察与反侦察总是相伴相生。伴随近年来,南亚APT组织逐步被披露,蔓灵花(BITTER)、摩诃草(HangOver)、响尾蛇(SideWinder)、DoNot(肚脑虫)、Urpage也“荣登”各国安全机构的“黑名册”。

2019年,360安全大脑发现源自南亚地区的APT组织又一次处在高频活跃状态。在进一步分析中发现:这些APT组织在攻击原因、攻击目标、攻击策略以及攻击战术上呈现“环环相扣”四大特征。此外,报告还聚焦于五大“热门”APT组织,披露了它们以往从未公开的具体攻击细节。

南亚APT组织来势汹汹 四大特征“环环相扣”?

(一) “起”于地缘政治 大国交锋博弈推动南亚APT攻击走向

作为网络攻击的“黄金御用”手段,APT红热高发区也正是全球地缘政治冲突的敏感带。

多年观察,源于南亚地区的APT攻击活动的重点为中国和巴基斯坦。然而,此次报告显示,2019年,针对巴基斯坦的攻击活动呈明显上升趋势。而今年,印巴炮火连天的政局引发了多方关注。

2018年2月,印度军队炮击克什米尔实控线附近的巴基斯坦哨所,导致巴方人员伤亡。

2018年5月,印巴暂时停止交火,同意落实于2003年达成的停火协议。

2019年2月,印巴对彼此领土内的目标发动空袭。

2019年3月,印巴双方在边境地区互相开火炮击,局势升级。

2019年8月,印方撤销克什米尔的特殊地位,印巴在边境争议地区再次交火。

(二) “落”于重磅谍报 军工军贸、政府机关为其重点攻击对象

当APT的攻击,源于大国地缘政治上不可调和的矛盾时,其攻击的具体目标就早已注定。报告显示,南亚APT组织的攻击具有明显的网络谍报倾向,而且以收集军工军贸、政府机关、外交机构、基础设施企业等敏感领域的相关信息为首要任务。

这里仍以巴基斯坦为例,其遭受攻击的具体单位如下:

政府机构:国家反恐局、警察系统、巴基斯坦新闻广播对外宣传部、国家数据库和管理局(NADRA)、巴基斯坦原子能委员会(PAEC)、巴基斯坦科学和工业研究理事会(PCSIR)、巴基斯坦证券交易委员会(SECP)

基础设施企业:巴基斯坦国家炼油有限公司、巴基斯坦特别通信组(SCO)、巴基斯坦移动公司(Mobilink)、巴基斯坦电信公司(PTCL)

此外,五大APT组织针对目标国家及目标行业,整理如下:

(三) “始”于滴水不漏的策划 流程化、链条化的攻击步骤层层深入

对攻击活动进一步分析发现:单从技术方面上讲,这些源自南亚的APT组织好像并没有什么稀奇:没有复杂的技术,没有高质量的恶意代码编码,同时,在恶意代码武器库和攻击手法上也没有多大的改善。但研究员发现这些APT组织流程化、链条化、技术化的攻击步骤,也令人叹为观止。

“初始入侵、代码执行、持久化、命令和控制、任务活动”,这五大“热门”APT组织在攻击时,均沿着这一链条模式进行,从小心谨慎地层层深入到步步为营地渗透攻击,每个APT组织都宛如一条潜伏已久、伺机而动的毒蛇,随时发出致命一击。

每个APT组织在每阶段攻击行为中,所使用的具体攻击手法总览表如下:

然而,在攻击链条中还有一个显著的现象:攻击者并未对相关组织机构进行直接的网络攻击,而是采取了“针对某领域或组织机构下,相关个人进行定向攻击”的手段。这也是智库经常提的“迂回”、“曲线型”攻击方式。

(四) “落”于摄人心魄的行动 极擅用社会工程学伪装诱敌

“伪装”是军事上一门重要课程,南亚APT组织可谓学到了其精髓。研究显示:它们在入侵时,虽然技术有限,但严重依赖社会工程学(善于“伪装钓鱼”)。而且,漏洞文档的内容题材丰富多样,尤其偏爱涉及时政新闻、军事相关文件、军工企业单位等。

如:涉及克什米尔局势的诱饵文档,内容大意为指责印度增兵克什米尔,这直接加剧了当地局势紧张的程度。

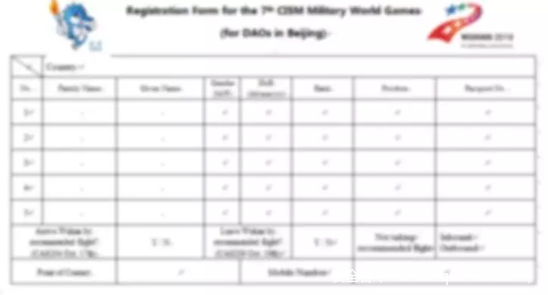

再如,以2019年在中国武汉举办世界军人运动会报名表为题材的诱饵文档。

以国防部国际军事合作办公室的名义,发往各国驻华使馆武官处的诱饵文档。其他部分文档内容:

南亚APT组织“群魔共舞” 五大组织个个“凶恶毒辣”

凭借四大“环环相扣”的特征,南亚地区的APT组织持续侵扰周边邻国。然而,就在众多共性之中,有五大APT组织凭借其更为“凶恶毒辣”的特色脱颖而出,智库将它们总结为“2019南亚APT组织‘邪恶五霸’”。

以下我们将对其一一介绍,并逐步披露出市面上未曾公布的一些攻击细节。

(一) 摩诃草:野火烧不尽的“恶性杂草”

摩诃草,一个至今已活跃9年有余的APT组织,持续的曝光并没有停止它攻击的步伐,反而令其愈发的猖狂,可谓“野火烧不尽”。

报告显示:目前摩诃草受害者均集中于巴基斯坦境内,其中包括:巴基斯坦空军相关人员,内政部下属的国家数据库和管理局(NADRA)工作人员,核能相关的工作人员(PAEC 巴基斯坦原子能委员会), 科研人员(PCSIR 巴基斯坦科学和工业研究理事会),各类通信公司和组织工作人员(SCO巴基斯坦特别通信组、Mobilink巴基斯坦移动公司、PTCL巴基斯坦电信公司)等。

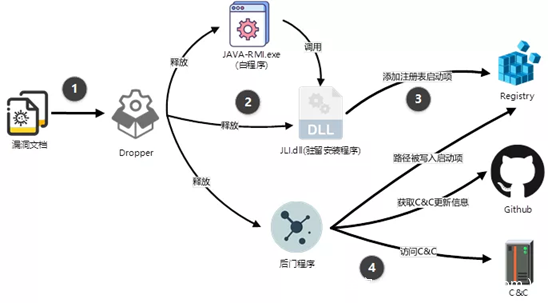

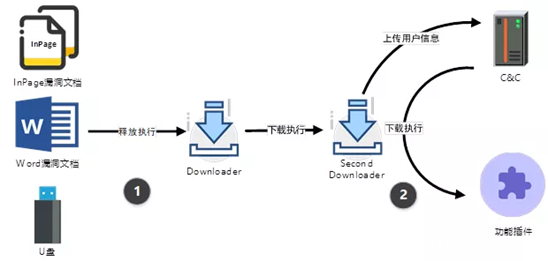

其使用的攻击流程,如下图所示:

对其具体攻击步骤,拆解而言,分为以下四点:

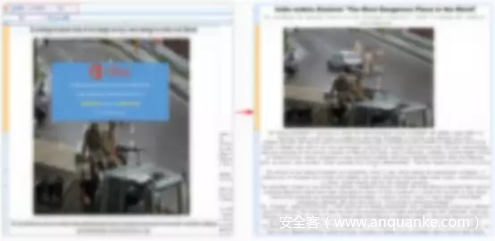

1. 使用题材涉及当前政治局势的CVE-2017-11882的鱼叉文档,诱敌深入。这里仍以上述公开情报的样本为例,该文档标题的内容大意为:“印度使克什米尔变成世界上最危险的地方”,这是一个模糊的图片,图片提示点击启用宏的话,会出现清晰的内容。

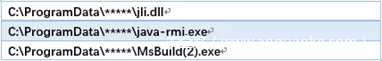

2. 当用户点击之后,便迅速触发漏洞,Shellcode将释放执行Dropper程序。此时,Dropper程序将释放出3个文件,其路径分别为:

与此同时,Dropper程序会将MsBuild.exe重命名为MsBuild2.exe。

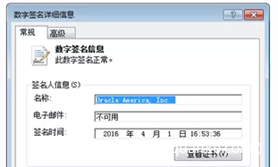

随后启动java-rmi.exe,其中java-rmi.exe 为正常的JAVA组件,带有签名:Oracle America, Inc.。

值得注意的是,此处java-rmi.exe会默认调用JLI.DLL,这种白利用DLL劫持技术与之前摩诃草使用的白利用技术相类似(Fake JLI),只是更新了白利用程序。

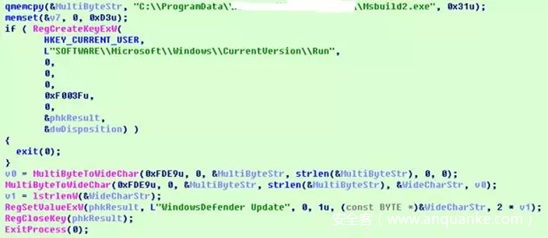

3. JLI.DLL为驻留安装程序,所有的导出函数最终都会跳转到为木马添加开启启动项的函数中,并在注册表项

HKCU\Software\Microsoft\Windows\CurrentVersion\Run下添加项名为WindowsDefender Update的启动项,路径指向木马文件MsBuild2.exe。

4. 被添加到注册表启动项的后门程序会随开机自动启动,该程序与去年360安全大脑报道的后门逻辑完全一致,依旧使用了Github和Feed43进行C&C地址的更新分发。

(二) 蔓灵花:一个堪比罂粟的APT组织

蔓灵花,虽名为花但身附巨毒,目标群体一旦被其诱惑,便会步入”剧毒罗网”之中。

报告显示:2019年,蔓灵花再次将其毒手伸向中国、巴基斯坦以及印巴交界的克什米尔区域,精准渗透党政干部、军工从业人员、赴巴基斯坦留学人员、企业客服人员等具有鲜明军政背景人群。

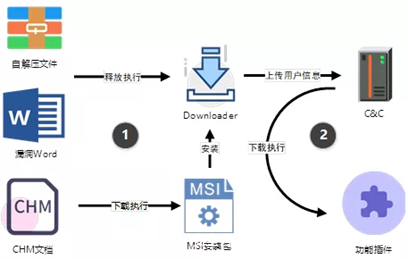

该组织攻击流程,如下图所示:

具体而言,在载荷投递过程中,蔓灵花主要采取以下方式:

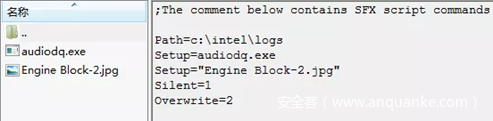

1. 伪装图标的自解文件,诱导目标用户点击并执行自解压命令。

2. 伪装成CVE-2018-0798 Word漏洞文档,释放下载器并执行。漏洞文档内容示意如下:

此外,除Windows平台的恶意程序,蔓灵花还使用了Android 平台的恶意程序。它主要通过图标伪装成正常的APP来诱导用户下载安装。目前发现有:伪装成聊天工具、图片查看器,还有伪装成杀软的恶意程序。值得关注的是,部分Android平台的受害者身份与Windows平台的受害者身份重合。

(三) 肚脑虫:窃取心脏大脑的“寄生虫”

肚脑虫,它是一只潜伏在政府机构中的“寄生虫”,专门吸取并窃走“宿主”的核心敏感信息,同时,它也是一个能PC端、移动端双管齐下的APT组织。

360安全大脑2019年监测到:“肚脑虫”APT组织的目标对象主要分布在巴基斯坦和斯里兰卡。就在11月份时,阿富汗驻中国的大使馆也被攻击,其中包括:巴基斯坦新闻广播对外宣传部,斯里兰卡军方相关人员。

其攻击流程图,如下:

南亚APT组织的具体操作行为有些类似,详情请看文末的报告原文,这里不再多赘述。

需提一句的是,本次攻击使用的恶意代码工具与之前曝光的yty框架基本一致,两者类比如下表:

(四) 响尾蛇:“蜕皮”进化最快的APT组织

响尾蛇,其攻击手法是这些组织中进化非常快的一个。潜伏已长达17年之久,擅长使用office漏洞、HTA脚本、白加黑、VB木马等技术发动攻击,其“毒液”通杀office2003到2016的所有版本,且只需一个制作好的word文档,只要用户点开,响尾蛇APT组织便可将其一招致命。

响尾蛇重点攻击对象,包括:各国驻华使馆(如约旦大使馆,阿联酋大使馆等),我国某大型央企集团,孟加拉军方人员,巴基斯坦政府机构,巴基斯坦证券交易委员会等。

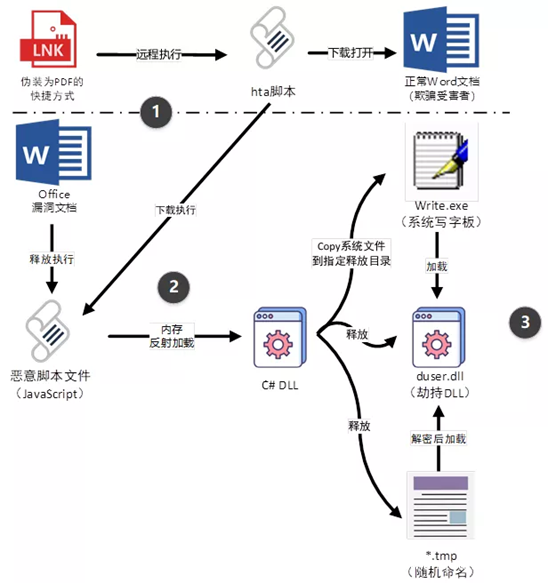

2019年,响尾蛇组织攻击流程图,如下:

(五) Urpage:与多个APT相关联的“四不像”

Urpage,这是一个特别的南亚APT组织,它的身上有着其他组织的影子。

研究显示,Urpage与Bahamut使用的部分恶意Android样本重叠、使用与Confucius相同的Delphi文件窃取程序、还和Patchwork是使用了同样的Delphi文件窃取程序,且其C&C服务器与Patchwork小组的常用名称注册模式相匹配。

可以说,Urpage和以上南亚APT组织既相似,又不同,如同“四不像”一样。

2019年,360安全大脑发现一起针对巴基斯坦反恐局(Counter Terrorism Department – CTD)的攻击行动,其攻击时间从6月初延续到9月底,此次攻击正是UrpageAPT组织所为。

在该行动中,“Urpage”依旧使用了钓鱼Office文档的攻击方式,使用的漏洞为CVE-2017-11882。与此同时,它使用了两种语言编写的Downloader程序,第一类为Delphi编写的Downloader程序,后一类为VB编写。

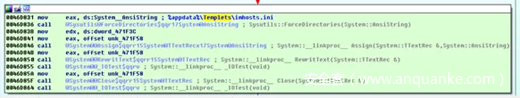

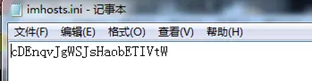

Delphi编写的Downloader程序会在%appdata%\Templets\路径下创建文件imhosts.ini,并随机写入长度为16的字符串。

该字符串之后会被发往服务器,并作为RC4 Key来解密服务器返回的数据。

随即,木马向解密出来的C&C: cyroonline.com/Convenience/indertysduy.php发送请求,并解密返回的数据。在测试过程中,木马返回的数据解密后为:juscheck.doc。木马将接收到的数据与字符%appdata%\Templets拼接,得到路径%appdata%\Templetsjuscheck.doc。

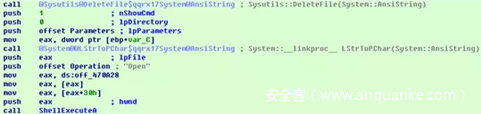

之后,木马再次发送请求,解密返回数据并将数据写入到%appdata%\Templetsjuscheck.doc,然后将后缀名从doc改为exe,通过ShellExecute执行下载的文件。

在分析的过程中Delphi Downloader下载执行了VB Downloader。VB downloader与Delphi Downloader相比多了对受害者系统信息的收集功能,攻击者可以根据收集到的信息来判断是否需要下发后续恶意程序。

2019年,全球APT威胁与攻防日趋白热化,全球安全报告频繁披露各APT组织攻击行动就是有力实证。然而,知晓APT组织只是其一,而重点在于其二:通过这些研究报道,我们能看出什么?在以后的网络攻防能中,又有哪些有利的价值信息能为我们所用。

透过这份详尽的《报告》以及归纳的四大特征、五大APT组织,智库预判:

1. 既然APT组织伴随地缘政治而起,那么未来,这些攻击行动还会继续在相关地域和群体中持续保持活跃状态;

2. 虽然报告中APT组织当下使用的攻击技术较为简单,但我们也发现攻击者在部分攻击环节提高技术能力的一些努力,如寻找新的白利用手段、使用JavaScript脚本在内存加载.Net、尝试对原有恶意代码武器库进行改进。所以,在未来,面对这些攻击者我们仍不能掉以轻心;

3. 诸多案例已经表明,APT组织善用社会工程学这等方式骗取目标对象的信任,同时,它们还采取“迂回”、“曲线”的攻击方式,通过对“薄弱”环节下手,所以,针对互联网安全防范措施和意识较差的用户群体或地区,即使是简单的攻击行动仍是有效的;这就警戒我们,安全并不是孤立开来的绝对的安全,在万物互联的时代下,应以大全观、全面、动态、相对的视野来看网络安全。

正所谓,不谋万世者,不足谋一时;不谋全局者,不足谋一域。守护好网络空间这片星辰大海,应是国家、企业、个人共同联动的责任。

其他资料补充:

关于印巴2019年军事冲突:

2月26日,印度空军的12架幻影2000战斗机飞越克什米尔印巴停火线,对巴基斯坦进行空袭。印度宣称空袭为报复两星期前的普尔瓦马袭击。

27日,双方在克什米尔地区展开空战,巴基斯坦方面表示,巴基斯坦空军在军事行动中击落了两架印军战机,两机分别坠毁在克什米尔巴控区和印控区,并俘虏了一名印度飞行员。印方其后确认,印军1架米格-21战斗机被巴方击落,1名飞行员被巴军俘虏,另有1架战机在克什米尔印控区坠毁。

3月4日上午,印巴双方在边境地区互相开火炮击,局势再次升级。

关于360高级威胁应对团队(360 ATA Team):

专注于APT攻击、0day漏洞等高级威胁攻击的应急响应团队,团队主要技术领域包括高级威胁沙盒、0day漏洞探针技术和基于大数据的高级威胁攻击追踪溯源。在全球范围内率先发现捕获了包括双杀、噩梦公式、毒针等在内的数十个在野0day漏洞攻击,独家披露了多个针对中国的APT组织的高级行动,团队多人上榜微软TOP100白帽黑客榜,树立了360在威胁情报、0day漏洞发现、防御和处置领域的核心竞争力。

《南亚地区APT组织2019年度攻击活动总结》

报告链接:http://zt.360.cn/1101061855.php?dtid=1101062514&did=610401913。

本文为国际安全智库作品 (微信公众号:guoji-anquanzhiku)

如需转载,请标注文章来源于:国际安全智库