2017年第二季度,卡巴斯基实验室的全球研究与分析团队(GReAT)已经发布了本季度的隐私威胁的情况报告总结,旨在让公众了解我们一直在进行的研究。 本报告作为最新一期,重点关注2018年第二季度所观察到的相关活动。

这些摘要是我们私人报告中更详细讨论的代表性快照。 他们的目标是突出我们认为人们应该意识到的重大事件和发现。 简而言之,我们选择不发布与突出显示的报告相关的指标。 但是,想要了解更多有关我们的报告或有要求提供有关特定报告的读者可以联系:intelreports@kaspersky.com。

显著的新发现

我们总是分析现有团队使用的新技术,或者能引导我们对新活动集群产生感兴趣从而发现新的actor。 2018年的第二季度对于APT活动方面非常有意义,一场引人注目的活动提醒我们,过去几年我们所预测的一些威胁是多么真实。 特别是我们反复警告网络硬件是如何进行理想化的针对性攻击,并且我们已经开始看到第一批针对这些设备的活动。

就知名团体而言,亚洲actor是迄今为止最活跃的。

Lazarus / BlueNoroff作为网络间谍活动的一部分,已经被怀疑瞄准土耳其的金融机构。 同一个actor也被怀疑是针对拉丁美洲在线赌场的一场运动,并且最终发生了破坏性攻击。 根据我们的遥测,我们已尽进一步观察Lazarus方面的活动。 Lazarus在过去几年中积累了大量的文物,在某些情况下重复使用了大量的文件,这使得新发现的活动集合链接到这个actor上成为可能。 其中一个工具是Manuscrypt恶意软件,Lazarus在最近的许多攻击中都使用了它。 US-CERT在6月份发布了一个警告,称他们称之为TYPEFRAME的新版Manuscrypt。

即使不清楚Lazarus在朝鲜积极参与和平谈判的新地缘政治格局中将扮演何种角色,但似乎仍有财务动机(通过BlueNoroff,在某些情况下还有Andariel小组)。

更有趣的是Scarcruft的相对激烈的活动,也被称为Group123和Reaper。早在1月份,Scarcruft被发现使用零日攻击CVE-2018-4878瞄准韩国,这表明该组织的能力正在增加。在过去的几个月里,人们发现了这个actor使用Android恶意软件,以及一个新的竞选活动,它传播了一个我们称之为POORWEB的新后门。最初,有人怀疑Scarcruft还落后于Qihoo360公布的CVE-2018-8174零日。我们后来能够确认零日实际上是由另一个名为DarkHotel的APT小组分发的。

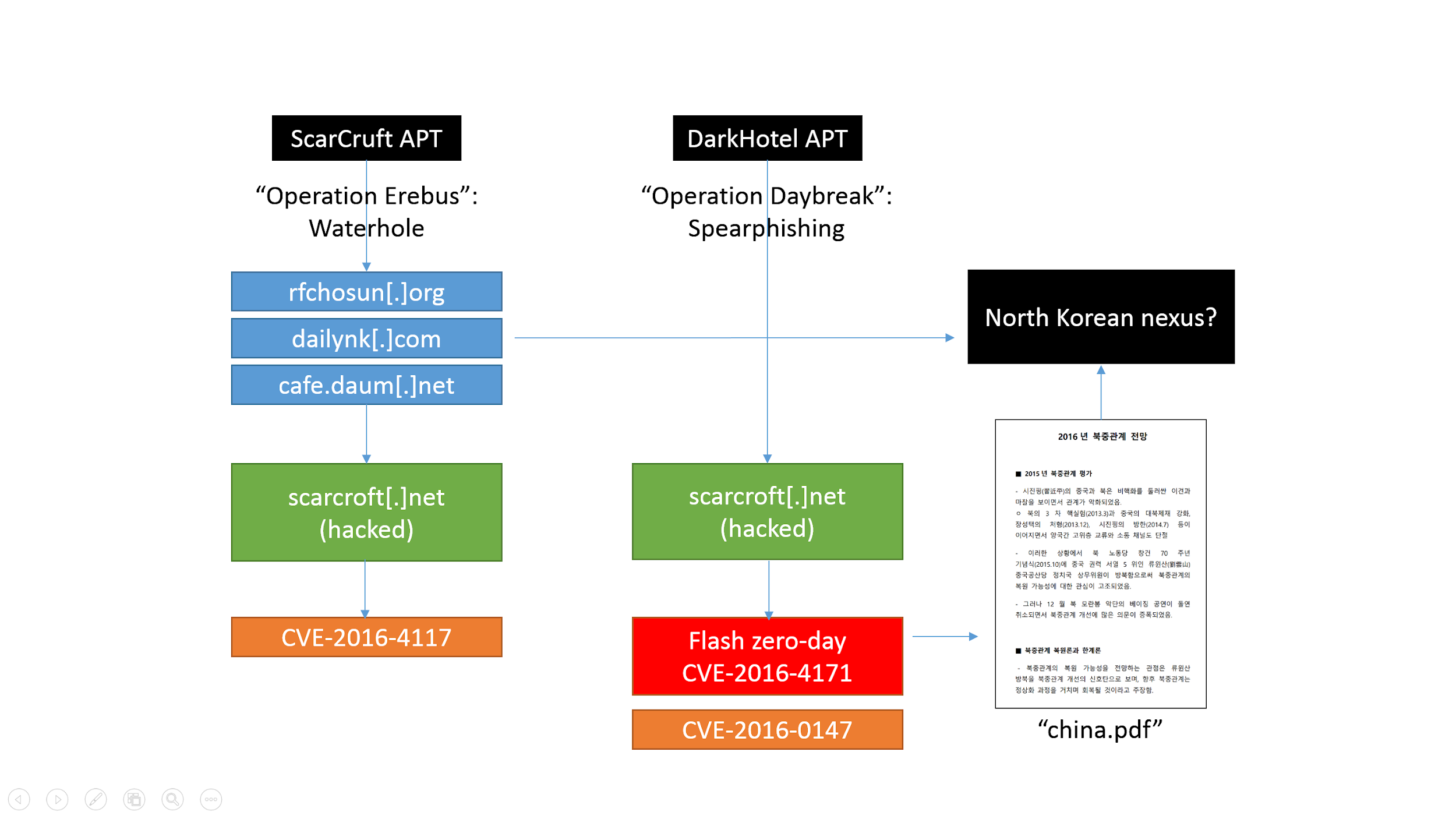

Scarcruft和Darkhotel之间的重叠可以追溯到2016年,当时我们发现了Operation Daybreak和Operation Erebus。在这两种情况下,攻击利用相同的黑客网站来分发攻击,其中一个是零日。我们将上述整合后如下:

| Operation | Exploit | Actor |

| Daybreak | CVE-2016-4171 | DarkHotel |

| Erebus | CVE-2016-4117 | Scarcruft |

DarkHotel的Daybreak操作依赖于鱼叉式网络钓鱼电子邮件,主要针对Flash Player零日攻击中国受害者。 同时,Scarcruft的Erebus行动主要集中在韩国。

对DarkHotel使用的CVE-2018-8174攻击的分析显示,攻击者使用URLMoniker通过Microsoft Word调用Internet Explorer,忽略受害者计算机上的任何默认浏览器首选项。这也是我们第一次观察到这一点。这是一项有趣的技术,我们相信将来可能会在不同的攻击中重复使用。有关详细信息,请查看我们的安全博客:“国王已经死了。吾皇万岁!”。

我们还观察到一些相对安静的团体带着新的活动回来。一个值得注意的例子是LuckyMouse(也称为APT27和Emissary Panda),它滥用亚洲的互联网服务供应商,高调的在网站上进行水坑攻击。我们在6月写了关于国家数据中心的LuckyMouse。我们还发现LuckyMouse在他们聚集在中国举行峰会的时候发起了针对亚洲政府组织的新一波活动。

尽管如此,本季度最引人注目的活动是由FBI捕获的Sofacy和Sandworm(黑色能源)APT团队的VPNFilter活动。该活动针对大量国内网络硬件和存储解决方案。它甚至能够将恶意软件注入流量,以感染受感染网络设备后面的计算机。我们提供了对此恶意软件使用的EXIF到C2机制的分析。

此活动是我们已经看到的关于网络硬件如何成为复杂攻击者优先考虑的最相关的示例之一。我们在Talos的同事提供的数据表明,该活动处于真正的全球层面。我们通过自己的分析确认,几乎每个国家都可以找到此活动的痕迹。

一些有名的团体组织的活动

过去几年中一些最活跃的群体已经减少了他们的活动,尽管这并不意味着他们的危险性较小。 例如,据公开报道,Sofacy开始使用新的,免费提供的模块作为一些受害者的最后的阶段。 然而,我们观察到他们为军火库提供了另一项创新技术,他增加了用Go编程语言编写的新下载器以分发Zebrocy。

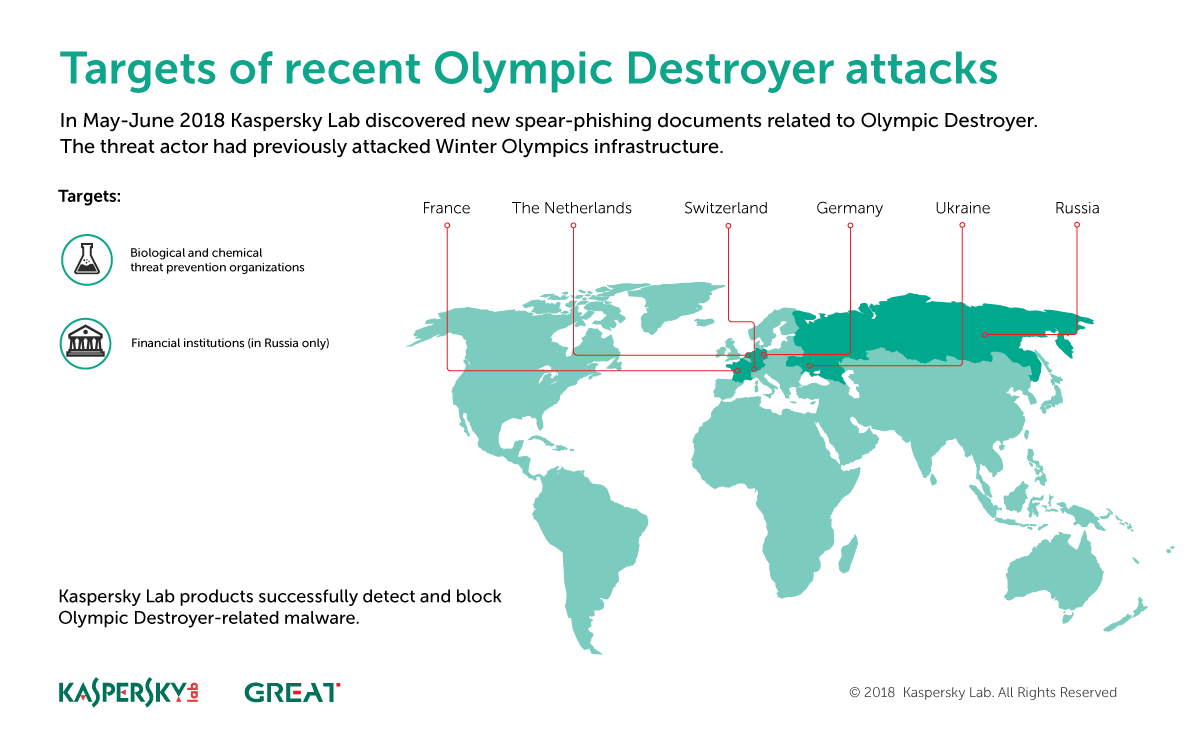

这种假设缺乏活动也有一个值得关注的例外。 在去年1月针对平昌冬季奥运会的奥运毁灭者活动之后,我们在欧洲观察到同一个actor(我们暂时称他们为哈迪斯)的新的可疑活动。 这一次,目标似乎是俄罗斯的金融组织,以及欧洲和乌克兰的生物和化学威胁预防实验室。

但更有趣的是奥运破坏活动与Sofacy活动之间有相似之处。 奥运破坏活动是一个骗局,所以这可能是另一个虚假的旗帜,但到目前为止,我们以低至中等的信心将哈迪斯集团的活动与Sofacy联系起来。

我们检测到的一个最有趣的攻击是来自Turla的植入物(归功于这个具有中等信度的actor)我们称之为LightNeuron。 这个新的人工制品直接针对Exchange Server,并使用合法的标准调用来拦截电子邮件,泄露数据,甚至代表受害者发送邮件。 我们相信这个actor一直在使用这种技术,因为可能早在2014年,并且有一个版本影响运行Postfix和Sendmail的Unix服务器。 到目前为止,我们已经看到这种植入在中东和中亚已经产生受害者。

新人和复出

我们时不时地看到老actors已经蛰伏了好几个月甚至几年才分发新的恶意软件。显然,这可能是由于缺乏了解度造成的,但无论如何,它都表明这些参与者仍然活跃。

一个很好的例子是WhiteWhale,一个自2016年以来一直非常安静的actor。我们去年4月发现了一个新的竞选活动,其中actor分发了Taidoor和Yalink恶意软件系列。这项活动几乎完全针对日本全体。

在朝鲜和平谈判和随后新加坡与美国总统举行的激烈外交活动中,Kimsuky决定利用这一主题在新的活动中分发其恶意软件。 2017年末和2018年初,在新一轮的鱼叉式网络钓鱼电子邮件中动员活动使其军火库有大规模更新。

我们还发现了一种新的低复杂度的活动,我们称之为Perfanly,我们不能将其归因于任何已知的actor。至少从2017年开始,它一直瞄准马来西亚和印度尼西亚的政府实体。它使用定制的多级滴管以及免费提供的工具,如Metasploit。

在6月至7月期间,我们观察到对科威特各机构的一系列攻击。 这些攻击利用带有宏的Microsoft Office文档,这些宏使用DNS来删除VBS和Powershell脚本的组合以进行命令和控制。 我们过去曾观察到来自Oilrig和Stonedrill等组织的类似活动,这使我们相信新的攻击可以联系起来,尽管目前这种联系不被看好。

总结

简单定制的人工制品主要用于逃避检测,因为公共可用的后期工具似乎已是某些活动的既定趋势。例如在“中文的伞”下发现的活动,以及发现许多防范APT网络间谍活动的进入障碍并不存在。

许多actor的间歇性活动只是表明他们从未停业。他们可能需要小休息时间来重新组织自己,或者执行在全球范围内未被发现的小型行动。可能最有趣的案例之一是LuckyMouse,其积极的新活动与亚洲的地缘政治议程密切相关。不可能知道是否与在该地区重新出现的其他演员有任何协调,但这是可能的。

一个有趣的事情是在过去10个月,中国actor对蒙古全体的高度活动。这可能与亚洲国家之间的一些峰会有关 – 一些与朝鲜的新关系有关 – 在蒙古举行,以及该国在该地区的新角色。

NCSC和美国CERT也发出了一些关于Energetic Bear / Crouching Yeti活动的警报。即使现在还不是很清楚这个演员当前有多活跃(警报基本上警告过去的事件),它应该被认为是一个非常专注于某些行业的危险,积极和务实的演员。我们建议您查看我们对Securelist的最新分析,因为此演员使用被黑客入侵的基础设施的方式可能会造成很多附带受害者。

回顾一下,我们想强调网络硬件对高级攻击者的重要性。 最近几个月我们已经看到了各种各样的例子,对于那些不相信这是一个重要问题的人来说,VPNFilter应该是一个警钟。

我们将继续跟踪我们可以找到的所有APT活动,并定期突出更有趣的发现,但如果您想了解更多信息,请通过intelreports@kasperksy.com与我们联系。

审核人:yiwang 编辑:边边