一、系统用户信息收集

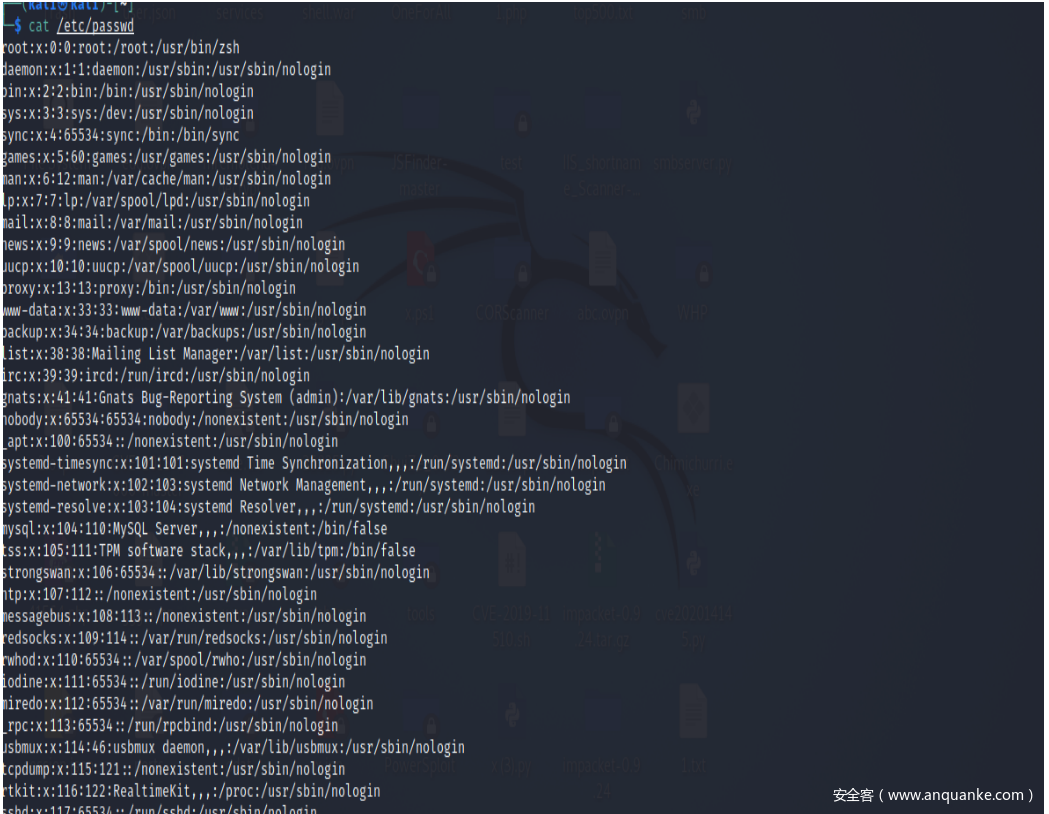

确定系统中是否有一个看起来可疑的用户

Cat/etc/passwd

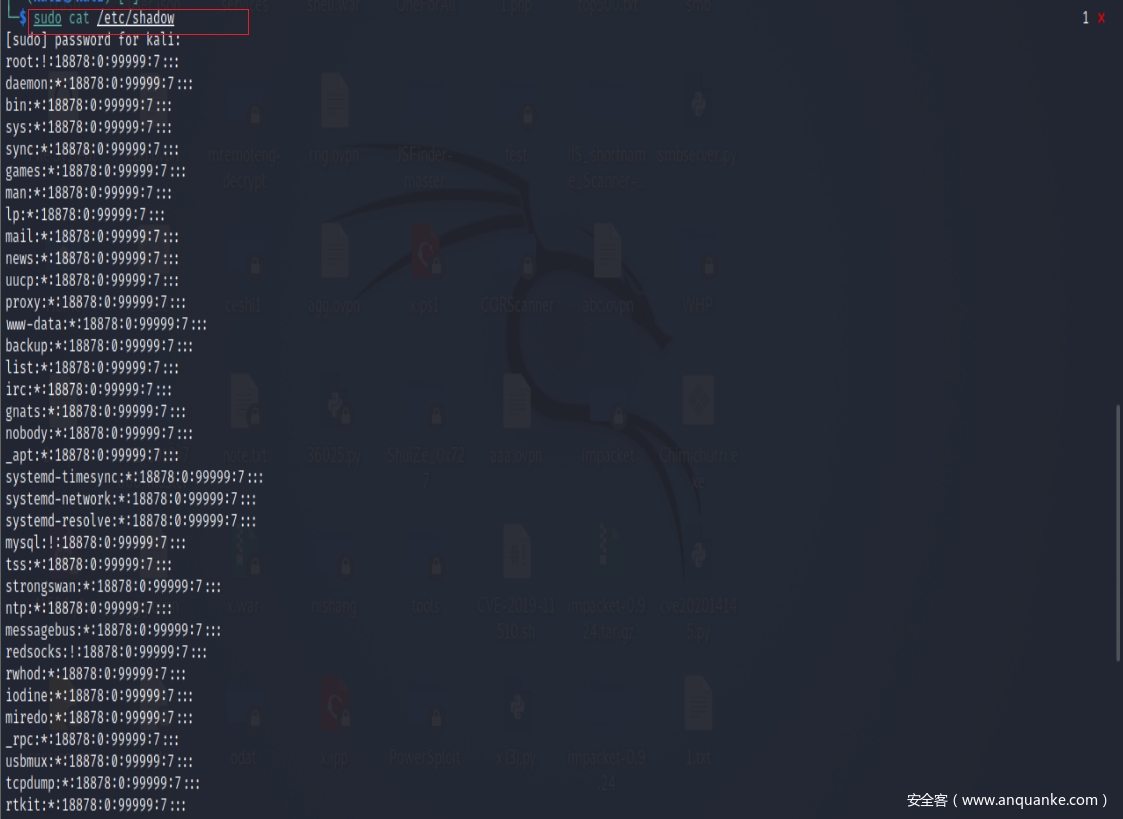

查看用户密码信息,且只有root用户可以查看。

cat /etc/shadow

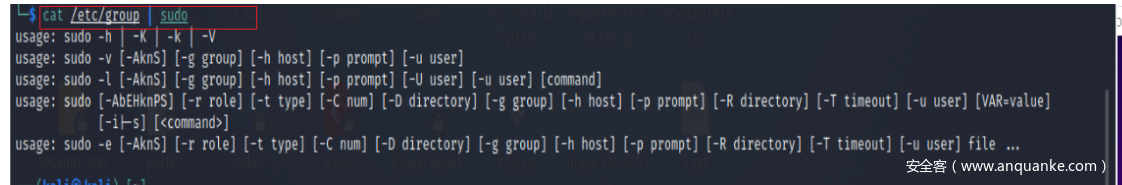

查看用户组信息

cat/etc/group

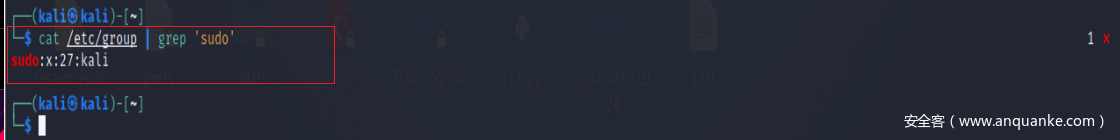

快速定位sudo组

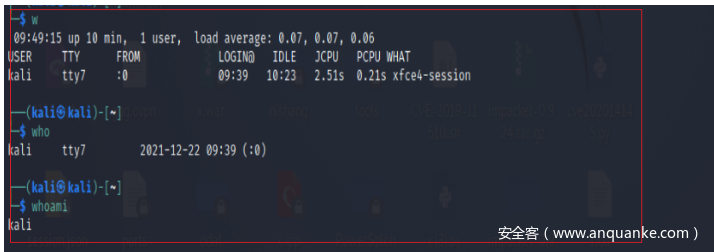

查看当前登录系统用户信息

whoami

w

who

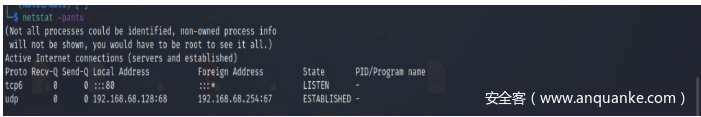

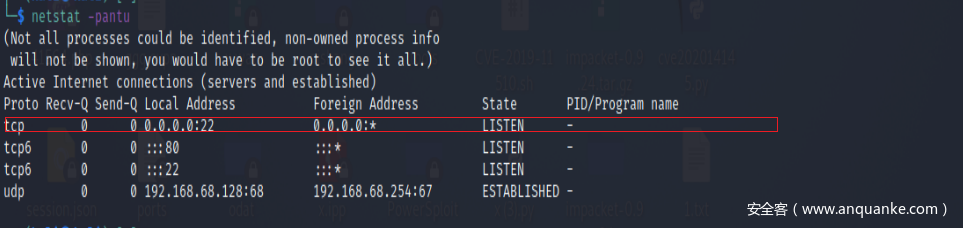

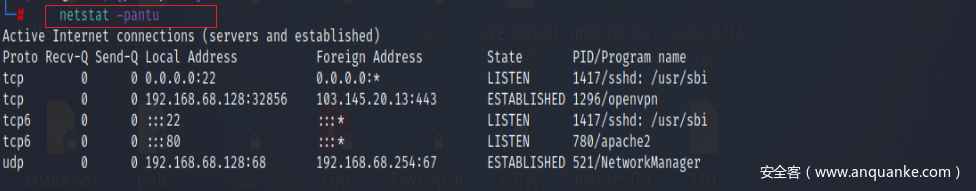

netstat -pantu 查看网络状态

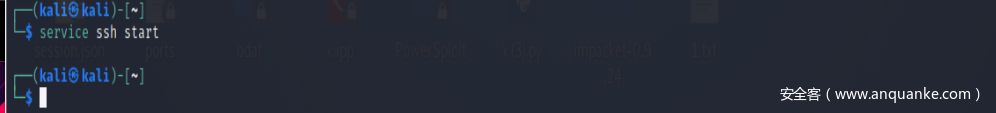

启动ssh服务。

使用ssh 127.0.0.1 登录。

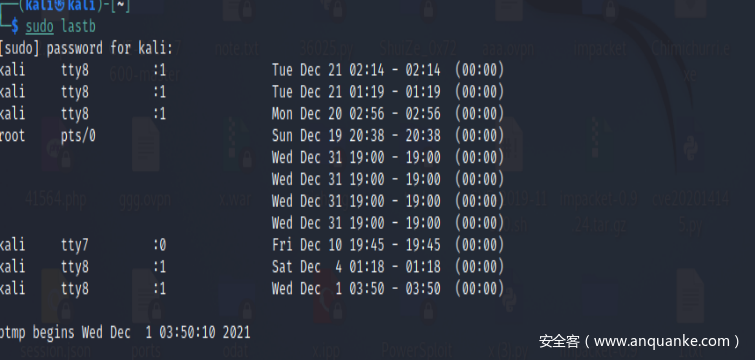

last //查看登录记录

lastb //查看登录日志记录

二、linux系统文件信息收集

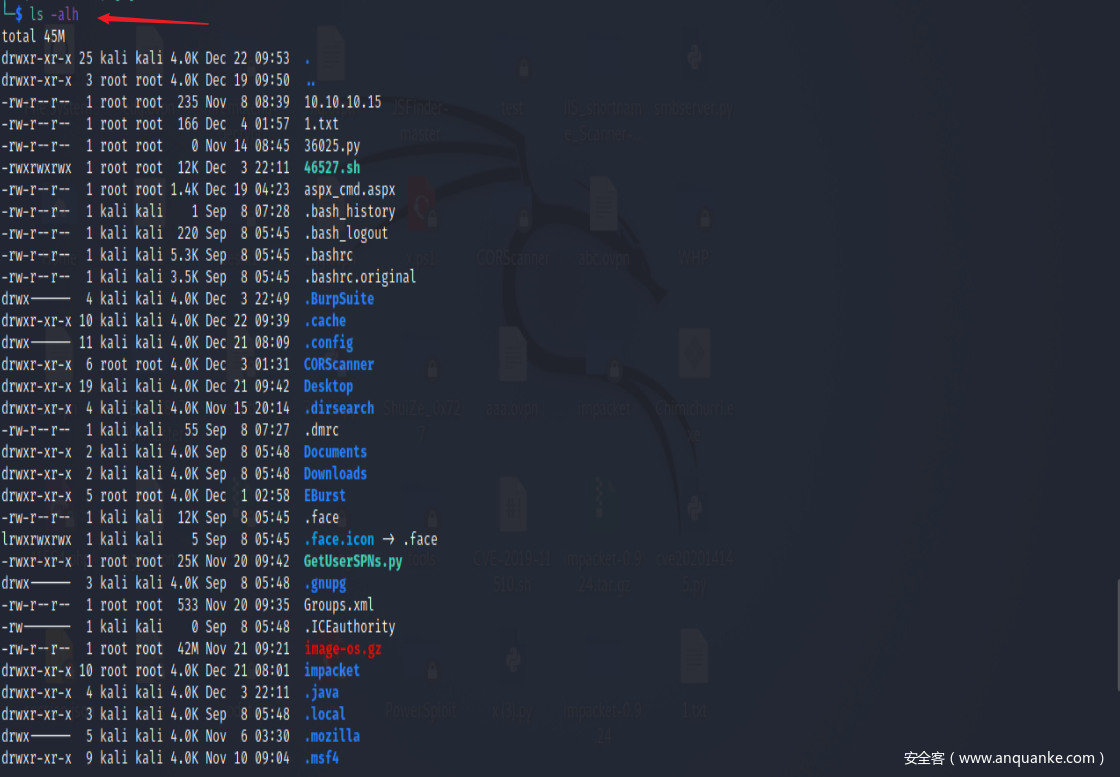

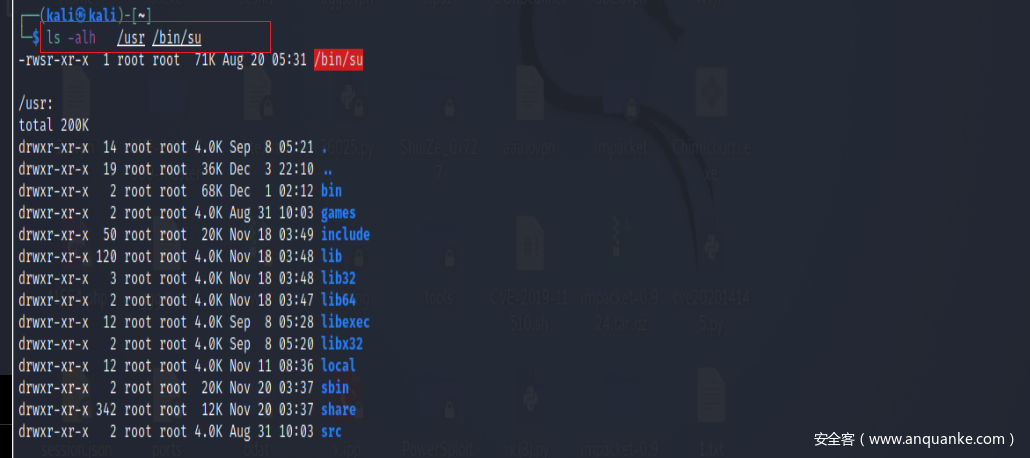

ls -alh 查看当前路径下的文件信息

识别系统中任何过大的文件及其权限

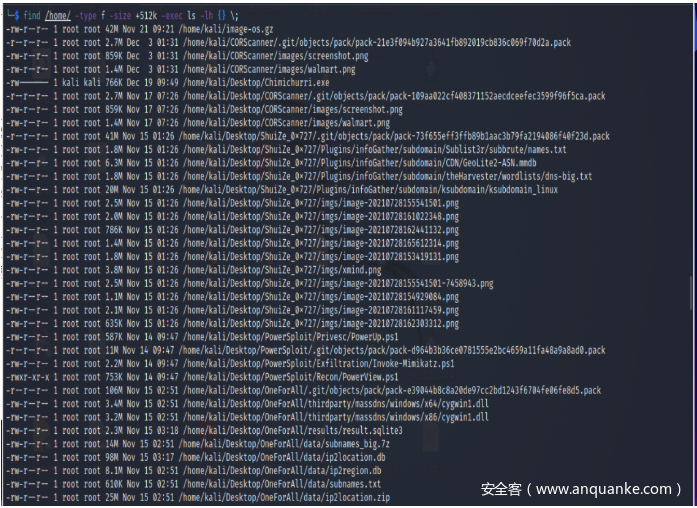

find /home/ -type f -size +512k -exec ls -lh {} \; //查看home目录下文件大于512k的文件信息

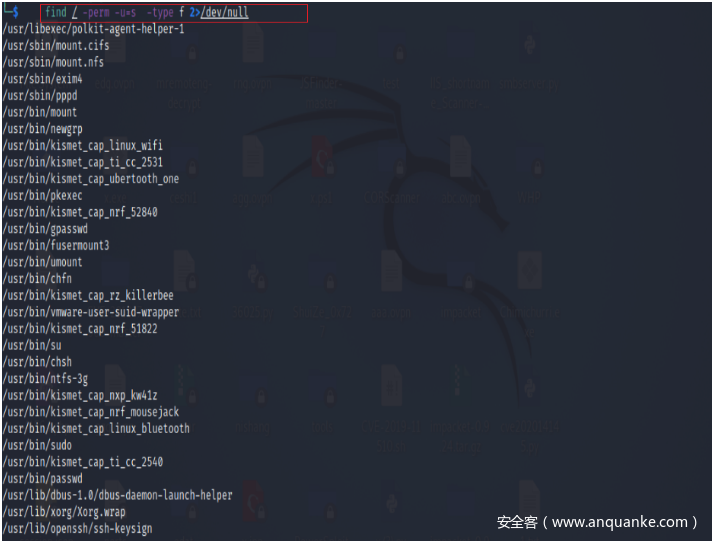

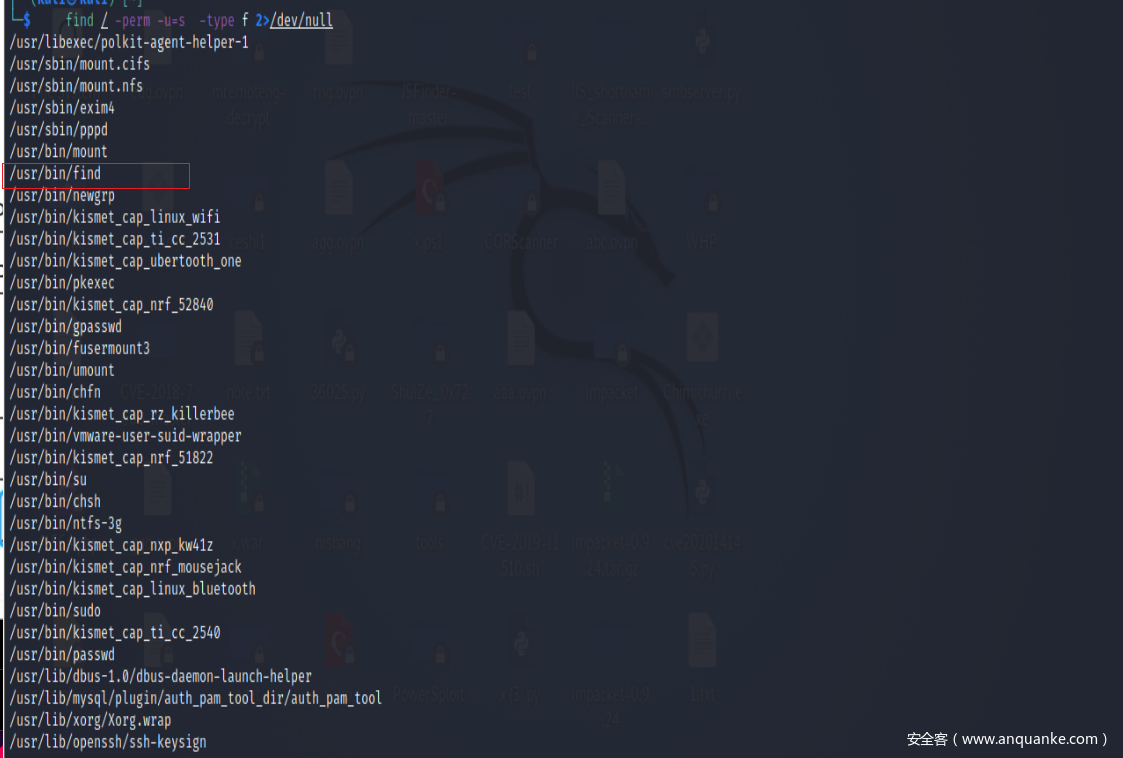

找到所有SUID的文件

find / -perm -u=s -type f 2>/dev/null

查找用户有su权限的文件目录。

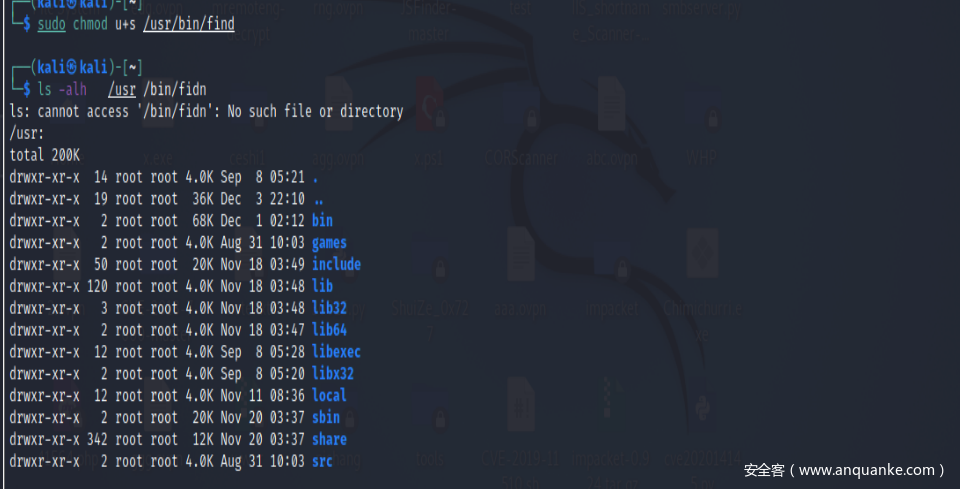

find命令suid提权

which find //查看文件路径

chmod u+s /usr/bin/find 给用户添加s的权限

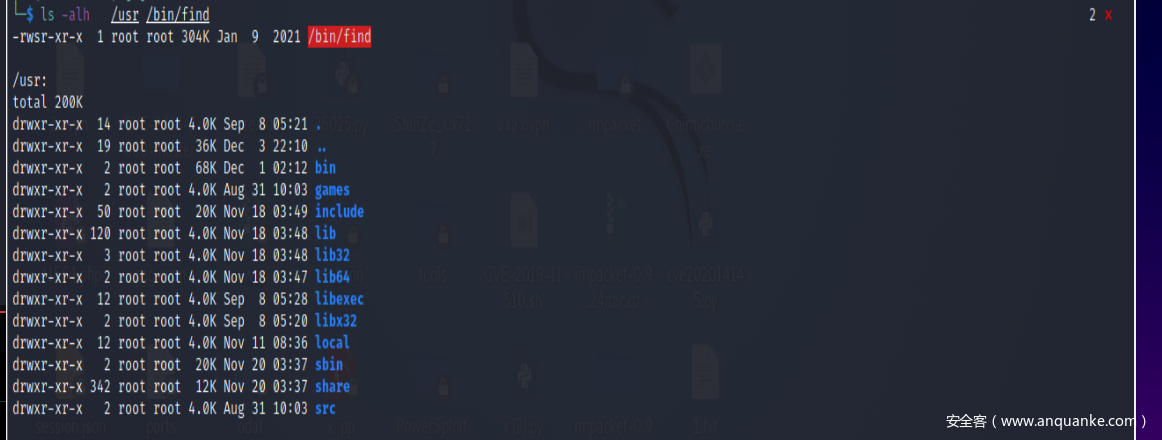

ls -la /usr/bin/find 查看find的权限

使用之前的命令,发现他已经被添加到suid文件中。

find / -perm -u=s -type f 2>/dev/null

find . -exec “whoami” \; 查看文件权限,权限为root用户的权限

创建test文件,查看test的文件权限.

三、系统资源信息

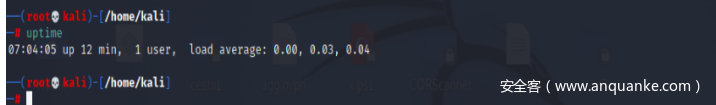

查看服务器已经运行了多长时间、系统中的当前时间、当前登录了多少用户以及系统的平均负载

uptime

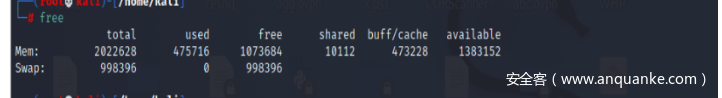

查看Linux中系统的内存使用情况,系统中使用的物理内存和交换内存,以及内核使用的缓冲区

free

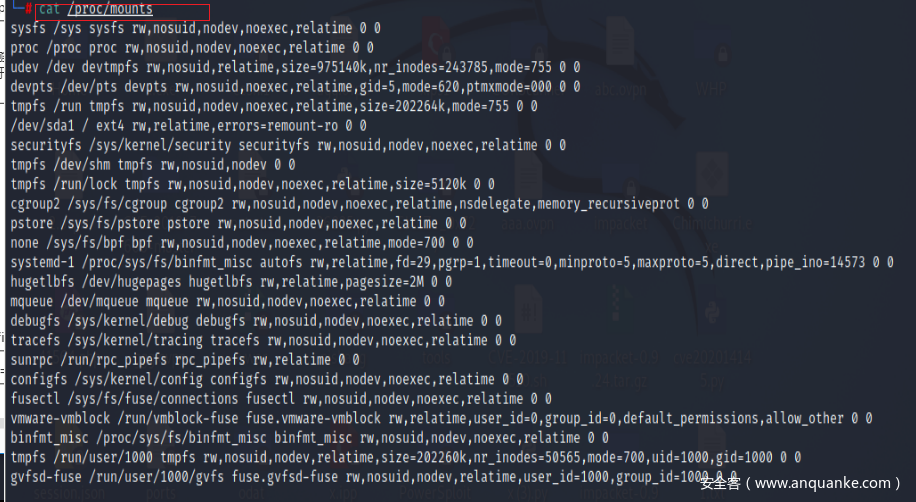

检查系统上是否存在未知的挂载

cat /proc/mounts

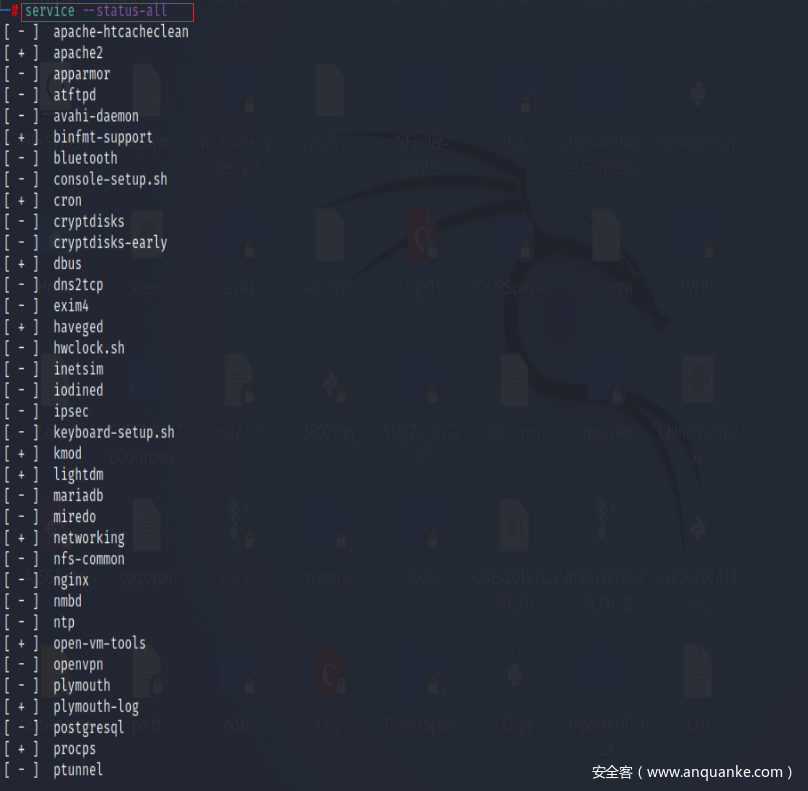

四、服务信息

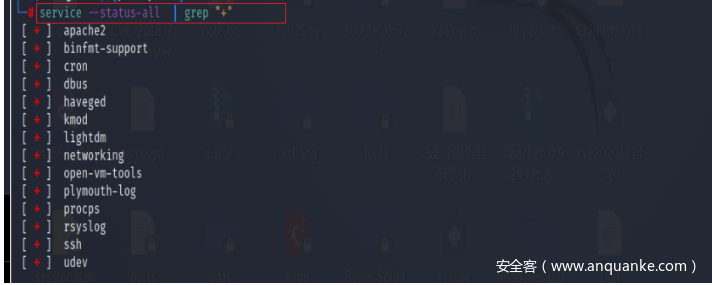

service —status-all //获取当前系统所有服务信息 +开启 -关闭

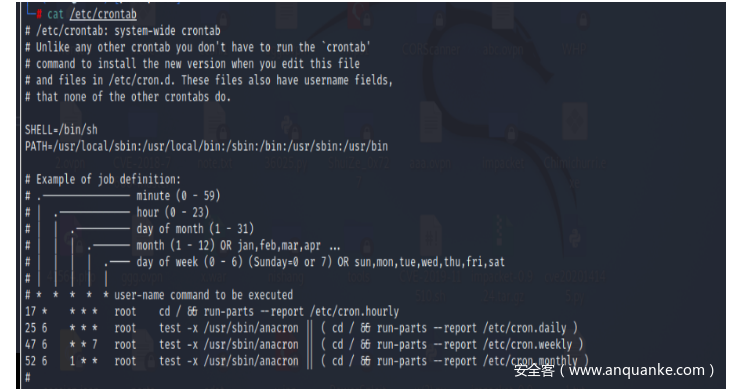

cat /etc/crontab 查看计划任务的信息

筛选开启的服务

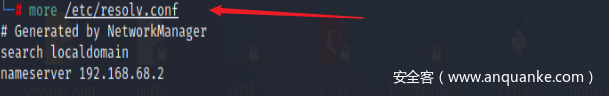

more /etc/resolv.conf 查看DNS服务的ip地址

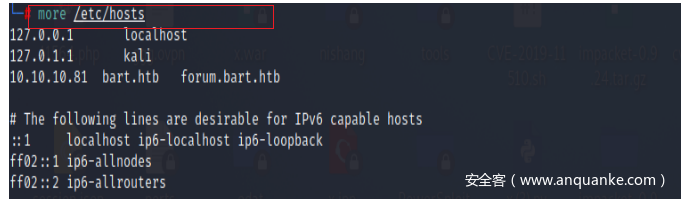

more /etc/hosts 查看

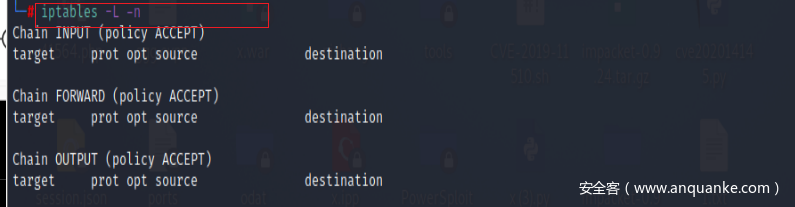

iptables -L -n 查看防火墙规则

五、网络信息收集

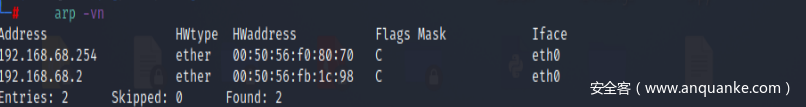

arp指令用来管理系统的arp缓冲区,可以显示、删除、添加静态mac地址。

arp -vn

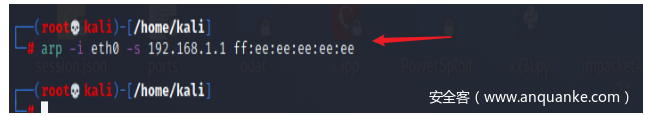

添加静态映射

arp -i eth0 -s IP地址 MAC地址

显示网络连接信息

netstat -pantu

IP地址信息查看

ifconfig

ip a

六、应急响应流程

01应急响应取证

定义:计算机调查取证,是法医学下的一个分支,与法医相似,计算机调查取证是有关从计算机中获取电子证据并加以分析的过程。

使调查的结果能够经受法庭的检查。

02应急响应根除

方法:

利用杀毒软件、杀毒脚本、手工查杀等方式彻底消除病毒,并检测整个网络系统,以确保不要留下后门。

针对不同操作系统,使用打补丁、修改安全配置和增加系统带宽的方式,降低安全风险。

03应急响应恢复

方法:

利用备份文件恢复用户数据和配置信息

将受到入侵和可能存储漏洞的服务关闭,修改后重启服务

连接网络,恢复业务,持续监控并进行汇总分析

04应急响应报告

方法:

1、事情经过

2、事件成因

3、评估事件影响

4、采取措施

5、事后系统定级、备案、测评等情况

总结:

本文主要从完整的Linux的应急响应过程出发,主要包括系统用户信息收集、linux系统文件信息收集、系统资源信息、服务信息、网络信息收集,最后梳理整个应急响应流程。