0x01漏洞简述

2021年02月10日,360CERT监测发现微软发布了Windows TCP/IP 远程代码执行漏洞的风险通告,该漏洞编号为CVE-2021-24074,漏洞等级:严重,漏洞评分:9.8。

WIndows TCP/IP 协议中存在远程代码执行漏洞,攻击者通过精心构造的IP数据包,可直接在远程目标主机上执行任意代码。

对此,360CERT建议广大用户及时将windows升级到最新版本。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

0x02风险等级

360CERT对该漏洞的评定结果如下

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 严重 |

| 影响面 | 广泛 |

| 360CERT评分 | 9.8 |

0x03漏洞详情

CVE-2021-24074: Windows TCP/IP 远程代码执行漏洞

WIndows TCP/IP 协议中存在远程代码执行漏洞,攻击者通过精心构造的IP数据包,可直接在远程目标主机上执行任意代码。该漏洞位于IPv4源路由中,默认情况下,系统会禁用此功能并拒绝相关请求。广大用户还可在防火墙及其它外围设备处设置源路由阻止策略。

0x04影响版本

– microsoft:windows: win7/win8/win10/server08/server12/server16/server19/server20H2

0x05修复建议

通用修补建议

通过如下链接寻找符合操作系统版本的漏洞补丁,并进行补丁下载安装。

Windows TCP/IP Remote Code Execution Vulnerability

临时修补建议

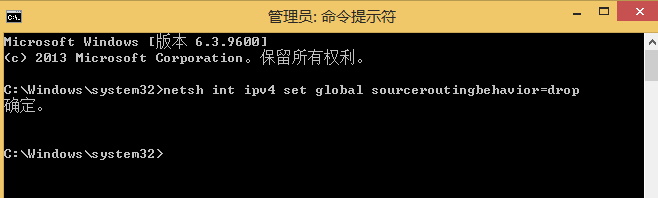

1.通过如下命令,将sourceroutingbehavior设置为“ drop”

netsh int ipv4 set global sourceroutingbehavior=drop

注意,在Windows默认情况下,IPv4源路由被认为是不安全的,系统将处理该来源请求并返回拒绝该请求的ICMP消息。但是,该解决方法将导致系统完全丢弃这些请求,而不进行任何处理。

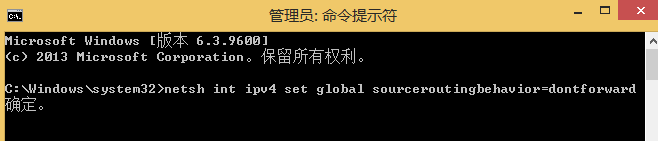

若想撤销该变化,回到默认设置,请执行以下还原命令:

netsh int ipv4 set global sourceroutingbehavior=dontforward

2. 配置防火墙或负载均衡以禁止源路由请求

0x06时间线

2021-02-09 微软发布漏洞通告

2021-02-10 360CERT发布通告

0x07参考链接

1、 Windows TCP/IP Remote Code Execution Vulnerability

0x08特制报告下载链接

一直以来,360CERT对全球重要网络安全事件进行快速通报、应急响应。为更好地为政企用户提供最新漏洞以及信息安全事件的安全通告服务,现360CERT正式推出安全通告特制版报告,以便用户做资料留存、传阅研究与查询验证。 用户可直接通过以下链接进行特制报告的下载。

若有订阅意向与定制需求请发送邮件至 g-cert-report#360.cn ,并附上您的 公司名、姓名、手机号、地区、邮箱地址。