大家好,我是零日情报局。

距离Windows 7停服已经快一个月了,那些仍然滞留在Win7系统的用户还好吗?

此前零日曾在提醒大家注意过渡期安全问题时整合过相关数据,截至2019年12月,Win7市场份额仍然位居第二达26.64%,而我国作为全球最大PC市场和最大PC保有量的国家,仍有上亿台电脑未曾迁移系统。

原文链接:Windows 7时代正式终结!停服过渡期安全问题已然逼近

尤其是工控领域、关键基础设施建设行业等政企用户,受组织依赖性、技术问题等影响,难以快速变更系统,很容易成为黑客攻击的“活靶子”。这些停服后仍在使用Win7系统的庞大用户群体,他们的网络安全情况可想而知。

危楼残破,风雨飘摇。零日详细整理了近期Win7系统所遭遇的系列攻击和安全状况:

0Day漏洞:Win7停服前夕,半岛APT密谋双漏洞攻击

要论伺机而动的个中好手,没人快得过这些网络攻击者。

2020年1月,就在Windows 7正式停更前夕,一起利用IE浏览器脚本引擎0day漏洞的APT攻击悄然酿成,在失去官方屏障的背景下,此次APT攻击剑指全球所有运行Win7系统的电脑用户。

根据国内安全研究人员发现,此次目标明确的攻击很可能是半岛APT组织Darkhotel(APT-C-06)的手笔。该APT组织利用该漏洞,诱使用户访问恶意网页,触发该漏洞后可全面接管用户电脑。

显然,此次漏洞并不在Windows7的修复范围内,攻击者有备而来,在停服伊始就给所有仍在使用Win7系统的用户重重一击。

IoT感染:黑客发起供应链攻击,Win7之下IoT设备难逃一劫

不单是电脑,仍在运行Windows 7的IoT设备也成为了攻击者眼中的“肥肉”。

2020年2月初,国外安全研究人员发现,世界上最大的三家制造商部分IoT设备感染了恶意软件,这些受感染的自动引导车(即AGV,用于在制造工厂中运输物料或执行特定任务)、打印机和智能电视等IoT设备无一例外仍在运行着Win7系统。

攻击者使用一种运行“Lemon_Duck”加密矿工的恶意下载程序,目标为运行Windows 7的嵌入式系统。这种恶意软件传播速度之快使其在全球范围内迅速蔓延,极具感染性及超强的破坏力。

目前,此次针对停服系统的恶意感染已覆盖了中东、北美洲和拉丁美洲制造商的50多个站点。受感染的设备通信被中断或接收不正确的指令,导致车辆偏离轨道威胁人身安全、技术敏感信息被窃取、隐私信息更是无处可藏。

更令人担忧的是,停服后的Win7系统对这种感染性与破坏力极强的恶意攻击,毫无招架之力。

自身故障:未知困扰突袭,Win7用户竟无权关闭计算机

Win7系统所遭遇的网络攻击只是其一,系统自身故障和安全问题同样困扰着全球用户。

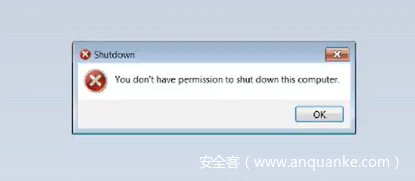

2月7日前后,在微软的官方论坛中,不少用户反映自己的电脑出现了莫名故障,运行Win7系统的电脑“罢工”了,它们拒绝像往常一样关闭或重新启动,声称“您无权关闭此计算机”。

为此,用户尝试了打开“运行”对话框进行系统设置,或是禁用“AdobeGenuine Monitor Service”,“AdobeGenuine Software Integrity Service”和“ Adobe Update”、删除并重新创建Admin配置文件等多种方法。

先不说这些方法并不能适用所有用户,就算用户成功关闭了电脑,显然也是治标不治本,未知故障的根本问题出在哪里?微软至今尚未有明确定论。

系统Bug:用户莫名遭遇Win7电脑“死亡黑屏”

Win7系统出现的故障不止一例,不少用户近日反映,自己的电脑桌面竟然莫名“变黑了”。

由于系统bug,当用户设置的壁纸与显示器分辨率不符的时候,就可能会将壁纸设置为平铺或者拉伸。在这种情况下出现的故障就会将壁纸自动删除,进而让用户看起来就像是以前检测盗版时的自动设置的黑屏样式。

尽管微软声称不再为付费用户以外的人提供补丁更新,面对接连出现的故障,微软屈服了。针对“黑屏”问题,微软面向所有Win7用户推送了KB4539602补丁程序,开了停服之后的先例,帮助用户解决这个意外故障。

然而,开了这个免费更新的先例之后,是否意外着微软对Win7系统的安全支持并非“绝情”,滞留用户仍然可以抱有希望呢?

零日反思

从种种案例中可以看出,Windows 7系统在停服之后的确是内忧外患,自身四处漏洞、bug难以修复,更有各类网络攻击来雪上加霜。

诚然,微软官方对Win7系统的安全问题并不能完全做到置之不理,各安全厂商也竭力护航。但随着Win7系统安全防护停滞不前,而未来利用其漏洞的网络攻击、安全问题逐步增多,防护的脚步难以跟上安全现状,零日建议用户还是应该尽快迁移、升级自己的电脑系统。

风雨飘摇之际,一个失去庇护的电脑系统很难平稳地走下去。

零日情报局作品

微信公众号:lingriqingbaoju

参考资料:

SecurityWeek 《主要制造商的IoT设备通过供应链攻击感染了恶意软件》