安全研究人员发现了一个有趣的恶意软件,它会使用加密货币挖掘或者勒索软件感染系统,具体取决于他们的电脑配置,以决定哪两个方案可以更有利可图。

尽管勒索软件是锁定您的计算机,并阻止您访问加密的数据,直到你支付赎金获得解密文件所需的解密密钥的类型的恶意软件,加密货币挖矿用感染系统的CPU运算能力挖掘数字货币。

勒索软件和基于加密货币挖掘的攻击都是今年迄今为止的主要威胁,并且存在许多相似之处,例如非复杂性攻击,针对非目标用户进行的金钱攻击以及涉及数字货币的攻击。

然而,由于锁定计算机并不能保证获取赎金从而获得回报,受害者也许因此并没有受到什么损失,在过去几个月中,网络犯罪分子已经转向欺诈性加密货币挖掘,作为使用受害者计算机提取资金的方法。

俄罗斯安全公司卡巴斯基实验室的研究人员发现了一种新的Rakhni勒索软件系列,现已升级为包括加密货币挖掘功能。

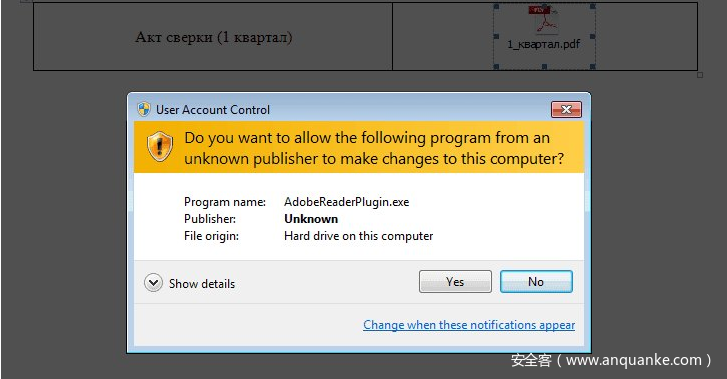

Rakhni恶意软件使用Delphi编程语言编写,使用带有附件为MS的word文档作为鱼叉式网络钓鱼电子邮件进行传播,如果打开,会提示受害者保存文档并启用编辑。

该文档包含一个PDF图标,如果单击该图标,则会在受害者的计算机上启动恶意可执行文件,并在执行时立即显示虚假的错误消息框,诱使受害者认为打开文档所需的系统文件丢失。

恶意软件如何决定做什么

然而,在后台,恶意软件会执行许多反VM和反沙箱检查,以确定它是否可以感染系统而不会被捕获。如果满足所有条件,则恶意软件会执行更多检查以确定最终的感染payload,即勒索软件或矿工。

1.)安装勒索软件 -如果目标系统在AppData部分中有一个“比特币”文件夹。

在使用RSA-1024加密算法加密文件之前,恶意软件会终止与预定义的常用应用程序列表匹配的所有进程,然后通过文本文件显示勒索信息。

2.)安装加密货币矿工 -如果“比特币”文件夹不存在且机器有两个以上的逻辑处理器。

如果系统被加密货币矿工感染,它会使用MinerGate实用程序在后台挖掘Monero(XMR),Monero Original(XMO)和Dashcoin(DSH)加密货币。

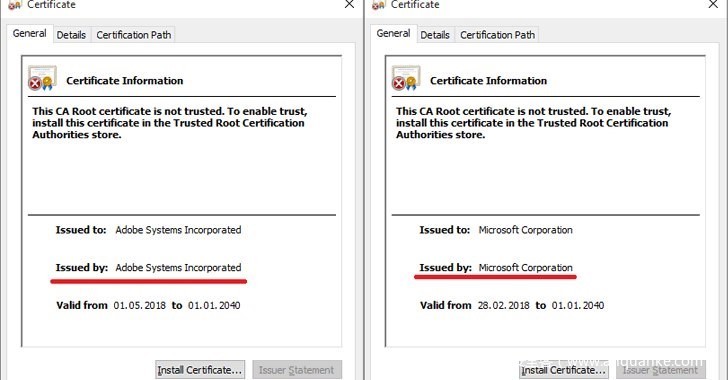

除此之外,恶意软件使用CertMgr.exe实用程序来安装声称由Microsoft Corporation和Adobe Systems Incorporated发布的假根证书,以试图将矿工伪装成可信进程。

3.)如果没有“比特币”文件夹和一个逻辑处理器,则激活蠕虫组件。

此组件可帮助恶意软件使用共享资源将自身复制到位于本地网络中的所有计算机。

“对于文件中列出的每台计算机,特洛伊木马会检查用户是否共享文件夹,如果是,则恶意软件将自身复制到每个可访问用户的文件夹 AppData Roaming Microsoft Windows Start Menu Programs Startup”,研究人员指出。

无论选择哪种感染,恶意软件都会检查是否已启动列出的防病毒软件进程之一。如果系统中未找到AV进程,则恶意软件将运行几个cmd命令以尝试禁用Windows Defender。

更重要的是?还有一个间谍软件功能

另一个有趣的事实是恶意软件也有一些间谍软件功能 – 它的消息包括正在运行的进程列表和带有屏幕截图的附件,”研究人员说。这种恶意软件变种主要针对俄罗斯(95.5%)用户,而哈萨克斯坦(1.36%),乌克兰(0.57%),德国(0.49%)和印度(0.41%)也有少量感染。

防止自己成为此类攻击的受害者的最佳方法是永远不要打开电子邮件中提供的可疑文件和链接。此外,始终保持良好的备份和更新防病毒软件习惯。

审核人:yiwang 编辑:边边