威胁情报是什么?看看官方的一些解释,引用百度百科的内容:

根据Gartner对威胁情报的定义,威胁情报是某种基于证据的知识,包括上下文、机制、标示、含义和能够执行的建议,这些知识与资产所面临已有的或酝酿中的威胁或危害相关,可用于资产相关主体对威胁或危害的响应或处理决策提供信息支持

实际上从安全从业者的角度,我们所理解的狭义的威胁情报,就是一些安全威胁指标,针对于不同的安全产品,会有不同的威胁指标,一般的威胁指标,比方:文件HASH、IP地址、域名URL、漏洞规则、邮箱地址等等,这些威胁指标就是安全产品所需要的威胁情报,安全产品的核心就是这些威胁情报,如果没有这些威胁情报,安全产品就没法体现它的安全能力了

最近几年安全圈里都在谈威胁情报,通过态势感知发现未知安全风险等等,态势感知的核心就是威胁情报,通过产品中集成的各种威胁情报数据检测模型,及时发现客户可能受到的一些安全攻击,或存在的安全问题,然后给客户威胁告警

现在流行使用各种大屏展示态势感知产品,看起来非常高上大,实际上看一个态势感知产品能力的好坏,并不是看大屏是否炫酷,要看它里面的威胁情报数据是否准确,能否及时有效的识别潜在的安全风险,如果界面做的很炫酷,然而里的威胁情报数据都是不准确的,或没有足够多的威胁情报数据,也没办法正确检测出存在的安全风险,态势感知产品的核心是通过把获取到的威胁情报数据进行后台分析处理,关联,然后形成各种检测模型对环境进行实时监控,发现恶意威胁,及时给客户提供相应的预警

现在的各个厂商在一些安全大会上都在宣传自己的态势感知系统,大家讨论的重点都是AI+大数据,谈的都是数据安全,讲的都是人工智能、机器学习,然而有一个最重要的问题,却谈的很少,甚至基本不谈,就是他们这些产品的大数据怎么来?这里所说的大数据就是威胁情报数据,他们是从哪里获取这些威胁情报数据,因为只有收集到了足够多的威胁情报,才有大数据,有了大数据才能运用AI算法,同时机器学习是需要不断自我学习各种有效的威胁情报数据,才能让AI发挥最大的效用,如果学习的威胁情报数据都是错误的,或不准确的,那又怎么识别威胁呢?不会产生很多误报吗?这里我就不谈AI+大数据了,就谈谈怎么获取有效的威胁情报数据,也欢迎与大家一起研究讨论

一般的威胁情报数据的来源,主要有以下几个渠道:

1.寻找安全公司购买

2.开源威胁数据采集

3.安全公司安全运营

寻找安全公司购买

一类安全产品类公司需要一些基础的威胁情报数据,就会找另一些安全公司购买威胁情报数据或采取合作的方式进行数据交换,然后将获取到这些威胁情报数据进行分析处理,集成到自己的安全产品中,从而提高自身安全产品的安全能力,这种方法最直接有效,不过获取到的数据是否有效和准确就需要自己去分析和处理了,还一类非安全类公司由于业务需要,也会向一些安全公司购买威胁情报数据,应用于企业业务保障系统中,防止企业务受到损失

开源威胁数据采集

一些安全公司的运维人员,会从各种不同的开源威胁情报平台或网站收集各种开源的威胁情服,将这些开源的威胁情报数据,加入到自己的产品中

简单列举几个开源的威胁数据网站:

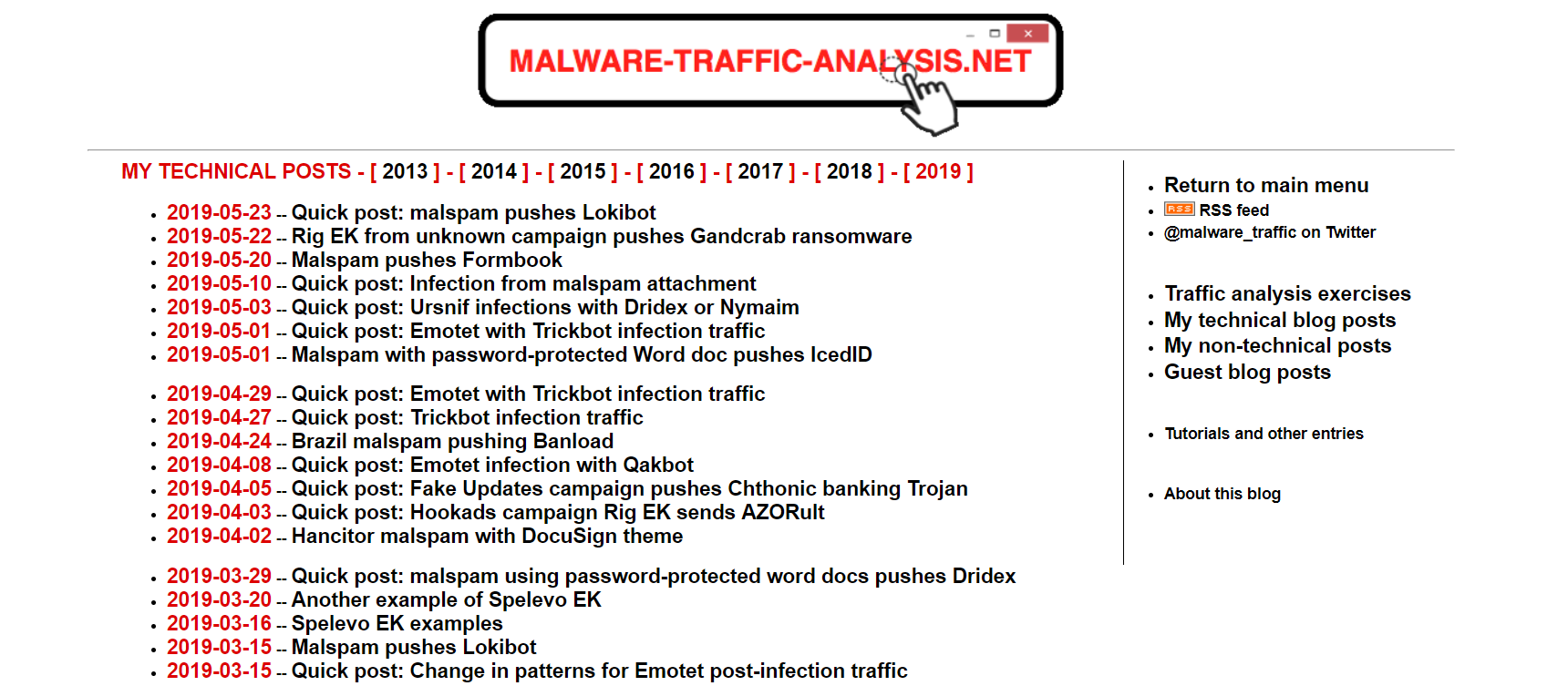

https://www.malware-traffic-analysis.net

这个网站非常不错,并且还在不断的更新样本,里面提供了大量的恶意样本,以及流量数据包等,可以从这个网站收集到各种恶意样本的HASH、IP地址、域名和流量信息等,然后进行分析整理,然后集成到自己的安全产品中

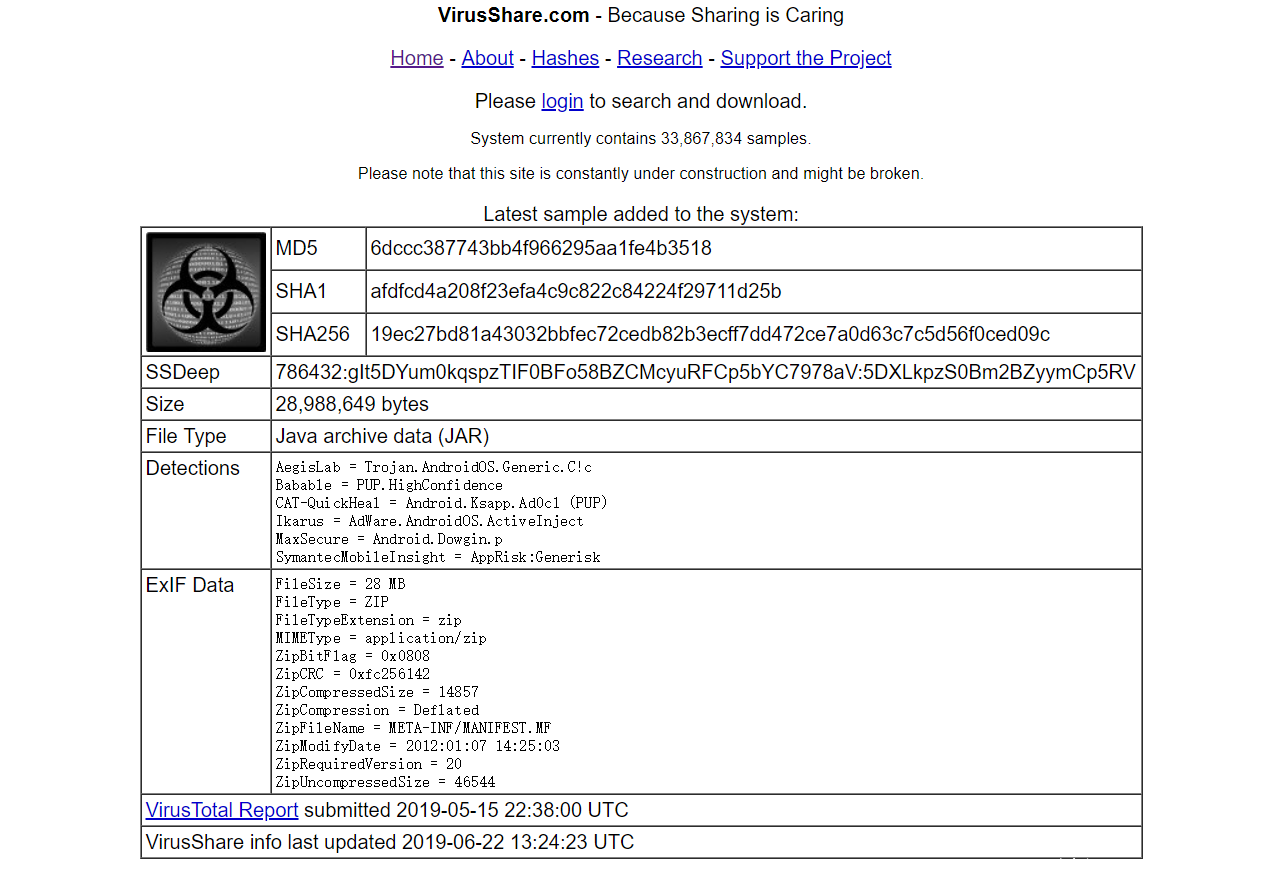

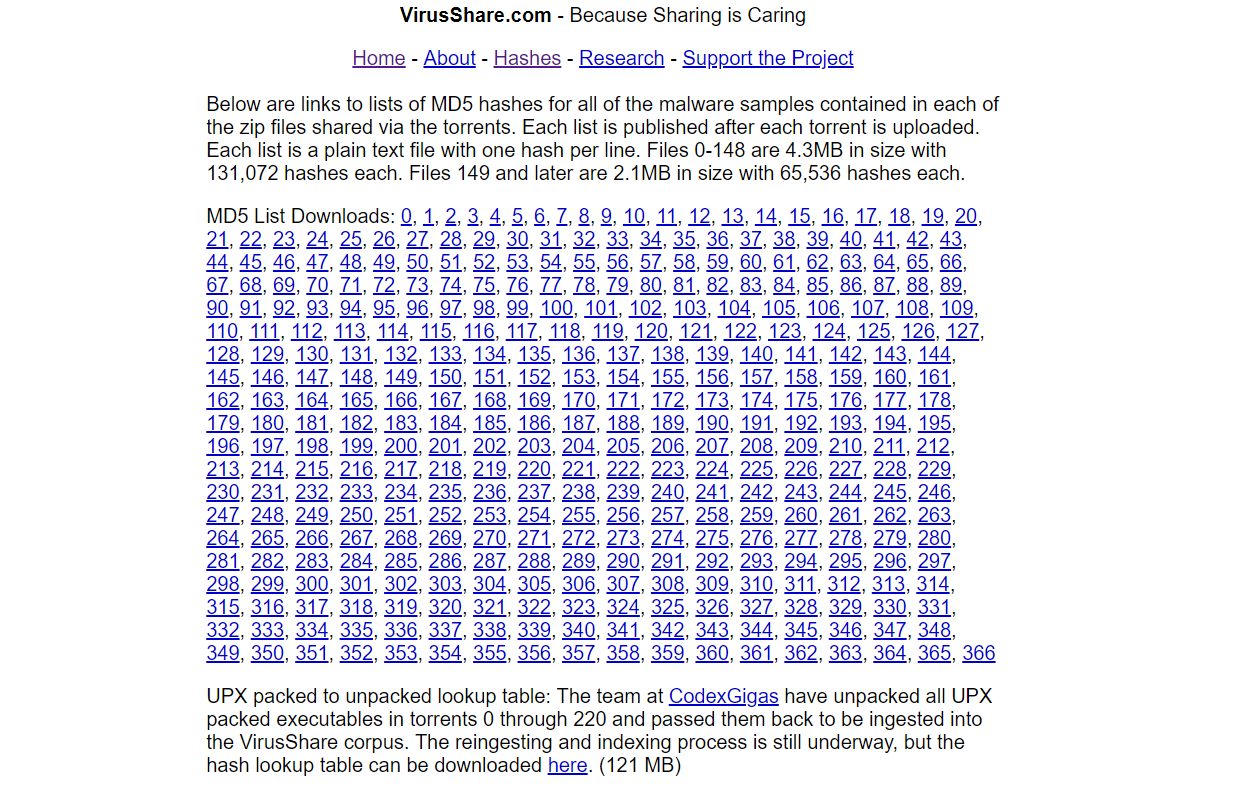

这是一个恶意样本分享网站,里面包含大量恶意样本HASH或MD5值,一些安全公司的运维人员会把这些HASH或MD5值集成到自己的产品中,以提高自身产品的安全能力,如下所示:

安全公司的运维人员还需要时刻关注国内外安全公司的博客,可以收集他们发布的一些安全事件新闻报告,看能不能从这些报告中提取有用的威胁情报数据,比方:样本HASH、最新公布的漏洞、URL、IP地址等,我之前有收集各种国外的安全公司的博客以及网站,网址:

https://github.com/pandazheng/SecuritySite

这些安全公司的博客会时不时发布各种安全分析报告,大部分的报告中都有提到IOC,这些IOC也可以做为威胁情报数据加入到自己的安全产品中

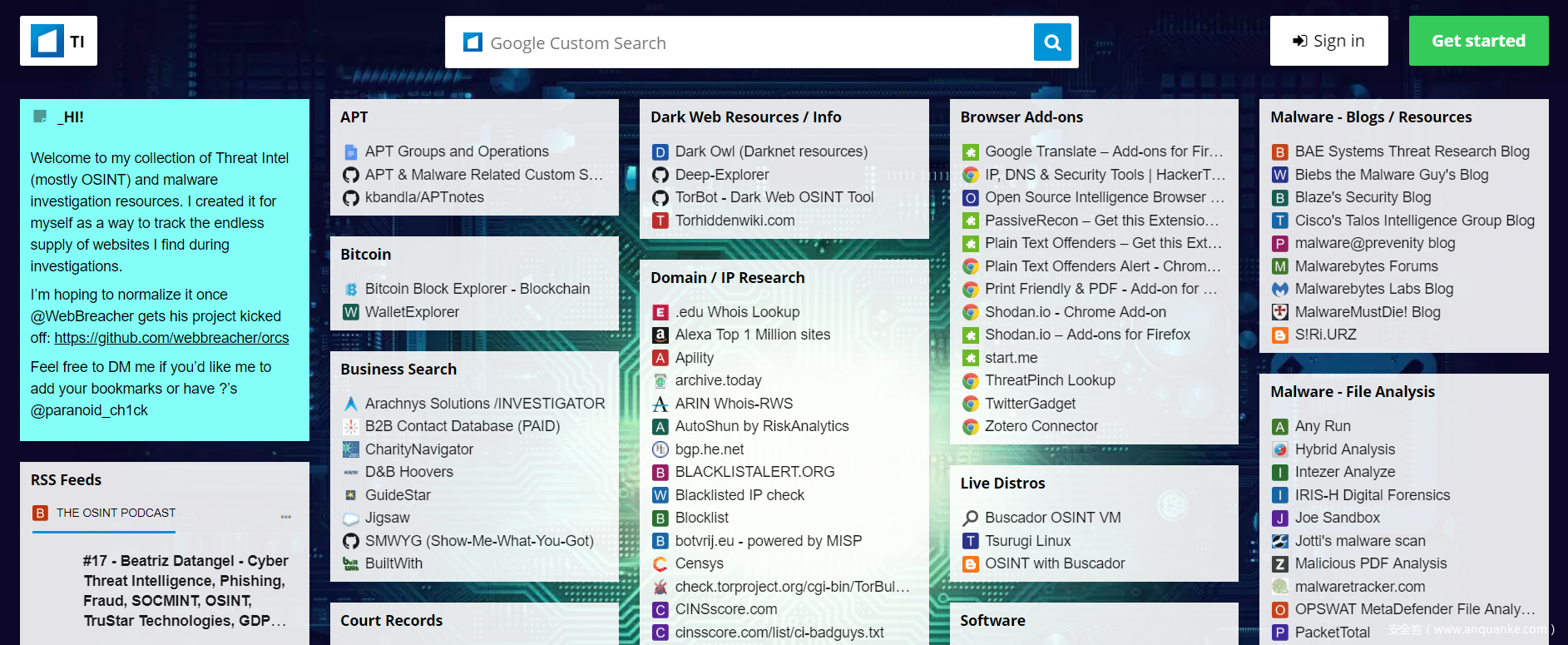

上面列举了几个简单的开源威胁情报数据网站和相关来源,更多威胁情服数据信息,可以参考如下网站:

里面包含各种威胁情报数据的网站、平台、查询网址以及数据资源等,大家可以好好研究一下

安全公司安全运营

作为一家专业的安全公司,都是靠安全运营的,之前提到一些安全公司会向另外一些安全公司购买或合作交换相应的数据,那么这些安全公司的原始数据又从哪里来的呢?

一家安全公司的核心资产就是这些安全数据,这些安全数据也就是我们现在说的威胁情报,然而原始安全数据积累是需要一个长期的过程的,一些老牌的安全公司都会有自己的安全数据库,比方:样本库、URL库等

一些终端安全公司都有端点产品,很多安全公司的终端数量达几千万,几亿之多,这些终端安全产品会从用户那里收集数据,以前2C的安全公司终端安全产品通过引擎扫描,会收集客户主机上的恶意样本,然后上传到服务器端,这些收集的恶意样本会经过安全公司的后台分析处理,形成不同的样本库,黑库,灰库等,还有一些安全公司会建立自己的白库,同时还有一些样本是客户自己提交的,客户直接将样本提交到了这些安全公司的论坛网站,客户只要认为是恶意样本,就会提交给安全公司,然后由安全公司进行分析和处理,通过建立自己的安全论坛,也收集了大量的恶意样本、HASH值、IP、URL等

安全公司对收集回来的样本大部分是通过自动化沙箱处理的,然后将得到的相关数据,存到威胁情报数据库平台中,不过这部分威胁情报数据还需要专业的人士进行鉴别,自动化沙箱处理的威胁情报很难保证精确性和有效性,同时也不能保证数据都是恶意的,所以需要安全人员进行二次筛选,还有一少部分样本是能过人工分析的,这部分人工分析的样本,主要是看样本的灰度,如果灰度比较大的恶意样本,说明样本感染范围比较大,也比较紧急,就需要专业的安全分析师对样本进行详细分析,对捕获到这些最新的样本进行精确分析提取,这些通过人工提取的威胁情报,具有很高的实时性,价值也是最大,可以直接应用到安全产品中,及时有效的解决客户的安全问题,同时通过人工分析的威胁情报数据,还可以做为相应的规则的原始数据应用于威胁情服系统中,进行关联分析,这种通过人工分析出来的威胁情报,也是对企帮助最大的,当然这部分能过人工分析处理的数据也是一些专业威胁情报公司收费最贵的威胁情报数据

专业的安全公司会搭建的各种蜜罐系统进行样本的捕获,对捕获到这些恶意样本,进行分析处理,从中获取到一些威胁情报数据

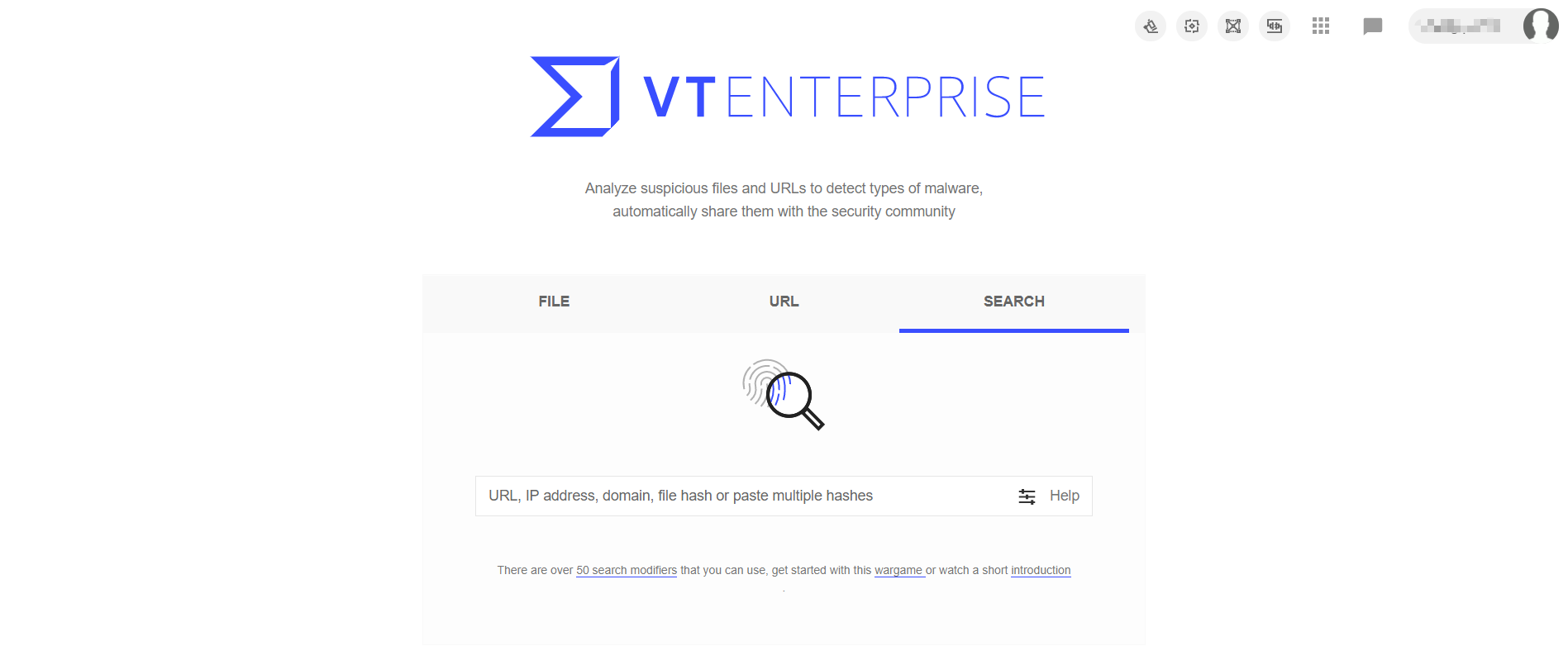

安全公司还会开发一些在线的沙箱,通过这些沙箱可以用来收集客户上传的恶意样本,有些客户发现了恶意样本之后,无法进行分析处理,不知道样本是否存在恶意行为,或者是否为恶意样本,可以通过将样本提交这些在线的自动化沙箱,能过这些在线的沙箱运行这些恶意样本,得到是否为恶意样本,同时安全公司的这些在线沙箱也可以通过这种方式获取更多的恶意样本等

分享几个开源的威胁情报和样本分析平台

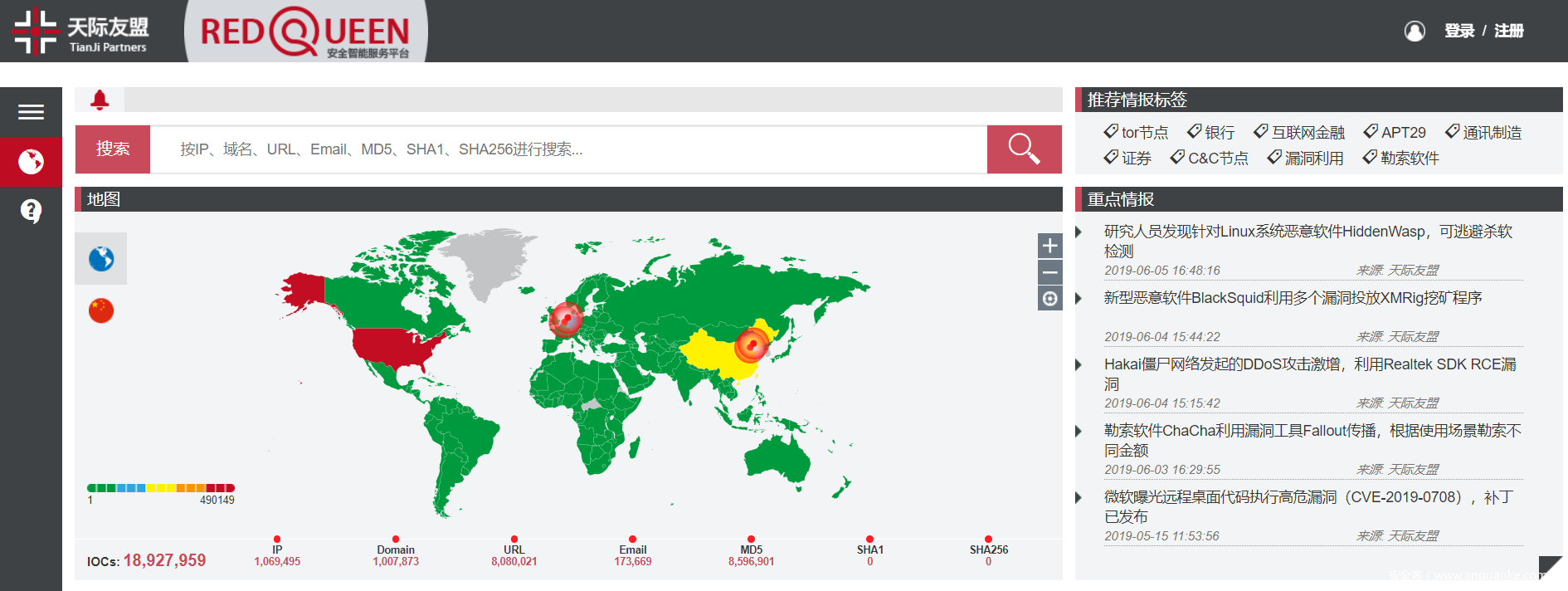

天际友盟https://redqueen.tj-un.com/IntelHome.html

启明星辰https://www.venuseye.com.cn/

VirusTotal威胁情报中心https://www.virustotal.com

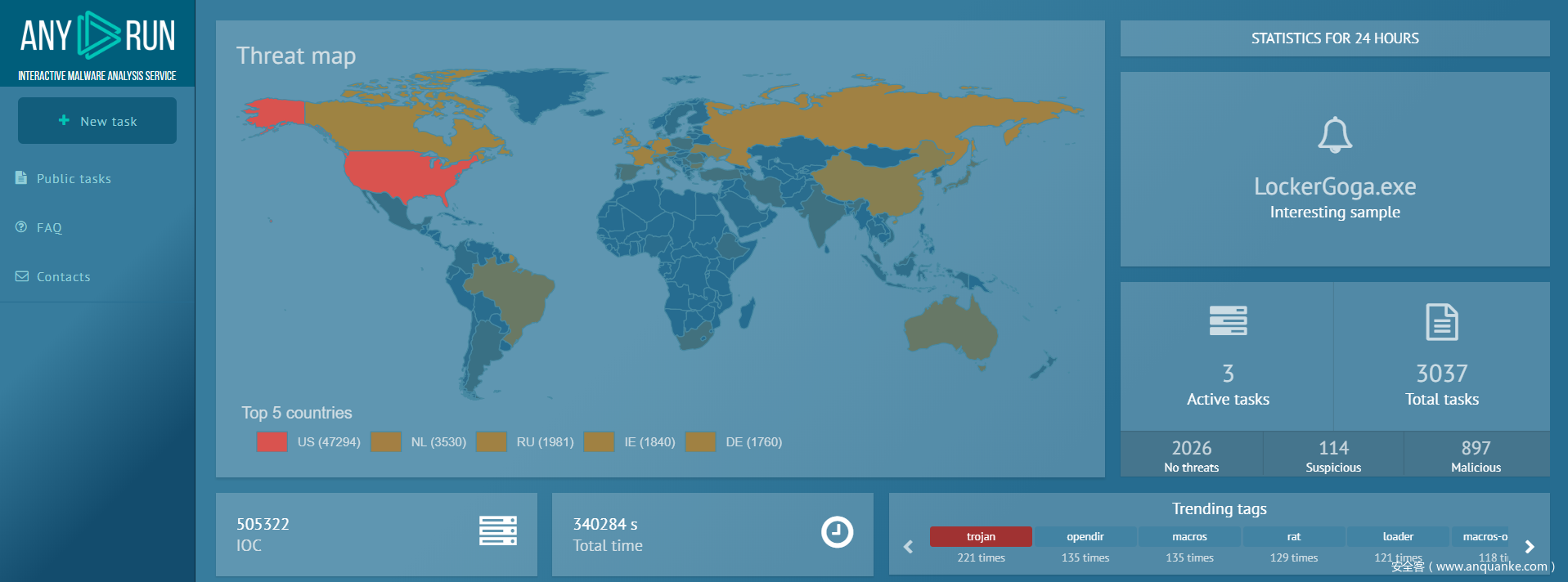

在线沙箱AnyRunhttps://app.any.run/

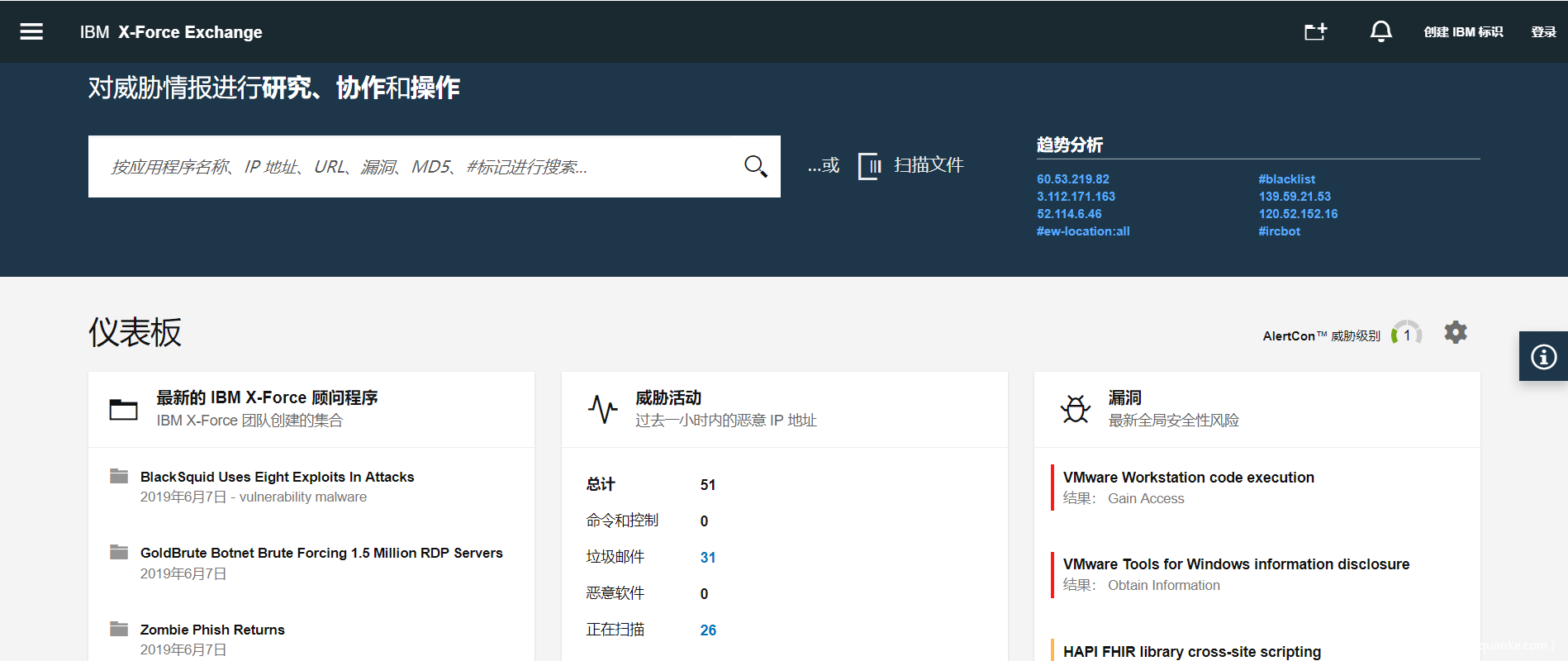

IBM威胁情报中心https://exchange.xforce.ibmcloud.com/

Hybrid-Analysis分析平台https://www.hybrid-analysis.com/

流量分析平台Packettotalhttps://packettotal.com/

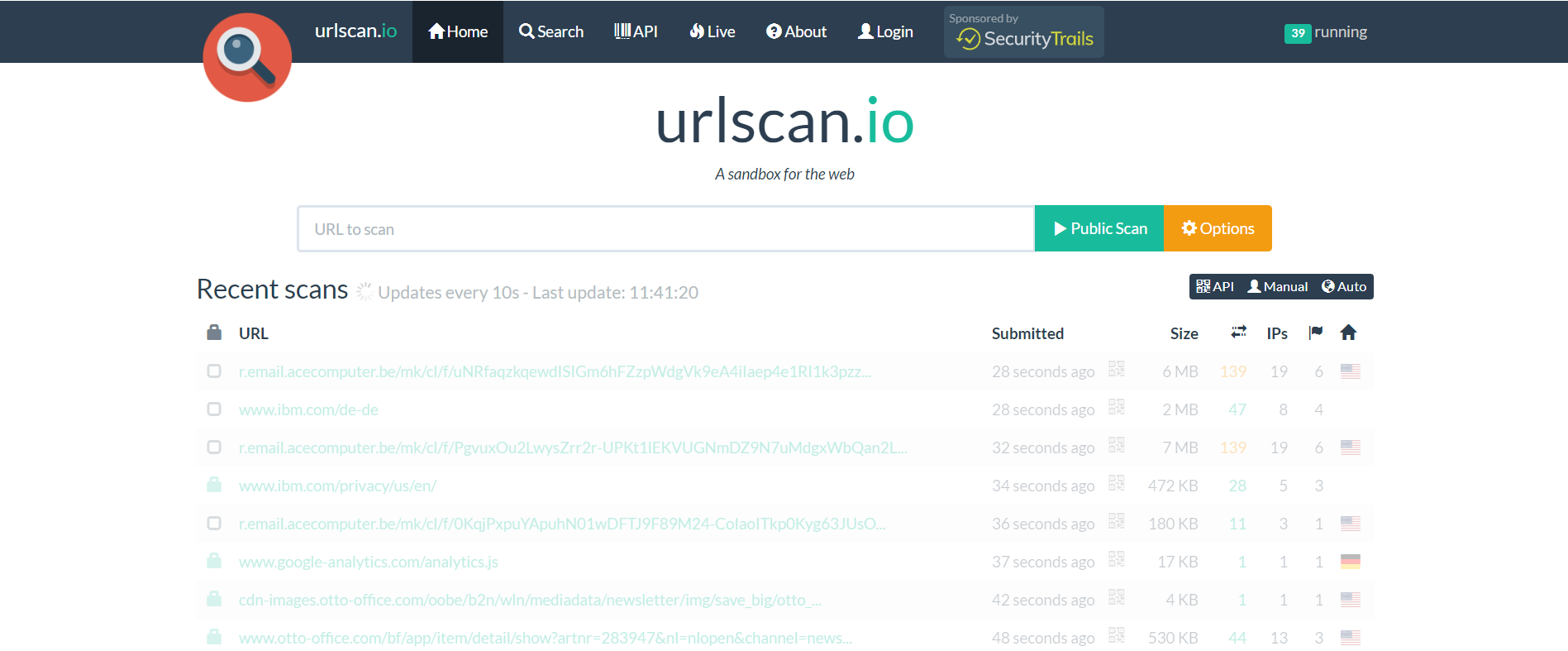

URL查询网站:https://urlscan.io/

一类非安全类公司的信息安全主管、网络运维人员等会通过上面这些的威胁情报平台查询威胁情报数据来判断企业是否存在安全风险和安全隐患,比方:企业IT运维人员发现了一台服务器在不断对外面某个IP地址发送相应的数据,并且监控到了这个外部IP地址,然而企业IT运维人员并不能确认这个IP是否为恶意的服务器地址,就需要能过一些威胁平台网站进行查询,获到到一些参考和帮助,如果找到了相应的样本,还可以提供到这些平台,进行进一步的分析和处理

现在各大厂商都在建设自己的威胁情报平台,有些是公开的,有些是收费查询的,威胁情报的好与坏,在未来安全应用中起着非常重要的作用,熟练使用各种威胁情报系统与平台也是各个企业安全运维人员必备的知识与技能,实时有效准确的威胁情报数据成为了这些安全企业的核心资产,如何能够获取更多有效的威胁情报数据和准确应用这些威胁情报数据成为了各安全企业研究的重点

本文转自:CyberThreatAnalyst