翻译:WisFree

预估稿费:150RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

前言

近期,来自英国纽卡斯尔大学的安全研究专家设计出了一种攻击方法,这种方法将允许恶意攻击者利用手机的传感器数据来窃取手机用户的PIN码。研究人员表示,这种方法在猜测四位数字PIN码时的准确率可以达到74%。

为此,研究人员还专门开发了一个名叫PINlogger.js的JavaScript脚本,这个脚本能够访问手机传感器所生成的数据,其中受影响的包括GPS、照相机、麦克风、加速计、磁力计、陀螺仪、计步器以及NFC等传感器。

该研究项目组组长,英国纽卡斯尔大学计算机科学学院的Maryam Mehrnezhad表示:“除了识别这种安全风险之外,这项研究的目的也是为了提高人们对手机传感器数据的安全意识,因为目前的智能手机最多可以配备多达二十五种不同的传感器,但广大用户对这些传感器数据所面临的安全风险却一无所知。”

在这种攻击场景之中,攻击者可以诱使用户通过智能手机的网页浏览器去访问一个恶意Web页面,而这个恶意网站将会运行PINlogger.js脚本,并在手机后台通过Web浏览器来收集手机传感器数据。研究报告指出,目前的智能手机中有很多传感器,但是Web浏览器或移动应用在访问并收集传感器数据时并不需要权限许可,也就是说,恶意应用可以在无需得到用户许可的情况下访问传感器数据。

研究人员表示:“我们首先可以假设用户使用移动端Web浏览器加载了一个恶意Web页面的内容,当内容加载完成之后,攻击代码就已经开始在后台监听目标手机的传感器数据了。”

演示视频

黑客正在利用手机传感器来窃取用户的PIN码

研究人员在报告中指出,基于浏览器的JavaScript攻击会对用户的数据安全构成严重的威胁,与基于App的攻击有所不同,这种攻击方法既不需要安装任何的应用程序,也不需要申请用户权限。为了提升PINlogger.js的密码破解成功率,研究人员对脚本代码进行了更新升级,在第二次和第三次的测试过程中,其破解成功率已经相应提升到了86%和94%。

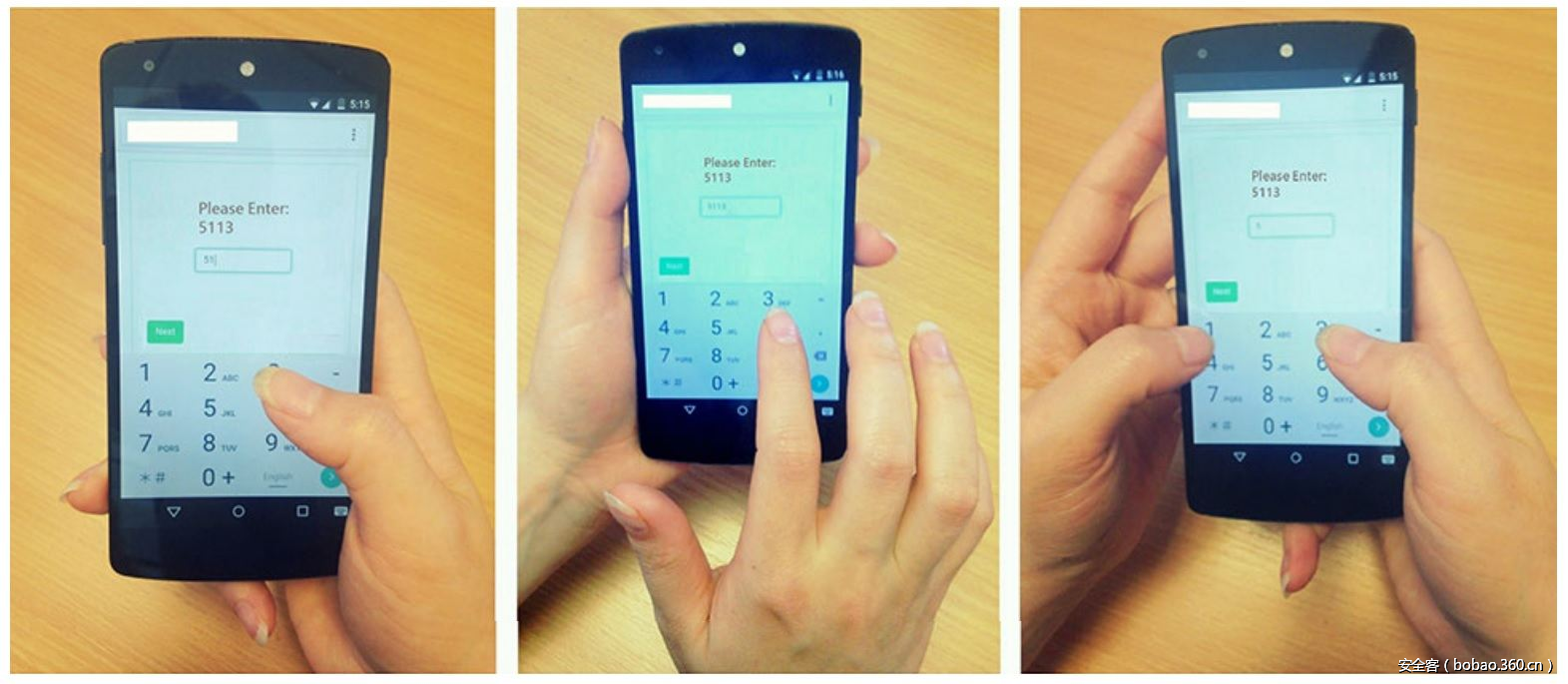

该研究小组的高级研究助理Siamak Shahandashti在报告中说到:“用户在操作手机的时候可能是用一只手操作,或者是一只手拿手机而用另一只手操作,而且用户在用手滑动或点击屏幕时手机的倾斜度也会不一样,而手机传感器可以感受到这些细微的变化。此时,攻击者就可以通过这些传感器数据来为目标用户建立一个触摸模型,然后根据这个模型来推演出用户的输入数据。”

研究人员指出,绝大多数用户关心的只有类似摄像头和GPS这样的常用传感器,但是并不关心手机其他传感器的安全问题。Mehrnezhad表示:“在某些手机浏览器中,我们发现当你打开一个加载了恶意代码的页面,然后在没有关闭恶意页面标签的情况下又在另一个标签页面中访问你的网银账号,那么此时攻击者将能够监听你所输入的所有内容。”

需要注意的是,这种攻击在手机的锁屏状态下依旧能够持续进行,并且攻击者还可以通过恶意App或Web网站来获取目标手机的PIN码,拿到PIN码之后,攻击者也就获取到了目标手机的访问权限。

研究人员表示,他们已经与相关的浏览器厂商取得了联系,并将问题的详细情况进行了上报。研究人员说到:“这项研究的另一个目的就是要给某些移动浏览器制造商敲响警钟,例如Mozilla、Firefox和苹果的Safari等浏览器厂商。”

目前,从Firefox浏览器v46版本(发布于2016年4月)开始,Mozilla已经限制JavaScript访问手机的运动和方向传感器了。而根据苹果公司的安全公告,在iOS 9.3(发布于2016年3月份)中,当Web视图隐藏时,系统会停用运动和方向数据。

对于谷歌的Chrome浏览器来说,目前还没有相应的应对措施。报告中写道:“我们已经将相关问题提交给了谷歌的Chromium团队,但目前该问题仍然没有得到有效解决,而且谷歌方面也没有进行任何的置评和回应。”

缓解方案

研究人员建议广大用户定期修改自己的PIN码和账号密码,并且及时关闭运行于手机后台的应用程序。广大用户应该及时对自己的手机操作系统以及应用程序进行更新升级,而且不要从不受信任的第三方源获取应用,尽量只从官方应用商店获取移动应用。对于那些比较熟悉手机的用户来说,可以对手机给应用的赋权情况进行手动检查。