美国的棱镜计划想必各位很是熟悉,斯诺登相关事迹可点击此处查看。

实际上,俄罗斯也同样存在类似的计划,而其被曝光的原因,主要是由于维基解密在特朗普的美国大选关键时刻公开大量被黑DNC电子邮件之后,维基解密创始人朱利安·阿桑奇被指控维基解密与俄罗斯有关联。

而当时阿桑奇站出来泄露俄罗斯文件,据猜测主要是为了推翻此类指控,事实证明,在美政府眼中,他仍然只是一颗棋子。

说回SORM计划,虽然监控通信流量已成全球现象,然而每个国家的法律和技术框架不尽相同。俄罗斯的法律Yarovaya Law中并未明确界定合法监听与国家情报机构未获法院命令而实施的大规模监控。

实际上,俄罗斯法律还要求通信提供商安装俄罗斯联邦安全局(FSB)自费提供的SORM监控组件。而SORM基础设施由FSB、俄罗斯内政部和俄罗斯监控业务的承包商合作开发部署。

这里提到的SORM,全称System for Operative Investigative Activities,是俄罗斯监控的技术基础设施。

其发展时间线如下:

1995年,SORM-1:捕获电话和手机通信

1999年,SORM-2:拦截互联网流量

时至今日,SORM-3:可收集各种形式的通信,并长期存储用户的所有信息和数据,包括实际的录音和地理位置。并且可以记录详细信息,例如IP地址,IMEI和IMSI代码,MAC地址,ICQ用户名,以及POP3,SMTP或IMAP4流量中发现的电子邮件地址,或者与各种连接的连接网络邮件提供商。

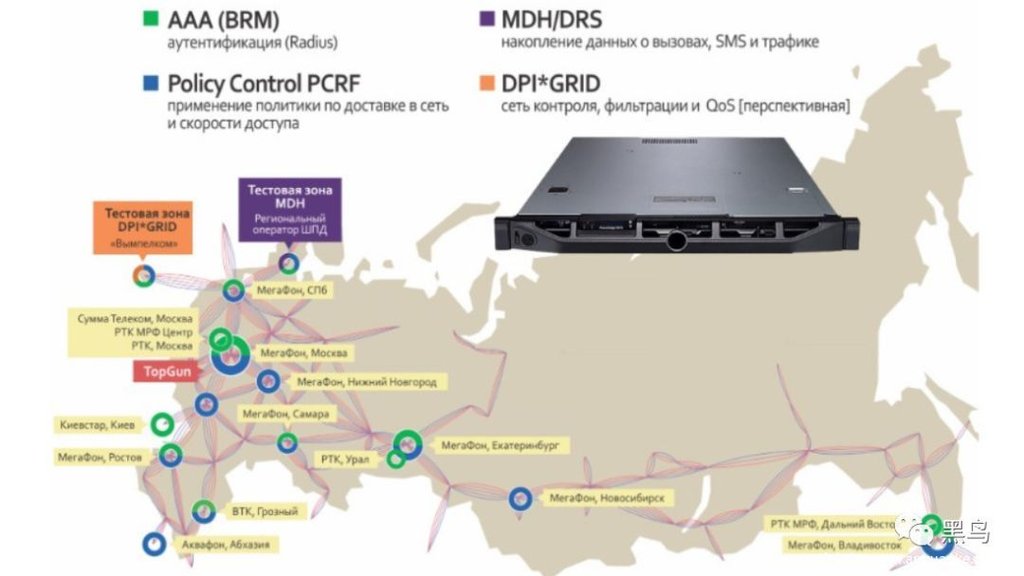

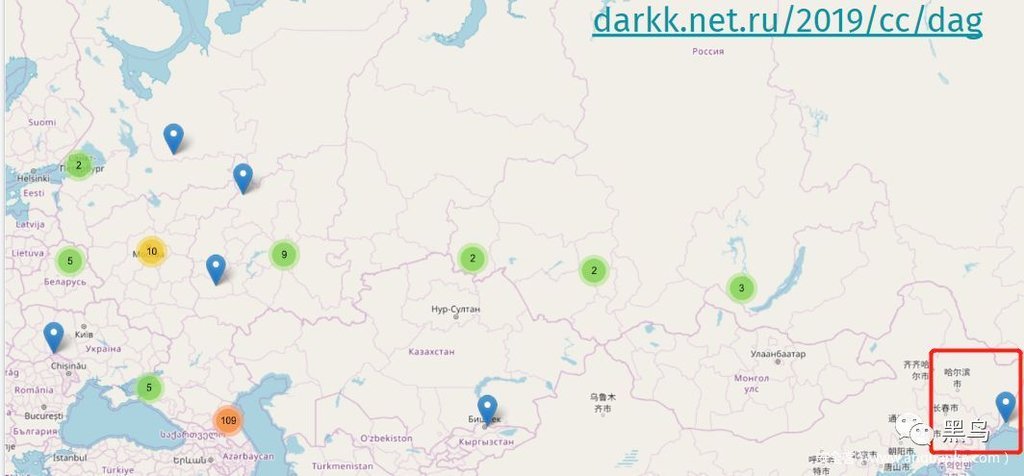

并且,该系统还在不断扩大,2014年还引入社交媒体平台,俄罗斯通信部要求企业安装包含深度包检测(DPI)功能的新设备,类似下图的DPI设备分布。

2016年,SORM-3新增适用于在俄罗斯所有互联网服务提供商的分类监管功能。

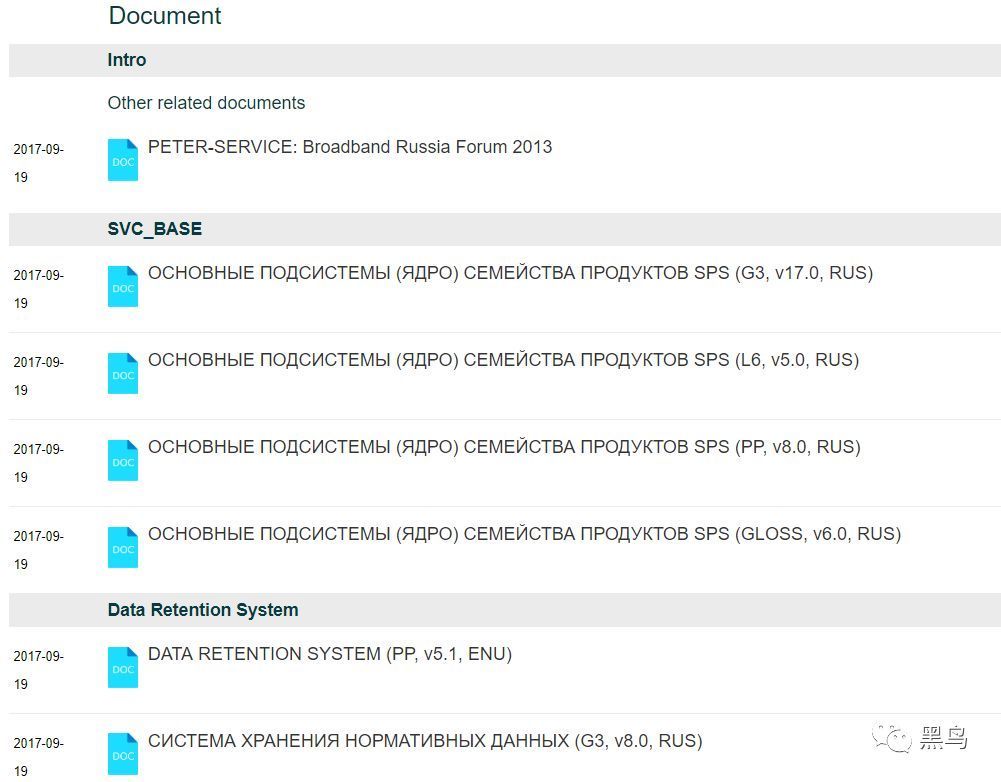

而直到2017年9月19日,维基解密发布消息宣布泄露一批“俄罗斯间谍文件”,文件来自俄罗斯公司 Петер-Сервис (PETER-SERVICE)。此批泄露包含2007年至2015年209份文件(34份不同版本的基础文件)。

再详细的网上均有介绍,或者直接阅读原文档,黑鸟不多说。

相关文档介绍见下:

https://wikileaks.org/spyfiles/russia/document/#intro

而说了这么一大通,就是为了让大家先了解一下背景,然后再进入题目。

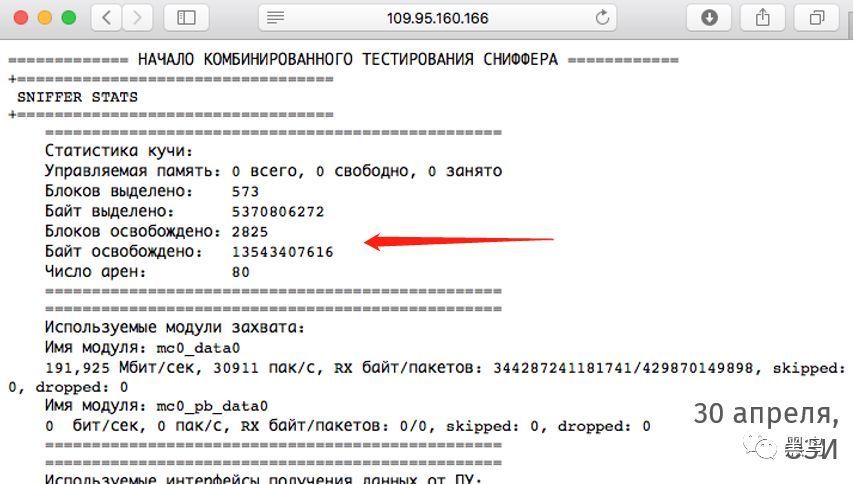

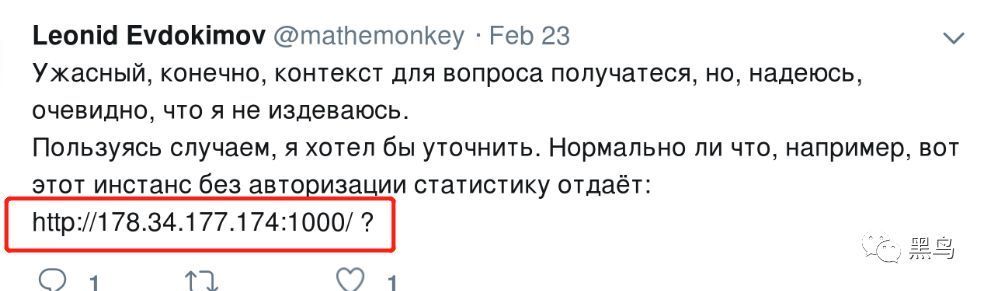

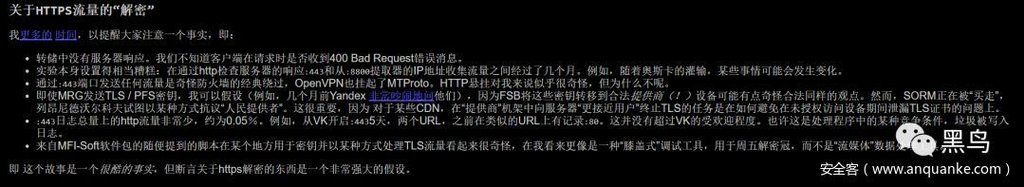

但在8月25日上周日Chaos Constructions安全会议的一次谈话中,一位名叫Leonid Evdokimov的俄罗斯安全研究员透露,俄罗斯当局用来拦截互联网流量的硬件设备一直在互联网上泄露数据。

Evdokimov称,其发现在20个俄罗斯互联网服务提供商的网络上安装的30个SORM设备中,这些服务器运行的FTP服务器没有密码保护。

黑鸟:太真实了。

这些FTP服务器包含过去执法监控操作的流量日志。

而且SORM设备的FTP服务器上留下的一些数据包括:

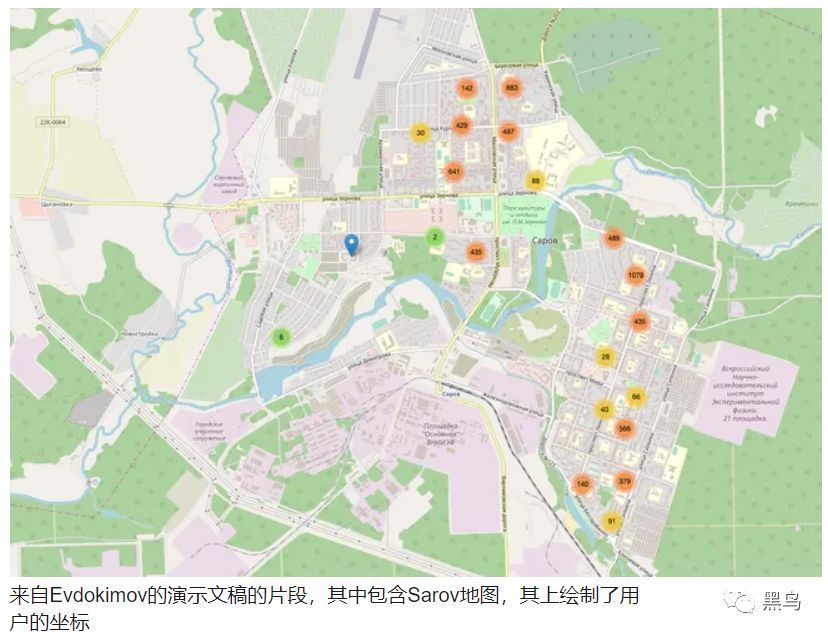

-GPS坐标为Sarov(前身为Arzamas-16)的居民,一个封闭的城镇,以及俄罗斯的核研究中心;

– 莫斯科数百部手机的-ICQ即时通讯用户名,IMEI号码和电话号码;

– 生活在Novosilske村的人们的路由器MAC地址和GPS坐标;

– 从各个位置运行过时固件的智能手机的无数GPS坐标。

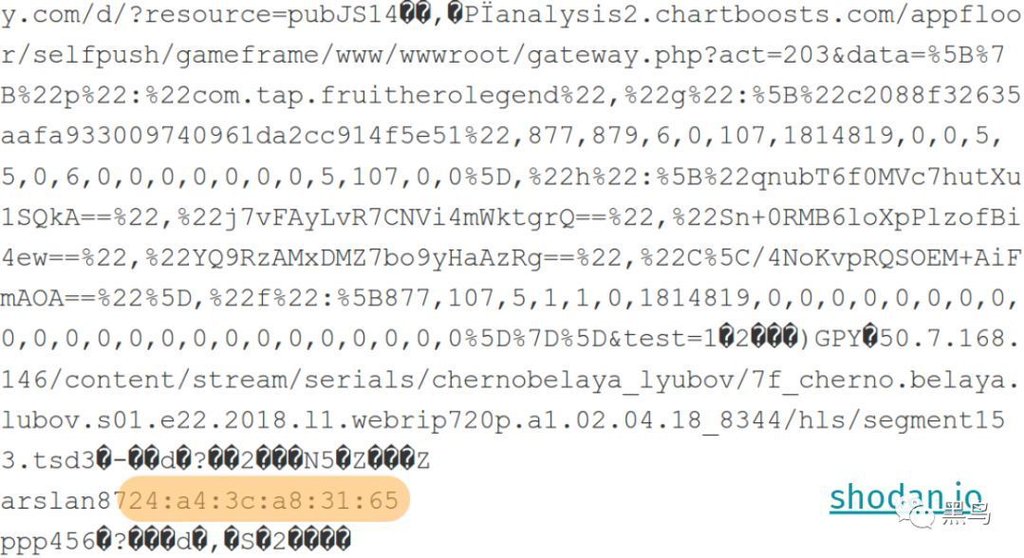

如下图所示,这个手机号为什么格式这么熟悉,这个俄语单词我不会。。

Evdokimov说,他在2018年4月发现了泄漏设备,并于2018年6月开始与ISP合作确保SORM窃听设备的数据不再泄露。

尽管他付出了最大的努力,但在上周日Evdokimov发表演讲之前,30台SORM设备中有6台仍然开放。然而,这六台设备在研究员介绍后的第二天就不再开放了。

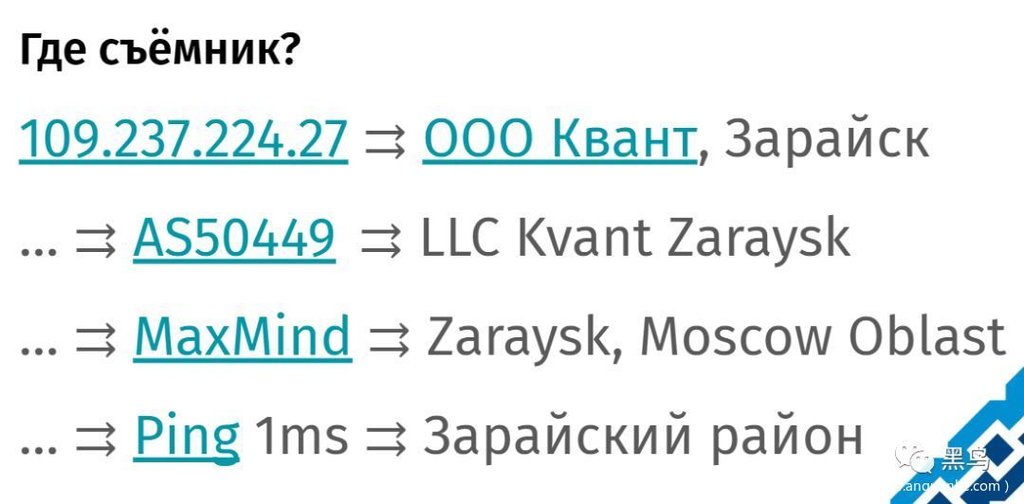

Evdokimov表示,一些泄漏的SORM设备是由当地硬件设备制造商MFI Soft制造的。

但是,一些SORM设备似乎是由其他供应商生产的,因此没有确凿的证据表明,泄漏是由某些设备的默认配置导致FTP的开放。

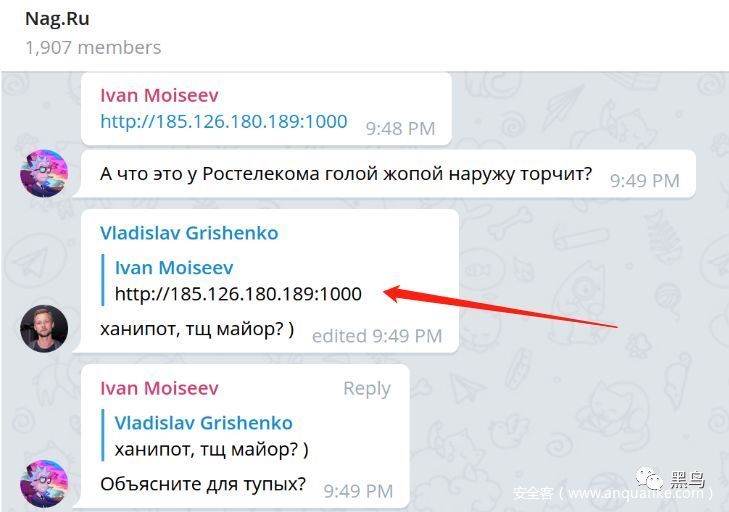

良心黑鸟默默帮你们把地址圈出来了。。

实际上,文档还有个地方需要注意,最右边的地方,可见非常靠近我国国界的地方就有一个监控点,不是阴谋论,仅仅是建议提防,毕竟该设备手机信号都可以监控。(43.11635 131.88687

还有,下面那个蓝点,明显。。不在俄罗斯境内,所以是为了干啥呢。

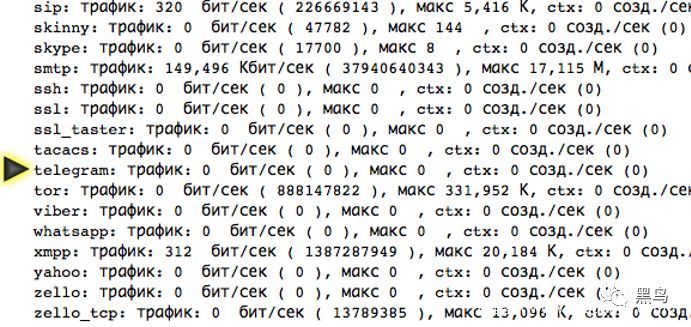

再一个,注意一下监控的APP,协议,Telegram,嘿嘿嘿

相关的演讲PPT内容如下

讲话内容,通过俄语直接谷歌翻译转中文,阅读不适

PPT下载地址

https://darkk.net.ru/2019/cc/cc19-Evdokimov-Proruha-na-SORM.pdf

新闻报道