0x01事件导览

本周收录安全热点16项,话题集中在恶意程序、网络攻击方面,涉及的组织有:NoxPlayer、VMWare、Stormshield等。供应链攻击再起,各大用户注意防范。对此,360CERT建议使用360安全卫士进行病毒检测、使用360安全分析响应平台进行威胁流量检测,使用360城市级网络安全监测服务QUAKE进行资产测绘,做好资产自查以及预防工作,以免遭受黑客攻击。

| 恶意程序 |

|---|

| 巴西最大电力公司遭遇勒索袭击 |

| 新的Trickbot模块使用Masscan进行本地网络侦察 |

| 勒索软件滥用VMWare ESXi漏洞来加密虚拟硬盘 |

| 勒索团伙在2020年至少赚了3.5亿美元 |

| 超十个Chrome扩展程序劫持了数百万人的Google搜索结果 |

| 新的恶意软件劫持Kubernetes集群来挖掘Monero |

| 网络攻击 |

| 安卓模拟器–NoxPlayer(夜神)被用于供应链攻击 |

| 安全公司Stormshield源代码被盗 |

| 新的网络钓鱼攻击使用摩尔斯电码隐藏恶意网址 |

| 恶意软件kobalos针对高性能计算(HPC)集群 |

| Internet Explorer 0day分析 |

| Plex媒体服务器可被用于放大DDoS威胁 |

| 其它事件 |

| Libgcrypt开发人员发布紧急更新以解决严重的漏洞 |

| Sudo漏洞可能影响macOS |

| SolarWinds软件中发现3个新的严重安全漏洞 |

| Cisco小型企业VPN路由器存在远程代码执行漏洞 |

0x02恶意程序

巴西最大电力公司遭遇勒索袭击

日期: 2021年02月05日 等级: 高 作者: Ionut Ilascu 标签: Eletrobras, Copel, DarkSide, Ransomware 行业: 电力、热力、燃气及水生产和供应业

巴西两大电力公司CentraisEletricasBrasileiras(Eletrobras)和CompanyhiaParanaensedeEnergia(Copel)遭受勒索软件攻击。勒索团队声称窃取了超过1000GB的数据,包括敏感的基础设施访问信息以及高层管理人员和客户的个人详细信息、网络地图、备份方案和时间表、Copel主站点的域区域和intranet域。他们还声称获取了存储ActiveDirectory(AD)数据的数据库-NTDS.dit文件,其中包含有关域中所有用户的用户对象、组、组成员身份和密码哈希的信息。

详情

Eletrobras, Copel energy companies hit by ransomware attacks

新的Trickbot模块使用Masscan进行本地网络侦察

日期: 2021年02月01日 等级: 高 作者: Catalin Cimpanu 标签: Trickbot, Masscan, Port Scan 行业: 跨行业事件

安全人员发现了一个新的Trickbot恶意软件的组件,主要功能为执行本地网络侦察。该组件名为masrv,它包含了Masscan开源实用程序的一个副本,masrv将组件放到新感染的设备上,发送一系列Masscan命令,让组件扫描本地网络,并将扫描结果上传到Trickbot命令和控制服务器。如果扫描发现内部网络中有敏感或管理端口未关闭的系统(这在大多数公司中非常常见),则Trickbot团伙可以部署专门利用这些漏洞的其他模块,并横向移动以感染新系统。

详情

New Trickbot module uses Masscan for local network reconnaissance

勒索软件滥用VMWare ESXi漏洞来加密虚拟硬盘

日期: 2021年02月02日 等级: 高 作者: Catalin Cimpanu 标签: VMWare, ESXi, SLP 行业: 跨行业事件

勒索软件团伙正在滥用VMWareESXi产品中的漏洞,接管部署在企业环境中的虚拟机并加密其虚拟硬盘驱动器。攻击者使用了VMwareESXi中的两个漏洞CVE-2019-5544和CVE-2020-3992。如果公司依赖VMWareESXi来管理其虚拟机使用的存储空间,请务必安装必要的ESXi修补程序,或者禁用SLP支持以防止攻击(如果不需要该协议)。

涉及漏洞

详情

Ransomware gangs are abusing VMWare ESXi exploits to encrypt virtual hard disks

勒索团伙在2020年至少赚了3.5亿美元

日期: 2021年02月02日 等级: 高 作者: Catalin Cimpanu 标签: Chainalysis, Ransomware, Ransom Payments 行业: 跨行业事件

区块链分析公司ChainAnalysis在一份报告中称,勒索软件团伙在2020年至少获得了3.5亿美元的赎金。这一数字是通过追踪与勒索软件攻击有关的区块链地址的交易而得出的。尽管ChainAnalysis拥有与加密货币相关的网络犯罪方面最完整的数据集,但该公司表示,其估计值仅为实际应付总额的下限,并非所有受害者都披露了去年的勒索攻击和随后的支付情况,实际总额比该公司所能看到的要多出许多倍。

详情

Ransomware gangs made at least $350 million in 2020

超十个Chrome扩展程序劫持了数百万人的Google搜索结果

日期: 2021年02月03日 等级: 高 作者: The Hacker News 标签: Avast, Chrome, Extension 行业: 跨行业事件 涉及组织: google

Chrome和Edge浏览器恶意扩展劫持了搜索结果的页面,并将其用作钓鱼网站和广告。恶意扩展包括:VideoDownloaderforFacebook,VimeoVideoDownloader,InstagramStoryDownloader,VKUnblock。谷歌和微软已经关闭了所有后门浏览器加载项,以防止更多用户从官方商店下载这些加载项。根据该公司收集的遥测数据,感染率最高的三个国家是巴西、乌克兰和法国,其次是阿根廷、西班牙、俄罗斯和美国。

详情

Over a Dozen Chrome Extensions Caught Hijacking Google Search Results for Millions

新的恶意软件劫持Kubernetes集群来挖掘Monero

日期: 2021年02月03日 等级: 高 作者: Lindsey O'Donnell 标签: Hildegard, Kubernetes, TeamTNT, Monero 行业: 跨行业事件 涉及组织: docker, Kubernetes

研究人员发现Hildegard的恶意软件被TeamTNT威胁组织用来攻击Kubernetes集群。攻击者首先通过对配置错误的kubelet进行远程代码执行攻击,来获得初始访问权限,之后,攻击者下载并运行一个tmate,以便建立一个反向shell。然后,攻击者使用masscanInternet端口扫描仪扫描Kubernetes的内部网络,并找到其他不安全的Kuberets,并部署一个恶意的加密挖掘脚本(xmr.sh)。

攻击方式

详情

New Malware Hijacks Kubernetes Clusters to Mine Monero

相关安全建议

1. 在网络边界部署安全设备,如防火墙、IDS、邮件网关等

2. 及时对系统及各个服务组件进行版本升级和补丁更新

3. 包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

4. 各主机安装EDR产品,及时检测威胁

5. 勒索中招后,应及时断网,并第一时间联系安全部门或公司进行应急处理

0x03网络攻击

安全公司Stormshield源代码被盗

日期: 2021年02月04日 等级: 高 作者: Catalin Cimpanu 标签: Stormshield, Source Code 行业: 信息传输、软件和信息技术服务业 涉及组织: Stormshield

法国网络安全公司Stormshield是法国政府安全服务和网络安全设备的主要供应商。该公司表示,一名黑客进入其一个客户支持门户网站,窃取了客户的信息。该公司还报告说,攻击者成功窃取了Stormshield网络安全(SNS)防火墙的部分源代码,该产品经认证用于法国政府网络。

详情

Security firm Stormshield discloses data breach, theft of source code

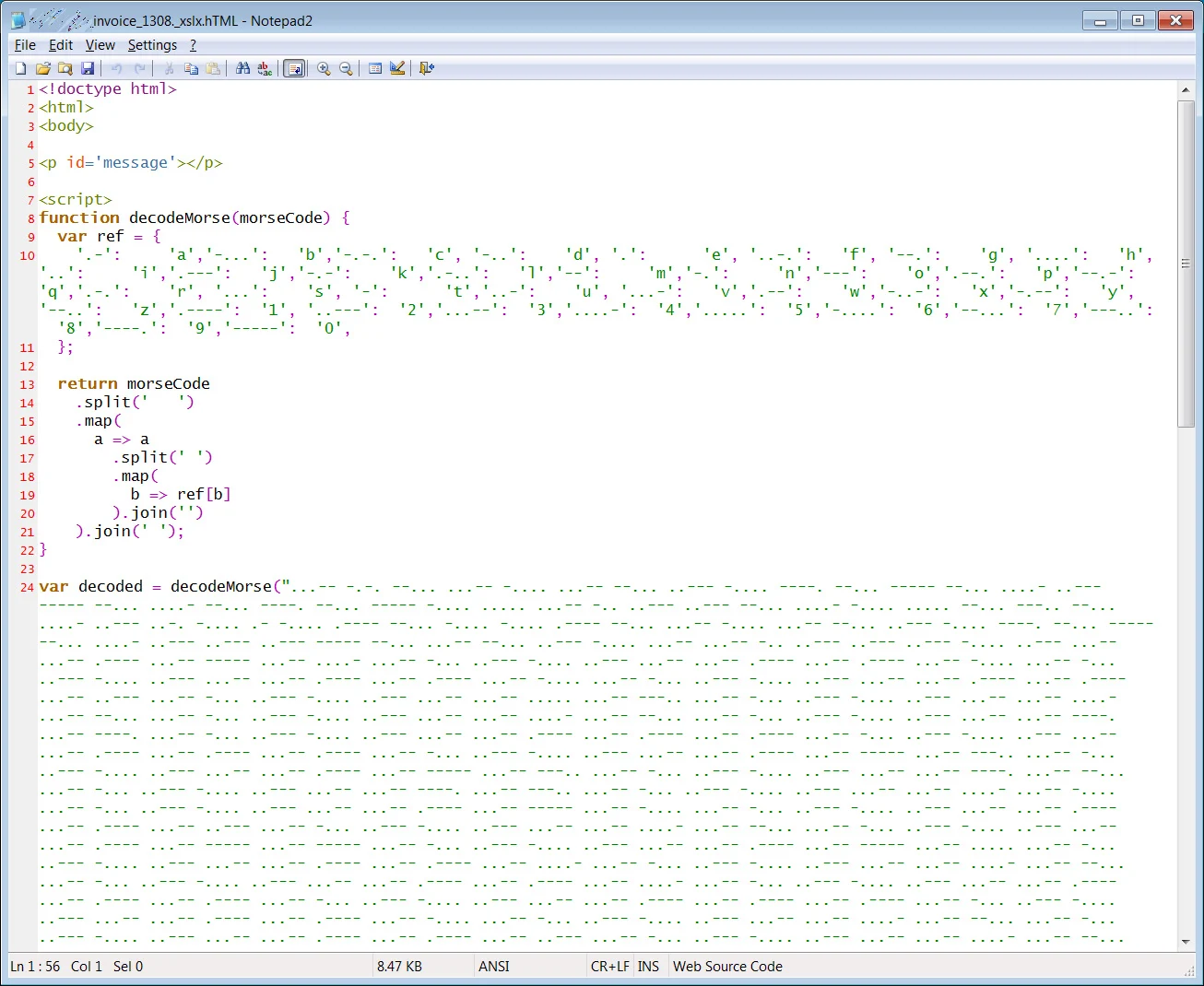

新的网络钓鱼攻击使用摩尔斯电码隐藏恶意网址

日期: 2021年02月07日 等级: 高 作者: Lawrence Abrams 标签: Morse, Phishing, Malicious URL 行业: 跨行业事件

攻击者利用摩尔斯电码在他们的网络钓鱼形式中隐藏恶意网址,以绕过安全邮件网关和邮件过滤器。网络钓鱼攻击从一封伪装成公司发票的电子邮件开始,邮件主题为“Revenue_payment_invoiceFebruary_Wednesday02/03/2021”此电子邮件包含一个HTML附件,其名称看起来像是公司的Excel发票。这些附件以“[company_name]_invoice_[number]._xlsx.hTML”的格式命名。例如,如果目标是360CERT,则附件将命名为“360CERT_invoice_1308._xlsx.hTML”在文本编辑器中查看附件时,可以看到附件中包含将字母和数字映射到摩尔斯电码的JavaScript。该电子表格说明他们的登录超时,并提示他们再次输入密码。一旦用户输入密码,表单就会将密码提交到远程站点,攻击者可以在那里收集登录凭据。

详情

New phishing attack uses Morse code to hide malicious URLs

恶意软件kobalos针对高性能计算(HPC)集群

日期: 2021年02月02日 等级: 高 作者: Marc-Etienne M.Léveillé 标签: ESET, Kobalos, HPC 行业: 跨行业事件

ESET研究人员分析了针对高性能计算(HPC)集群的恶意软件,该恶意软件可移植到许多操作系统(包括Linux,BSD,Solaris,甚至可能是AIX和Windows)中。该恶意程序通过使用特定TCP源端口,连接到SSH服务器,来远程确定系统是否可以攻击。因为它的代码量很小且有许多技巧,将其命名为Kobalos。

攻击方式

– Compromise Client Software Binary

– Proxy

详情

This Linux malware is hijacking supercomputers across the globe

Internet Explorer 0day分析

日期: 2021年02月04日 等级: 高 来源: ENKI 标签: Internet Explorer, 0day, lazarus 行业: 跨行业事件 涉及组织: ENKI

在2021年一月份朝鲜针对安全人员的攻击事件中,攻击者同时使用IE0day对ENKI进行打击。由此,ENKI研究人员对本次所使用的ie0day进行了分析,分析详情见链接。

详情

Plex媒体服务器可被用于放大DDoS威胁

日期: 2021年02月06日 等级: 高 作者: Akshaya Asokan 标签: Plex, DDOS 行业: 信息传输、软件和信息技术服务业 涉及组织: Plex

PlexMedia应用程序与Windows、Linux和macOS操作系统配合使用,通常允许用户与其他设备共享视频和其他媒体。NetScout的研究人员认为,攻击者正在滥用Plex媒体服务器应用程序的某些版本来加强和放大各种DDoS攻击,大约27000台Plex媒体服务器容易受到DDOS攻击。

详情

Plex Media Server Used to Amplify DDoS Threats

相关安全建议

1. 做好资产收集整理工作,关闭不必要且有风险的外网端口和服务,及时发现外网问题

2. 及时对系统及各个服务组件进行版本升级和补丁更新

3. 包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

4. 如果允许,暂时关闭攻击影响的相关业务,积极对相关系统进行安全维护和更新,将损失降到最小

0x04其它事件

Libgcrypt开发人员发布紧急更新以解决严重的漏洞

日期: 2021年02月01日 等级: 高 作者: Charlie Osborne 标签: Libgcrypt, vulnerability, GnuPG 行业: 跨行业事件

Libgcrypt的开发人员发布了一个紧急更新,以解决该软件最新版本中的一个堆缓冲区溢出漏洞。Libgcrypt是一个开源的加密库和GNU隐私保护(GnuPG)模块。该软件1.9.0版于1月19日发布。该漏洞CVE编号尚未分配。

详情

Libgcrypt developers release urgent update to tackle severe vulnerability

Sudo漏洞可能影响macOS

日期: 2021年02月03日 等级: 高 作者: Catalin Cimpanu 标签: macOS, Linux, CVE-2021-3156, Baron Samedit 行业: 跨行业事件 涉及组织: apple

一位安全研究人员发现,Sudo应用程序中最近的一个安全漏洞CVE-2021-3156也会影响macOS操作系统,只要稍作修改,这个安全漏洞也可以用来授予攻击者访问macOS根帐户的权限,而不是最初认为的Linux和BSD。

涉及漏洞

详情

Recent root-giving Sudo bug also impacts macOS

SolarWinds软件中发现3个新的严重安全漏洞

日期: 2021年02月03日 等级: 高 作者: The Hacker News 标签: SolarWinds, Trustwave, Vulnerability 行业: 信息传输、软件和信息技术服务业 涉及组织: SolarWinds

网络安全研究人员披露了影响SolarWinds产品的三个严重安全漏洞,其中最严重的漏洞可能被用于提升权限实现远程代码执行。其中两个漏洞(CVE-2021-25274和CVE-2021-25275)是在SolarWindsOrion平台上发现的,而第三个单独的漏洞(CVE-2021-25276)是在该公司用于Windows的Serv-UFTP服务器上发现的。

涉及漏洞

详情

3 New Severe Security Vulnerabilities Found In SolarWinds Software

Cisco小型企业VPN路由器存在远程代码执行漏洞

日期: 2021年02月05日 等级: 高 作者: Liam Tung 标签: Cisco, Cisco Small Business Router, Remote Code Execution 行业: 制造业 涉及组织: cisco

Cisco小型企业VPN路由器存在远程代码执行漏洞,影响CiscoSmallBusinessRV160、RV160W、RV260、RV260P和RV260WVPN路由器。路由器的web管理界面中存在多个漏洞,远程攻击者可以使用这些漏洞以根用户身份执行代码。Cisco在固件版本1.5.1.13中修复了影响RV320和RV325双千兆WANVPN路由器的错误。

涉及漏洞

详情

Cisco warns of critical remote code execution flaws in these small business VPN routers

相关安全建议

1. 及时对系统及各个服务组件进行版本升级和补丁更新

2. 包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

0x05产品侧解决方案

360城市级网络安全监测服务

360CERT的安全分析人员利用360安全大脑的QUAKE资产测绘平台(quake.360.cn),通过资产测绘技术的方式,对该漏洞进行监测。可联系相关产品区域负责人或(quake#360.cn)获取对应产品。

360安全分析响应平台

360安全大脑的安全分析响应平台通过网络流量检测、多传感器数据融合关联分析手段,对网络攻击进行实时检测和阻断,请用户联系相关产品区域负责人或(shaoyulong#360.cn)获取对应产品。

360安全卫士

针对以上安全事件,360cert建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

0x06时间线

2021-02-08 360CERT发布安全事件周报

0x07特制报告下载链接

一直以来,360CERT对全球重要网络安全事件进行快速通报、应急响应。为更好地为政企用户提供最新漏洞以及信息安全事件的安全通告服务,现360CERT正式推出安全通告特制版报告,以便用户做资料留存、传阅研究与查询验证。 用户可直接通过以下链接进行特制报告的下载。

若有订阅意向与定制需求请发送邮件至 g-cert-report#360.cn ,并附上您的 公司名、姓名、手机号、地区、邮箱地址。