简介

2017年11月9日,维基解密(WikiLeaks)公开了Hive的源代码和开发日志,Hive是CIA用于控制其恶意软件基础设施的主要组件,针对常规操作系统和一些特定的路由和视频设备植入后门。

Hive有两个主要功能:beacon和交互式shell,用于部署CIA后续的“全功能的工具”。

关于穹顶8(Vault8)和Hive

“穹顶8系列主要内容为:CIA软件项目的源代码及其分析,也包括穹顶7系列中的内容。

公开这个系列可以帮助调查研究者、取证专家以及公众更好地识别和理解CIA的秘密基础设施。

本系列中发布的源代码包含了用于在CIA控制的服务器上运行的软件。 与维基解密之前的Vault7系列一样,维基解密发布的材料不包含0day或类似的安全漏洞,以防止被恶意攻击者所利用。”

——引用自 https://wikileaks.org/vault8/

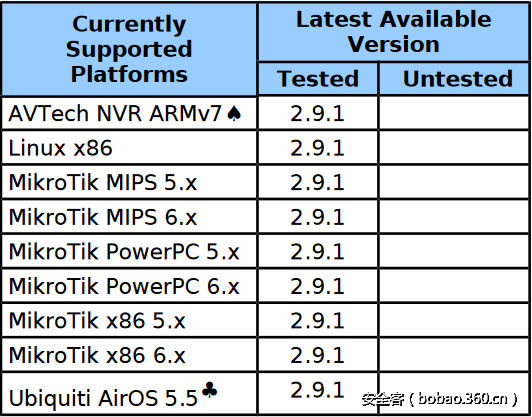

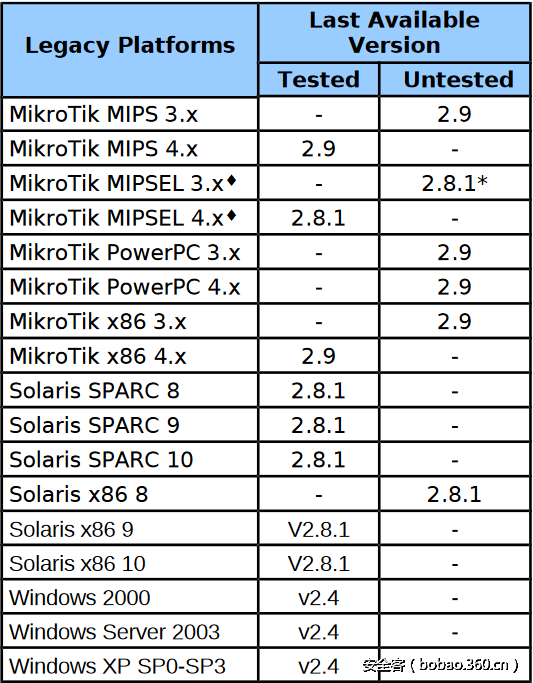

Hive为以下目标操作系统和体系架构的处理器植入了恶意程序。

Hive解决了CIA恶意软件开发者面临的严重问题

因为在此之前,无论恶意软件的威力有多么大,如果它无法找到与其控制者安全地通信而不被发现的方法,那也是一无是处。而对于Hive来说,即便其植入程序在目标主机上被发现,如果仅仅只看它与互联网上其他主机的通信,也很难通过这些线索找出CIA。Hive为各种CIA恶意软件提供了一个隐蔽的通信平台,它将目标主机上泄露的信息发送给CIA的服务器,然后接受CIA控制者的新指令。

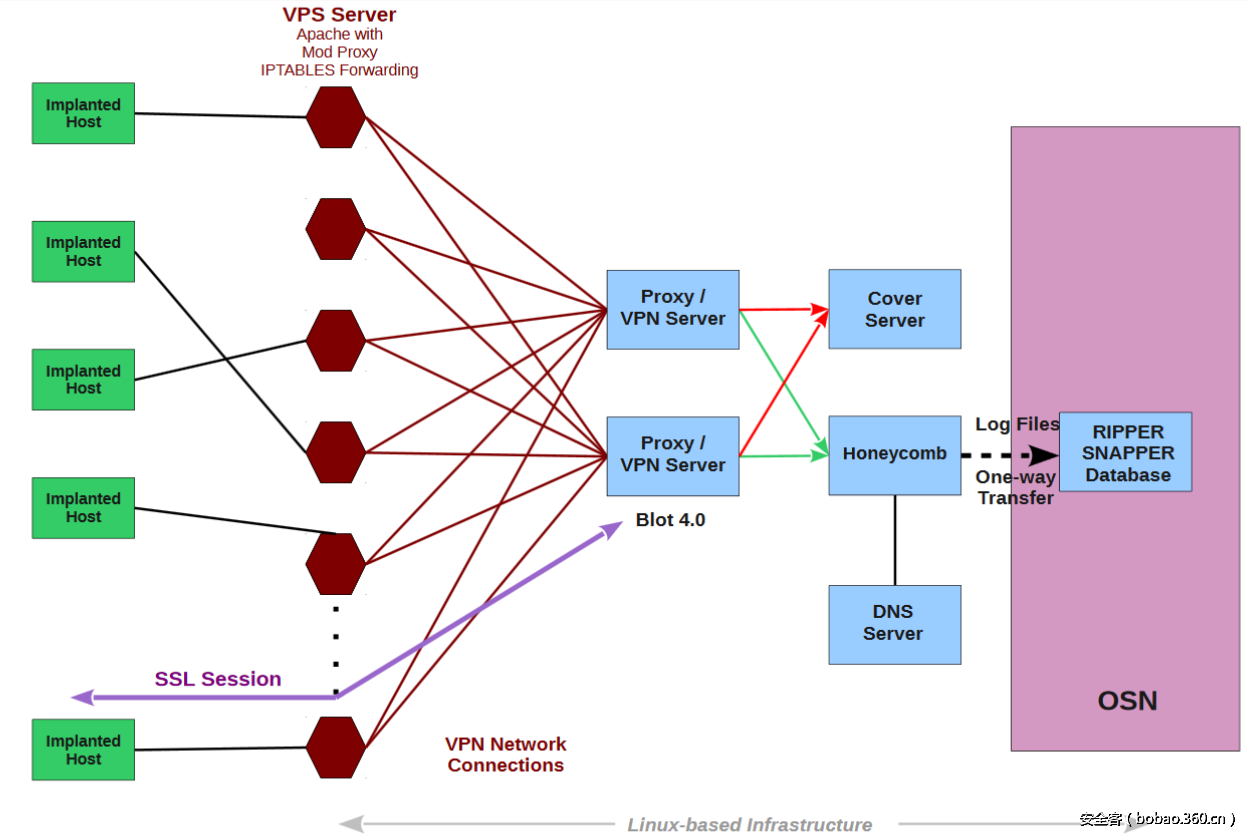

Hive可以在目标主机上使用多个植入程序进行多项操作。每个操作匿名注册至少一个隐藏域(例如“perfect-boring-looking-domain.com”)供其使用。运行域名网站的服务器是从从商业主机提供商那里租用的VPS(虚拟专用服务器),VPS上运行的软件是根据CIA规范定制的。这些服务器都是CIA后端基础设施的“公开面”(public-facing side),这些服务器与其“隐藏”的服务器(称作'Blot')通过VPN连接使用HTTP(s)通信。见下图蓝色部分。

如果有人偶然访问到这些站点,封面(cover)服务器则会传送“无害”(innocent)的内容,因此访问者不会产生怀疑,只会觉得它是一个正常的网站。不过Hive使用了一个未被广泛使用的HTTPS服务器选项:可选客户端身份验证(Optional Client Authentication),这是普通非技术人员无法察觉到的。这样一来,由于浏览网站的普通用户不需要进行身份验证(因为这是可选的),于是他们看到的内容都是无害的(innocent)。但是与Hive的植入程序通过进行身份验证,使得其可以被Blot服务器检测到。来自植入程序的流量被发送到称为蜂窝(Honeycomb)的管理网关(参见上图),而那些来自非植入程序的流量则被转发到封面(cover)服务器,然后返回无害的内容。

植入程序认证的数字证书是由CIA冒充现有实体产生的。在源代码中包含的三个示例为卡巴斯基实验室构建了假证书,假装由开普敦的Thawte Premium Server CA签署。这样一来,即便目标组织查看到了网络中出现的网络流量,目标组织也可能错误地以为流量来自那些其实是CIA冒充的实体。

Hive的文档可以从WikiLeaks Vault7系列获得。

Vault8项目的源代码

在线浏览:

https://wikileaks.org/vault8/document/repo_hive/

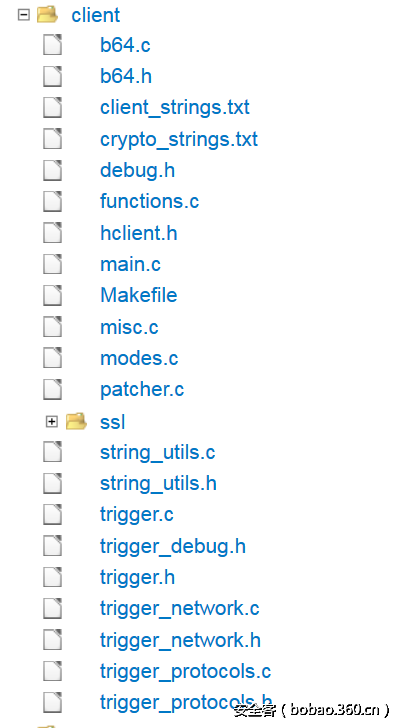

client端

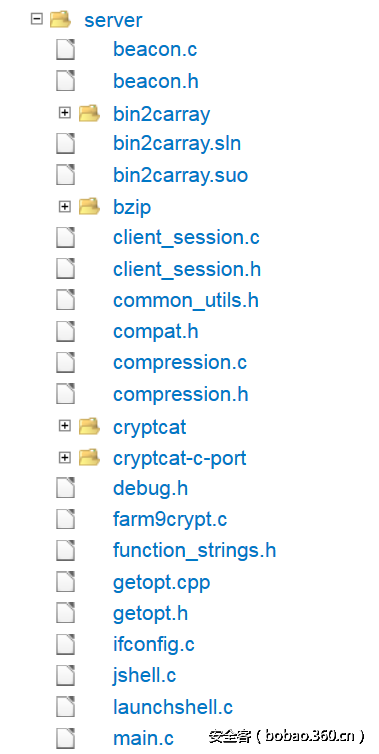

server端(部分)

源代码完整版下载:

https://wikileaks.org/vault8/document/repo_hive/hive.zip

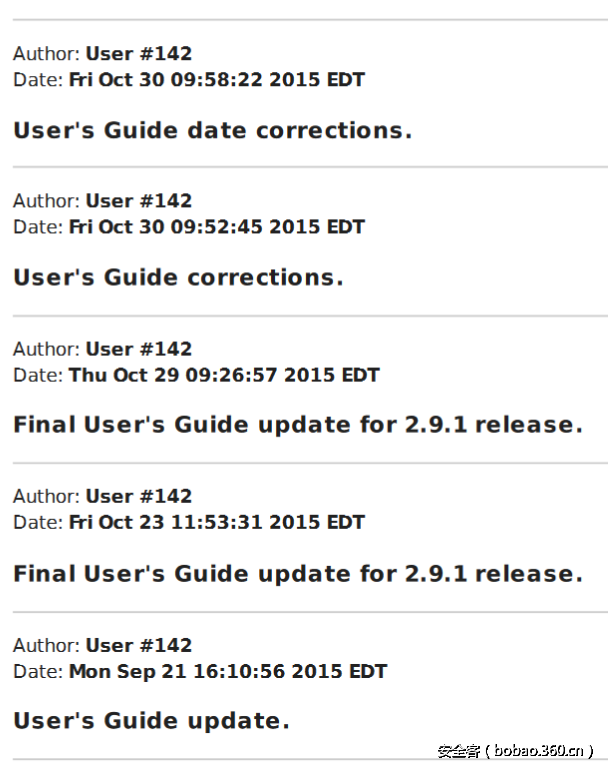

Hive的提交历史(部分)

Hive的提交历史完整版下载:

https://wikileaks.org/vault8/document/hive-log/hive-log.pdf

Hive7的用户文档

https://wikileaks.org/vault7/document/hive-UsersGuide/hive-UsersGuide.pdf