译者:WisFree

预估稿费:200RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

传送门

概述

在这个系列文章中,我们将给大家介绍文档的元数据到底是什么东西,以及它为何能够成为对黑客来说最有价值的资源。一份文档的元数据将允许我们从中收集到各种各样高度敏感的数据,例如用户名、企业所使用的软件、以及共享文件的存储位置等等。因此,从最佳安全实践角度出发,我们将告诉大家如何找出自家公司所泄露的元数据。收集到这些元数据之后,我们会使用机器数据引擎Splunk来对数据进行加工处理。需要注意的是,这些信息不仅能够给你提供一种全新类型的威胁情报,而且还可以帮助你在投入开销非常低的情况下了解到组织或公司的信息安全状况。

DEFCON更新

如果你想了解更多有关网络侦察或情报资源收集的Demo或演讲的话,请关注今年的DEFCON大会(时间:本周末,地点:美国拉斯维加斯的凯撒宫),我们的技术研究团队将会在此次大会上与大家见面。如果你想跟我们直接沟通交流,请发送邮件到support@sweepatic.com或直接来电骚扰(电话:+1(760)516-1384)。期待跟大家的见面!

安全客小百科:元数据

元数据(Metadata),又称中介数据或中继数据,即描述数据的数据。主要是描述数据属性(property)的信息,用来支持如指示存储位置、历史数据、资源查找、文件记录等功能。元数据算是一种电子式目录,为了达到编制目录的目的,必须在描述并收藏数据的内容或特色,进而达到协助数据检索的目的。元数据是关于数据的组织、数据域及其关系的信息,简言之,元数据就是关于数据的数据。

文档的元数据到底是什么?

每一个组织每天都会产生大量的文件,这些文件中的内容可以是通知、办公文档,或者是审核过后等待发布的内容。不过需要注意的是,作为一家企业或组织,你每天发布出去的信息绝对要比你想象的多!每当一个文档被成功创建,那么创建这个文档所用的软件信息便会被插入到一种叫做元数据的东西里面,而元数据就是一种用来描述数据的数据。这是什么意思呢?元数据并非文件的内容,元数据描述的是:

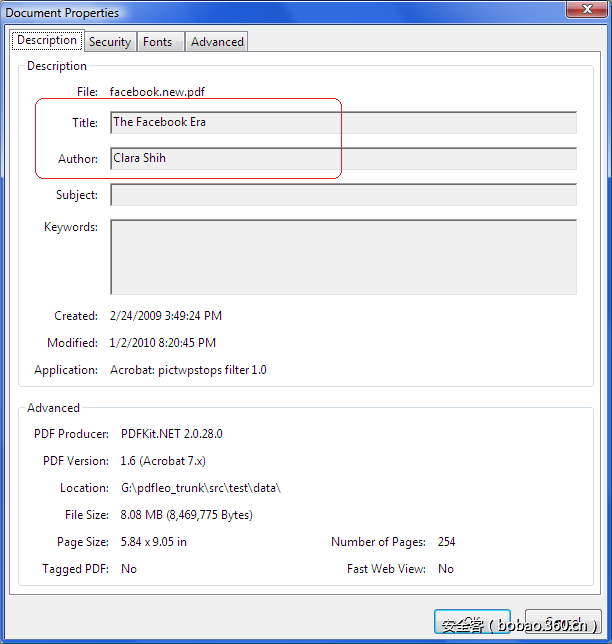

1.创建这个文件时所使用的软件(例如Microsoft Word 2007)

2.创建这个文件的用户(例如John.doe或u12345)

3.创建这个文件所使用的计算机名(例如Super Secret Lab PC N203)

4.文件的创建日期

5.文件的最后修改日期

6.文件的打印日期

7.文件共享给外网访问的磁盘路径地址(例如\DOC_SERVERDOCSPATENTSWormhole_travel_engine.docx)

8.以及。。。

文档元数据示例:

当你用某款软件创建或修改文档之后,这款软件便会自动将这些信息插入到文档中,插入信息的数量和种类取决于你所使用的软件以及配置。目前我们很少能够见到有哪个组织或企业会有意识地去限制这些元数据的传播,这些敏感信息的曝光和泄露将会吸引恶意攻击者的注意力,而你的竞争对手肯定也愿意花时间来分析这些元数据并从中了解你企业的内部情况。

元数据&网络侦察:黑客的宝藏

一般来说,一个组织或企业所遇到的攻击者主要有以下三种类型:

1.脚本小子

2.高级攻击者(APT)

3.内部攻击者

关于内部攻击者的问题已经超出了本文所要讨论的范围了,而前两种攻击者之间也有很大的区别。脚本小子与高级攻击者之间最大的一个区别就是他们在一次攻击活动中花在网络侦查阶段上的时间长短。

网络侦察通常是一次攻击活动中最重要的阶段,它甚至重要到可以决定这次攻击最终是否能够成功。攻击者在发动攻击之前需要寻找目标并提前制定“作战”计划,然后尽可能地收集到更多的信息来增加攻击的成功率。一般来说,攻击者要么会尝试寻找一种资产(例如未打补丁的联网服务器)或个人用户(例如财务部门的小张,他的电脑还运行着未更新的Windows XP)。

攻击者可以通过子域名枚举来找出存在漏洞的服务器或暴露在外网的设备,然后用漏洞扫描工具来扫描漏洞。但如果你要攻击的是个人用户的话,那情况可能就会复杂一点了。因为此时将需要使用到LinkedIn之类的服务来收集公开情报资源,以此了解到目标所在组织的员工信息甚至完整的组织结构。那么攻击者如何才能直接找出目标组织中最有价值的那个用户呢?这就得看你的水平到底有多高了。

目标使用的是哪一款软件?如果使用的是LibreOffice而不是Microsoft Word的话,那么发送一个恶意VBA宏文件将没有任何意义。

目标使用的是什么操作系统?如果目标使用的是macOS,那我们发送一个针对Windows漏洞的Payload也是毫无意义的。

目标的用户名或电子邮箱地址呢?这些信息将在后渗透阶段给我们提供很大的帮助。

大多数组织会将共享文件存储在什么地方呢?当攻击者成功入侵该组织的网络系统之后,他可以选择进行横向渗透,或直接进行勒索软件攻击。

哪些承包商在为目标公司工作?有些情况下高级攻击者会选择目标组织的承包商或合作伙伴进行攻击,因为他们的安全措施也许并不牢固。

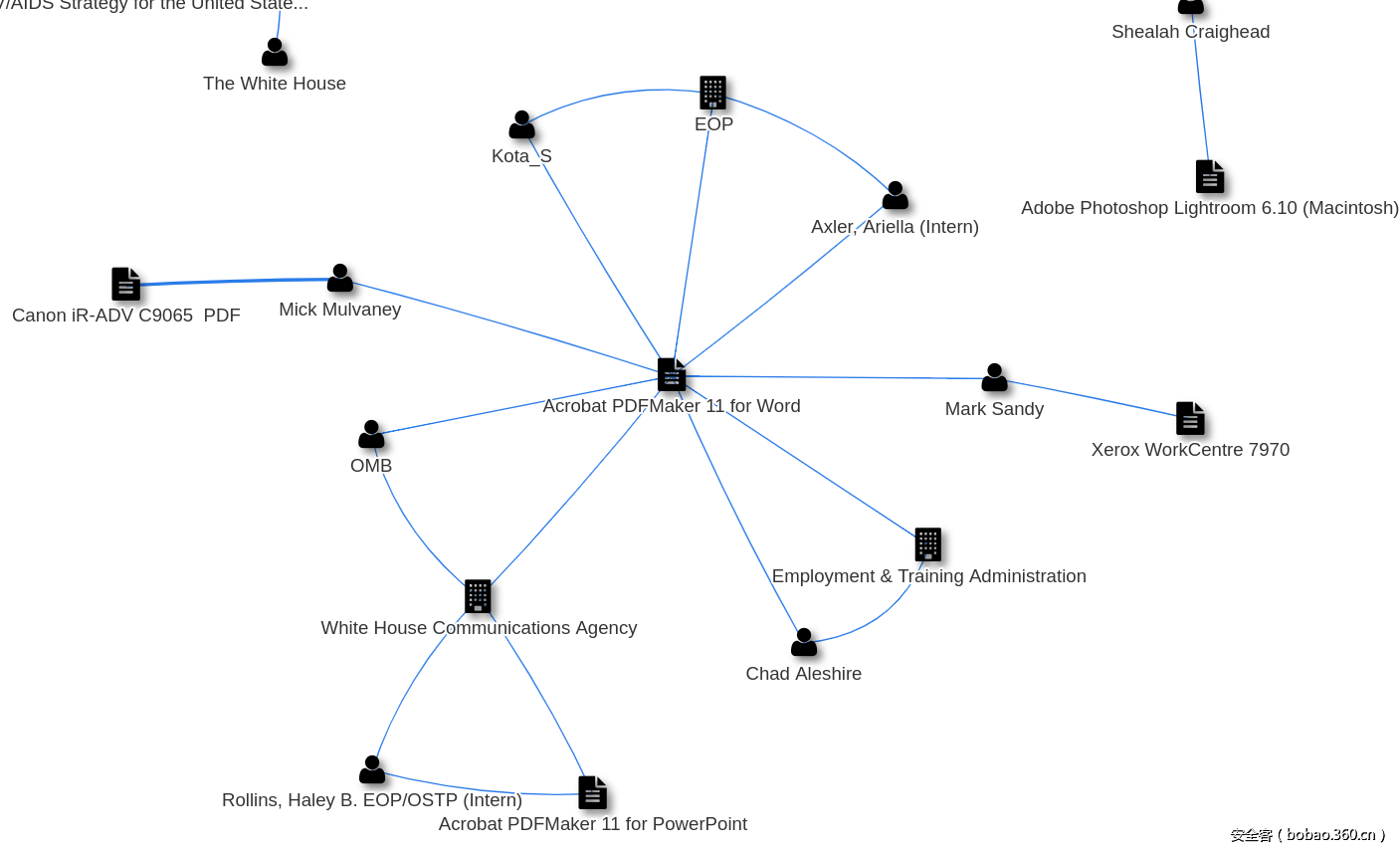

了解到这些东西之后,你还会直接将这些所有的数据直接发布到网络上任人随意下载和使用吗?应该不会了吧?很好…因为如果你在发布这些文件之前没有将元数据去除掉的话,你就非常危险了。文档的元数据中包含如此之多的信息(我们称这些信息为“Dark Data”),我敢打赌你可能今天才知道吧?这些Dark Data不应该跟随文档一起发布出去,因为它将会成为一种巨大的安全威胁。你可能听说过GDPR(通用数据保护条例)吧?条例规定组织在发布文件或数据之后,要建立一个可维护的数据库或清单来存储这些文件数据。下图显示的是Sweepatic的敏感信息关系图(可通过Sweepatic的客户访问门户网站获取):

这种类型的威胁情报信息是每一个组织和企业都应该收集的,虽然你也可以直接从厂商那里花钱购买威胁情报以及APT组织的IOC,但这样做成本太高了,而且买回来的绝大部分IOC估计都不适用于你的环境。因此我们建议你先了解自己会给攻击者暴露哪些东西,弄清楚自己公司的数字足迹(Digital Footprint),至少你要先搞清楚需要保护哪些东西。

后话

在了解到了这些关于元数据的相关知识之后,接下来要怎么做呢?请大家继续关注安全客,我们会在《元数据:黑客最好的朋友》的下集中给大家分享我们处理元数据的秘密方法。我们会告诉大家如何从文档中提取元数据,并将其作为威胁情报来对目标进行网络侦察,敬请期待!