IBM X-Force的移动恶意软件研究人员观察到,一些开发人员正在积极地将Android恶意软件下载器(downloader)上传到Google Play商店。

在针对Google Play的持续活动之后,我们的研究团队一直在监控官方应用商店的银行恶意软件活动。该团队最近报告说,商店中的下载应用程序被用作了感染链的第一步,用于提取Marcher(名Marcher ExoBot)和BankBot Anubis移动银行木马。不知情的用户在设备上安装了该应用程序之后将受到感染。网络犯罪分子利用这些银行木马,通过窃取银行应用程序、电子钱包和支付卡的登录凭证,为金融欺诈提供便利。

从今年6月开始,我们的团队发现了许多新的恶意软件下载器样本,这些样本使用BankBot Anubis(又名Go_P00t)来感染用户。这项活动的特点是,至少有10个恶意下载器伪装成不同的应用程序,所有这些程序都会提取基于Android设备运行的移动银行木马。虽然下载器的数量看起来并不多,但每一个应用程序都可以从犯罪分子的命令和控制(C&C)服务器中提取1000多个样本。

在应用程序商店中找到与BankBot Anubis恶意软件相关的新下载器可能表明:

l 一个特定的恶意软件分销商/网络犯罪组织已经从使用Marcher转向了分发BankBot Anubis;

l 在Google Play上分发恶意软件的威胁参与者正在提供他们的“专业知识”即服务,为使用移动木马促进金融欺诈的不同网络犯罪组织传播恶意软件下载器,又称“下载器即服务(downloader-as-a-service)”。

此类网络犯罪服务在欺诈和恶意软件黑市中很常见。它们被证明有能力渗透进入Google Play,并在看似合法的应用程序的伪装下植入恶意下载器。这些服务可能会维持下载器的C&C服务器足够长的时间,以持续不断地造成新的感染,这表明有组织的网络犯罪集团具有深思熟虑的操作安全性和专有技术特征。

移动恶意软件下载器的时代

当应用商店运营商为阻止恶意开发人员而设置安全层时,恶意应用程序分销商找到了规避它们的方法。为了规避不断发展的应用商店防御,移动恶意软件分销商采用了计算机恶意软件领域的策略:不是将实际的恶意软件上传到商店,而是可以在分销链的早期阶段对其进行抽样和检测,上传一个与实际恶意软件相比可能看起来更显无害的下载器。

通常,下载器应用程序更有可能在安全检查和重复扫描中存活下载,并且一旦它进入用户的设备,它就能够提取预期的恶意软件应用程序。正如《孙子兵法》中所描述的那样,最大的胜利就是不需要战斗的胜利。

分析当前活动中的恶意软件下载器

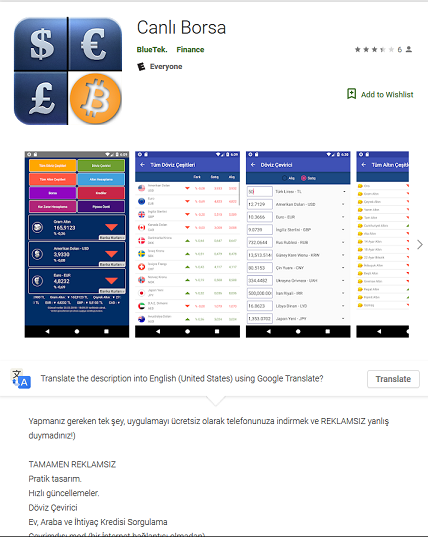

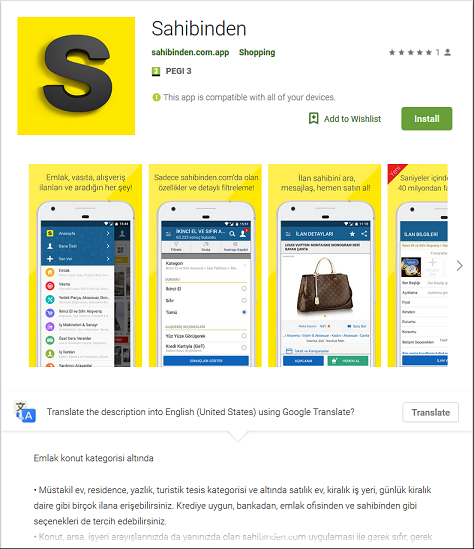

根据X-Force研究人员的说法,在当前的活动中,下载器应用程序针对了土耳其语用户。它们的类型和视觉风格各不相同,从在线购物到金融服务,甚至是汽车应用,并且被设计成看起来合法且对用户极具吸引力。

图1:在Google Play上发现的恶意软件下载器的示例

应用程序和样式的多样化表明,该活动的运营商需要投入了大量的资源。这可能意味着,网络犯罪服务才是罪魁祸首,而不是一个单一的网络犯罪组织。

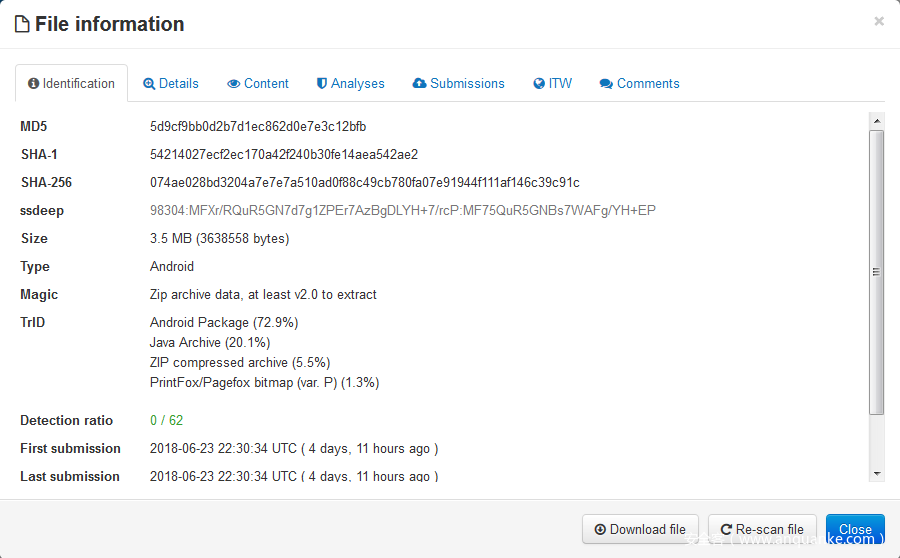

下载器本身相当隐蔽,VirusTotal就漏过了其中一个样本。这个样本被发现没有被任何反病毒引擎检测到。

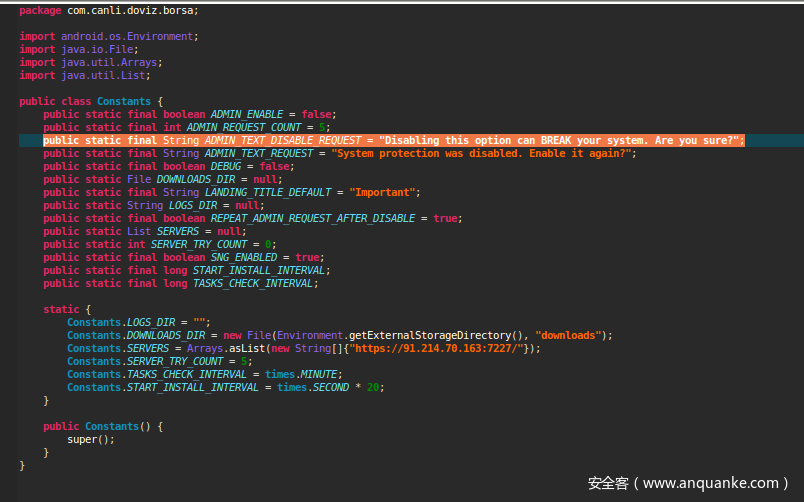

在这次活动中,X-Force检测到的恶意下载器应用程序与ThreatFabric在2018年1月报告的三个应用程序拥有相同的代码库。以下特征显示了相似性:

图4:X-Force在2018年6月发现的样本中的下载代码

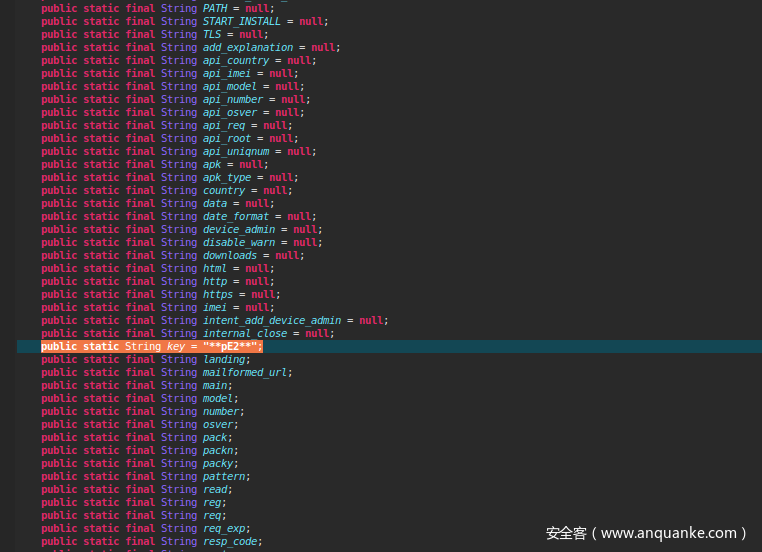

下图中的相似性更为显着。通过从字符串中删除所有键值实例(** pE2 **),我们从January样本中生成了相同的字符串:

目前共发现了10个下载器,但这起活动的规模似乎仍在扩大。

随着时间的推移,我们已经看到了代码的发展。在不断推出的新版下载器中,开发人员添加了一个简单的混淆,并扩展了下载器功能。为了避免被Google Play的安全控件检测到,代码也做了一些修改。

根据X-Force的分析,这些变化表明,下载器应用程序正在被持续维护。这里还有另外一个迹象,那就是下载器应用程序是向网络犯罪分子或专注于欺诈土耳其移动银行用户的特定群体提供的一种商品。

Anubis 伪装成Google Protect

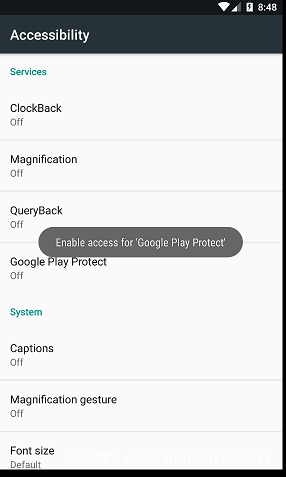

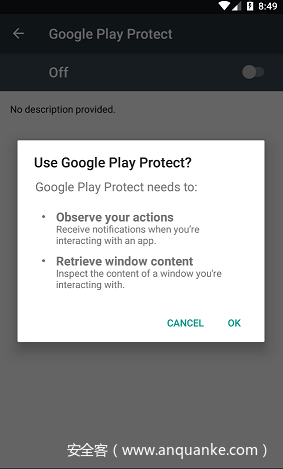

在成功安装了恶意下载器之后,该应用程序将从其中一个C&C服务器中提取BankBot Anubis。然后,BankBot Anubis恶意软件伪装成名为“Google Protect”的应用,并提示用户授予其访问权限。

图6:应用程序名称(土耳其语)

图7:恶意软件提示授予访问权限

为什么会要求授予访问权限呢?BankBot Anubis使用Android的辅助功能服务来执行键盘记录,以便在用户访问目标移动银行应用程序时获取受感染用户的凭证。在大多数Android银木马中,当用户访问目标应用时,恶意软件会启动虚假的覆盖屏幕。然后,当用户将帐户凭证输入到虚假屏幕时,将允许恶意软件窃取数据。

BankBot Anubis似乎简化了这一过程。通过键盘记录用户的登录信息,攻击者可以从任何应用程序窃取凭证,同时避免为每个目标创建自定义的叠加层。此恶意软件还能够捕获用户屏幕的截图,因为这样可以看到用户的按键情况,所以这个功能也可能会被用于窃取凭证。这些功能原本是计算机银行恶意软件的主要内容,现在看来也已经在Android恶意软件中不断发展。

在这起特定的活动中,下载器应用程序是针对土耳其用户设计的。在不同的僵尸网络和不同的配置下,BankBot Anubis本身也针对了以下国家/地区的用户:

l 澳大利亚

l 奥地利

l 阿塞拜疆

l 白俄罗斯

l 巴西

l 加拿大

l 中国

l 捷克共和国

l 法国

l 乔治亚州

l 德国

l 香港

l 印度

l 爱尔兰

l 以色列

l 日本

l 哈萨克斯坦

l 卢森堡

l 摩洛哥

l 荷兰

l 新西兰

l 阿曼

l 波兰

l 俄罗斯

l 苏格兰

l 斯洛伐克

l 西班牙

l 台湾

l 土耳其

l 英国

l 美国

虽然在撰写本文时,Google Play商店中只有10个下载器应用,但这起活动的规模是相当庞大的。X-Force通过下载次数以及找到的有效载荷的数量和种类来估算了针对Google Play活动的规模大小。在其中一个样本中,研究人员从一个C&C服务器中获取了1,000多个BankBot Anubis的新样本。每个样本都有不同的MD5签名。在VirusTotal上进行测试时,这些签名只被很少的反病毒引擎所记录。

官方应用商店:欺诈者的乐土

当需要进行大规模感染活动时,官方应用商店往往被移动恶意软件运营商视为一方“乐土”。将恶意应用程序放入官方商店,可以确保它们接触到更多的潜在受害者,既经济又有效。此外,已经进入官方商店的恶意软件应用程序更有可能在安全监控下,比在被劫持的站点或流氓服务器上托管的恶意软件维持运行更长的时间。IBM X-Force已经将恶意应用程序报告给了官方商店,以便在更多用户受到影响之前将其删除。恶意应用程序对于商店运营商和开发人员来说,是一个老生常谈的问题。尽管如此,这个问题仍然反复出现。在2017年,X-Force移动研究人员报告了多起金融恶意软件潜入Google Play商店的事件。其中,BankBot Android恶意软件家族处于绝对领先的地位,并且这一趋势似乎仍在继续升级。

X-Force的研究人员怀疑,传播移动木马的网络犯罪服务已经将其作为恶意软件攻击的一种渠道,并可能从中获利。虽然此类网络犯罪服务在计算机恶意软件分销商中颇受欢迎,但其在移动恶意软件领域的崛起是用户和组织应该意识到的一个不断升级的风险因素。

审核人:yiwang 编辑:边边