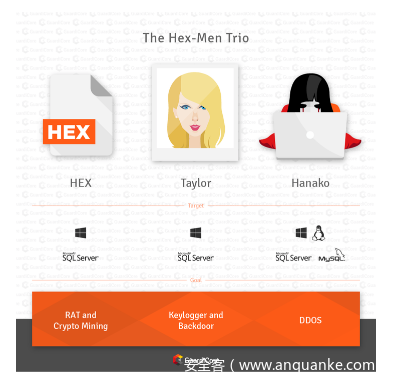

几个月来,GuardiCore 实验室一直都在调查由横行全球的中国著名的犯罪组织发动的多起攻击活动。这些攻击活动源于大规模相互配合的基础设施,而且多数针对的是运行数据库服务的服务器。截至目前,我们能够识别出其中的三个攻击变体:Hex、Hanako和Taylor,它们针对的是不同的 SQL 服务器,每个变体都有各自的目标、攻击范围和目标服务。本报告介绍了攻击者的基础设施、攻击变体以及它们如何利用受害者牟利并开展进一步的宣传活动。

攻击范围

我们的调查始于一起MS SQL服务器攻击,它使用受GuardiCore 全球传感器网络 (GGSN) 监控的服务器的未知二进制发动攻击。GGSN 是部署在全球多个数据中心的伪装服务器网络。从传感器的攻击日志来看,这起攻击始于9个月前即今年3月份。只过了一个夏天,这起攻击就演变成每天在多个 GGSN 传感器之间发动数千起针对MS SQL 服务器和 MySQL 服务的攻击。攻击者通过被攻陷机器挖掘密币、发动DDoS攻击并植入数千个远程访问木马。

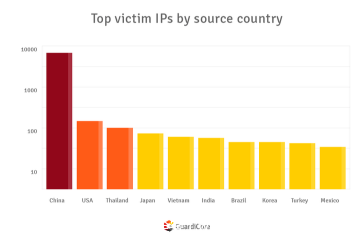

虽然被攻陷的机器多数位于中国,不过我们也发现了位于泰国、美国、日本等地方的受害者。每个源机器仅攻击一些IP地址,从而让攻击者轻易地躲在雷达之下。跟 GuardiCore 实验室在5月份发现的Bondnet 攻击一样,受害者也被迫帮助攻击者,导致攻击踪迹几乎无迹可寻。几乎所有的被攻陷机器都被攻击者使用了大概一个月左右,之后被轮流停用。

截至目前,我们能识别出来自这个基础设施的三起不同的攻击活动。这些攻击活动的不同之处主要在于目标的不同。Hex 主要是安装密币挖矿机和远程访问木马,Taylor主要负责安装键盘记录器和后门,而Hanako利用受害者组建 DDoS 僵尸网络。截至目前,我们在每个月已经监控到数百起 Hex 和Hanako 攻击以及数万起Taylor攻击。

攻击的基础设施

攻击者使用受攻陷机器执行多种基础设施任务。这些机器被用于执行扫描、发动攻击、托管恶意软件可执行文件以及作为C&C 服务器。总体而言,我们通过三个简单步骤来说明这些攻击:扫描、攻击、首次植入。

- 扫描器

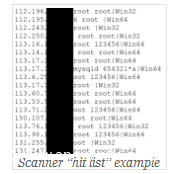

扫描机器负责扫描子网列表并创建IP地址和凭证的“打击列表”。攻击者选择大量IP地址范围并寻找运行不同服务的机器如HTTP web服务器、MS SQL 服务器、ElasticSearch 管理节点等。

- 攻击机器

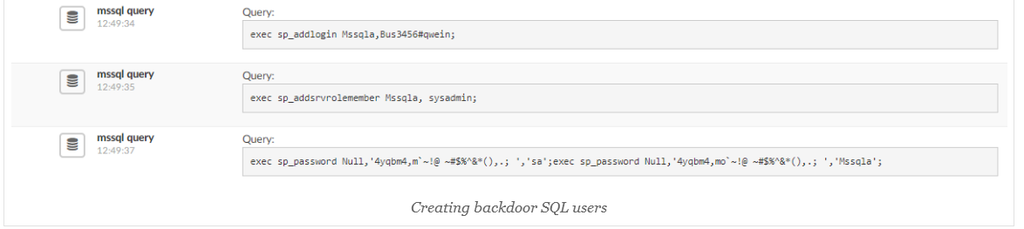

一旦扫描器完成对“打击列表”的构建,该列表就被发送到攻击者机器,后者用这些列表通过暴力破解 MS SQL 和 MySQL 数据库第一次立足于服务器上。一旦进入服务器,它们就会执行一系列预定义 SQL 命令来完全控制受害者。例如,为获得持续访问并逃避审计记录而创建新用户。

- 文件服务器

攻击者将部分攻击活动如 RAT 托管在不同的文件服务器上以确保基础设施是模块化的而且减少对每台服务器的依赖关系。这些服务器要么运行的是一个 FTP 服务器,要么是 HFS (HTTP文件服务器)上。

这些服务器用于在第一个释放器运行后下载额外的攻击工具。在 Taylor 攻击中,攻击者从两个域名 down@mys2016@info和 js@mys2016@info 上下载文件,而这两个域名均注册于2017年3月。利用其它两个攻击变体 (Hex和Hanako),每台实施攻击的机器在每次攻击中都使用唯一的文件服务器,从而限制了发送到每台受攻陷机器中的恶意流量。

攻击流

从多个案例中可看出,暴力破解和老旧漏洞能让攻击者走得更远。多数攻击针对的是 MS SQL 服务器、MySQL 和其它流行服务并且通过暴力破解密码尝试实施入侵。

很多安装MS SQL 服务器的管理员除了使用密码外不采取其它措施加固数据库的安全。这就意味着一旦攻击者成功入侵 SQL 数据库,那么就有无数种在避开审计的同时执行代码的方法。SQL 服务器复杂引擎在2013年和2017年均遭大规模攻击,它可通过多种向量执行代码。数据遭泄露后我们会具体分析事件。

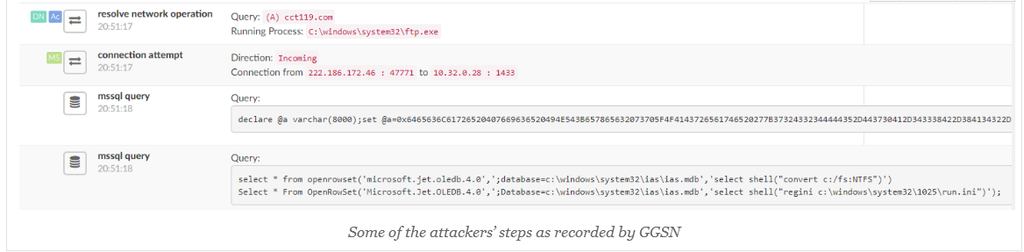

攻击者登录成功后,会利用多种存储程序和OLE自动化 xp_cmshell 上传第一批工具。

攻击者使用大量释放器,而这些释放器通常通过创建后门用户和打开远程桌面端口的方式建立可持续性。下一步,攻击者会从托管在其它受攻陷机器上的临时 FTP 或 HTTP 服务器中下载密币挖矿机、RAT 或DDoS 僵尸。

有了所有的变体后,要设立对受害者数据库的持续访问权限,攻击者在数据库中创建后门用户。

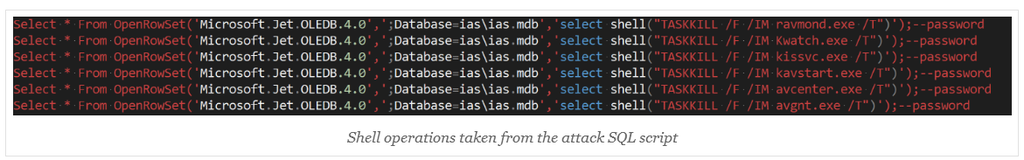

在攻击后期,攻击者通过运行shell 命令停止或禁用多种反病毒和监控应用。这些反病毒 app 基本都是非常著名的产品如 Avira、Panda Security、Quick Heal 和BullGuard。最后一步,攻击者试图通过删除所有不必要的使用批量文件和 VB 脚本的注册表键、文件和文件夹条目来隐藏踪迹。

这个恶意软件二进制还试图通过多种方式隐藏自己,包括使用一个虚假的 MFC 用户接口和大小异常的二进制(一些二进制的大小超过 100 MB,包含大量垃圾数据)。

- Hex 和 Hanako

Hex 和 Hanako 变体都使用了具有同样顺序的命令和参数的同样的 MS SQL 服务器攻击流。

二者下载了唯一的攻击配置文件,创建相似的预定任务来运行同样的唯一二进制。另外,它们杀死了同样的目标反病毒产品并创建了相同的用户。

Hex 的命名原因是它使用了Hex.exe中的大量变体如 Hex8899.exe、HexServer.exe等。Hanako得名于它添加在受攻陷数据库中的后门。

Hex使用的后门用 C++ 编写,而且大部分情况下是 netsyst96.dll (不同攻击中的名称不同)。它通过按键记录、截屏和麦克风截屏从受害者机器中提取信息并具有下载以及执行额外模块的插件能力。为了避免被发现, netsys96.dl 模拟了酷狗播放器并绑定了一个完全起作用的 GUI。

- Taylor

Taylor 和 Hex以及 Hanako 的唯一相似之处在于,使用相同的技术攻击服务器并实现对受害者机器的可持续访问权限。 Taylor 制造的噪音更多:自3月份起,我们就检测到了试图攻击 GGSN 的8万多次攻击尝试。该攻击的名称源于恶意软件服务器中的一张 Taylor Swift (美国著名歌手)图片,今年年初该攻击就被单独提及过,不过跟其它攻击并无关联。

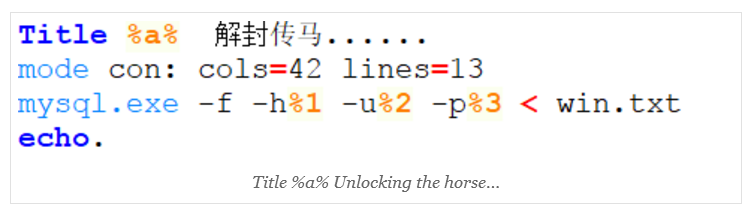

Taylor 攻击在很多方面都与众不同。攻击者成功登录到 SQL 服务器后,他们会使用 WMI 方法从 www@cyg2016@xyz/kill.html中下载并杀死进程列表。然后脚本通过使用 www@cyg2016@xyz/kill.html 提取另外一个URL,并下载恶意软件二进制。另外,攻击者从 js@mys2016@info上下载跟 2016年爆发的 Mirai 僵尸网络攻击存在关联的后门。最后,攻击者从隐藏在一张 Taylor Swift 图像的 down@mys2016@info 中下载一个按键记录器。

跟 Hex 和Hanako 攻击不同,Taylor 一直都使用相同的域名,而且不经常更换 IP 地址。Taylor 攻击的脚本更加谨慎。攻击者试图通过将以十六进制编码的多数查询以及将所有的引用存储到在攻击中下载的 HTML 页面上的服务器。

攻击防范和缓解措施

这些攻击针对的是 Windows 和 Linux 机器上的数据库服务。从我们所看到的情况来看,攻击者通常在不追踪任何具体域名的情况下攻陷公共和私有云部署。这一点从他们在频繁扫描 Azure 和 AWS 公共 IP 地址范围(公开可获取)的同时查找潜在受害者的行为中可看出。

虽然防御这种攻击的方法可能听起来很简单而且也微不足道——“给服务器打补丁并使用健壮密码”,但我们知道“在现实中”事情变得非常复杂。防止自己暴露在数据库攻击中的最佳方法就是控制拥有访问数据库权限的机器。定期审议能访问数据库的机器列表,并将列表最小化、尤其关注直接从互联网访问的机器。任何来自不属于该列表中的IP或域名的连接尝试都应被拦截并进行分析。

同时,假设数据库将被攻击,建议按照数据库加固指南行事。MySQL (https://dev.mysql.com/doc/refman/5.7/en/security-guidelines.html) 和微软(https://docs.microsoft.com/en-us/sql/relational-databases/security/securing-sql-server)均提供了加固指南。

威胁并未远去

对这些攻击的分析就像密室逃脱体验,环环相扣,险象环生。最初发动的 MS SQL 服务器攻击让我们发现了一系列恶意软件二进制,而后者让我们发现了张牙舞爪的攻击基础设施。接着,我们发现了针对不同服务的多起攻击,这些服务使用受害者的计算能力挖掘密币、实施 DDoS 攻击并提取敏感数据。

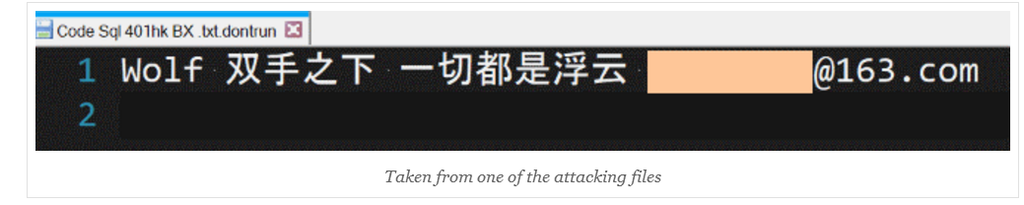

大量证据表明,该攻击组织位于中国,代码中常常会看到中文评论。多数受害者位于中国大陆,木马 RAT 伪装成一款流行的中文程序,配置文件列出了来自流行中国提供商的邮件地址。

判断攻击活动的范围非常难。这个犯罪团伙能够在每次攻击中生成300多种唯一的二进制,并且不断轮流使用实施攻击的机器和域名,同时操纵数千名受害者作为攻击的基础设施。

我们计划持续追踪这个犯罪团伙。我们将继续分享相关进展。敬请期待。

附录—IOCs

- 域名

- cct119@com

- down@mys2016@info

- js@mys2016@info

- js@mykings@top

- www@cyg2016@xyz

- hc58@msns@cn

- 文件和日志服务器

- 152.219.49

- 194.44.161

- 249.12.230

- 218.200.2

- 186.138.80

- 249.54.119

- 186.129.67

- 194.44.224

- 186.52.201

- 186.50.187

- 92.208.150

- 194.44.219

- 230.108.85

- 28.133.78

- 249.24.229

- 186.10.245

- 186.57.236

- 186.3.18

- 194.44.211

- 186.59.216

- 76.146.78

- 249.76.25

- 18.238.80

- 186.193.132

- 186.42.123

- 249.24.231

- 89.90.228

- 18.21.194

- 249.12.233

- 115.209.191

- 42.180.113

- 249.27.26

- 用户

- hanako

- kisadminnew1

- 401hk$

- guest

- Huazhongdiguo110