0x01 漏洞背景

2020年03月02日, 360CERT监测发现国外 qualys 研究团队已经公布 OpenSMTPD 的一枚远程命令执行漏洞的漏洞细节,漏洞编号为 CVE-2020-8794,影响 6.6.4 及之前的版本。

该漏洞是一个越界读漏洞,在 2015年12月被引入 (commit id 80c6a60c)。

与上一个漏洞 CVE-2020-7247 相比,CVE-2020-8794产生了更为广泛的影响版本,攻击方式更为复杂。

该漏洞在默认安装 OpenSMTPD 情况下,即可攻击成功并执行任意命令。

0x02 风险等级

360CERT对该漏洞进行评定

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 高危 |

| 影响面 | 一般 |

360CERT建议广大用户及时更新OpenSMTPD。做好资产 自查/自检/预防 工作,以免遭受攻击。

0x03 影响版本

OpenSMTPD <= 6.6.4

0x04 修复建议

最新版本为 6.6.4p1。

Debain 用户可以通过 apt 包管理器升级 OpenSMTPD

stretch 6.0.2p1-2+deb9u3

buster 6.0.3p1-5+deb10u4

0x05 相关空间测绘数据

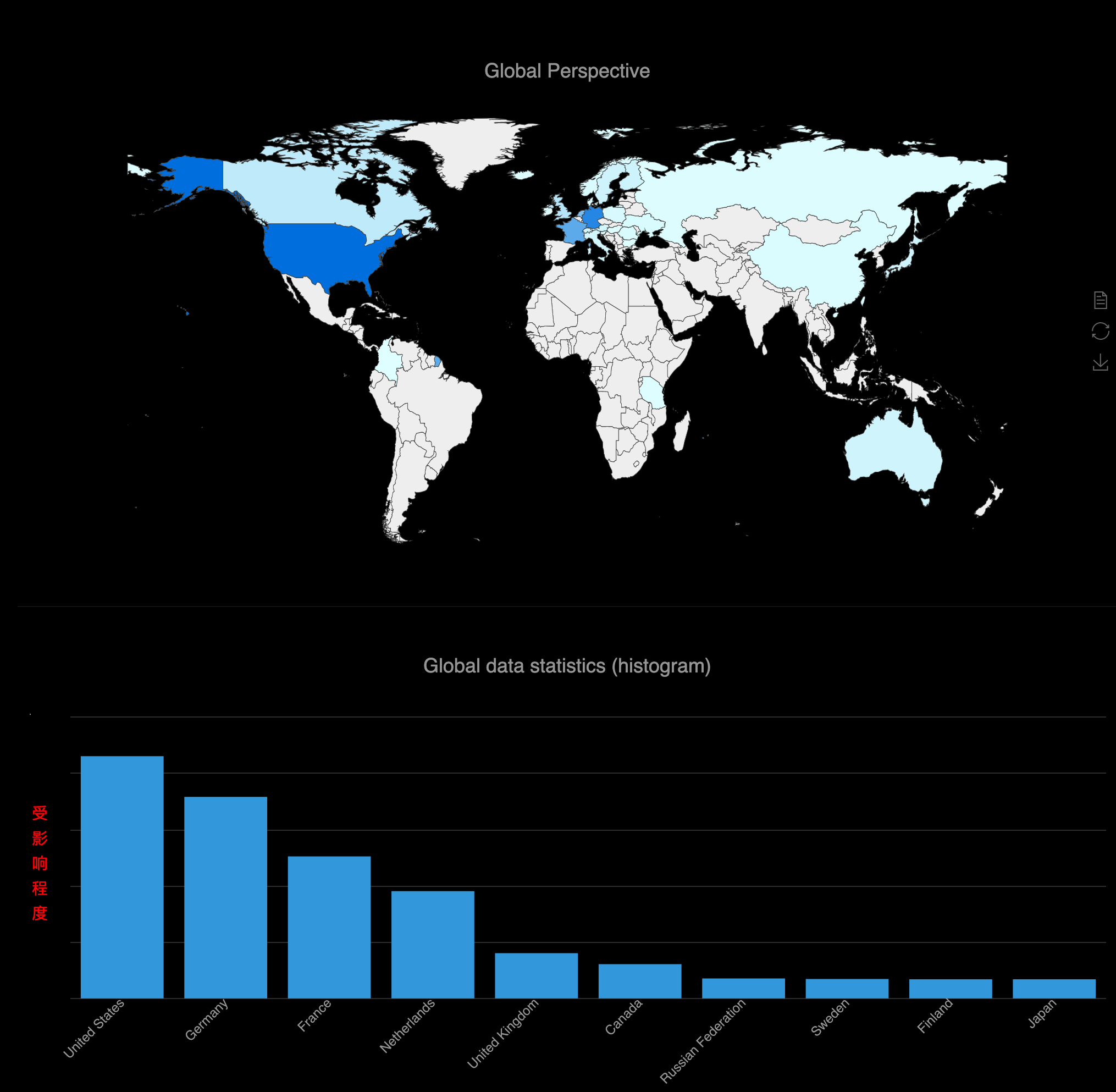

360安全大脑-Quake网络空间测绘系统通过对全网资产测绘,发现OpenSMTPD在境外使用更为广泛。具体分布如下图所示。

0x06 产品侧解决方案

360城市级网络安全监测服务

360安全大脑的QUAKE资产测绘平台通过资产测绘技术手段,对该类 漏洞/事件 进行监测,请用户联系相关产品区域负责人获取对应产品。

0x07 时间线

2020-02-24 qualys发布漏洞声明

2020-03-01 qualys更新详细报告

2020-03-02 360CERT发布预警