时隔两天,火狐浏览器再发新版本 67.0.4,修复和第1个0day出现于同样攻击中的另外一个0day。火狐浏览器用户应立即安装更新。

前天我们在文章《火狐浏览器紧急修复详情不明但已遭利用的 0day》指出,火狐发布67.0.3版本修复已被用于针对性攻击中的一个严重的远程代码执行漏洞。之后,研究人员发现该漏洞和另外一个未知漏洞被组合用于钓鱼攻击中,以在受害者机器上释放并执行恶意 payload。

沙箱逃逸漏洞

这个未知漏洞是 Coinbase Security 提交的一个沙箱逃逸漏洞CVE-2019-11708,它可导致攻击者从浏览器受保护的沙箱中逃逸。链接该0day和在67.0.3版本中修复的漏洞可导致攻击者在易受攻击的电脑上执行远程代码。

该漏洞的严重等级为高危,根据说明,“对子进程和父进程之间以 Prompt: Open IPC 信息传递的参数审查不充分,可导致非沙箱父进程打开由受攻陷子进程选择的 web 内容。当链接使用其它漏洞时,可导致在用户计算机上执行任意代码。”

建议用户立即更新,火狐浏览器的内置更新机制中已提供火狐 67.0.4和火狐 ESR 60.7.2。

第1个0day用于攻击密币公司

第1个0day (CVE-2019-11707) 的攻击目标是Coinbase 和其它密币公司的员工。该漏洞是一个严重级别的类型混淆漏洞,“由于Array.pop 中存在问题,当操纵 JavaScript对象时就会产生类型混淆漏洞,可导致可遭利用的崩溃情况。”

发现该漏洞的谷歌 Project Zero 团队成员Groß 在4月15日将漏洞提交给 Mozilla 公司时表示并未发现漏洞遭利用的情况,不过还指出,虽然该漏洞可别用于远程代码执行,但需要和沙箱逃逸漏洞结合使用才能影响主机操作系统。而这次第2个0day 漏洞的发现印证了他的想法。

Coinbase 首席安全信息官 Philip Martin 在推特上说明了Coinbase 和其它密币公司是第1个漏洞的受害者。Coinbase 分析攻击之后检测到了第1个0day并将其告知火狐浏览器。

Martin 进一步指出,这些攻击针对的是员工而非客户,说明攻击的目的很可能是访问企业信息、存储的密币资金或企业网络。他指出如下的 payload 哈希中至少一个是 macOS payload,而且攻击中使用了多个 C&C 服务器 IP 地址:

5/ Hashes (sha1):

b639bca429778d24bda4f4a40c1bbc64de46fa79

23017a55b3d25a2597b7148214fd8fb2372591a5

C2 IPs:

89.34.111.113:443

185.49.69.210:80安全研究员 Vitali Kremez 认为,该攻击很可能是由钓鱼邮件触发的。如果访客访问网站使用的是火狐浏览器,那么可能被重定向到另外一个网页,从而利用0day在电脑上释放恶意 payload。

从钓鱼邮件到后门

Mac 安全研究员兼 DigitaSecurity 公司的创始人 Patrick Wardle 发布报告更加清楚地说明了用户是如何遭火狐浏览器漏洞攻击的。

Wardle 在文章中指出,有人通过邮件告诉他称遭火狐0day攻击,在 mac 机器上释放了一个程序并执行。该用户还声称最近参与了密币交易活动。Wardle查看了触发这些攻击的钓鱼邮件。邮件内容指出,一个名为 Neil Morris 的“Adam 奖金组织人员”请求从目标处获得帮助。该邮件中包含一个如今无法使用的 url,http://people.ds.cam.ac.uk/nm603/awards/Adams_Prize。当用户通过火狐浏览器访问该 URL 时,该利用就会在电脑上释放恶意 payload。该恶意应用的名称为 Finder.app,VirusTotal 上显示为 “Trojan.OSX.Netwire.10000027”。该木马是一款远程访问木马,可导致攻击者获取对受影响计算机的访问权限。除了远程访问木马能力外,Netwire 旨在从浏览器中和其它应用程序中窃取信息。

和 Windows payload 相关的 IOCs

Kremez 表示,Martin 共享的 IOCs 实际上是用于窃取信息的一个 Windows 恶意软件。

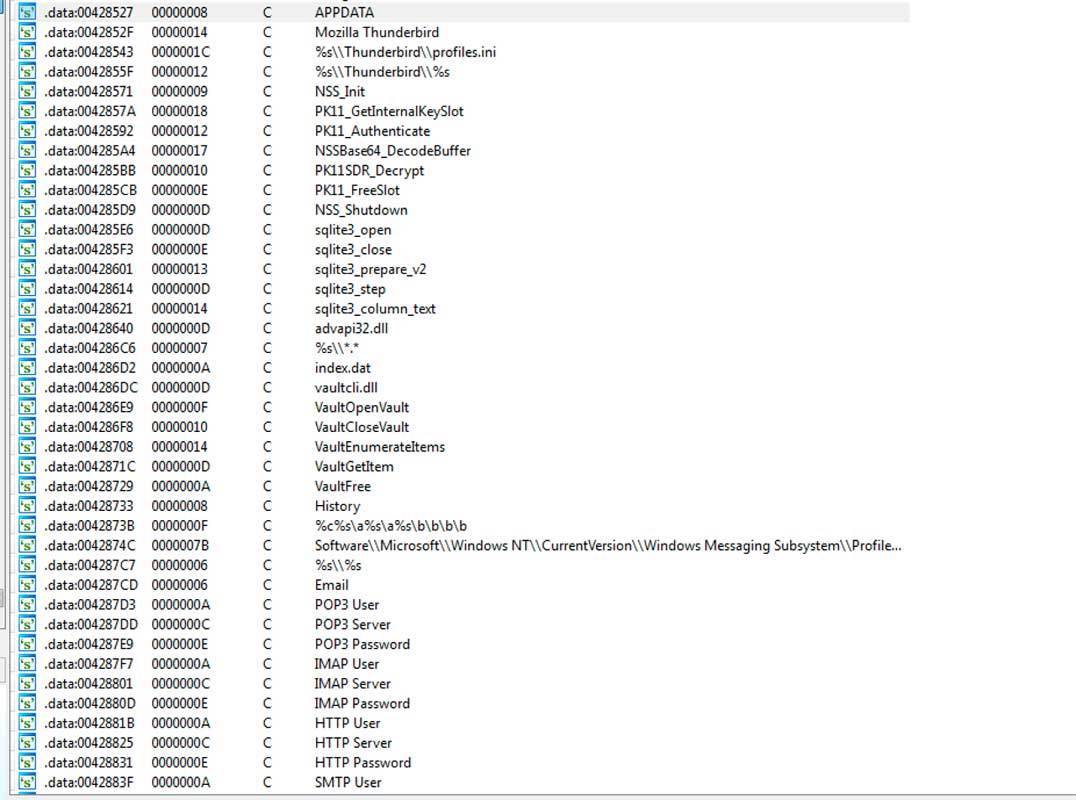

Kremez 查看 IOCs 后发现了一款 Windows 信息窃取器,它利用了Martin 提到的用于攻击中的同样的命令和控制服务器 IP 地址89.34.111.113:443。这款恶意软件试图从浏览器和邮件客户端中窃取信息。

这款 PE32 恶意软件中还内嵌“powercat”可执行文件,它将打开一个信道以及反向 shell,返回89.34.111.113:443,而这个 IP 地址也用于攻击 Coinbase 的活动中。

Kremez 还注意到,Martin 提到的另外一个 C2 IP 地址185.49.69.210:80 也出现在火眼公司曾观测到的利用 WinRar ACE 0day 漏洞的攻击活动中。这些攻击下载并将 Netwire RAT 安装到受感染设备中,“解码后,这些命令是 ‘ok ok’,我们认为这是默认的 C2 命令。经过一些 C2 通信后,C2 服务器以指令响应,从 hxxp://185.49.71[.]101/i/pwi_crs.exe 中下载该 payload,而它实际上是一个 Netwire RAT。”

最后,Kremez 还指出,从 Mach-O payload 中找到的 “hyd7u5jdi8” 字符串也出现在一个 Windows payload中,该 payload 通过 CVE-2017-0261-EPS 恢复了“释放后使用 0day 利用”以安装 Netwire。

如你所见,发动攻击的幕后黑手似乎一直以来都在利用 0day 漏洞通过后门和信息窃取器攻击受害者。相信更多的安全研究人员将分析这些 IOC,我们将持续关注事态进展。

IOCs 地址:https://twitter.com/VK_Intel/status/1141540229951709184。