编者按:工业与互联网技术的深度融合,让这个传统的行业面临着空前的挑战,越来越多的网络攻击事件瞄向了工业互联网系统,从近些年来发现的一系列工业互联网安全事件来看,都造成了重大的社会和经济损失,也给人们的生活带来了最直接的影响。通过本届RSAC2018我们发现,业界对工业互联网安全的重视开始不断加深,360企业安全集团工业安全事业部负责人陶耀东分享了他在RSAC2018上的所见所闻。

美国时间4月16日-20日,RSA Conference已经进行3天,相关的Keynotes、Sessions已经基本上进入尾声,许多重磅的议题或者期待的议题基本上都完成。参会之前,作为全球最大的安全盛会,管中窥豹,可见一斑。通过这个会议,我们可以聚焦到一个视角了解美国乃至全球的工业互联网和工业控制安全相关的企业、解决方案、业界动态和发展趋势,总结起来,有以下几点观察:

(1)Triton类对工业控制系统的网络攻击,被认为是最危险的网络攻击技术之一;

(2)工业互联网在美热度稍逊国内,但关注OT、IOT、IIOT安全问题是共识;

(3)工业安全获得业界重视,大会特设专题sandbox环节,大型综合厂商普遍关注工业控制安全;

(4)工业安全,创新解决方案亮点颇多;

(5)业界开始重视工业安全的意识提升。

下面对以上的观察展开介绍:

一、工业控制系统的最新网络攻击,被认为是最危险的网络攻击技术之一

在18日的keynote上,SANS研究所的主任Alan Paller和SANS三位研究员Ed Skoudis、James Lyne、Johannes Ullrich总结分析了5种最危险的的网络攻击技术:存储库和云存储数据泄漏、大数据进行反匿名处理和相关性分析、工业控制性攻击:目的性和方法、攻击者将通过挖矿机将受损系统货币化、硬件缺陷。

对工业控制系统,特别对作为工业系统最后一层保障的安全辅控系统SIS进行攻击,被认为是这5种最危险的网路攻击技术之一,这其中最典型的代表就是:2017年底发生的Triton/TriSIS事件。与在过去绝大多数恶意软件将攻击目的集中在欺诈和利润上有所不同,2017年对施耐德SIS系统进行攻击的Triton / TriSYS这样的、罕见的、公开的攻击,显示了其巨大的能力,它的目标是危害工业环境中某些最高风险组件(安全辅控系统SIS),这是生命和生产事故发生之前的最后一个保障。

当前,工业领域的攻击者越来越有针对性和相关性,但因为工业控制系统的特点,这个领域仍然没有采用最新的操作系统和相关的危险防护或缓解措施。 随着工业中越来越多的传感器数量增加和复杂性的增加,当攻击者追求将工业领域的传感器或控制器作为最终攻击对象时,我们将受到严重威胁,我们的世界就是在这些严重依赖于工业系统上运转的。

因此,工业控制系统可以被看做是最危险攻击对象。

4月18日上午 Keynote 演讲

类Triton/TriSIS攻击被评为最危险的攻击技术之一

二、工业互联网在美热度稍逊国内,但关注OT、IOT、IIOT安全问题是共识

随着2016年中国成立中国工业互联网产业而联盟(AII),2017年11月国务院印发《深化“互联网+先进制造业” 发展工业互联网的指导意见》,中国的工业互联网发展后发先至,进入高潮,AII中的成员数量超过500家,工业企业超过130家,全国的工业互联网云平台超过30家,各种工业互联网最佳应用案例和测试床层出不穷,各种工业互联网会议和各类安全会议必谈工业互联网安全。但在RSAC 2018会议和展会上,直接提及到Industrial Internet概念仍然比较少,从这点来看,在这工业互联网的推进层面我们国家和产业界更重视,整体热端高于美国。

从RSAC会议上观察,很多专家仍然将工业互联网或工业安全当做OT或IOT来思考,并推出了大量解决方案。安全厂商高度关注ICS、OT、IOT、CAR等安全问题,成为业界共识。

三、工业安全获得业界重视,大会特设专题sandbox环节,大型综合厂商普遍关注ICS安全

从这会议的日程安排上,可以观察到,除了传统的IT安全意外,工业安全获得大会和产业界高度重视,大会专门设置了:ICS 、IoT、Car HACKING的sandbox环节,并有十余场的专题演讲,其中包括:

- A Quick Start Guide for Critical Infrastructure Protection

- Defeating Insider Threats to Critical Infrastructure

- My Life as a CISO

- Insecure Cities and Rogue Robots: The Impact of Industrial IoT Exploits

- No IOUs with IOT

- SCADA 101

- A SOC in the Sandbox

- Think Like a Hacker But Act Like an Engineer

RSAC Sandbox : INDUSTRIAL CONTROL SYSTEMS

RSAC Sandbox : INTERNET of THINGS

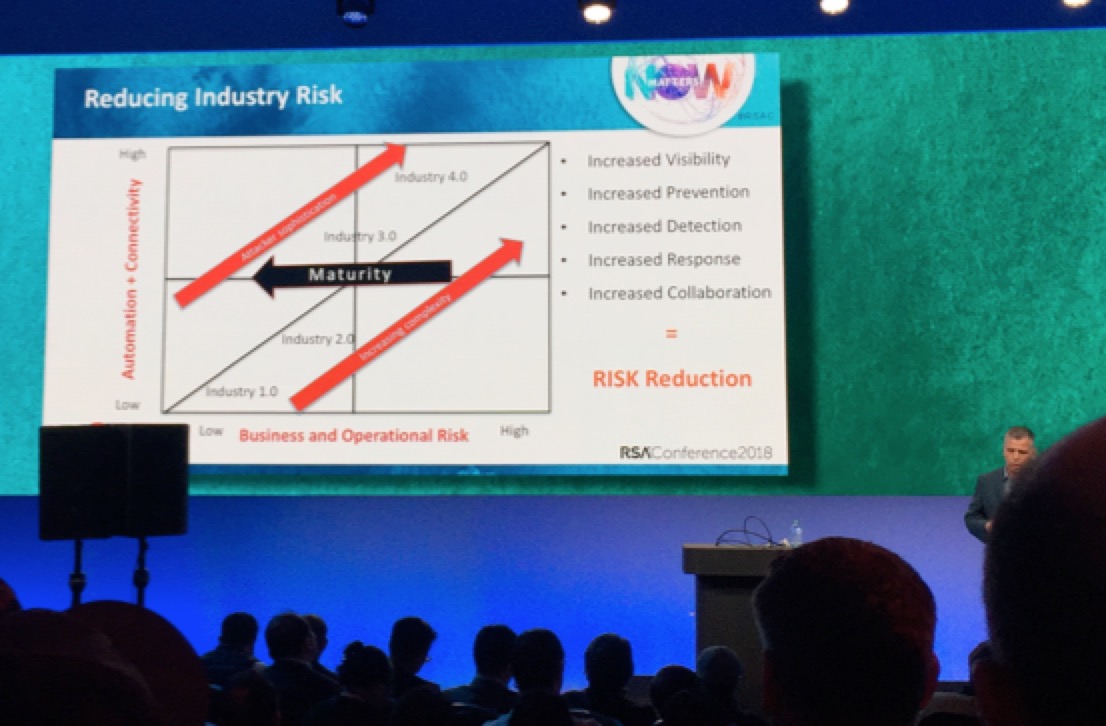

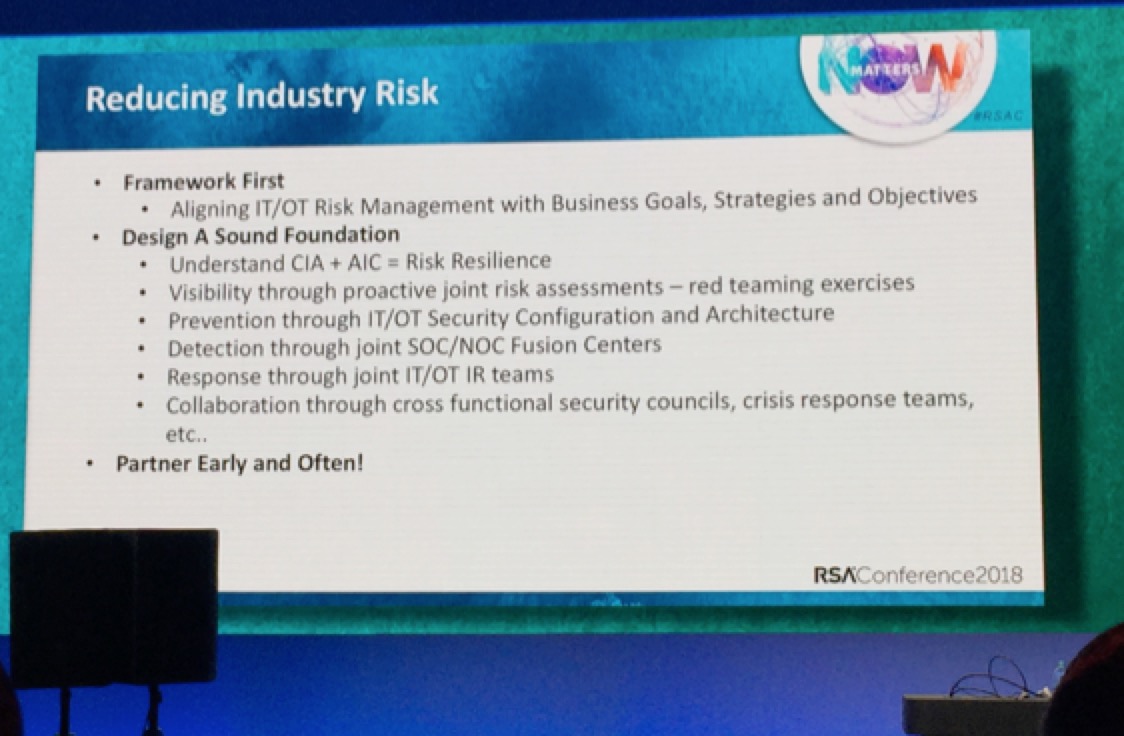

从大会的议程和MosCone Center-West Expo、North Expo、South Expo、Marriott Marquis四个展区的展示进行观察,可以发现大型综合安全厂商普遍关注工业安全,如Symantec、卡巴斯基、Macfee、Trend等均特别介绍了工业安全,并有专题演讲。Macfee分析了2017年的wanncry、Notpetay、Triton的事件的影响,Trend分析了工业风减少策略(增加可视性、保护、探测、响应、合作),卡巴斯基提出了工业安全的风险模型、发展趋势,建议提升安全意识和训练、加强应用安全的软件和专家服务;

整体来说,各大厂商均建议工业企业要制定IT和OT的安全策略,分析IT和OT对CIA和AIC的优先排序,从架构上和配置上整体考虑安全防护、应用SOC/NOC进行网络管理和危险探测、建立IT和OT一体化的安全团队等,这与去年360对工业互联网安全提出的建议颇为相似,异曲同工。

Trend 降低工业安全风险的5点建议

Trend 降低工业安全风险建议的说明

卡巴斯基分析ICS攻击向量

卡巴斯基分析工业控制安全的3个视角关系

四、OT、IOT安全,创新解决方案亮点颇多

在本次展会观察一些创新的企业及其OT、IOT、IIOT解决方案,可以发现颇多亮点,例如:

(1)UPTAKE公司提出了解工业数据的分析方法,进行工业企业的资产盘点、获得全面的安全可见性、对威胁进行分类、调查和补救来解决工业企业OT安全问题。

非常有意思的是,UPTAKE是工业大数据应用方面的独角兽企业,被福布斯评委“2015年最热创业公司”,2017年最新C轮融资4000万美金后,估值超过20亿美金,其主要业务是帮助企业将各类设备上的数据采集、汇聚到一起,用一套统一工具去监控管理,并提供推荐预测服务,如:流程优化、故障预警、任务管理等,是基于工业企业历史数据对企业工作流程进行优化,预测各类设备的使用寿命,并可以根据结果反馈不断提升预测和推荐的准确度,是工业互联网和工业大数据产业的代表者。

UPTAKE所提出了工业大数据进行安全监测和响应,与2016年360在AII峰会上提出的PC4R的理念非常一致,也是首次看到这个理念落地成产品和服务,这是本次展会工业安全最大发现之一。

North Expo 展馆的UPTAKE站台

(2)Allegro公司给出了面向工业嵌入系统的Web、TSL Client/Server、SSH Client/Server、嵌入式轻量级证书管理、软件加密引擎、嵌入式设备安全工具包套件等,主要将基于标准的安全协议快速、容易和可靠地嵌入到资源敏感的嵌入式系统和消费电子产品。Allegro公司位于麻塞诸塞州,成立于1996年是嵌入式软件工具包的领先供应商。采用加密的方式,保护工业安全要求,也是众多创新方法之一。

North Expo的Allegro展台 – secure software for the Internet of Things

(3)Mocana公司提出采用加密的方式从基础开始建立可信度,保障工业控制系统和工业物联网(IIOT)的安全,提供支持ARM、MicroChip、ST、Atmel等30多种嵌入式平台的类OpenSSL信任平台,可以源代码方式提供,开发者将之编译进不同目标设备,确保联网设备安全,如:启动验证、证书管理、加密引擎、安全数据传输和安全固件升级等。简单理解,就是提供被工业嵌入式系统大肆滥用的OpenSSL的替代品,以避免OpenSSL已经暴露的大量漏洞;Mocana成立于2002年,是一家军事应用嵌入式安全软件公司,2017年5月完成新一轮1100万美元投资,总融资额达到了9360万美元。

值得一提的是,Mocana是明确说明其遵从2018年3月IIC(美国工业互联网联盟)发布的端点安全最佳实践(ESBP)的公司,其产品满足IIC在对安全引导(Secure Boot)、信任的硬件和软件根(Hardware and Software Root of Trust)、密码服务(Cryptographic Services)、安全端点标识(Secure Endpoint Identify)和端点配置和管理(Endpoint Configuration and Management)的相关要求。

North Expo 的Mocana展台-Securing Mission -Critical IoT

(4)IoTrust公司明推出Entrust Datacard ioTrust安全解决方案。该解决方案提供安全、可信的数字基础架构,在接入物联网(IoT)生态系统的设备、传感器和后端平台之间提供数据保护。ioTrust安全解决方案利用身份、身份验证和授权、凭据生命周期管理和安全通信等功能帮助组织机构实现为互联世界提供支持的人、应用程序和设备的安全互联。IoTrust安全解决方案可以加快部署时间,帮助企业在流程优化和自动化、供应链可视化和新服务提供等领域更快实现业务价值,采用的是身份认证与安全交易技术。Identity用于工业安全,也是亮点。

(5)Zentera 公司CoIP 混合基础设施和智能制造覆盖(overlay)解决方案,使用先进的覆盖网络来将虚拟私有云(VPC)的统一能力带到复杂的混合环境中。抽象出物理网络连接的细节,开发人员可以使未修改的Linux和Windows应用程序与其他数据中心和公共云(甚至属于另一个企业)中的主机无缝地、安全地通信,其安全功能允许公司指定允许特定的CoIP Enclave中的哪些授权应用访问Enclave的网络。 所有其他应用程序都被锁定,大大增强了飞地的安全性。 CoIP Secure Enclave,混合或云环境与本地环境没有区别,企业可以全面控制连接和安全,从而在所有环境中实施统一的安全策略。Zentera的方案可以解决工业企业异地多个工厂与工业互联网平台、工业云的连接安全问题。

除了以上介绍的五个公司外,Cyberbit、Cylance也推出了工业终端安全方案和EDR理念。Veracity公司推出Veracity Cerebellum,作为SDN平台,可以完成安全层级模型(Security Level Model)、授权网络设备(Authorize Networked Devices)、安全区管理(Security Zone Management)、授权通信(Authorized Communication)、视觉验证(Visual Validation)、系统策略管理(System Policy Management)等安全运营中心的能力。与目前360建议工业企业建立工业安全运营中心,对企业IT、OT进行安全统一管理的理念也非常类似,也让人印象深刻。

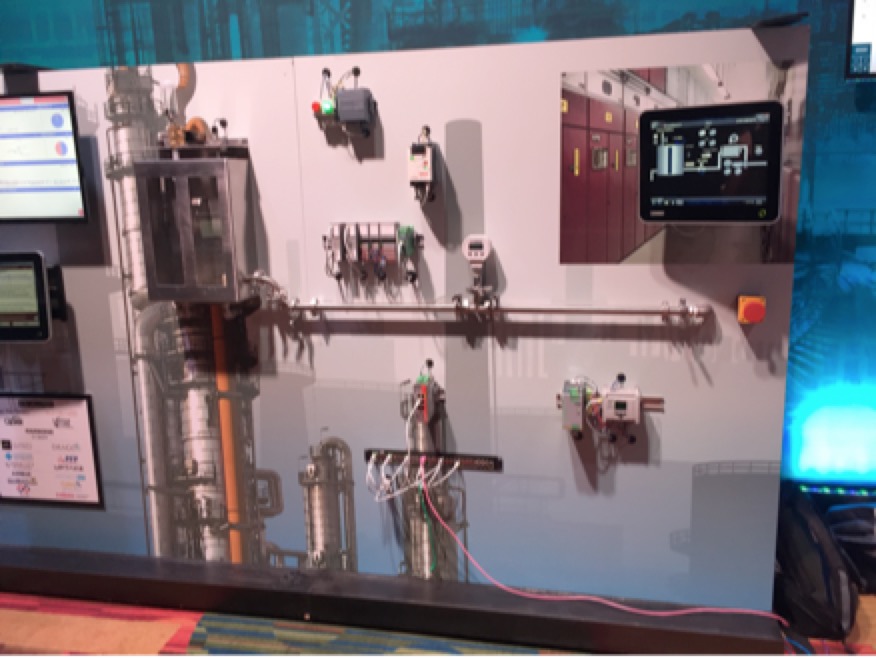

五、产业界开始重视工业安全的意识提升

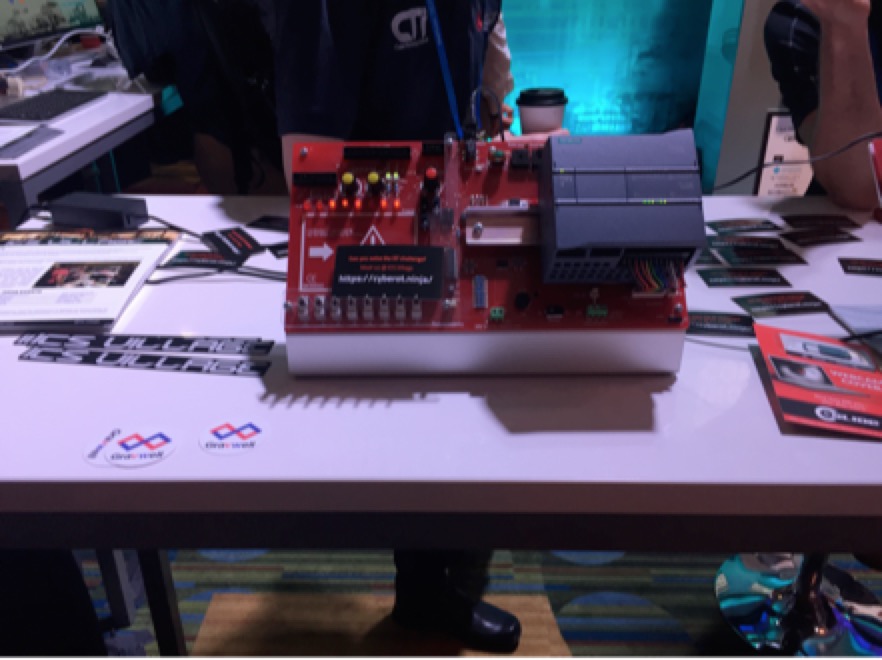

本次展会可以观察到产业界开始高度重视网络安全意识提升,特别是工业安全意识的提升。在本次展会上专门开辟了ICS Village区域,用于传递工业安全基本知识。ICS Village是一个非营利组织,由Cavalry、GRIMM、SCYTHE等公司联合创建,提供教育工具和资料以增进媒体、政策制定者和其他人的对工业安全理解,为安全研究人员提供访问ICS技术来学习和测试这些系统。一些工业安全公司,如:DRAGOS、CLAROTY、VERACITY、UPTAKE、CyberX等均是该组织的赞助商。这也体现了本届大会的主要思想——协同应对安全。

ICS Village 展示的工业沙盘模型-水泵、HML等

ICS Village 展示的工业沙盘:西门子PLC

纵观本次RSAC 2018所有关于工业安全的展商、演讲和活动,与前面几届会议相比,安全界对工业安全的重视程度前所未有,创新技术、产品、解决方案、工业安全意识培养方面均有很多发现和亮点。可以预测,未来几年,就像本次大会的主题:Now Matters,工业安全的威胁将会越来越多,包括中国在内的各国监管机构、安全厂商、工业用户对工业安全重视程度将进一步提高,相关政策和法规也会出台和落地,推动全球工业企业的工业安全防护需求和能力提升,工业安全解决方案提供商和相关创新公司将获得高速发展。