补天漏洞响应平台:http://butian.360.cn/

补天每月精品漏洞

第一名奖金无上限,最低10000元!第二名5000元!第三名3000元!

补天评审团队会选出上月提交漏洞中の精品前三,这可是除却漏洞奖励的额外精品激励奖金哦。

漏洞重点放通用(工控)、APP、IOT,万元精品奖励,或许离你更近哦:)

审核昊昊有话说:

给我一次机会,我可以闯进你的世界,给我一个支点,我可以撬动整个地球,给他一个密码,他能漫游人家整个内网,内网漫游,只服你!!!

何为漏洞,遗漏的窟窿,忽视的问题。一个VPN弱口令,可以导致内网漫游,作为运维老司机,知己知彼百战不殆,不走寻常路从网络方向出发,进内网,路由配置,对关键信息收集整理,并逐个突破,余下的就是一场游刃有余的“表演”,最后导致内网一切业务沦陷,再一次证明:没有绝对的安全,机会往往是等着身经百战的骑士。

(本篇分析源自2016年11月精品漏洞第三名,system-gov)。

Section1: 目标分析

本次测试的主角比较棘手,通过对该目标公司、分公司的业务了解肯定是部署有业务系统但都不对外开放,一切对内降低安全风险,从日常运维角度我也经常干同样的事情,应用方向被堵死那就从网络方向突破。

Section2: 变换角色直入主题

题外话我也是网维,常见企业网络架构自然是很熟悉了,总分互联对内访问。收集目标一切的对外网络资产进行分析也就只能从VPN接入打入内网了,目标企业使用深信服设备作为对外网关,开放4009端口即可确定使用ipsec VPN方式进行总分互联。这里有文章可做,通常网维并不是24小时驻场,自然会留下相关测试账号以便随时远程处理相关问题亦或者是在网络运行初期使用的测试账号,这种职业习惯大部分人都会存在且已有不少相关案例导致的安全问题!

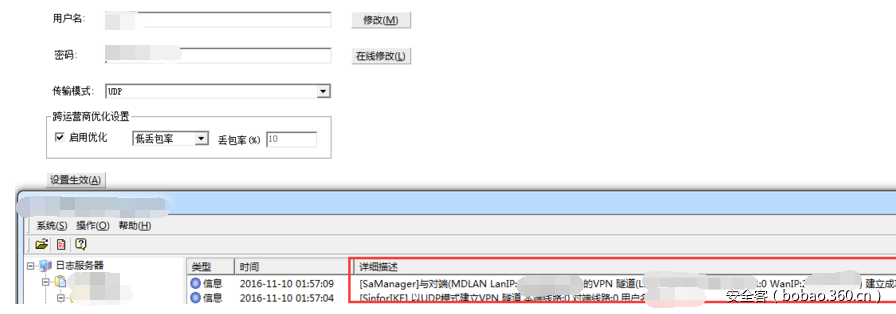

A. 说了这么多算是遇到好运气了,成功打中测试账号顺利接入到内部网络中

B. 接入内网并不表示等同于内网用户,接着通过ping tracert 等等方式来却确定内网的路由条目以及可到达的网络区域。测试发现居然只能达到内部的一台防护设备,继续突破,该设备从版本分析运行的是一套老版本系统同样存在安全问题(任意文件下载)。

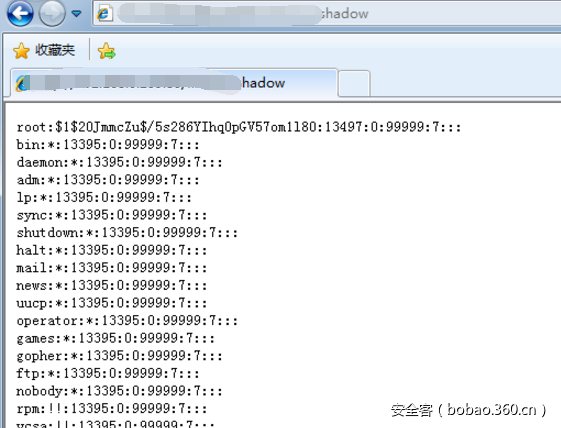

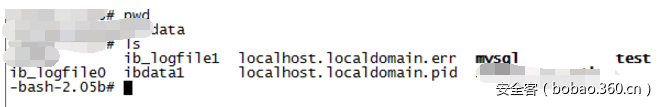

C. 通过公司备用设备的测试了解,寻找相关路径配置信息,套用到目标设备上直接下载设备管理数据库文件(mysql-innodb)。这玩意坑爹得在同环境下才能恢复还原数据,临时冒死使用使用公司设备进行测试成功还原目标设备管理员账号密码。

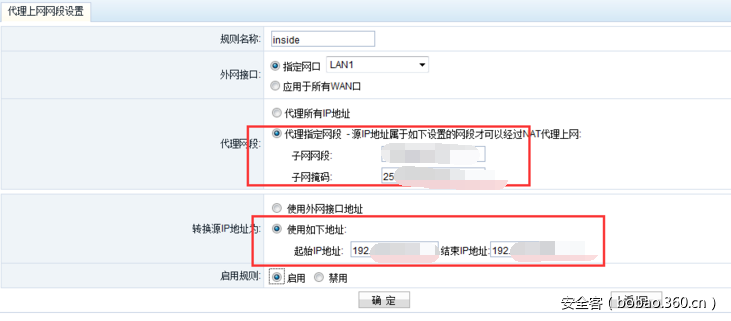

D. 接管内部安防设备后一切都变得明了简单了,继续转换角色,通过源NAT方式直接转换成内网安防设备的身份成功进入内部核心网

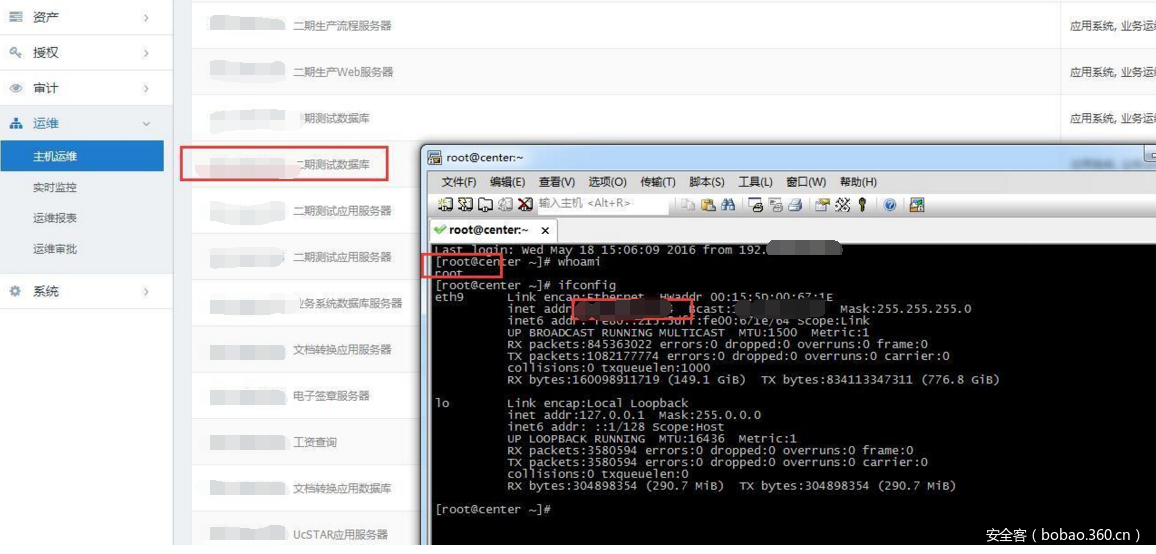

E. 既然这主题说的不良职业习惯那就不能跑题…通过不断的深入发现内部90%的安防、网络设备均使用同一套密码,以至于重要的堡垒机也沦陷了

F. 至于内网业务系统的测试这里就不多讲了,都是常见的漏洞类型!本次主题只是描述了该次目标安全测试的一个思路,好的运气占了很大分数!这里截图示意下:

Setion3: 总结

没有绝对的安全,百密总有一疏。从习惯性简单口令到内网突破角色转换进而沦陷核心业务系统的过程并没有太多难题,所以网络行业从业人员还是需养成良好的职业习惯!

补天月度奖励

万元精品漏洞——等着身经百战的骑士。

补天漏洞响应平台:http://butian.360.cn/