手机勒索软件是一种通过锁住用户移动设备,使用户无法正常使用设备,并以此胁迫用户支付解锁费用的恶意软件。这类大多伪装成系统类、色情类以及各式外挂类等软件诱导用户安装。尽管它们的锁屏样式、方式以及解锁方式不尽相同,但这类软件的目的却是一样的——谋财。

图1 360烽火实验室持续关注手机勒索软件

2016年360烽火实验室共捕获手机勒索软件约17万个,与2015年度相较环比增长160%。制马人通过解锁设备直接勒索用户钱财,解锁费用通常为20元以上,那么制作更多的手机勒索软件就能带来更大的收益。面对利益诱惑,制马人不断地“推陈出新”,近期我们发现了两种新型的解锁方式:语音解锁与二维码解锁。

语音解锁

该手机勒索软件在感染设备之后弹出一个无法取消的全屏置顶悬浮窗界面。手机勒索软件较为常用的锁屏方式有两种:一是利用设备管理器直接修改设备的锁屏密码,二是通过addView方法同时利用LayoutParams的flags属性添加无法取消的全屏置顶悬浮窗。而该恶意软件仅利用了LayoutParams的flags属性设置来达到锁屏效果。锁屏之后制马人在界面上给出了解锁的方法:受害用户通过联系与留在锁屏界面上的QQ号,并支付一定的费用来解锁自己的手机。该恶意软件制作较为粗糙,比如锁屏界面中提及的“点击二维码”,但界面上却没有明显的可点击内容,在不断试点的过程中才得以发现,如图2所示。

图 2 锁屏界面

该手机勒索软件不再使用手动键入密码来解锁,转而使用语音输入并识别从而进行解锁,这也是首个使用STT(Speech to Text)[6]技术的恶意样本。该恶意软件利用百度在线语音识别SDK完成语音识别功能,具体解锁过程如图3所示:

图 3 语音解锁过程

恶意软件的解锁密码是以固定方式加密后保存在Assets目录下的文件中,用户输入的语音经过语音识别SDK转化后与其进行匹配,匹配成功则移除锁屏界面,继而解锁成功,如图4所示。

图 4 解锁界面信息

二维码解锁

该恶意软件同时利用设备管理器和addView方法达到锁屏效果,增大了受害用户解锁手机的难度。恶意软件运行后直接请求激活设备管理器,而无其他交互界面。当用户激活设备管理器之后恶意软件就会立刻强制给手机设置锁屏密码。同时用户的手机会显示如图5所示界面,界面中给出受害用户如何解锁的信息,在该页面中我们观察到一点与以往不同的内容——“扫码支付,自动解锁”。

图5 激活设备管理器和二维码勒索页面

按照界面上的指示信息(提示:微信扫描二维码:“扫码支付 自动解锁”)进行扫码,则出现如下的转账界面,显示“向个人用户‘十四年√(**攀)’”转账20.00元。

图6 扫码转账界面

首先,通过图7了解一下微信的转账过程。收款方生成用于收款的转账二维码,转账方通过“扫一扫”收款方提供的二维码获取转账信息并确认之后则进行转账,转账成功之后跳转至“转账成功”页面,收款方则显示“已收账”。

图7 扫二维码转账流程示意图

在整个转账过程中转账双方的信息交互仅为微信用户的昵称与转账账目相关信息,微信用户的昵称可以随意改变且不唯一,转账过程中不涉及双方微信账号的信息。那么恶意软件所示的“自动解锁”该如何做到呢?

通过进一步分析发现该恶意软件代码结构极其简单,并且代码中没有与微信转账之间存在任何的关联。所以,所谓的“扫描支付,自动解锁”是彻头彻尾的一个骗局,即受害用户完成转账并不能自动解锁。

此外,在恶意软件的资源文件中发现多个二维码信息,如图8所示。制马人只需要简单更改二维码信息就可以对手机勒索软件进行变身;当其他制马人拿到诸如此类的恶意软件时,仅需简单更改就可生成新的手机勒索软件。如法炮制,制马人就可用极低的成本就可达到在保护自身信息的同时又增加了获利几率,此种形式的手机勒索软件行为可谓恶劣至极。

图8 资源文件中的多个二维码信息

变化趋势

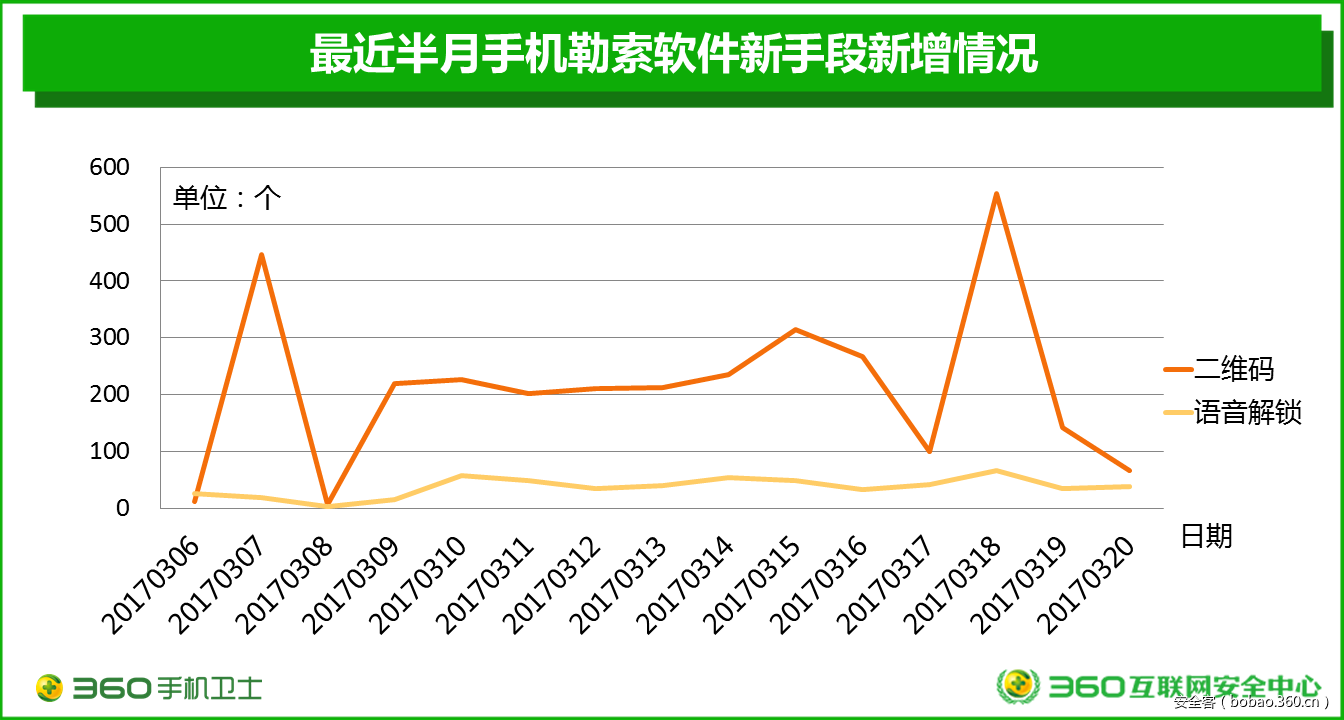

我们统计了这两类新型的手机勒索软件近半个月的数据,从图9中可以直观看出二维码类勒索软件数量明显高于语音解锁类勒索软件。我们猜测产生这种现象的成因,一方面是二维码类恶意软件由于其代码结构简单,软件的可变化性更高;另一方面,这类手机勒索软件本身的制作门槛低的特点,获益更加直接。更有甚者,锁屏界面中仅存二维码图片信息以用于接收转账用途。用户设备被锁定时按照指示信息完成转账操作之后发现手机却未成功解锁,此时,用户可能无法联系到制马人,而制马人却是直接获益。

图 9 最近半月手机勒索软件新手段新增情况

另外,我们由图可看出二维码骗局式勒索软件数量起伏较大,从360烽火实验室的《安全预警:勒索软件正成为制马人的新方向》了解到该群体行为会直接影响此类恶意软件趋势变化。由最初只是恶作剧以恐吓、捉弄为目的,发展到勒索钱财来看,这次的语音解锁类型的手机勒索软件,同时满足了制马人炫技、恶作剧和敲诈勒索等多种目的,手机勒索软件在技术上将更加多元化,带来的危害将变得更大。

安全建议

手机勒索类制马人不断地另辟蹊径以谋取不义之财,但其前提都是骗取用户成功安装恶意软件。那么,该如何做才能降低或者避免该类事情的发生呢?

1)可信软件源

建议用户在选择应用下载途径时,应该尽量选择大型可信站点,如360手机助手、各软件官网等。

2)安装安全软件

建议用户手机中安装安全软件,实时监控手机安装的软件,如360手机卫士。

3)数据备份

建议用户日常定期备份手机中的重要数据,比如通讯录、照片、视频等,避免手机一旦中招,给用户带来的巨大损失。

4)拒绝诱惑

建议用户不要心存侥幸,被那些所谓的能够“外挂”、“刷钻”、“破解”软件诱惑,这类软件绝大部分都是假的,没有任何功能,只是为了吸引用户中招。

5)正确的解决途径

一旦用户不幸中招,建议用户不要支付给敲诈者任何费用,避免助涨敲诈者的嚣张气焰。用户可以向专业的安全人员或者厂商寻求解决方法。

附录:参考资料

[1] 手机锁屏勒索国内首现身

http://blogs.360.cn/360mobile/2015/05/19/analysis_of_ransomware/

[2] ANDROID勒索软件研究报告

http://blogs.360.cn/360mobile/2016/04/12/analysis_of_mobile_ransomware/

[3] 安全预警:勒索软件正成为制马人的新方向

http://blogs.360.cn/360mobile/2016/05/17/security_alert_of_ransomware/

[4] ANDROID N限制重置密码已遏制勒索软件

http://blogs.360.cn/360mobile/2016/11/07/android_nougat_against_ransomware/

[5] 2016年ANDROID恶意软件专题报告

http://blogs.360.cn/360mobile/2017/02/28/review_android_malware_of_2016/

[6] STT

https://en.wikipedia.org/wiki/STT

360烽火实验室

360烽火实验室,致力于Android病毒分析、移动黑产研究、移动威胁预警以及Android漏洞挖掘等移动安全领域及Android安全生态的深度研究。作为全球顶级移动安全生态研究实验室,360烽火实验室在全球范围内首发了多篇具备国际影响力的Android木马分析报告和Android木马黑色产业链研究报告。实验室在为360手机卫士、360手机急救箱、360手机助手等提供核心安全数据和顽固木马清除解决方案的同时,也为上百家国内外厂商、应用商店等合作伙伴提供了移动应用安全检测服务,全方位守护移动安全。