你好呀~欢迎来到“资讯充电站”!小安就是本站站长。今天第57期如约和大家见面了!如果您是第一次光顾,可以先阅读站内公告了解我们哦。

【站内公告】

本站主要发布时下最火热最新鲜的网安资讯,不同于正儿八经的权威消息。本站的资讯内容可能会更富趣味性、讨论性,工作劳累之余给大家来点趣闻,唠唠嗑,也可以一起充电涨姿势~目前每周营业周二、周四两天。欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

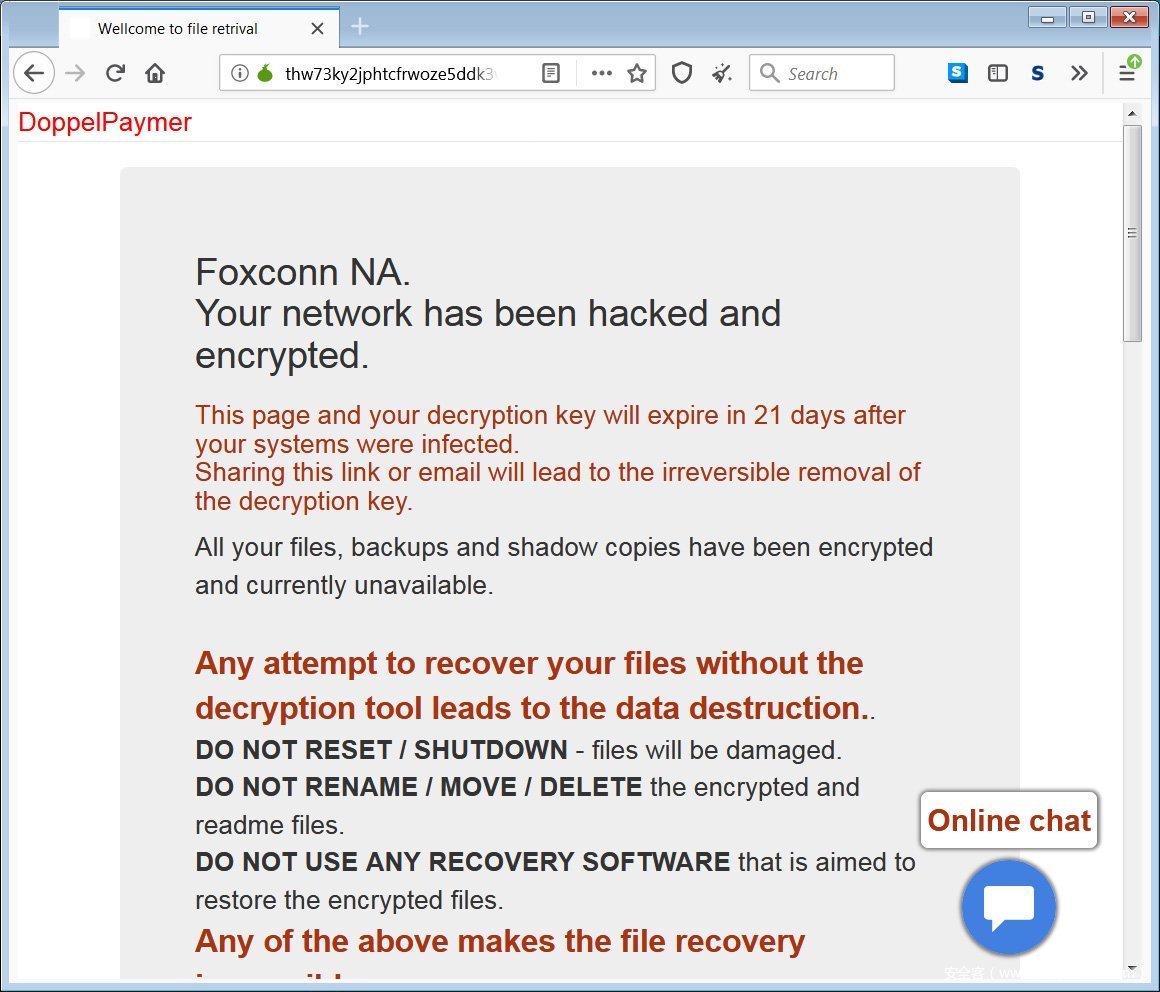

富士康文件被勒索软件“绑架”,一口价3400万美元

感恩节周末,DoppelPaymer勒索软件组织依然在辛勤做工。这回他们盯上了电子巨头富士康集团,指望后者在这个象征着善意的日子里慷慨买单。

富士康是全球最大的电子产品制造公司,在2019年创下了1720亿美元的营收记录。算上子公司夏普,群创,富智康,贝尔金等在内,这个庞大的商业帝国在全球范围内拥有超过80万名员工。

这回受到攻击的是富士康位于墨西哥的一个产业区。富士康在这里生产电子设备,然后货分两路,发往北美和南美洲地区。DoppelPaymer这回依然故技重施,他们先是盗走了公司文件,然后又加密了设备。攻击发生后,墨西哥工厂的网站一直处于瘫痪状态,页面显示“404”。

本周,DoppelPaymer在他们运营的数据泄露网站上公布了从富士康盗走的文件。他们拿到手的数据包括一般的商业文件和报告,但不包含财务信息或员工的个人信息。

在留给富士康的勒索信里,DoppelPaymer指路了一个定额的付款链接,对这件感恩节大礼收费1804.0955个比特币,按现在的市价计算,差不多是3400万美元。

火眼被国家级APT组织攻击,矛头指向俄罗斯

本周二,美国头部网络安全公司火眼向外界表示,自己遭到了一个由国家背书的黑客组织的入侵。

火眼称,这群黑客拥有世界一流的技术能力,他们闯入火眼的内部网络后,拿走了后者用来测试客户防御能力的红队工具。火眼的客户来头不小,包括联邦政府,州政府,地方政府,以及主要的跨国大公司。

CEO凯文·曼迪亚(Kevin Mandia)在声明中介绍,攻击者量为 FireEye 量身定制了一套极具针对性的攻击方案,他们的主要目标是获取某些政府客户的资料,但曼迪亚并没有点名道姓地指出客户是谁。

黑客“老练的”执行水准和新颖精巧的技术能力,给这位在网安行业从业了25年的资深大佬留下了深刻印象。他断定,这次行动肯定是由一个具有一流攻击能力的国家所设计,因为这和火眼以往处理过的成千上万次攻击事件都不一样。甚至可以说,这起攻击行动也是近期影响最大的入侵事件之一。

目前,火眼正联合联邦调查局和微软对事件进行调查,不过曼迪亚本人对幕后黑手似乎有自己的看法。基于目前掌握的信息,他认为这起事件和俄罗斯脱不了干系。

此外,火眼在这起事件中公开透明又全面的应对措施也值得提及。在公司官网上(https://www.fireeye.com/blog.html),火眼披露了这次攻击的细节和应对措施,可供大家借鉴学习。

疫苗才露尖尖角,早有黑客等着偷

早前,负责为欧盟评估和审批疫苗的欧洲药品管理局(EMA)称,自己在一场网络攻击中中了箭,但没有透露更多细节。

德国生物科技公司BioNTech周三表示,在欧洲药品监管机构受到网络攻击后,他们与辉瑞合作开发的新冠疫苗的相关文件也被黑客搞到了手。

作为首个部署BioNTech和辉瑞联合研发的新冠疫苗的国家,英国正在动员国家网络安全中心对事件展开调查。

“护航”新冠疫苗的民间志愿者组织“CTI-League”创始人马克·罗杰斯(Marc Rogers)表示,疫苗公司提交给监管机构的文件中,通常包括有关疫苗及其作用机制、有效率、风险和已知的可能的副作用以及处理指南等机密信息。

目前,外界关于攻击发生的时间和方式、谁搞的鬼,以及攻击方具体掌握了哪些信息等一切疑问,都还没有得到回答。为了安抚广大群众,欧洲药品管理局向大家划重点,BioNTech和辉瑞的系统没有因为疫苗文件泄露受到入侵,这只疫苗的审批进度也不会因为网络攻击而放缓。