0x01 概述

近期,360安全大脑的360安全分析响应平台在区域侧监测到 Mozi 僵尸网络的活动频繁,呈愈演愈烈的趋势。

Mozi 是一个相对较新的物联网僵尸网络,以 DHT 协议建立 P2P 网络进行通信,主要通过漏洞利用和telnet弱口令两种方式进行蠕虫式传播。2019年9月360Netlab团队捕获到相关样本,并于19年12月首次公布。

据悉该恶意软件自2019年底以来一直处于活跃状态,在360Netlab监测发现2020年9月11日扫描流量激增。根据IBM X-Force威胁情报中心统计的数据表明,Mozi 占观察到的IoT网络流量近90%。

0x02 Mozi 样本简述

Mozi Botnet依赖DHT协议建立一个P2P网络,通过ECDSA384以及xor算法保证自身组件和P2P网络的完整性和安全性。样本通过一些已知的漏洞利用和telnet弱口令蠕虫式传播。

2.1 Mozi 样本行为说明

-

Mozi在成功感染目标之后,会使用iptable将SSH、Telnet阻断,以防止被其他人入侵 - 然后会对特定的端口进行放行,确保自身的通信

- 并通过

prctl来更改进程名为sshd或者dropbear来迷惑受害者 - 然后通过

DHT协议建立P2P网络后,同步config文件,根据config文件里的指令,开始相应的任务2.2 命令执行指令列表

-

DDoS攻击 - 收集

Bot信息 - 执行指定

URL的payload - 从指定的

URL更新样本 - 执行系统或自定义命令

2.3 已知漏洞列表(Mozi多使用IoT设备远程命令执行Nday进行攻击)

| 产品名 | 漏洞 |

|---|---|

| Eir D1000 Router | Eir D1000 Wireless Router RC I |

| Vacron NVR devices | Vacron NVR RCE |

| Devices using the Realtek SDK | CVE-2014-8361 |

| Netgear R7000 and R6400 | Netgear cig-bin Command Injection |

| DGN1000 Netgear routers | Netgear setup.cgi unauthenticated RCE |

| MVPower DVR | JAWS Webserver unauthenticated shell command execution |

| Huawei Router HG532 | CVE-2017-17215 |

| D-Link Devices | HNAP SoapAction-Header Command Execution |

| GPON Routers | CVE-2018-10561, CVE-2018-10562 |

| D-Link Devices | UPnP SOAP TelnetD Command Execution |

| CCTV DVR | CCTV/DVR Remote Code Execution |

注:Mozi 样本详细分析见 360Netlab报告 P2P-Botnet : Mozi分析报告

0x03 Mozi 态势解析

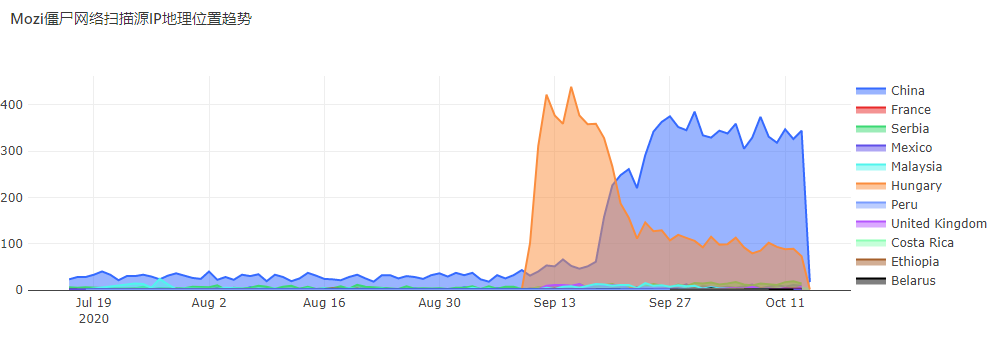

通过我们持续监测和测绘发现在2020年9月11日左右Mozi僵尸网络扫描量激增,最大扫描源自印度和国内。

3.1 360蜜网监测

蜜网监测 Mozi 僵尸网络扫描趋势

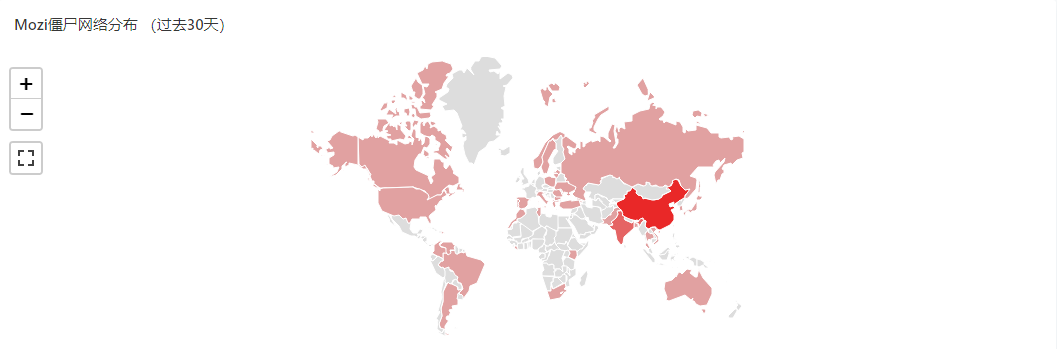

通过对30天Mozi僵尸网络独立IP的累计统计,Mozi僵尸网络最多的分布也是在国内和印度

注:图片来自于360NetLab

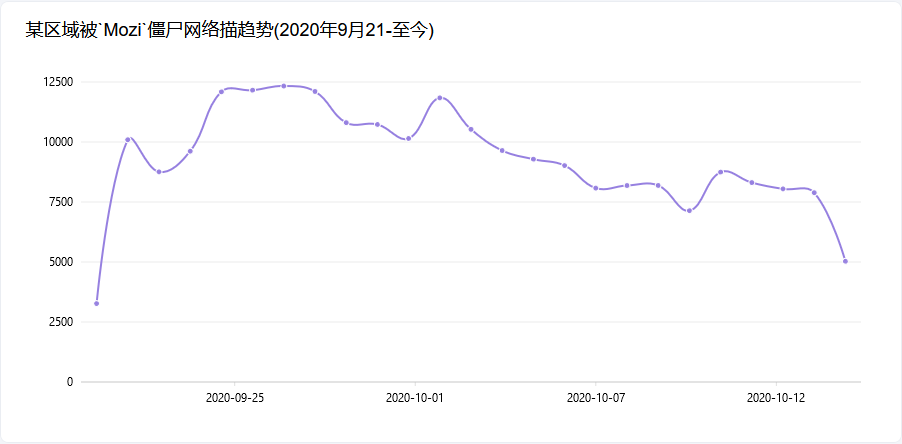

3.2 360区域安全大脑监测

某区域被Mozi僵尸网络描趋势(2020年9月21-至今)

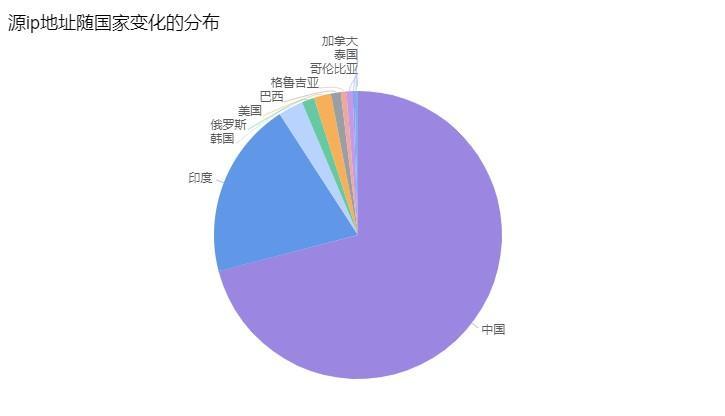

Mozi 全球通信分布饼图

注:图片来自于360安全分析响应平台

3.3 360全网资产测绘平台监测

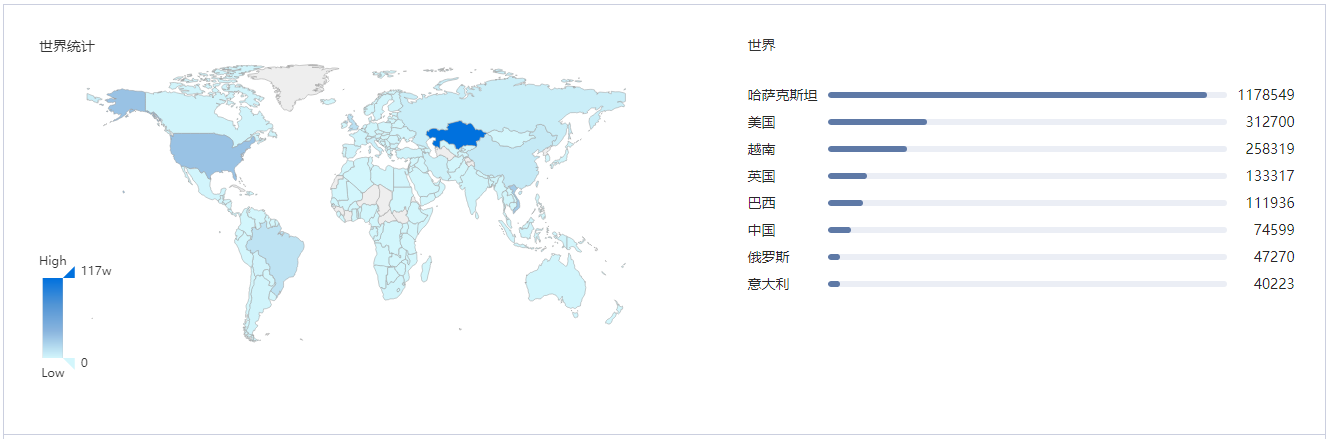

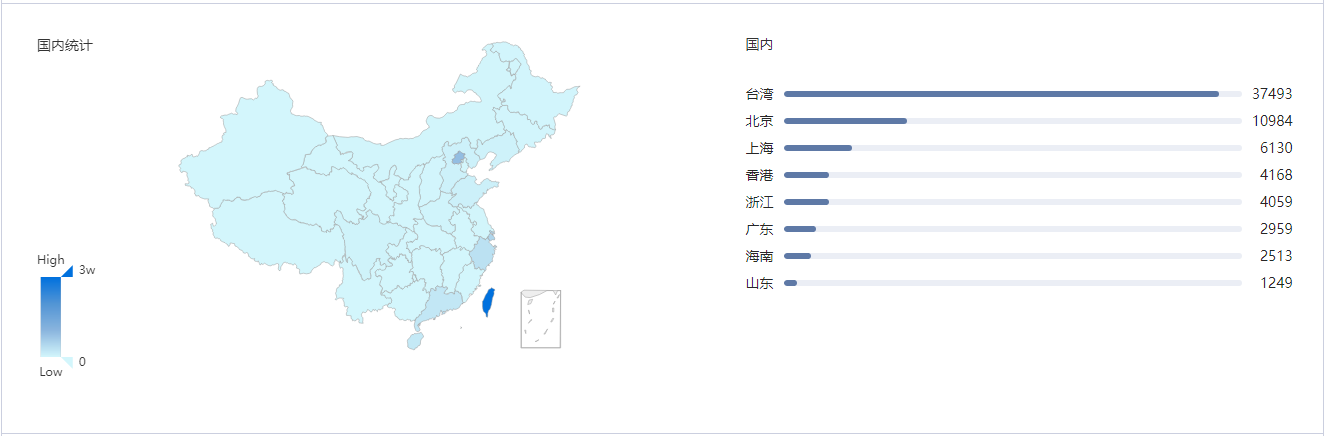

Mozi僵尸网络利用的产品在全球均有广泛使用,360安全大脑-Quake网络空间测绘系统通过对全网资产测绘,受影响产品(见2-3已知漏洞列表)分布如下图所示。独立IP数为825011。

全球情况

国内情况

注:图中数量为累计数量,来自于360安全大脑的QUAKE资产测绘平台

0x04 防范措施

4.1 IoCs

Mozi使用8组公共节点以及Config文件的[nd]字段指定的节点作为bootstrap nodes。引导新节点加入其DHT网络

样本内嵌公共节点如下,若设备存在与列表IoC通联情况即可能失陷。

dht[.]transmissionbt[.]com:6881

router[.]bittorrent[.]com:6881

router[.]utorrent[.]com:6881

bttracker[.]debian[.]org:6881

212[.]129[.]33[.]59:6881

82[.]221[.]103[.]244:6881

130[.]239[.]18[.]159:6881

87[.]98[.]162[.]88:6881

4.2 Telnet 弱口令列表

Mozi 僵尸网络Telnet 使用弱口令列表如下 或者 附件Mozi_telnet弱口令下载

| root | admin1 | h@32LuyD | smcadmin |

| admin | administrator | gw1admin | 1234 |

| CUAdmin | 666666 | adminpass | klv123 |

| default | 888888 | xmhdipc | klv1234 |

| rapport | ubnt | juantech | zte |

| super | tech | @HuaweiHgw | jvbzd |

| telnetadmin | xc3511 | adminHW | anko |

| !!Huawei | vizxv | 2010vesta | zlxx |

| keomeo | Pon521 | 2011vesta | 7ujMko0vizxv |

| support | e2008jl | plumeria0077 | 7ujMko0admin |

| CMCCAdmin | r@p8p0r+ | cat1029 | system |

| e8telnet | GM8182 | 123456 | ikwb |

| e8ehome1 | gpon | 54321 | dreambox |

| e8ehome | Zte521 | hi3518 | realtek |

| user | hg2x0 | password | 0 |

| mother | epicrouter | 12345 | 1111111 |

| Administrator | conexant | fucker | meinsm |

| service | xJ4pCYeW | pass | |

| supervisor | v2mprt | admin1234 | |

| guest | PhrQjGzk | 1111 |

0x05 产品侧解决方案

5.1 360 安全分析响应平台

360区域大脑的安全分析响应平台借助智能关联分析引擎,将各数据孤岛中的信息进行综合理解与场景化分析,为Mozi 僵⼫⽹络的专项任务提供服务。请⽤户联系相关产品区域负责⼈或(shaoyulong#360.cn)获取对应产品。

5.2 360 QUAKE资产测绘平台

360安全大脑的QUAKE资产测绘平台(quake.360.cn)通过资产测绘技术手段,对该类漏洞进行监测,请用户联系相关产品区域负责人或(quake#360.cn)获取对应产品。

0x06 时间线

2019-09-03 360Netlab 首次捕获到 Mozi 样本

2019-12-23 360Netlab 首次公布 Mozi 僵尸网络分析报告

2020-09-22 360安全大脑—安全分析响应平台持续监测到活跃

2020-10-15 360-CERT 发布 Mozi 僵尸网络态势报告

0x07 参考链接

- https://blog.netlab.360.com/p2p-botnet-mozi/

- https://securityaffairs.co/wordpress/108537/malware/mozi-botnet-iot-traffic.html

- https://securityintelligence.com/posts/botnet-attack-mozi-mozied-into-town/

- https://www.microsoft.com/security/blog/2020/10/12/trickbot-disrupted/

- https://blogs.microsoft.com/on-the-issues/2020/03/10/necurs-botnet-cyber-crime-disrupt/

- https://finance.sina.com.cn/tech/2020-10-12/doc-iiznctkc5171878.shtml

- https://cert.360.cn/warning/detail?id=95110cde8635056292e62424b9da1842

- https://paper.seebug.org/1347/

- https://www.internet-sicherheit.de/research/botnetze/iot-botnetze/mozi/

- https://securityintelligence.com/posts/botnet-attack-mozi-mozied-into-town/