大家好,我是零日情报局。

2012年开始,“破坏王”Shamoon凭借着近乎不可逆的数据摧毁攻击,成为了波斯湾石油巨头们的噩梦。

到了2019年,Shamoon阴云还未散去,毁灭者ZeroCleare空降中东,给局势焦灼的海湾,再添阴霾。

ZeroCleare数据摧毁恶意软件

昨天,IBM的X-Force事件响应和情报服务(IRIS)发布报告,披露了一种全新的破坏性数据清除恶意软件ZeroCleare,该恶意软件以最大限度删除感染设备数据为目标。

IBM虽没有透露此次遭受攻击的具体公司,但可以确认ZeroCleare瞄准的是中东的能源和工业部门,且初步估算已有1400台设备遭感染。

与之前Shamoon非常相似,ZeroCleare用来执行破坏性攻击,主要是擦除主引导记录(MBR),并损坏大量网络设备上的磁盘分区,说白了就是大肆删数据。

由伊朗APT34和xHunt创建

除此以外,IBM报告也证实,ZeroCleare和破坏性恶意软件Shamoon同宗,都是出自伊朗资助的顶级黑客组织之手。不同的是,Shamoon来自APT33组织,而ZeroCleare由APT34(Oilrig)和Hive0081(aka xHunt)组织协作开发。

从可查资料来看,伊朗黑客组织APT34(Oilrig)至少从2014年起就瞄准中东和国际受害者,目标也多集中在金融、政府、能源、化工和电信等关乎国家安全的重要领域。可以说,APT34的整体攻击动向,与伊朗国家利益和作战时间安排保持高度一致。

通过各种网络手段,帮助政府达成政治、经济、军事目的,是APT34一类国家级黑客组织行动的核心。今年早期,APT34(Oilrig)就曾伪装成剑桥大学相关人员,使用LinkedIn传送恶意文件,进行网络钓鱼攻击,预谋窃取重要信息。

(IBM报告:ZeroCleare由伊朗APT34和xHunt创建)

至于与APT34(Oilrig)合作的xHunt组织,此前有人将二者视为同一组织,但此次IBM特别强调ZeroCleare由伊朗APT34和xHunt共同创建,可见这极可能是伊朗的又一支隐蔽而强大的网络力量。

ZeroCleare软件的非常规策略

从披露的攻击进程来看,执行ZeroCleare恶意程序前,黑客会先通过暴力攻击,访问安全性较弱的公司网络帐户,而当拿到公司服务器帐户的访问权限后,就会利用SharePoint漏洞安装China Chopper、Tunna一类的Web Shell工具。

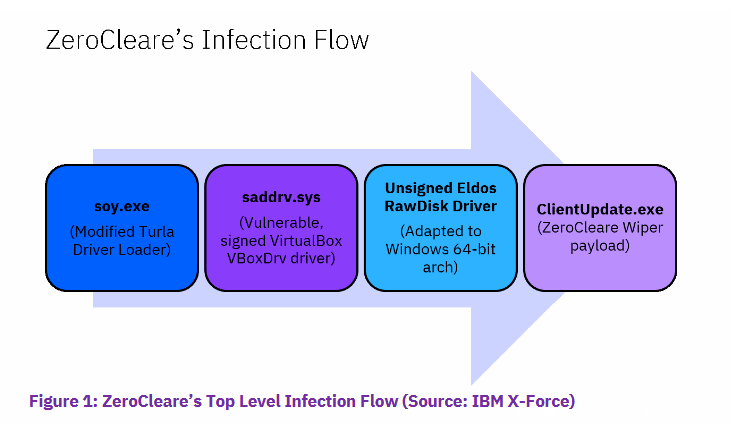

随后,攻击者便会在入侵设备上,开启横向扩散模式,部署ZeroCleare数据摧毁恶意软件,上演破坏性的数据擦除攻击。至于攻击细节上,一个叫EldoS RawDisk的合法工具包无形中成了ZeroCleare的推手。

(ZeroCleare攻击感染流程)

EldoS RawDisk是一个主要用于与文件、磁盘和分区进行交互的合法工具包。为了顺利运行ZeroCleare,攻击者会先通过名为soy.exe的中间文件,加载易受攻击签名驱动程序VBoxDrv,强制(DSE)接受并运行驱动程序。

成功拿到权限后,ZeroCleare就会通过滥用合法工具包EldoS Raw Disk的方式,擦除MBR并损坏大量网络设备上的磁盘分区,达到破坏性攻击的目的。

值得一提的是,为了获得设备核心的访问权限,ZeroCleare还会使用易受攻击的驱动程序和恶意的PowerShell /Batch脚本,绕过Windows控件。

伊朗特色 数据粉碎攻击

说到数据摧毁攻击,很容易联想到2012年首现,直至18年还在中东地区肆虐,针对性攻击沙特国家石油公司的同类恶意软件Shamoon。

被誉为“无敌破坏王”的Shamoon曾在2012年,因破坏性清除了沙特国家石油公司 35000台计算机数据,导致石油业务停摆数周而名噪一时,也因此被称为最危险的恶意软件之一。

(2012年沙特国家石油公司发文称遭破坏性攻击)

甚至在2018年,变种Shamoon还被用于针对沙特国家石油公司海外承包商的定向打击,影响近400台服务器和多达100台个人计算机,殃及沙特石油业务运转。

一方面,数据擦除作为一种兼具大规模破坏、巨额损失、漫长恢复时间成本,以及摧毁式特性的攻击手段,一直被圈里人称之为最恶劣的攻击方式。

另一方面,中东作为占世界已探明石油储量约64.5%的地区,石油化工市场不仅是该地区的经济支柱,更是全球能源架构的重要中心,任何一次看似轻微的攻击,都可能波及全球。

而正是基于攻击手段的摧毁性,以及中东石油的重要性,以Shamoon、ZeroCleare为代表的数据擦除恶意软件,成为了伊朗定向打击沙特乃至整个中东地区的常用伎俩。

激增200%的破坏性攻击

更令人心惊的是,有报告统计,过去一年破坏性网络攻击数量激增200%,破坏性恶意软件正处于极速爆发阶段。

零日盘点了近十年来典型的国家级破坏性网络攻击,发现纯粹的窃取数据和秘密监控已成为一种辅助手段,而像Stuxnet、Shamoon 和Dark Seoul 这样的破坏性恶意软件,正越来越多地被拥有国家背景的黑客组织所使用,并逐渐向网络常规武器化发展。

2010年,世界上第一个数字武器Stuxnet震网病毒现世,美国利用其成功摧毁浓缩铀离心机,致使伊朗核计划破产;

2012年,为报复美国震网攻击,伊朗利用Shamoon恶意软件,近乎完全地摧毁性删除了沙特国家石油公司35000 台电脑数据,并在其公司首页公然燃烧美国国旗;

2015年,Black Energy降临乌克兰,来自俄罗斯的攻击者使用开源工具包,潜入乌克兰能源公司,最终导致乌克兰全国大停电;

再到近日,新型恶意数据擦除软件ZeroCleare攻击的冒头。我们清晰的看见,在国家级的网络攻防对抗中,破坏性攻击已成为一种代替常规军事战术的手段。

零日反思

低廉的攻击代价和高危的攻击结果,让破坏性攻击逐渐泛化,越来越多拥有国家支持背景的黑客,开始利用破坏性攻击紧盯能源、工控、金融等关键性重要领域。

现今还只是在中东地区泛滥,明天会不会被利用于大国之间网络博弈,没人可以断言,但不可忽视破坏性攻击已成为一种新的趋势,而我们必须早做准备,才能在复杂的网络环境下,求一份生机。

微信公众号:lingriqingbaoju

参考资料:

IBM《新的破坏性攻击“ZeroCleare”瞄准中东能源部门》